基于网络风险攻守关系的网络空间要素层次体系建设

刘洪波,臧洪睿,马 凯,杨 爽,杨晓瑜

(1国网吉林省电力有限公司信息通信公司 吉林 长春 130000)

(2国网吉林省电力有限公司 吉林 长春 130000)

0 引言

网络是现阶段人类生活中的重要信息载体,从组成结构以及承载信息角度可将其分为多个层次。科学的分层规划设计能够帮助网络管理提高工作效率,降低各层次之间联系的复杂性,但是在现阶段的网络地理空间层次关系中,并未对风险攻击下用户信息安全关系的要素层次进行明确的区分,在一定程度上阻碍了网络空间的多元发展并增加了数据存储与传输的风险扰动。对此,为进一步提高网络空间的信息安全性,本文将以隐私披露点为基础进行探究,以期明确现有加密算法的优化方向。

1 域名涉及的隐私披露风险点

为保障数据的隐私安全,将以《网络安全法》中所提隐私保护要求为例,以域名业务为基础,对涉及注册活动的信息在各阶层传输时可能存在的隐私披露风险点进行分析,其体系架构如图1所示。

图1 注册活动的信息安全架构

图1中注册人(Registrant)在完成域名的选择之后,需要将域名注册请求发送至注册商(Registrar)或代理商手中,同时还需要将所需域名、注册人姓名、联系电话、详细地址、技术与管理人员联系信息和注册期限等数据一并发送到Registrar或代理商手中,当Registrar或代理商接到域名申请信息之后,会对该域名是否可用进行检查,并结合注册人所上传的信息构建一个WHOIS记录,此记录涵盖注册人、管理人、技术人、创建日期、更新日期、域名状态以及域名服务器等基础信息,借助可扩展认证协议(Extensible authentication protocol,EAP)注册服务与注册库,并向注册局(registry)上交注册信息数据,由registry负责对顶级域名的注册管理,同时维护域名所对应的数据库。为预防恶意网络攻击或注册局和注册商经营失误导致注册人注册信息遭到攻击而丢失,造成顶级域名无法以正常工作状态运转,互联网名称与数字地址分配机构(The Internet Corporation for Assigned Names and Numbers,ICANN)中要求使用新通用顶级域名的申请人应当选择第三方托管服务机构作为数据的托管单位,以期提高注册信息的安全性。

ICANN在提出上述要求的同时也推出全新的商标保护方案,此方案既可以满足商标持有人的相关法律权益保护的需求,同时也可以有效避免商标持有人反复注册造成的信息重复。ICANN建立全球商标信息交换库(new generic Top Level Domains,New gTLD)用以存储商标信息,通过统一的New gTLD可有效约束网络体系中用户的信息传输节点安全。

2 互联网标识隐私保护技术框架

结合上述对网络背景下用户注册活动中域名传输节点数据安全的分析,融合数据隐私保护具备的生命周期特性,在引入GDPR与《网络安全法》要求的隐私保护前提下,明确业务流程中存在的隐私风险,同时还需要对网络用户活动中数据的产生、流通、存储、分析和挖掘等环节数据保护进行考虑,例如如何保护用户隐私数据不被泄露、如何确保产生数据具有较高的可用性。网络中用户域名注册数据的隐私保护生命周期架构如图2所示。

图2 域名注册数据隐私保护生命周期模型

2.1 数据发布

数据发布者可以视为用户网络活动中采集数据与发布数据的实体单位,可涵盖域名的注册局和注册商等主要负责采集域名注册信息的单位。在ICANN全面实施WHOIS政策之后,域名WHOIS资料的采集、展示和ICANN等环节皆可能会产生隐私数据泄露。因此,要求域名注册局、注册商以及注册人在上传WHOIS信息和使用WHOIS信息过程中应当重点注意数据的隐私保护工作。针对用户网络活动中数据交互的安全防护技术,可借助K-匿名、L-多样性和T-接近性匿名等模型的方式实现数据保护。

2.2 数据存储

用户网络活动中数据存储方面的风险主要出现在存储平台中,其存储数据容易被不可信第三方偷窥或受到篡改。现阶段,在注册局、注册商以及ICANN等单位中,多使用密码技术对所存储信息进行保护,通过控制访问的方式对存储数据进行防护,从而降低存储平台受到外界恶意网络攻击的风险。

2.3 分析挖掘

用户网络活动遭受到网络攻击之后攻击者会掌握一些隐私数据信息,通过数据挖掘技术便可从有限的数据中掌握更多有价值的数据信息,此操作将会造成更多用户数据泄露,同时若存储数据只通过简单的匿名技术进行处理,则利用数据关联、聚类以及分类等挖掘技术,便可得到较为完整的用户隐私数据信息。例如在用户网络活动的域名业务场景中,ICANN或其他机构单位会委托第三方公司对新建存储单位进行网络攻击,通过攻击获得少量数据信息判断是否可以对隐私数据进行挖掘,以期开展与域名相关存储信息的调查研究。通过上述方法明确在有限的数据信息中如何实现对隐私数据的挖掘,并掌握可使用那种挖掘技术和风险点进行风险攻击,以期实现利用泛化技术、抑制技术、假名化技术以及随机化技术等技术对其进行防控。另外,基于上述模拟网络风险攻击所得数据信息可构建差分隐私模型,通过该模型为第三方机构提供可查询和利用的数据库,以期保障网络注册人隐私数据不受挖掘技术而导致泄漏。

2.4 数据传输

在用户网络活动中,注册人有权对记录数据进行调用,例如对某项数据报表进行更改。在数据调用过程中,容易遭到不法分子的网络攻击,从而造成用户注册数据的泄漏与更改,并造成未调用数据的丢失。为此,需要确保用户网络活动数据传输的链路安全,通过加密协议的方式对传输数据进行加密,虽然加密算法会在一定程度上增加数据调用与读取的时间,但是从数据安全角度来看,此方法可以极大提高数据传输节点之间的安全性,防止在数据传输过程中遭到攻击。

3 网络标识隐私保护技术

3.1 泛化技术

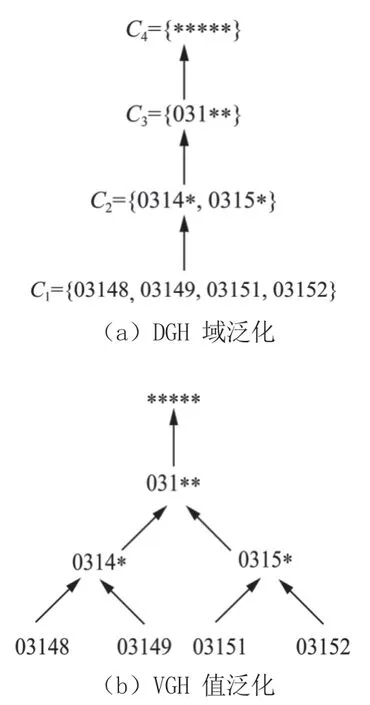

由上述分析为基础,探究用户与网络间信息流通管理存在的网络安全问题,通过泛化技术实现对传输信息的保护,维持数据真实性的同时对其进行加密保护。该技术能够降低数据集中后产生的属性粒度变化,主要通过粗粒度替代原始细粒度,进而降低属性的唯一值,增加人与网信息传递推测出数据主体的难度。所用泛化技术基于泛化层次树实现泛化,结合泛化方式可将其分为两种形式,如图3所示。

图3 域泛化和值泛化

3.2 K-匿名模型

以传统人网交互方式下信息的匿名方法为例进行分析,该方法仅在数据表中实现数据的泛化处理,即删除非核心数据的部分属性,以此达到消除数据特征点保护数据隐私的目的。但是该方法会遭到数据层下的链式攻击,即攻击者能够借助其他含有数据个体标识符的相关数据集,针对攻击数据重新建立对应的用户标识符,由此得到与攻击数据间的关系,并结合碎片数据推理出隐私数据。该安全问题是现阶段用户与网络层次结构中信息传递遇到的主要问题,通常发生在用户与网络交互阶段,为解决此问题有关学者提出K-匿名模型。该模型要求用户与网络层次之间传输的数据指定标识符属性值应当存在至少K个记录,从而使攻击者不能通过链式攻击的方式推测出传输数据的主体信息,进而降低用户与网络阶层下数据传输受链式攻击造成信息泄漏的概率。由该方法的保护原理可知,K值越大所受到保护的隐私数据安全性越强,但同时原始数据的损失量也会越大。虽然该方法可以提高用户与网络层次将数据传输的安全性,但防护受众面积较小,无法解决同质攻击和背景知识攻击带来的数据泄漏问题。

3.3 K-匿名改进模型

针对上述分析明确K-匿名模型的缺陷问题,通过L-多样性模型给予改进。L-多样性模型要求每个等价类数据在每个敏感属性值上至少应当存在L个不同值,致使攻击者至多可以获得1/L的概率以明确攻击个体的敏感信息。而T-接近性模型则是基于L-多样性模型改进而成,该模型考虑攻击者攻击数据的敏感属性分布问题,要求传输数据所有等价类中存在的敏感属性值应当合理分布,并尽可能贴近原始数据集下的数据分布。该方法即可以防止攻击者按照概率进行推导,同时还可以最大限度保障用户与网络之间的数据传输完整性[6]。

3.4 数据存储隐私保护技术

在用户网络活动结构下,数据存储的隐私保护代表整个数据层面下“用户”的网上活动的信息安全。通过同态加密技术可实现对密文的处理,并使获得的结果仍处于加密状态,即对密文本身进行直接处理,该方法与对明文处理后再对其进行加密所得到的结果相同。从加密抽象代数的视角来看,该方法可保障数据的同态性。从数据存储的隐私保护角度来看,对网络数据的保护是指在数据层层面对用户个人信息安全进行保护。为保障网络通信的信息安全,需要使用SSL协议的方式对数据传输进行防护,因此网络结构下的数据层数据保护活动主要是针对网络用户数据存储与管理的保护。在同态加密技术中,主要需要对密文进行处理,使传输后的数据结果仍处于加密状态,即直接对密文进行处理,此方法与对明文进行加密处理后再对传输结果进行加密所得到的结果完全相同。从抽象代数的视角出发,该方法可保持传输数据的同态性。现阶段已有借助同态加密技术开展的深入研究,例如key-value隐私存储和多级索引技术等,上述技术可以确保数据的拥有者与存储平台都不可以在用户的节点数据传输中识别出对象节点。此外,通过保留格式加密的方式还能够实现明文与密文的同格式传输,借助此方法能够增强数据库与数据仓库之间的安全性,但是对于一些较为敏感的数据,仍需要保留格式加密,以此方式确保密文能够满足数据库对传输数据格式的约束。安全多方计算是实现上述目的的一种数据加密技术,其技术的核心操作需要在分布式环境下以多方参与者所提供的数据为基础,计算出与所提数据相应的函数值,并保障除数据传输的参与者之外,在输入与输出信息操作之外不会暴露与参与者有关的任何操作信息。

3.5 数据使用隐私保护技术

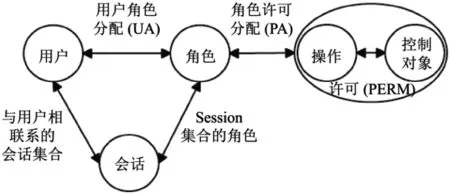

结合上述用户与网络数据处理分析,探究数据处理方法在实际应用中的流程。从行为主体层角度出发,该阶层的使用者多为个人和企业,从网络空间中访问并使用数据是常见的数据调用操作,在此过程中如何保障数据及属性不会被攻击者所利用,是体现上述加密设计的重要体现。为此,本文认为可通过角色控制与访问控制等角度出发,实现对上述分析的应用。将用户与网络层次结构下所有活动主体视为独立角色,此时不同角色存在不同的访问控制权,借助为个体用户分配角色的方式,可实现对网络层面下所有活动主体的访问权限控制。因此,为保障上述数据防护工作能够发挥效益,需要基于角色设计用户与网络层次的数据访问控制架构。为此,需要在基于角色的权限访问控制(Role-Based Access Control,RBAC)模型中引入角色概念,其目的在于隔离动作主体和权限的跨阶层传输,即当某个角色被赋予某个用户时,该用户可获得该角色所有的权限[7]。RBAC基本模型如图4所示。

图4 RBAC 模型核心

针对网络关系结构较大的层次模型可通过基于属性访问控制(Attribute-BasedAccessControl,ABAC)模型实现对所有个体属性的组合应用[8]。因ABAC模型可对网络结构下所有属性进行考虑,因此具有更加细粒度的访问控制权限,通过该模型可将用户与网络层次数据传输保护扩大至企业个体,即增加单个用户的数据保护容量,降低行为主体层在网络空间中的受威胁性。

4 结语

综上所述,本文通过对用户网络活动信息攻守关系结构下网络数据安全的研究,以域名的注册与数据传输活动为例进行分析,明确用户网络活动中用户存储信息可能遭受的风险冲击,同时明确攻击的方式与对象。以互联网标识隐私保护为基础构建网络信息保护框架,并以此分析为基础从网络标识的隐私保护视角对保护技术、方式进行分析,通过改进优化的方式提高用户网络活动下用户存储信息与调用信息的安全性,以期为相关研究提供优化思路和参考帮助。