6G物理层安全技术综述*

厉东明,杨旋

(东南大学网络空间安全学院,江苏 南京 211189)

0 引言

移动通信正深刻影响着人们的工作和生活,且极大地推动经济社会的发展。随着5G 技术的商用,业界对6G 也开始了初步探索,万物互联将在6G 得到进一步蓬勃发展。预计到2030 年,6G 将是实现智能信息社会这一蓝图的关键推动力。6G 愿景是将从以人为中心逐步演变成以人和机器为中心,并提供多种智联方式。

6G 通信旨在实现更高的数据速率、更高的系统容量、更高的频谱效率、更低的时延以及更广且更深的网络覆盖,服务于万物互联,全面支撑泛在智能移动产业的发展。据国际电信联盟预测,到2030 年全球的移动宽带接入用户将达到171 亿[1]。此外,机器类通信(M2M,Machine to Machine Communication)数量将达到1 000 亿,是2020 年同期水平的14 倍。如此巨大的网络接入需求不仅对系统安全提出了严重挑战,而且使得现有的通信基础设施和骨干网难以处理海量数据[2]。有学者认为,6G 与5G 最大的不同在于6G 不局限于地面覆盖,还要把卫星、无人机和游艇等连接起来。6G 愿景除了支持5G 的增强带宽、高可靠低时延、海量机器互联三大场景外,还支持的新型业务包括全息通信、沉浸式云虚拟实现、扩展现实、数字孪生、多维感官互联、智慧感知、分布式记账、可见光通信等下一个十年应用,从而打造一个更立体、更强大的“空天地一体”网络。

本文在分析6G 通信所面临的新的安全挑战的基础上,研究了可解决6G 安全问题的物理层身份认证和物理层保密传输等安全技术。对于6G 通信而言,其最主要的安全挑战来自于海量终端连接以及海量数据传输需求。

1 6G通信安全挑战

6G 网络的海量连接设备和巨大传输数据量为实现通信安全带来了巨大的挑战。相较于Wi-Fi、蓝牙、ZigBee等无线传输技术,5G 和6G 技术具有更复杂的协议体系及控制信令,因此其安全保障措施难度也更大。

对于6G 的海量连接终端而言,实现合法用户的身份认证以准许其接入并拒绝非法接入是一项十分具有挑战性的工作。一方面,保证海量设备和大数据传输安全需要复杂的密码,不适用于低功耗、低成本海量终端设备;另一方面,量子计算机的出现使得依赖增加密钥长度的方法不再安全。

此外,6G 通信还面临着其它诸多的安全问题:

(1)6G 支持的新应用通常对应着未知的新安全威胁;

(2)在6G 中支持现有的安全协议使得漏洞和脆弱性也被继承;

(3)通信双方的相互认证和端到端加密在6G 通信中仍然面临挑战并且亟需突破。

2 物理层安全技术

与传统的上层安全技术相比,物理层安全技术具有类量子的安全特点,物理层所提供的安全特性具有轻量级、难复制和高安全性的特点。例如,利用无线信道的随机性、时变性和唯一性,可以将信道状态信息量化成难以破解的无线密钥,且该密钥的安全性并不依赖于增加密钥长度。利用无线终端设备的容差,可以通过提取设备指纹来完成对无线设备的身份认证,且无线设备指纹极难被伪造。

2.1 香农的保密通信理论

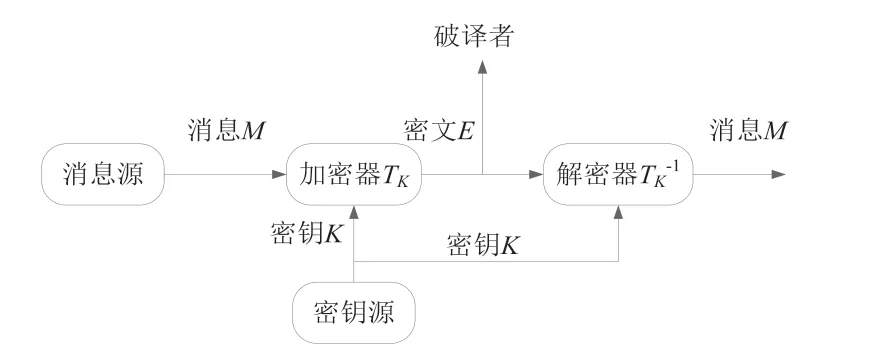

1949 年,被称为公钥密码学之父的美国国家科学院院士、数学家Claude Elwood Shannon 在《贝尔实验室技术杂志》上发表了重要论文《保密系统的通信理论》[3],用信息论观点系统地阐述了保密通信的问题。他提出了保密系统的模型、完善保密理论、理论保密性、实际保密性的理论、无条件安全的概念、评价保密系统的标准、设计和破译密码的基本原则,将密码学从艺术变为科学。

Shannon 从信息论的角度研究安全通信问题,提出了一个不考虑信道噪声的加密系统,如图1 所示。他指出当密钥熵不小于信息熵时,能够实现一次一密的完美保密,保密通信理论由此诞生。密钥长度至少和信息长度相同,才能实现完美保密。完美保密是指接收者能无误地还原加密信息而窃听者不能,香农提出的满足完美保密的条件为安全通信提供了理论基础。

图1 香农模型:一般保密系统的原理图

香农提出的完美保密系统的定义为:

其中,I(x;y)表示互信息;M表示需要传输的消息;E表示经过密钥K加密编码后的密文。为了实现完美保密,从信息量的角度来看,需要满足:

其中,H(K)表示密钥的熵;H(M)表示消息的熵。

2.2 Wyner的窃听信道模型

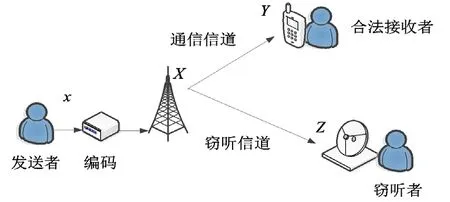

Wyner 在香农保密通信模型的基础上引入了噪声和窃听信道[4]。他指出通过编码可以实现完美保密传输,并提出了保密容量以衡量安全性能。与Shannon 不同,Wyner 提出利用信道特征在物理层实现信息的安全传输,其核心思想是利用无线信道的随机性如干扰、衰落和噪声等来实现安全传输。

Wyner 所考虑的窃听信道模型如图2 所示,通过对原始信息x进行编码后形成X,经过无线信道后合法接收者接收到的信号为Y,而窃听者得到的信息为Z。他证明,只要窃听信道的噪声大于合法信道,那么合法接收者以可以忽略的误差来对接收信号进行解码,而窃听者则完全不能解码。

图2 Wyner模型:窃听信道模型

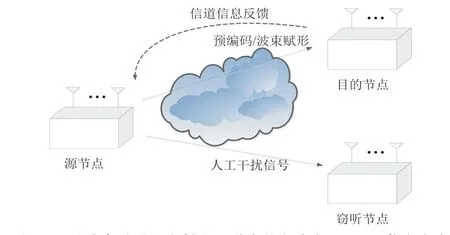

Wyner 的窃听信道模型的意义在于证明通过人工噪声、波束赋形、分集等技术,只要发送者和接受者之间通信链路的信道容量大于发送者与窃听者之间监听信道的通信容量,即可实现绝对安全的传输通信,从信息传输的角度为增加无线传输的安全性指明了方向。如图3 所示,与传统密码学用加密方式来增强合法链路数据速率而破坏非法链路不同,通过波束赋形增强合法链路的传输、向非法用户发射人工噪声的方式可以实现安全速率的提升,达到与使用密钥类似的效果。

图3 通过波束赋形和发射人工噪声的方式实现Wyner信息安全

2.3 Maurer等提出的密钥生成模型

1978 年,Csiszar 进一步研究了广播信道和高斯信道条件下的保密传输问题。1993 年,Maurer[5]和Csiszar[6]则对物理层安全密钥生成的基本模型及密钥容量问题展开研究。Csiszar 和Körner 将Wyner 的工作一般化,提出了离散无记忆窃听信道的安全容量安全保密中断概率:瞬时安全速率Rs 低于特定门限的概率通过信号处理方法将窃听者的误码率或者信干噪比限制在特定水平。基于信息论的物理层安全研究由此分为两个分支:基于密钥的安全(Shannon 和Maurer)以及无密钥安全(Wyner)。

通信问题和保密问题密切相关,有一定的对偶性,用信息论的观点来阐述保密问题是十分自然的事。信息论自然成为研究密码学和密码分析学的一个重要理论基础。

2.4 物理层密钥协商

保证消息的机密性和完整性是安全通信最基本的要求。利用无线信道的随机性、时变性和唯一性,可以将无线信道信息量化为具有类量子安全特征的无线密钥。为了获得可用于加密无线会话的对称密钥,需要无线通信双方能够获取互易的信道信息。对于时分双工方式而言,由于上下行传输在较短的间隙内交替进行,因此利用时分双工信道的互易性较容易得到对称的信道信息。然而,频分双工模式下的通信双方较难获得对称的无线信道信息。

在频分双工信道环境下提取物理层密钥,需要先对频分双工信道进行互易性补偿和校正。通常路径损耗和阴影衰落等信道的大尺度衰落参数具有互易性,而多径和多普勒等小尺度衰落参数往往存在部分的不对称性,特别是对于上下行多径的幅度参数和相位参数往往不一致。多径幅度上的差异可以通过归一化处理来规避,而多径相位上的差异则可以通过参数估计并补偿的方法进行解决[7]。在获得上下行信道的互易性之后,可以按照以下步骤进行无线信道密钥的提取:

(1)信道探测:合法用户Alice 和Bob 在信道相干时间内连续发送信道探测信号,并且基于接收信号获得信道信息观测量;

(2)量化:Alice 和Bob 采用相同的量化过程来量化信道信息,以获取初始密钥;

(3)一致性校验:由于噪声、干扰以及估计误差的影响,Allice 和Bob 的初始密钥中可能存在不一致的比特位,通过一定的错误纠正方法,Alice 和Bob 完成不一致比特位的纠正,从而获得一致的密钥比特,可以交换的信息包括密钥序列号和奇偶校验矩阵等;

(4)隐私增强:在信道探测和一致性校验的过程中,窃听者可能获取密钥的相关信息,因此Alice 和Bob 可以用统一的哈希函数计算消息摘要并交换摘要信息,从而保证窃听者无法获取密钥的任何相关信息。

除了上述典型步骤之外,还有可能包括均衡、滤波等预处理过程以及样本编码来为每个量化值分配二进制值。

在无线信道密钥产生之后,通常用密钥生成率、密钥失配率和随机性等参数来描述物理层密钥协商算法的性能。其中,密钥生成率定义为每个信道采样所产生的密钥比特位数,可描述密钥生成的效率。密钥失配率是指合法通信节点所产生的密钥之间的失配概率,而密钥序列的随机性越高,保密传输的安全性就越高。为了获得较高的密钥协商性能,通常将无线信道密钥量化、大规模天线阵列以及智能反射面[8]等技术结合起来使用。

2.5 物理层身份认证

利用无线终端设备在生产过程中不可避免的容差,可以进行设备指纹的提取,进而实现6G 海量终端的身份认证。对于任意一个无线终端设备,其发射信号中包含了许多特征。然而,具备以下特点的特征才能作为设备指纹:

(1)内生性:硬件设备制造过程中不可避免存在误差,即便经过出厂校正,也不可能完全消除;

(2)微小性:设备容差能微弱地影响信号波形,但是不会影响正常通信;

(3)稳定性:设备指纹不随时间变化,不受外部环境因素影响;

(4)唯一性:任何两个设备的指纹都不相同,且设备指纹难以模仿;

(5)通用性:适用于所有待验证设备;

(6)可收集性:能够在设备上大量收集。

根据学者对设备指纹建模的研究[9-10],典型的设备指纹主要由振荡器误差、混合器误差、功率放大器非线性和天线辐射造成,而且上述硬件误差因素通常融合在设备指纹中。

无线设备指纹提取思路主要分为两类,即针对信号瞬态部分和稳态部分的指纹提取。信号瞬态部分的设备差异主要是由功率放大器造成,稳态信号方法则因通信系统所采用的协议而异。例如,利用协议中相对固定的导频部分来提取[11-20],可以获得相对稳定的设备指纹。学者已针对Wi-Fi、ZigBee、LoRa、LTE 等常见的无线通信协议进行了设备指纹提取的研究,典型的方法包括信号功率谱方法、差分星座轨迹图方法。然而,无论采用哪种方法,设备指纹提取过程都存在一定的共性。首先,由于噪声的影响,对采集的信号需要进行去噪处理;其次,需要根据信号协议进行同步和去频偏处理;再次,进行指纹提取处理;最后,将处理完的设备指纹信号送入分类器中进行训练和分类。

3 结束语

本文对6G 通信的安全问题进行了梳理,并且分析了物理层安全的研究现状。为了应对海量设备和海量接入数据所带来的安全挑战,6G 通信可采用具有高安全、轻量级等类量子安全特性的射频指纹提取认证和无线信道密钥传输等物理层安全技术。