以可视密码为基础的身份识别技术方案分析

魏鹏娟

(陕西交通职业技术学院,陕西西安,710018)

0 引言

身份识别技术是指通过一定的技术手段判断人的身份的一种方法。网络化的全面普及以及信息技术的不断发展,使得身份识别成为非常普遍和重要的问题。随着人工智能技术在视频、图像处理分析领域的不断发展应用,以视频或图像等可视数据为基础的身份识别技术受到人们的广泛关注和研究[1-3]。目前常用的身份识别技术主要有生物识别技术、智能卡识别技术、口令识别技术等等,被广泛应用到各个领域,对于用户身份的安全性提供了极大的保障。但是由于门禁卡、证件等携带个人身份信息的物品会出现丢失或者被非法破译等现象,因此,该种身份识别方式同样存在较大的安全隐患[4]。

可视密码是1994年由Naor和Shamir提出的一种一种依靠人眼解密的秘密共享方法,将一个秘密图像加密成若干个分享图像,并将其分配给对应的参与者进行保管。由于不同的分享图像之间看起来毫无联系,因此秘密图像的信息很难被泄露,而解密方式也很简单,只需要将若干分享图像进行叠加,即可利用视觉进行秘密图像的识别,不需要进行复杂的密码学运算[5-6]。相较于传统密码学技术而言,可视密码技术的隐蔽性、安全性和简易性等都更强[7]。本文中将可视密码技术和身份识别技术进行结合,提出一种以可视密码为基础的身份识别技术方案,将用户的身份信息利用可视密码技术进行加密,并将身份信息通过秘密分享图像的形式分别存储于识别设备和数据库中,身份识别只需将分享图像进行叠加运算即可实现解密。可视密码加密的方式可以有效保护用户的身份信息,因为攻击者无法通过分享图像获取秘密图像的任何游泳信息,也无法仿制替换,保障了用户信息的安全性。

1 可视密码概述

密码体制在设计时,只对秘钥保密而算法一般是公开的,因此密码体制的安全性由秘钥的安全性和强度来决定。秘钥的丢失、泄露会导致密码的安全性大大降低甚至泄露,因此秘钥的安全性是信息安全性的重要保障。通常情况下,秘钥由一人保管,造成秘钥的丢失和泄露概率大大提高。如果将秘钥分为若干个子密钥,再交由非配给对应的人员进行保管,而原始秘钥的恢复需要任意固定数量的子密钥,子密钥少于这一固定数量变无法获取任何原始秘钥的有效信息,这一体制被称为秘密共享。这一概念由Blakley和Shamir提出,同时也给出了(k,n)(1≤k≤n)门限秘密共享方案。秘密共享的基本思路是将秘密分为n个子秘密,再交由n个人进行管理,在恢复原始秘密时需要将k个子秘密进行集合才可以,少于k个子秘密则无法进行原始秘密的恢复。秘密共享方案最大的优势是,n个子秘密中任何相应范围的管理人员出现问题,只要保证至少有k个子秘密的安全可靠,变可以恢复得到原始秘密,极大的保障了秘密的安全性。早期秘密共享主要用于处理文本形式的秘钥,随着科学技术的不断发展和和信息技术的不断更新,越来越多的图像被用于秘钥。作为生动、直观的一种描述,图像常被用于作为信息载体,被广泛应用到各个领域中。

可视密码是以秘密共享为基础的针对于图像的密码技术,近几年来作为密码学的一个新的方向发展迅速。可视密码概念最早由Noar和Shamir等人提出,同时他们还提出了适用于黑白图像的可视密码方案(k,n)-VCS。该方案是将一个黑白秘密图像加密后分为n个子秘密图像,将其中任意k个子秘密图像进行叠合,利用人眼便可恢复得到秘密图像,少于k个子秘密图像则无法得到任何有效信息。

2 基于可视密码的身份识别方案

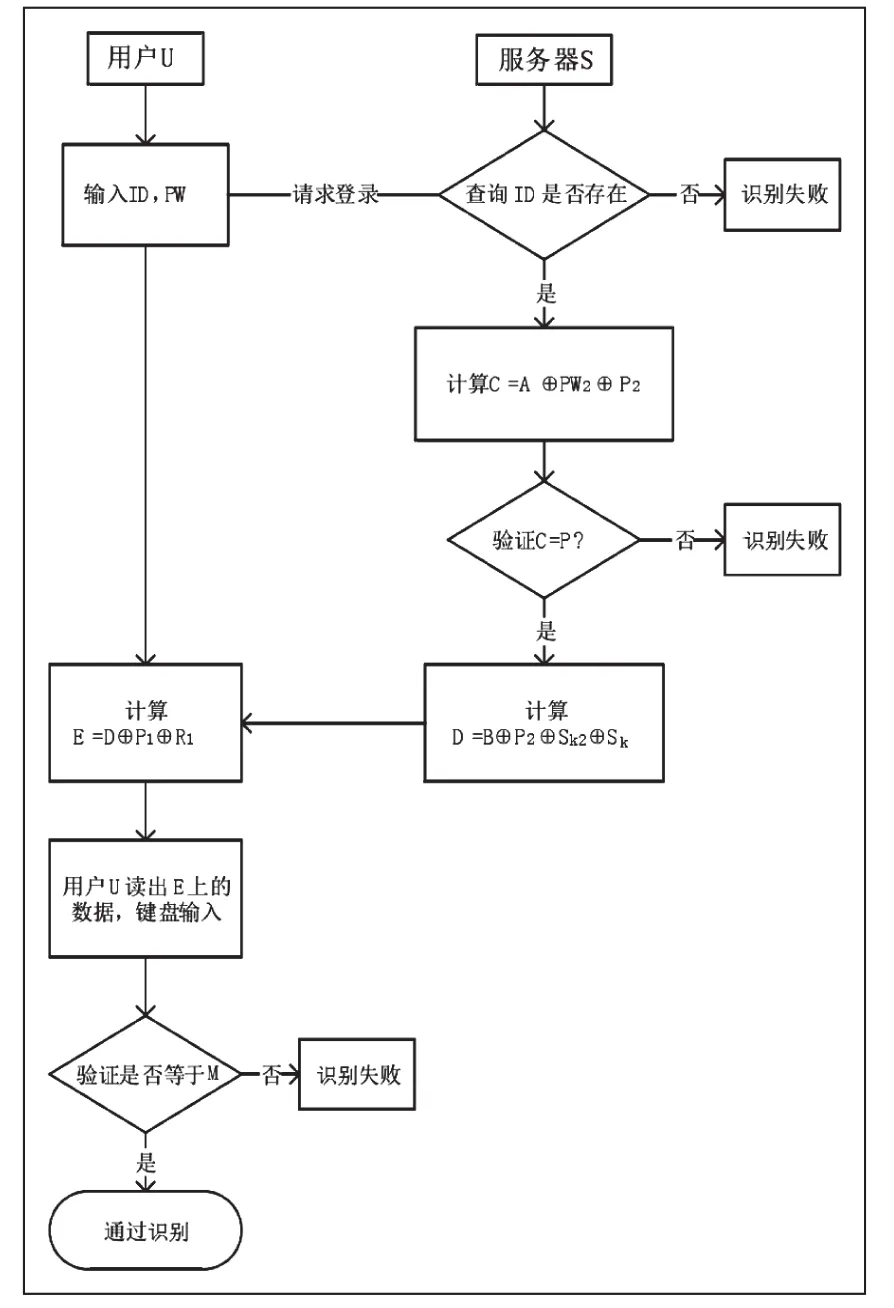

本文中提出的以可视密码为基础的身份识别技术方案将可视密码技术与智能卡口令身份识别技术相结合,既可以保证身份信息的安全性,同时也无需进行复杂运算。该方案流程协议主要分为初始化、注册、登录、识别四个阶段。具体的方案流程如图1所示。

图1 以可视密码为基础的只能口令卡身份识别流程图

2.1 初始化阶段

初始化阶段主要有服务器S完成,包括秘钥Sk的选择。

2.2 注册阶段

用户U通过终端输入身份标识ID和口令PW,终端通过可视密码方案(2,2)-VCS将用于用户身份识别的口令PW进行加密,并分解为两个子秘密图像PW1和PW2,并通过安全信道将用户ID和子秘密图像PW2发送给服务器S。服务器接收到上述信息后,开始执行下述操作:

服务器S通过可视密码方案(2,2)-VCS将空白图像P分为两个子秘密图像P1、P2,同时将秘钥Sk分解为Sk1和Sk2。

用户U将PW1存储到智能口令卡中。

2.3 登陆阶段

用户在登陆过程中,需要插入智能口令卡,同时输入用户ID和口令PW′。智能口令卡先用户输入的ID进行验证,若与其中存储的ID不一致,则登陆失败。若一致,则继续执行后续操作。

第一步,计算A=PW′⊕PW1⊕P1。

第二步,生成随机整数M,并根据M值生成图片I,通过可视密码方案(2,2)-VCS将图片I分为两个子图片I1和I2,并计算B=I2⊕Sk1。

第三步,发送 {ID,A,B}至服务器S,请求登陆。

2.4 识别阶段

用户识别:服务器在收到用户请求登陆信息后,执行下述操作对用户进行识别验证。

第一,服务器在响应数据库中进行搜索,查验用户ID是否存在。若数据库中不存在此用户ID则拒绝其登陆,并将结果发送给用户。若存在用户ID,则继续在数据库中搜索该用户的相关信息数据。

第二,计算C=A⊕PW2⊕P2,验证C与P是否相等。若二者不相等,则识别失败,并将结果发送给用户。若二者相等,则识别成功,继续执行第三步操作。

第三,计算D=B⊕P2⊕Sk2⊕Sk,并发送给用户。

服务器识别:用户受到服务器发送上述信息后,计算E=D⊕P1⊕R1,通过肉眼对E上的数据进行读取,并输入终端,智能口令卡验证其与数值M是否相等,若相等则识别成功,若不相等则识别失败。

将可视密码技术和智能口令卡身份识别技术相结合,融合了二者个优势,同时也克服了单独使用的缺陷,安全性大大提高。且通过用户和服务器的双向认证,更加保障了密码的安全性。由于该方案将秘密图像分为两个部分进行存储运算,避免了服务器内部人员的恶意行为。另外该方案的部分识别信息存储在智能口令卡中,对窃取凭证攻击能够有效防御。

3 仿真实验

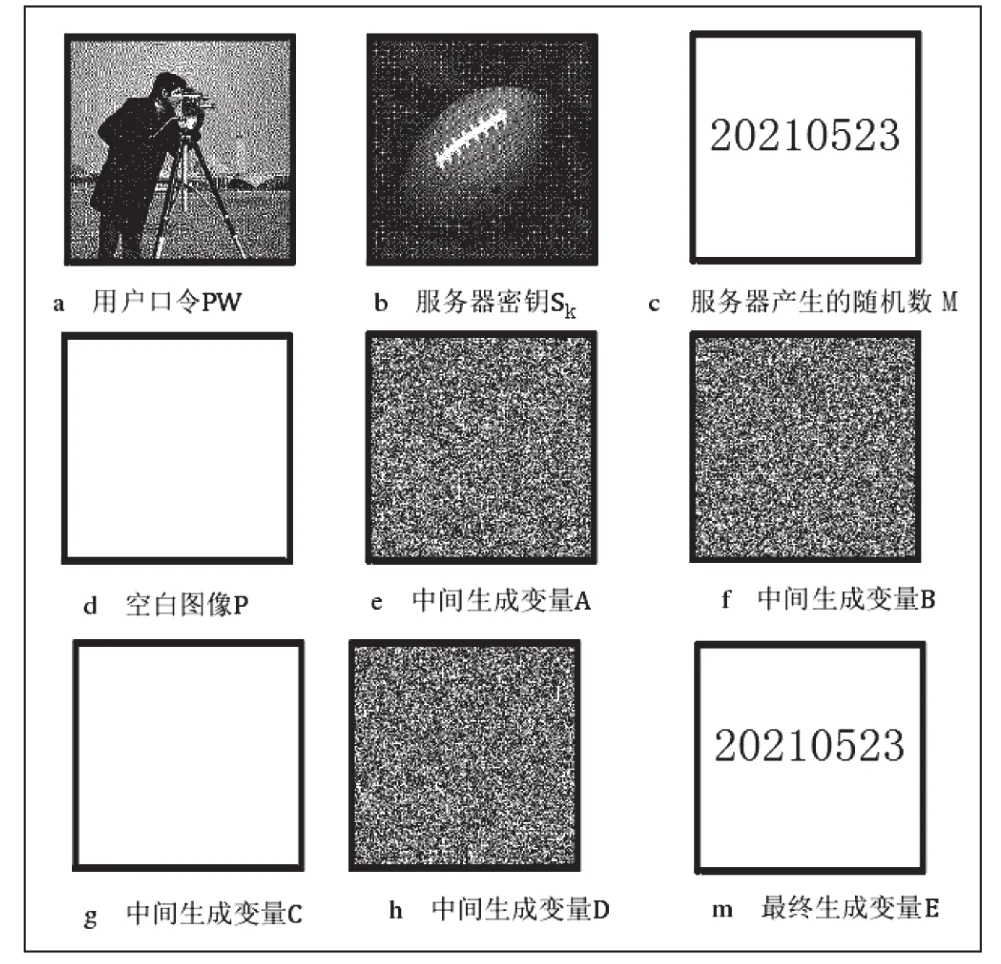

为了验证本文中提出的方案的有效性,在本部分内容中通过仿真实验对方案进行验证,得到如图2所示的仿真结果。其中图a~图d代表该方案的初始化参数。

图2 仿真实验

由图中可以明显看出,中间变量A、B、D均为噪声图像,彼此之间毫无联系,从这三个图像中不能获取任何有效信息。而变量C则为空白图像,表明用户的身份识别成功。而变量E与服务器生成的随机数值M相同,则证明服务器识别成功。通过上述仿真实验完成了服务器和用户的双向识别,证明了基于可视密码技术的只能口令卡身份识别方案的可靠性和有效性。

4 结语

随着互联网的不断普及,信息的安全性问题成为信息安全技术领域需要关注的重点问题。身份识别作为信息访问的首道关口,严格进行身份识别是保障信息安全的重要手段。可视密码作为信息安全技术领域的新方向,具有隐蔽性好,安全性高,加密解密方式简单,通用性好等优势,因此将可视密码技术应用到身份识别方面,将极大保障用户信息的安全性。文中首先对可视密码进行了概述,并针对智能口令卡身份识别技术,提出了将可视密码技术和智能口令卡身份识别技术相结合的方案,并通过仿真实验对方案的可行性进行了验证。该方案的提出对于提高信息的安全性和隐私性有重要意义。