网络安全等级保护实施方案的设计与应用

◆董栋

网络安全等级保护实施方案的设计与应用

◆董栋

(绍兴市公安局网络安全保卫支队 浙江 312000)

随着时代的发展,我国当前正处在科学技术蓬勃发展的关键阶段,其中,信息化、计算机技术覆盖了社会的大多数行业及领域,为人们工作与生活提供了前所未有的便利条件,但是,网络空间也是一把双刃剑,相关单位或个人在使用互联网技术的过程中,如果没有对自身安全进行妥善防护,就很容易造成资料泄露等恶性事件,在严重情况下甚至会使企业出现巨额经济损失。针对这种情况,贯彻网络安全等级保护方案是保障企业与个人网络信息安全的重要举措。本文通过对相关文献进行查阅,对当前我国网络安全问题的现状进行了分析,结合相关科学理论知识,最终提出了一种网络安全等级保护方案的设计与应用策略。希望本文能够在一定程度上提升我国网络安全保障水平。

网络安全;信息系统安全等级保护;实施方案;设计与应用

当前,我国正处在信息时代,而网络技术正是信息时代的产物,伴随着网络技术而衍生出的诸多行业与服务,其为民众的生活带来了前所未有的方便与快捷,此外,网络技术不仅改变了人们的生活方式,还在某种程度上影响了人们的思维方式。随着信息技术与网络技术的不断发展,人们对于计算机、网络技术的依赖性也越来越大,一旦网络安全出现了问题,对于个人与企业来说都是非常糟糕的,个人可能会涉及因素泄露风险,而企业则有可能遭受巨大的经济损失。

1 当前网络安全问题的现状

在世界进入信息化社会之后,互联网技术为民众生活带来极大便利的同时,也带来了各种新兴的信息风险。具体而言,网络空间受到攻击的方式与途径有很多种,不仅仅只针对个人电脑操作系统与服务器终端。在实践中,部分网络攻击甚至可以直接从服务器达到客户端,此外,网络攻击所造成的损失也呈现多样化、严重化的趋势,这与企业管理逐渐信息化是分不开的。

在世界领域,美国每年因网络犯罪而遭受的经济损失超过3000万美元,英国每年会超过1200亿美元,根据权威机构统计,自从信息化时代到来之后,全世界由于网络犯罪而遭受的经济损失总和超过了惊人的6万亿美元,此外,世界上每十个人当中就会有九个人曾经遭受过网络攻击,对其造成不同程度的侵害[1]。

我国信息化建设起步较晚,但遭受的网络攻击数量却并没有因此减少,根据权威数据显示,我国每年会遭受超过十万次不同种类的网络攻击,总体而言,我国所遭受的网络攻击主要具备以下几种基本特征:(1)病毒感染、木马问题严重。具体而言,人们在不知不觉间都曾经遭受到计算机病毒的侵害,这些病毒与木马会盗取计算机内部有价值的信息,对个人的隐私造成严重侵害,其中,对于企业文件的盗取会严重影响我国经济安全。(2)网络经济犯罪影响大。根据权威机构调查显示,我国几乎所有与互联网相关的机构都遭受过境外黑客的攻击,其中,金融机构、经纪公司更是这些不法分子攻击的重点,这些犯罪分子在盗取到大量企业内部信息之后,会采取各种手段非法获取经济利益,从而使相关企业遭受巨额经济损失[2]。(3)网络安全技术薄弱。近年来,虽然我国已经加大了发展网络安全技术的力度,但是由于时间过短,当前我国在信息基础设施、网络攻击预防等方面都存在较大的问题,根据权威数据显示,虽然我国已经摆脱了防御能力最低国家的称号,但是网络安全防护能力依旧不能位居世界前列。

2 网络安全等级保护实施方案的设计思路

随着信息化时代的来临,人们面临的信息风险呈现多样化、复杂化的特点,为了更好保障网络安全,就必须设定相应的安全等级防护方案以保障网络信息安全。

由于网络攻击的多样化,因此网络安全等级保护实施方案要求设计者必须从整体角度出发,对计算机设备的信息安全进行全面防护。从实践角度讲,网络安全等级防护可以采取分级、分区、分层三层保护措施,其中,等级防护可以将二级系统统一成为一区,将三级系统作为一个独立的区域进行划分。安全域的划分是等级防护的基础步骤,即通过将整体问题进行细化分解的方式来降低网络安全问题处理的难度。同时,对安全域进行划分也能够帮助相关使用者实现差异防护,进而从多方面降低信息安全隐患[3]。

3 网络安全等级保护实施方案的设计

(1)三层防护方案

本文以我国当前的网络安全形势为依据,结合了地方网络实际情况,提出了包含区域划分、安全防护以及环境安全的三层防护。本文提出的方案基于防护框架,最终实现分级、分区的防护措施,为网络信息安全提供充分保障。

首先,分区防护是对网格统一划分安全区域,从而对不同安全等级进行区分,根据差异进行单独防护。其次,等级防护的域应该秉持着二级系统同意防护及系统独立防护的原则进行。最后,多层次防护的概念是指从区域边界、环境等诸多方面进行防护[4]。

(2)安全域防护

安全域主要是指在同一个环境内部,以共同防护需要为基础,具备相同权限与防护措施的系统或者网络。在实践中,安全域主要起到以下作用:(1)分解复杂安全防护问题。即通过将一整个大型的复杂网络安全问题进行割裂,使其成为一个个小型、复杂程度较低的安全防护问题,通过这种方式能够很好提升系统安全性。(2)对不同系统进行差异防护。现实生活中的基础网络服务、应用等因素往往存在较大的差异,因此,对于防护系统来说,其应该同时满足不同种类系统的安全防护需要,这也是进行安全域防护的主要原因。

(3)网络边界防护

网络边界防护的目的是在网络空间周边建立一道封锁线,保证内部不会受到网络攻击的侵害,本文所提出的网络空间防护策略主要分为两点,首先,网络边境防护能够保证其能够免受来自外部的攻击,其次,也能够对内部进行封锁,防止外界不法分子通过开放接口进入内部网络。在发生网络安全事件之前,网络边界防护可以实现对入侵事件的记录与预防。多数的网络边界主要包括以下几个种类:(1)纵向边界。单纯的外部攻击防护措施,主要依靠防火墙实现。(2)横向边界。能够对内部安全域之间的信息交流进行防护,确保信息传递安全。在实践中主要依靠以下方式实现:根据网络边界中的数据流制定访问控制矩阵,并据此在网络中设置特定的访问规则;根据工作需要,指定特定的访问方式;对违规行为进行及时记录与分析[5]。

(4)网络环境防护

检测边界入侵。通过嗅探方式截取数据包,通过对其特征及异常统计方式对其本质进行分析,做到及时发现网络攻击。及时设置入侵检测系统,以保证管理员处理网络安全问题的及时性。(2)加固安全设备。在不影响业务的情况下优化系统初始配置。主要包括以下几点:设置用户安全权限;限制网络设备使用管理员登录方式;禁止非法登录等。

4 网络安全等级保护实施方案的应用

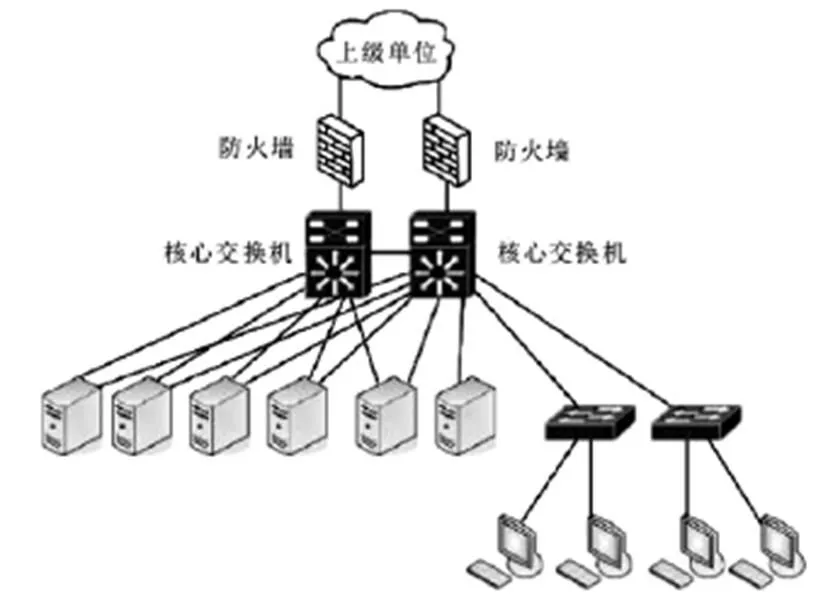

图1 ·等级改造前的拓扑示意图

根据图一可知,在两台交换机当中存在冗余网关协议,进而实现了链路域设备热备份,但是该系统服务器域桌面终端都在一个大型局域网中,无法实现结构化,也无法对服务器与个人电脑之间进行细致区分[6]。

针对这种情况,应该通过建立一个完整的二级系统服务域与桌面终端来对其进行解决,为了完成这一任务,本文引入了C、D两台交换机,通过将网关下移的方式使原有的桌面终端依旧在核心交换机内部。

首先,四台交换机启动PSPF协议,完成一个动态路由的建立;其次,新增加的两台交换机之间运行HSRP协议,最终实现链路与热备份,这种方式可以保证先前的两台交换机之间依旧使用原有的冗余虚拟网管协定。这种方式能够在保证服务器网关、链路冗余的同时实现了路由的动态计算,进而提升服务器网络稳定性,最终满足国家有关单位对于网络信息安全保护的基本要求。

综上所述,实施网络安全等级保护方案是保证网络安全的最优策略,在实践中,相关人员应该从实际情况出发,制定出针对性的等级保护方案。本文所提出的网络安全防护方案符合国家对于信息安全等级保护的基本要求,按照“双网双机、分区分域、等级保护、多层防护”的原则进行了设计与实施,在一定程度上提升了企业网络安全防护水平。

[1]谭青勇. 网络安全等级保护实施方案的设计与应用[J]. 电脑迷,2019,000(004):84-85.

[2]朱果平. 网络安全等级保护实施方案的设计及应用实践研究[J]. 信息通信,2020.

[3]赵文臣. 基于信息安全的网络安全等级保护实施方案设计研究[J]. 网络安全技术与应用,2020,000(005):2-3.

[4]任智敏. 试论网络安全等级保护及实施方案[J]. 中国新通信,2019,21(03):36.

[5]严雨辰. 基于等级保护2.0的信息化安全管理制度方案设计[J]. 水政水资源,2019(1):59-61.

[6]周大勇. 基于等级保护的校园网络安全规划设计方案[J]. 福建电脑,2019,35(03):126-128.