基于大数据的计算机网络信息安全管理研究

◆王海川

基于大数据的计算机网络信息安全管理研究

◆王海川

(重庆市合川区融媒体中心 重庆 401520)

计算机网络的应用极大地方便了人们的学习、工作和生活,但是与此同时,也增加了信息泄露的风险,因此网络信息安全问题亟待解决。为此,提出一种基于大数据的计算机网络信息安全管理方法。将网络探针部署在PC服务器上,获取网络流量信息;利用主成分分析+禁忌搜索算法进行网络流量信息特征指标选择;基于BP神经网络分类识别异常行为,以便及时阻止非法攻击,保证网络信息安全。实验结果表明:应用设计方法四种攻击方式的检测率均在90%以上,且误报率均小于2%,证明方法的安全管理效果较好。

网络流量信息;计算机网络;信息安全;BP神经网络

计算机网络本身的开放性,使得任何人都可以进入网络当中,进行信息浏览和查询,这就导致计算机网络信息安全受到了极大威胁,网络安全的问题如影随形,很多不法分子通过计算机网络进行入侵和攻击,窃取机密信息,导致信息被泄露和篡改[1]。根据相关统计,每年计算机网络遭到的网络攻击数以亿计,而且还在飞速增加,造成了数以万计的经济损失。在此背景下,如何保证计算机网络信息安全成为当下研究的重点。本文在前人研究的基础上,提出一种基于大数据的计算机网络信息安全管理研究。该研究首先采集网络流量数据,然后选择数据特征,最后进行异常识别,及时阻止异常攻击或入侵。通过本研究以期规范计算机网络环境,保障计算机网络中的信息安全。

1 基于大数据的计算机网络信息安全管理方法研究

不法分子进行网络攻击时,必须先进入网络当中,而一旦进入网络进行非法攻击操作,必然会带来网络流量的变化,因此只要准确识别出网络流量变化特征,就可以及时发现网络异常并阻止,也就保证了计算机网络信息安全[2]。

1.1 计算机网络流量信息采集

网络流量信息采集是进行网络异常行为识别的第一步。在这里,采集工作主要通过网络流量探针来进行。网络流量探针布置在PC服务器上,自动采集计算机网络的历史流量数据,然后将其发送到数据处理中心,进行识别分析[3]。网络流量探针抓取网络流量数据具体流程如下:

步骤1:选取探针;

步骤2:探针读取网卡参数并打开网卡;

步骤3:连接服务器,创建数据结构;

步骤4:初始化并启动抓包线程;

步骤5:捕获流量数据包;

步骤6:读取线程缓冲;

步骤7:解析并识别流量;

步骤8:判断是否达到设定的记录时间?若到达,则生成源/目标主机日志,继续进行进下一步;否则,回到步骤6;

步骤9:累计全网流量,并传输到网络流量数据处理中心。

1.2 计算机网络流量特征选择

网络攻击类型多样,如DoS(Denial of Service)攻击、DDoS(Distributed Denial of Service,DDoS)、攻击扫描以及蠕虫病毒等,因此反映在网络流量当中,带动网络流量的一些参数发生改变[4]。这些参数就是计算机网络流量特征。

不同的攻击方式入侵网络,某些网络流量特征参数会发生不同的变化,而有的变化并不是很明显,因此如何从众多的特征指标中选择出最能代表网络发生异常指标成为本章节研究的重点[5]。在本章节中,利用主成分分析+禁忌搜索算法进行特征选择。特征选择基本流程如下:

步骤1:构建一张禁忌表,并将其设置为设空;

步骤2:设置关于禁忌表的相关参数以及迭代进行的相关参数;

步骤4:判断是否达到设置的最大迭代次数或者最大改进次数?当达到最大迭代次数或者最大改进次数时,禁忌搜索结束,输出最优特征指标集;未达到最大迭代次数或者最大改进次数时,则继续进行下一步[7]。

步骤6:将邻域解输入到目标函数当中,得到最佳候选解;

步骤7:判断最佳候选解是否满足特赦规则?若满足,对禁忌表中最优解进行更新,并且回到步骤4;若不满足,则继续进行下一步;

步骤8:计算候选解的禁忌属性,选择非禁忌对象的最优值替换禁忌表的最初值,并回到步骤4;

步骤9:输出最优网络特征指标集。

1.3 基于BP神经网络的异常识别

基于上述提取到的特征利用BP神经网络进行异常分类识别。BP神经网络是一种多层前馈神经网络,主要由三层结构组成,即输入层、隐含层和输出层。下面进行具体分析。

(1)输入层

到目前为止,对沈从文小说的原型研究主要集中在“少女形象”“水”“湘西世界”这三个方面,还有少数研究成果涉及沈从文小说中其他事物的原型研究。

输入层,即网络流量数据输入的窗口。在本文当中,将选择的计算机网络流量特征指标作为BP神经网络的输入特征,有多少个网络流量特征指标,输入层就有多个节点。

(2)隐含层

隐含层,BP神经网络的中间层,是运算主要发生的层次。在该层中,节点数量需要通过下述公式计算得到。

(3)输出层

输出层,BP神经网络的最后一层,其节点数量为攻击类别数。

BP神经网络运算过程如下:

步骤1:初始化参数,设置各层节点数量,连接权值和阈值、迭代次数;

步骤3:计算隐含层各单元的输入和输出;

步骤4:计算输出层各单元的输入和输出;

步骤5:计算输出结果与预期结果之间的误差P;

步骤6:判断P是否小于e(e为阈值)。小于,进行反向传播,调整连接权值和阈值;否则继续进行下一步;

步骤7:判断是否达到设置的最大迭代次数?达到,输入识别结果,否则迭代次数+1,继续进行运算,直至达到结束条件。

2 实验分析

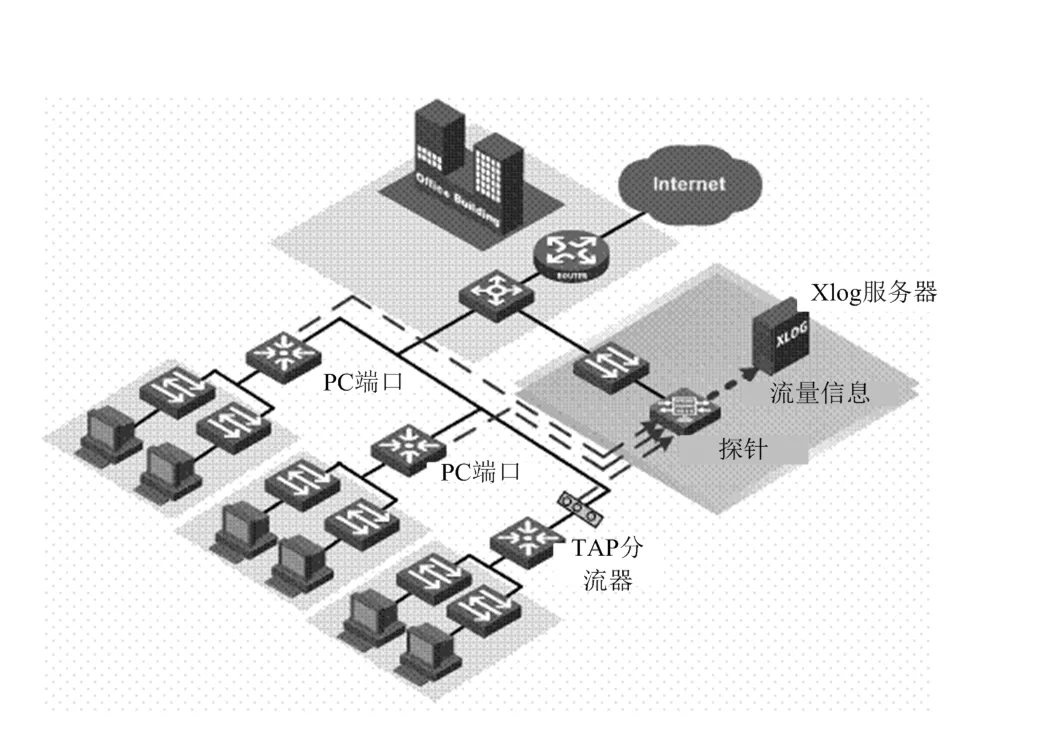

2.1 网络流量探针部署

以一家医院的内部患者诊断系统为依托,将网络流量探针部署到其中各个PC端,以此组成计算机网络流量模块。探针式组网方式如图1所示。

图1 探针式组网方式

2.2 BP神经网络参数设置

选择DoS攻击、DDoS攻击、IP扫描以及蠕虫病毒等四种方法对医院网络进行攻击,意在窃取患者信息。四种攻击方法组成四组实验数据集,结果如表1所示。

表1 实验数据集

2.3 异常识别性能分析

从表2中可以看出,所研究方法应用下,四种攻击方式的检测率均在90%以上,误报率均小于2%,证明了所研究方法的安全管理效果较好。

表2 异常识别检测率和误报率

3 结束语

综上所述,随着计算机网络广泛应用,网络安全性同时也受到极大威胁,经常发生信息被盗取的问题,因此保证计算机网络信息安全具有重要的现实意义。本文提出一种安全管理方法。该管理方法通过识别并阻止异常攻击的方式来实现。最后通过仿真实验,证明了安全管理方法的有效性,能较为准确地发现异常攻击行为,保障信息安全。

[1]李根. 计算机网络信息安全在大数据下的防护措施探究[J]. 福建茶叶,2020,042(002):23-24.

[2]刘庆杰,王金峰,潘志安. 大数据时代计算机网络数据安全问题探讨——评《计算机网络安全》[J]. 机械设计,2020,37(10):155-155.

[3]黄立冬. 校园计算机网络信息的安全管理探讨[J]. 教育理论与实践,2019,39(11):25-26.

[4]曲震霆. 大数据环境下企业年金信息安全管理问题与策略研究[J]. 现代情报,2019,39(01):149-153.

[5]刘庆连,王雪平. 智能电网大数据异常状态实时监测仿真[J]. 计算机仿真,2019,036(003):364-367.

[6]连鸿飞,张浩,郭文忠. 一种数据增强与混合神经网络的异常流量检测[J]. 小型微型计算机系统,2020,41(04):116-123.

[7]武海龙,武海艳. 云计算光纤网络中大数据异常负载检测模型[J]. 激光杂志,2019,40 (06):211-215.