面向垂直行业的网络切片安全隔离研究

林兆骥 游世林 刘宇泽 彭锦 邢真

(中兴通讯股份有限公司,南京 210012)

0 引言

网络切片是5G提供网络服务的主要形态。5G可以在相同的网络基础设施上同时构建多个网络切片,为多个应用提供差异化网络服务。网络切片使得5G组网更加灵活,网络服务更贴合应用需求;但由于共享网络基础资源,如果管理不当就会引发切片数据泄露、切片间资源竞争、非法用户接入切片等安全威胁[1]。5G公众网络要能够服务于对安全要求非常苛刻的垂直行业用户,网络切片间就要求严格的安全隔离[2]。垂直行业用户在不同的网络切片间切换时,当发现初始切片网络不能为垂直行业的用户终端服务时,由于安全隔离,初始切片网络无法通过切片间的通道传递安全上下文,只能通过5G基站路由到目标切片网络。同时,考虑到终端的改变将会带来巨大的开销,因此如何在尽可能不改变终端的情况下,保证路由过程中安全上下文的隔离和终端的业务连续性将是网络切片安全隔离研究的一个重点和难点。

1 5G公众网络下切片隔离面临的挑战

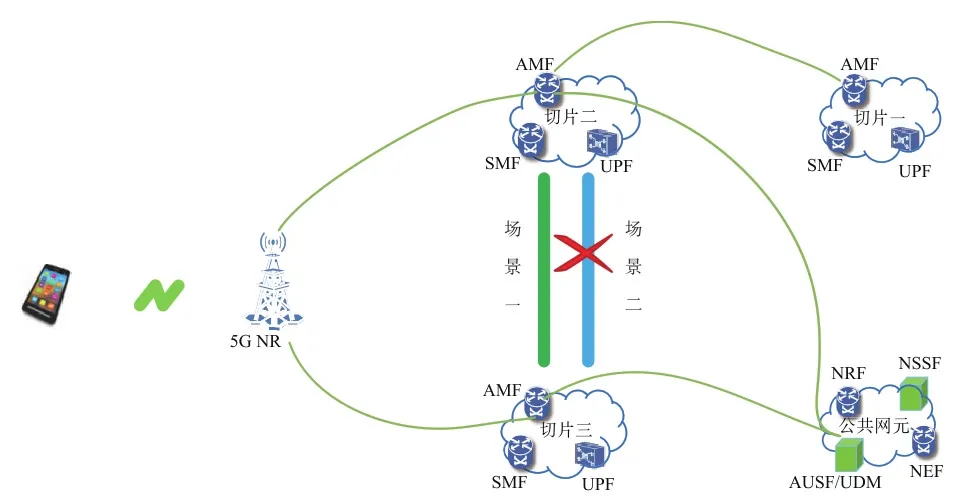

5G网络切片技术为运营商网络部署增加了多种灵活部署方案,不同的网络部署能够满足不同的垂直行业用户安全需求[3]。图1是切片部署示意图,垂直行业网络的终端用户首先在切片一(原切片网络)注册,切片一可以是基于切片技术部署的公共陆地移动网,也可以是基于切片技术部署的垂直行业专有网络。当终端用户漫游到其他5G小区,5G基站为终端用户缺省选择一个切片为切片二(初始切片网络),当用户终端和初始切片网络完成主认证后,用户终端和初始切片网络就会建立新的安全连接,启用新的安全上下文,这样用户终端和初始切片网络的安全上下文就是一致的;然后,初始切片网络向用户数据中心(UDM)获取签约数据,根据签约数据的切片相关信息发现初始切片网络不能为用户终端服务,则初始切片网络通过切片选择网元(NSSF)和网元发现功能(NRF)为用户终端可以服务的切片网络切片三[9](目标切片网络),初始切片网络就会通过以下两种场景重路由到目标切片网络[4,10]。

图1 切片部署示意图

场景一:直接模式,即针对绝大多数的普通垂直行业的切片网络,初始切片网络和目标切片网络相互认可认证结果,同时也可以共享安全上下文,即初始切片网络和目标切片网络的网络连通是良好且互信的,因此可以发送携带安全上下文重路由消息。

场景二:间接模式,即针对一些特殊行业的垂直行业用户,对安全要求非常苛刻,在公众网络的场景下,针对认证和密钥管理等重要网元(如接入移动管理网元AMF)都是独立部署,并且要求与其他切片的网元、甚至是公众网络的网元都是严格隔离的,如物理隔离,即没有任何连接,因此当发现初始切片网络不能为垂直行业的用户终端服务时,初始切片网络会通过5G基站重新路由到目标切片网络。

针对以上两种不同安全场景,下面将对安全问题、安全威胁和安全解决方案进行研究。

1.1 问题1:直接模式下安全问题

直接模式场景主要存在两种安全风险,一种情况是目标切片网络可以根据初始切片网络传递过来的中间密钥推衍出初始切片网络的接入层(AS)密钥和非接入层(NAS)密钥,从而达到可以获取初始切片网络的控制信令和用户数据,这种情况一般称为后向安全;另一种情况是初始切片网络可以根据传输给目标切片网络的中间密钥推衍出目标切片网络中用户的AS密钥和NAS密钥,从而达到获取目标切片网络的控制信令和用户数据,这种情况也被称为前向安全。在5G系统中,需要为垂直行业用户提供灵活和可靠的安全保障,解决前向和后向安全问题。

1.2 问题2:间接模式下的安全问题

在间接模式场景下,初始切片网络和目标切片网络之间无直接连接,这种场景下初始切片网络和目标切片网络可以通过5G基站进行重路由。当用户终端接入到初始切片网络时,发现初始切片网络不是用户终端的切片,不能为该用户终端提供可靠安全的服务,需要通过5G基站重新路由到一个能够为该用户终端提供服务的目标切片网络。现有5G系统安全处理可能导致该用户终端无法注册到目标切片网络,从而威胁系统的可用性。具体而言,如果初始切片网络和该用户终端之间认证成功,并启用了新的安全上下文,就会导致目标切片网络没有该用户终端的安全上下文,或者与该用户终端安全上下文不一致,则该用户终端将拒绝或者丢弃来自目标切片网络的NAS消息。另外,如果目标切片网络需要向该用户终端从曾经注册的原切片网络获取安全上下文时,也会出现安全上下文不一致的情况,这是因为该用户终端中间密钥发生了水平推衍,则会与初始切片网络建立新的安全上下文,导致该用户终端使用的新安全上下文与目标切片网络不一致,这将影响该用户终端服务的可用性。

该问题在3GPP R16进行研究,但未能达成一致的解决方案,将在3GPP R17继续立项进行研究。该问题一直未能标准化,已经影响到5G系统在部分安全要求苛刻的垂直行业的部署,预计在3GPP R17能够完成标准化解决方案[8]。

2 网络切片安全隔离的主要安全方案

2.1 直接模式安全方案

针对一般的垂直行业用户,这些垂直行业用户切片网络可以和公众网络的网络切片连接,同时也和其他普通切片网络相连通,为了保证两个切片网络后向安全,初始切片网络可以根据目标切片网络的属性对中间密钥(KAMF)进行一次水平推衍,这样目标切片网络就无法获取初始切片网络的中间密钥,也无法获取初始切片网络的AS和NAS密钥,初始切片网络的控制信令和数据就不会被目标切片网络非法获取,保证了初始切片网络的后向安全。为了保证目标切片网络的前向安全,目标切片网络会根据本地策略,或者初始切片网络的属性,忽略初始切片网络的中间密钥,而重新进行安全认证,这样初始切片网络无法获取目标切片网络的中间密钥,更加不可能获取目标切片网络AS和NAS密钥,从而保障目标切片网络的前向安全[6]。

本安全解决方案在3GPP R16阶段完成标准化,能够满足大多数普通切片网络的安全,并已在一些切片网络中得到运用。

2.2 间接模式安全方案

目前,业界提出了多种解决方案[8],大致分为两类:一种是基于终端修改的方案,即需要终端升级,网络也需要配合升级的方案;另一种基于网络修改的方案,这种方案只需要对网络中部分网元进行升级改造即可完成这部分功能。

2.2.1 基于终端修改间接模式安全方案1

该方案主要的思路是[8]:当初始切片网络根据本地决策需要重路由到目标切片网络时,向终端发送一个NAS消息(该消息可以是安全模式命令)指示终端取消完整性保护,这样终端就可以接收来自网络未完整性保护的消息,然后初始切片网络就通过5G基站重新路由到目标切片网络,初始切片网络则通过修改注册消息中安全索引使得目标切片网络并未重新发起主认证过程,保证新的安全连接的建立,从而保障终端和目标切片网络的通信安全。

2.2.2 基于终端修改间接模式安全方案2

该方案主要的思路是[8]:当初始切片网络通知终端需要启动新的安全上下文时,终端保存老的安全上下文,并启动新的安全上下文。当初始切片网络根据本地决策需要重路由到目标切片网络时,向终端发送一个重路由指示,指示终端采用老的安全上下文,去激活在用的安全上下文,然后初始切片网络就通过5G基站重新路由到目标切片网络,目标切片网络和终端就可以使用老的安全上下文来保障通信安全或者通过主认证流程重建新的安全连接,从而保障终端和目标切片网络的通信安全。

2.2.3 基于终端修改间接模式安全方案3

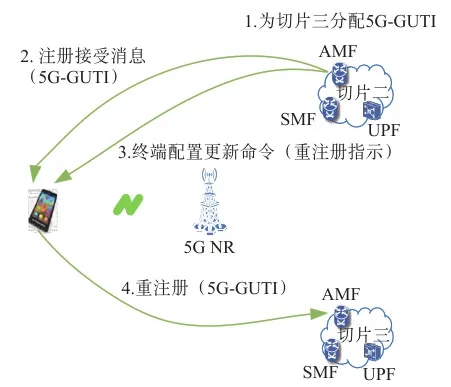

该方案主要的思路是[8]:当初始切片网络根据本地决策需要重路由到目标切片网络时,会选择一个目标切片网络,同时为终端分配一个携带目标网络切片标识的临时标识5G-GUTI,通过注册接受消息将5G-GUTI和重新注册指示发送给终端,终端释放当前安全连接,同时携带5G-GUTI通过5G基站重新向目标切片网络注册,5G基站则会通过5G-GUTI包含的目标切片网络选择目标切片网络,终端和目标切片网络通过新的主认证流程建立新的安全连接,保障终端和目标切片网络的通信安全。

2.2.4 基于网络升级改造间接模式安全方案1

该方案主要的思路是[8]:当初始切片网络根据本地决策需要重路由到目标切片网络时,初始切片网络直接明文携带5G NAS安全上下文(KAMF)到目标切片网络,目标切片网络使用该5G NAS安全上下文保障终端和目标切片网络的通信安全,或者通过新的主认证流程建立新的安全连接,从而保障终端和目标切片网络的通信安全。

2.2.5 基于网络升级改造间接模式安全方案2

该方案主要的思路是[8]:当初始切片网络根据本地决策需要重路由到目标切片网络时,初始切片网络会向公共网元的NSSF获取目标切片网络的公钥和访问令牌,同时使用目标切片网络的加密5G NAS安全上下文(KAMF),然后携带加密的5G NAS安全上下文和访问令牌重路由到目标切片网络,目标切片网络首先检查访问令牌,如果访问令牌安全,在使用私钥解密出5G NAS安全上下文,并使用该5G NAS安全上下文保障终端和目标切片网络的通信安全,或者通过新的主认证流程建立新的安全连接,从而保障终端和目标切片网络的通信安全。

2.2.6 基于网络升级改造间接模式安全方案3

该方案主要的思路是[8]:当初始切片网络根据本地决策需要重路由到目标切片网络时,会选择一个目标切片网络,同时为终端分配一个携带目标网络切片标识的临时标识5G-GUTI[7],通过注册接受消息将5G-GUTI发送给终端,同时通过终端配置更新命令消息指示终端在终端释放当前安全连接后进行重新注册,终端则会携带5G-GUTI通过5G基站重新向目标切片网络注册,5G基站则会通过5G-GUTI包含的目标切片网络选择目标切片网络,终端和目标切片网络通过新的主认证流程建立新的安全连接,保障终端和目标切片网络的通信安全(见图2)。

图2 基于网络升级改造间接模式安全方案3

3 一种间接模式网络切片安全隔离方案研究

表1是现有间接模式下网络切片安全隔离方案比较。

表1 现有间接模式解决方案比较

一般来讲,终端升级涉及面最广,主要是因为市场上已经存在很多终端,如果需要升级终端,部分改动可能涉及固件升级,但是一般情况下都会涉及芯片的更换,因此在选择解决方案时,对终端的升级改造都非常谨慎,涉及终端升级改造的三种方案标准化阻力很大。

针对网络改造,网络升级改造间接模式安全方案1将NAS安全上下文传递给非安全域的5G基站,从安全的角度是不可取的;网络升级改造间接模式安全方案2需要公共网元NSSF和目标切片网络存在公私钥对,一方面公私钥算法对网络计算能力有非常高的要求,另外安全性要求非常高的垂直行业用户,也会认为安全隔离性未做到严格隔离,可能影响垂直行业用户的选择;网络升级改造间接模式安全方案3仅仅只影响初始切片网络,对终端、5G基站、目标切片网络和公共网元都无影响,同时也能保证垂直行业用户的基本安全需求,但是也存在一个缺陷,这个缺陷就是当终端已经在原切片网络注册和有相关业务,这种方案就不能保证终端在目标切片网络和原切片网络的业务连续性。

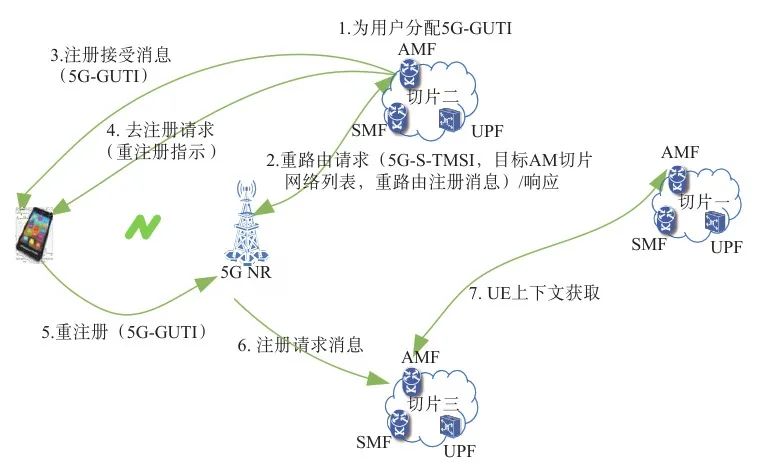

为了解决上述问题,即不升级改造UE、安全上下文严格隔离、保证业务连续性,本文提出基于网络升级改造间接模式安全方案4(见图3)。

图3 基于网络升级改造间接模式安全方案4

基于网络升级改造间接模式安全方案4的核心思路如下。

(1)当初始切片网络根据本地决策需要重路由到目标切片网络时,同时为终端分配一个临时标识5G-GUTI。

(2)初始切片网络将包含在5G-GUTI的5G-S-TMSI、目标切片网络列表和需要重路由的注册消息(包含原切片网络分配的5G-GUTI)发送给5G基站保存。

(3)初始切片网络发送注册接受消息携带新分配的5G-GUTI给终端。

(4)当初始切片网络(切片二)发送去注册请求消息指示终端在释放当前安全连接后进行重新注册。

(5)终端携带新分配的5G-GUTI向5G基站发起重新注册。

(6)5G基站根据包含在新分配5G-GUTI的5G-S-TMSI[7]查询到保存在5G基站的目标切片网络列表和需要重路由的注册消息(包含原切片网络分配的5G-GUTI),5G基站选择其中一个目标切片网络,并使用需要重路由的注册消息向目标切片网络注册。

(7)目标切片网络通过原切片网络分配的5G-GUTI寻找原切片网络并获取业务信息,之后终端和目标切片网络通过新的主认证流程建立新的安全连接,保障终端和目标切片网络的通信安全。

以下分析基于网络升级改造间接模式安全方案4在三个方面的影响。

(1)对UE的影响。在该方案中,网络向UE一共发送两条消息,分别是第三步的注册接受消息以及第四步的去注册消息。注册接受消息(携带5G-GUTI)和去注册请求(携带重注册指示)都是在R15阶段就已经定义的消息,现有UE可以正常接受并响应。因此不需要改造升级UE。

(2)安全上下文的隔离情况。在该方案中,初始切片网络不会向目标切片网络传递任何安全上下文,因此保证了安全上下文的严格隔离。

(3)对业务连续性的影响。在第六步中,5G基站将保存的需要重路由的注册请求发送给目标切片网络,该需要重路由的注册请求中携带了指向原切片网络的5G-GUTI;在第七步中,目标切片网络能够根据该5G-GUTI找到原切片网络并从原切片网络获取用户上下文,用户上下文中包含了UE的业务相关信息,从而保证了用户的业务连续性。

综上所述,该方案解决了以上三个问题,既不需要升级UE,可实现安全上下文严格隔离,同时也不会影响终端的业务连续性。

4 结束语

本文分析和研究现有基于公众网络面向垂直行业5G网络切片安全现状和问题,并针对当前的问题提出了一种基于网络升级改造间接模式安全解决方案,有效地解决了对安全要求非常高的垂直行业用户的痛点问题,为广泛部署基于5G公共陆地移动网面向垂直行业5G网络提供组网的指导建议。

随着垂直行业广泛采用5G切片技术组网商用,可能会对切片安全提出新的需求,比如端到端切片安全、无线切片安全和切片安全管理都需要更深入研究,这也将促进切片安全技术不断完善和发展。