数据加密技术在计算机网络安全中的应用

高飞

(阜阳工业经济学校,安徽阜阳,236069)

0 引言

随着分布式网络、异构网络技术的不断创新发展,针对网络开放共享性质已发生的安全漏洞问题,需要采用数据加密技术加强安全防护。在互联网时代中网络安全与数据共享并存,因此相关技术人员需要具备安全意识,在网络操作过程中保护数据信息,保护端点安全信息,保护传输过程不被外部破坏,保护数据存储的完整性等内容。随着信息化改革步伐的不断前行,各行各业都需要保障数据信息安全和网络传输安全,因此需要在计算机网络安全体系结构中部署与完善相关安全保障体系,采用数据加密技术等手段保障数据信息安全和网络传输过程的安全性。

1 计算机网络安全概述

计算机网络安全从狭义角度来说就是网络结构上的信息系统安全,从广义角度说就是提供安全服务和信息安全保护的技术手段[1]。计算机网络安全需要保障网络结构和数据信息的可用性、可靠性、机密性、完整性、不可抵赖性以及可控性,通过相关安全技术指标,保障计算机网络中的安全级别[2]。计算机网络中存在的安全漏洞主要从四个层面展开:操作系统、数据库、网络协议以及网络服务,其中操作系统安全漏洞主要涵盖陷门、输入输出非法访问、混乱的访问控制以及不完全中介四种情况[3];网络服务漏洞主要涵盖匿名FTP、电子邮件、WEB服务以及DNS域名服务四个层面[4]。网络安全威胁主要是由于网络本身的不可靠性、脆弱性以及外部人为破坏,具体可以分为物理威胁、体系结构缺陷、操作系统缺陷、黑客程序以及计算机病毒这几类[5]。根据OSI模型,计算机网络主要分为最高的网络层、表示层、会话层、传输层、网络层、数据链路层以及最基础的物理层[6]。网络安全技术主要分为安全漏洞扫描、网络嗅探、数据加密、数字签名、鉴别技术、访问控制、安全审计、防火墙、入侵检测以及病毒防范等[7]。

2 数据加密技术概述

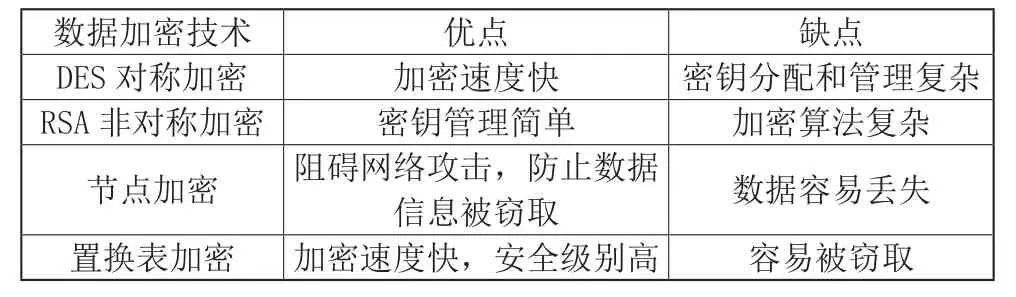

数据加密技术是计算机网络安全领域应用较为广泛的安全技术之一。数据加密技术主要涵盖加密、解密、签名、识别、证明等相关技术领域[8]。经典数据加密技术的优缺点如表1所示。

表1 数据加密技术对比分析

由表1所示,四种数据加密技术各有优缺点,通过对端节点和数据传输过程分开加密的方法,保障数据传输全过程的安全保密性。根据协议类型,选择适合当地计算机网络实际情况的数据加密方式,不仅可以提升安全防护级别,还可以保障数据信息的安全性和保密性。数据加密技术采用密码学原理,能够实现对数据信息的对称或不对称加密,阻止外部网络攻击对数据传输过程的破坏性。

3 计算机网络中存在的安全风险

3.1 网络病毒

网络病毒是非常常见的一种网络安全威胁类型。病毒一般以恶意软件或者程度片段的形式存在于人们的计算机系统中,通过入侵网络以及后台盗取个人信息等方法对人们的日常生活工作造成恶劣的影响。网络病毒的隐蔽性较强,移植性较强,很难发现潜伏在计算机中的网络病毒,可能在浏览网页的过程中就会默认下载网络病毒程序,令人防不胜防[9]。网络病毒主要分为系统病毒、蠕虫病毒、黑客木马病毒等类型,潜伏和寄生性较强,还具有传染性,很多用户不能轻易发现病毒的存在,因而导致相关信息丢失造成较大损失。网络病毒是典型的外部安全威胁,需要用户实时防范。

3.2 系统漏洞

系统漏洞属于物理安全威胁类型的一种表现形式。操作系统和应用软件在逻辑设计过程中难免会出现缺陷和错误,因此会造成系统漏洞。不同种类的软硬件设备以及网络系统类型都可能存在系统漏洞,硬件安全、软件安全以及协议安全都严重影响系统漏洞的产生与发展趋势[10]。由于系统漏洞带来的计算机网络安全威胁,不仅需要修复硬软件缺陷,还需要加强协议认证安全级别。此外,系统漏洞覆盖的范围较大,影响系统支撑软件、服务器、网络上的用户、防火墙、路由器等设备的正常运行,不同版本的设备和系统都存在一定量的系统漏洞。

3.3 非法入侵

非法入侵是严重威胁计算机网络安全的行为之一,很多不法用户利用网络安全防护等级较低的弱点,使用非法入侵操作,让网络用户损失个人信息,对计算机服务的可靠性产生威胁。互联网时代中网络用户操作的不规范,会导致网络安全威胁的产生,非法入侵主要涵盖非法访问、信息丢失、拒绝网络服务、传播病毒等行为。非法入侵易导致计算机网络操作系统瘫痪,服务被拒绝导致作业流程更改,丧失服务能力的计算机网络系统,安全漏洞不能自行修复,也不能通过控制外部访问操作达到防护本地网络安全的目标。

4 数据加密技术在计算机网络安全中的应用

4.1 端到端数据加密

端到端数据加密采取的是将数据传输过程全部加密,不需要在中间节点实现加解密操作,因此不需要提升节点的安全加密保护级别。端到端数据加密算法E2EE普遍应用在通信网络中,并且加密算法设计成本较低,应用较为广泛。端到端数据加密算法采用报文独立加密的方式,增加可靠性和易维护性,但是缺点也非常明显,容易暴露目标地址和源点信息。为确定数据传输方向,需要将地址信息加入报文中,虽然报文采用独立加密方式,与目标地址和源点加密方式不同,但是也存在容易泄露传输方向的安全风险。

4.2 链路数据加密

链路数据加密技术能够对某一次通信链路中的数据传输提供安全保障。在计算机网络中,某一组数据信息的传输可能要选择很多个通信链路,在数据传输之前需要先行加密,在每通过一条通信链路之后都需要加解密一次,因此数据信息在传输过程中都是以密文方式呈现出来。但是此种加密方式会大量耗费密钥分配和加解密时间,因此可能会出现数据重传或者丢失的情况。链路数据加密方式还需要对链路两端的加密设备进行同步,利用链模式传输加密数据信息,在计算机网络传输过程中,对网络性能和管理能力提出挑战。

4.3 密钥管理

密钥管理是加强计算机网络安全的核心措施之一,需要生成主密钥,之后生成密钥加密密钥,再分发成初始密钥和会话密钥两类。主机主密钥的生命周期较长,安全性要求最高,由伪随机数生成器生成。密钥的协商与分发是密钥管理中的重要步骤之一。以双方密钥交换协议为例,通信方A选择一个大的随机数x,使得0≤x≤p-1,计算R1=gxmodp,并将R1发送给通信方B。通信方B选择另一个大的随机数y,使得0≤y≤p-1,计算R2=gymodp,并将R2发送给通信方A。A在收到R2后,计算K=(R2)xmodp,B在收到R1后,计算K=(R1)ymodp。

4.4 数字签名认证

数字签名认证技术是加强计算机网络安全的重要手段之一,也是数据加密技术的核心方式之一。数字签名认证需要区分用户身份信息,对合法身份进行认定核实,有效提升用户安全操作级别。数字签名认证技术一般采用数字认证和口令认证两种方式,建立加密安全环境,完成身份认证操作,能够有效区分人为操作和机器自动操作。结合当前图像处理技术和文字识别技术,数字签名认证能够反人工智能代理,对数据加密和网络安全防护奠定良好的基础。此外,数字签名认证技术还能够识别信息输入方式和后台数据处理方式的异同之处,有效识别人工操作的准确率和代理机器操作行为。

5 结束语

随着信息化改革步伐的不断前行,各行各业都需要保障数据信息安全和网络传输安全,因此需要在计算机网络安全体系结构中部署与完善相关安全保障体系,采用数据加密技术等手段保障数据信息安全和网络传输过程的安全性。