IPSec-IKE的实现与应用场景分析

邹 洁, 伍 飞

(1.石家庄职业技术学院 信息工程系,河北 石家庄 050081;2. 中国人民解放军陆军步兵学院石家庄校区 通信指挥教研室,河北 石家庄 050081)

VPN被定义为通过公用网络(通常是因特网)建立的一个临时的、安全的连接,是一条通过不安全的公用网络建立的安全的、专用的数据隧道,是一个“相当专用”的网络[1].IPSec VPN(基于IPSec协议进行VPN搭建)是基于隧道(Tunnel)技术、加密模块技术搭建的VPN,它能够在两个不同的地理位置间安全地传输数据[2].IKE(Internet Key Exchange,译为互联网密钥交换协议)作为IPSec VPN建立过程中最为重要的协议,以协商的方式完成通信双方的认证和密钥交换.该协商分为两个阶段,IKE协商第一阶段可采用主模式(main mode)和积极模式(aggressive mode)两种方式完成,IKE协商第二阶段则采用快速模式(quick mode)来完成.IKE协商第一阶段中的两种模式存在配置方法、数据包交换数量等方面的区别[3].IPSec VPN的默认配置模式为主模式,积极模式常常被忽略.要准确运用两种模式则需要了解两者的适用场合,为此,本文通过仿真实验的方法,实现IKE协商第一阶段两种模式的配置,并对其细节进行对比分析,以明确两种模式的应用场景.

1 基于GNS3模拟器实现IPSec-IKE两种模式的配置

1.1 GNS3仿真软件简介

GNS3是一款具有图形化界面并可以运行在多种平台(包括Windows, Linux,MacOS等)的网络虚拟软件[4],具有强大的网络拓扑和逻辑模拟仿真能力,可以模拟和配置各种网络设备,包括普通工作站及功能强大的路由器.由该软件集成的Wireshark软件可以抓取数据包并完成数据分析.

1.2 实验仿真模拟环境

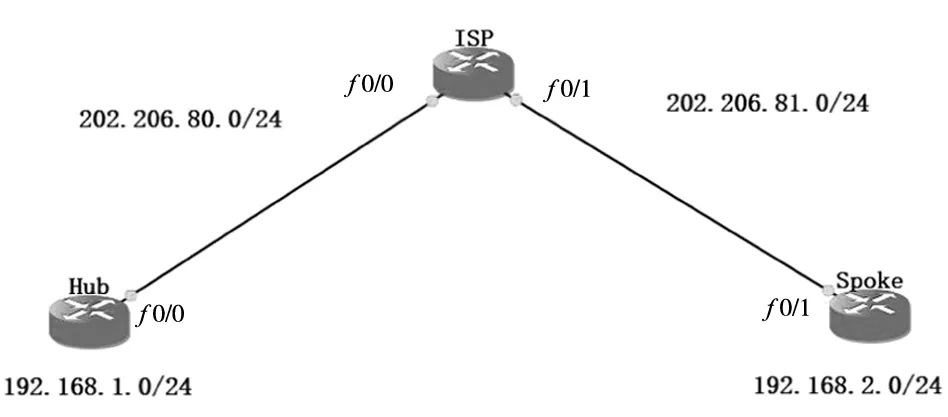

实验由3台路由器分别模拟总部(Hub)边界路由器、分支机构(Spoke)边界路由器和运营商(ISP)设备.公网网段为202.206.80.0/24与202.208.81.0/24,通过IPSec VPN配置完成私网192.168.1.0/24与192.168.2.0/24的通信.图1为GNS3模拟仿真实验拓扑图.

图1 模拟仿真实验拓扑图

1.3 实验配置

1.3.1 第一阶段

在主模式中,由于双方边界路由器的出口均配置固定的IP地址(address),所以可以使用IP地址来完成对等体(peer)的识别.在积极模式中,通常分支机构的IP地址不固定,所以需要分支机构使用域名(fqdn)主动发起协商,来完成对等体的识别并建立连接.主动发起协商的一方通常称为SA(Security Association,译为安全关联)发起者,另一方则称为SA接受者.

(1)主模式配置

总部(Hub):

crypto isakmp key cisco address <分支机构公网口地址> /按照固定IP地址(address)/

分支机构(Spoke):

crypto isakmp key cisco address <总部公网口地址>

(2)积极模式配置

SA接受者(Hub):

crypto isakmp key cisco hostname <主机名> /按照从主机名(hostname)ccie来查找密钥/

SA发起者(Spoke):

crypto isakmp peer address <总部公网口地址>

set aggressive-mode password cisco/分支机构配置积极模式/

set aggressive-mode client-endpoint fqdn <主机名> /通过全域名(fqdn)主动发起协商/

1.3.2 第二阶段

在第二阶段配置过程中,主模式使用静态映射表(map)进行配置,直接关联对等体地址、转换集(transform-set)和访问控制列表(access-list);而积极模式因为对等体地址不确定,因此只能通过动态映射表配置实现转换集的关联.由于总部为SA接受者,只能被动等待连接建立,故由SA发起者为SA接受者反向注入路由(reverse-route),实现动态映射表与静态映射表的关联.

(1)主模式配置

总部(Hub):

crypto map mymap 1 ipsec-isakmp

set transform-set <转换集名字>

set peer <分支机构公网口地址>

match add

分支机构(Spoke):

crypto map mymap 1 ipsec-isakmp

set transform-set <转换集名字>

set peer <总部公网口地址>

match add

(2)积极模式配置

SA接受者(Hub):

crypto dynamic-map dy 1

set transform-set tfs

reverse-route/反向注入路由:由分支机构向总部注入路由/

crypto map mymap 1 ipsec-isakmp dynamic dy /动态映射表与静态映射表关联/

SA发起者(Spoke):

crypto map mymap 1 ipsec-isakmp

set transform-set <转换集名字>

set peer <总部公网口地址>

match add

1.4 实验结果

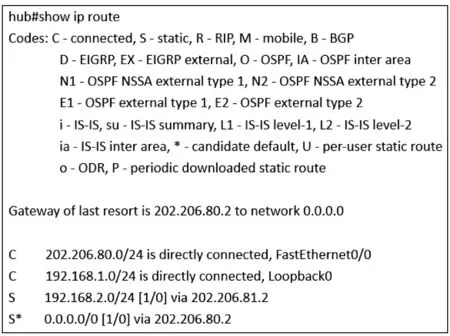

积极模式需要从分支机构,即从SA的发起者主动发起数据,而主模式并不需要考虑这种情况.完成协商并存在数据流动后,积极模式中的SA接受者可以看到反向注入路由的内容,如图2的路由信息表截图中,去往分支机构私网192.168.2.0/24的静态路由就是由SA的发起者反向注入的.由于主模式为默认配置模式,故对于主模式的实验结果本文不讨论.

图2 积极模式下查看到的路由信息

2 Wireshark抓包分析

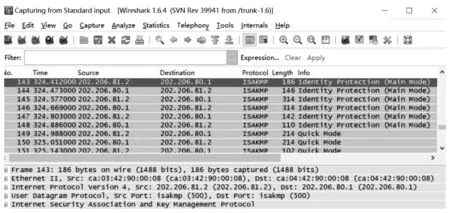

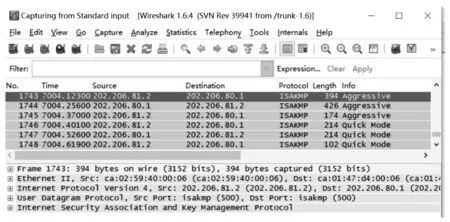

为验证主模式与积极模式的数据包交互在细节方面的区别,使用Wireshark软件进行数据包抓取分析.图3为Wireshark软件抓包结果,可以看到,主模式下IKE第一阶段协商中交互6个数据包.而积极模式只有3个数据包,如图4所示.二者在结构形式上也有所区别.

图3 IPSec主模式下抓包内容

图4 IPSec积极模式下抓包内容

在主模式中,由于对等体要分别向对方发送相同类型字段的消息,因此从结构上看每两条消息都是对称的,这样对称结构的消息交换共有3次,因此一共是6条,如图3所示.通过发送第一、二条信息,双方交换必要的协商信息,如加密算法、认证算法、DH(Diffie-Hellman)组、认证机制等.通过第三、四条信息,交换由DH算法得到的共享密钥.在DH算法中,会用到双方共同定义的预共享密钥(Pre-Share key).当一个设备含有多个对等体时,设备之间需要使用ID信息(如域名信息)来判定对应对等体的预共享密钥,而这个ID信息是在第五、六条信息中才进行交换的,因此设备在此时只能使用IP地址进行对等体预共享密钥的匹配.基于此,在主模式下,无法使用域名信息来进行对等体标识[5].

在积极模式下,两端的设备即SA发起者和SA接受者采用以下方式进行信息交换:首先,由SA发起者发送一条消息给SA接受者;其次,SA接受者收到第一条消息后,将自己的SA协商消息附上签名认证信息后发回给SA发起者;再次,第三条信息由SA发起者附上签名认证信息发送给SA接受者.此过程与TCP的3次握手十分相似.在积极模式下,由于信息交换的数量较少,因此协商速度较主模式更快,但其协商能力逊于主模式.

3 应用场景分析

通过上述配置及协商过程的分析可知,主模式适用于站点对站点(Site-to-Site)VPN.当IPSec VPN双方对等体有固定IP地址时,可使用主模式完成配置,例如某单位内部站点之间的正常连接,也就是说客户必须在单位内部才能使用这种技术来连接其他站点[6].而积极模式适用于远程接入VPN,这种连接方式下,IPSec VPN的一端为SA发起者(没有固定IP),另一端为SA接受者(无法指定对端IP,以及无法通过IP作为ID标识对端Pre-Share key的情况),在配置结束后, SA发起者须主动向SA接受者发起数据,例如需要拨号上网的用户或者出差在外的用户通过外网连接到单位内部网络时就属此种情况.

4 结语

IKE作为IPSec VPN技术的关键环节, 其协商模式的选择对于能否高效、合理地建立连接有着重要的意义.本文通过GNS3模拟仿真实验完成了主模式和积极模式的配置,并结合Wireshark抓包软件分析了两种协商模式的区别,提出了两种协商模式的应用场景,这对于更深刻地理解IPSec VPN技术有着重要的意义.