基于计算机网络安全技术的网络安全维护

陈加烙,陈祺

(江苏信息职业技术学院,江苏 无锡 214153)

0 引言

在信息爆炸时代,互联网在很大程度上为人们的实时交流建设了桥梁,在潜移默化中转变了人们的交流方式,随着互联网的迅速更新发展,计算机网络逐步演变成了人们日常生产生活的重要载体,在整个社会进步中发挥着关键性作用。但是,计算机网络在具体应用时,受网络特性影响也存在着一系列安全问题,极易受客观因素影响导致网络难以正常有序运行。据此,需根据实际问题引进计算机网络安全技术,以维护网络运行安全性。

1 计算机网络安全问题及成因分析

1.1 网络安全问题

1.1.1 病毒

黑客攻击与计算机病毒是威胁计算机网络安全的关键问题,计算机病毒主要是经过人为编写并传播于网络,直接危害硬件安全与数据安全。病毒具有传播快且隐蔽的特性,对于计算机的正常使用有着巨大威胁,极易给用户造成不可挽回的损失。在病毒入侵之后,网络运行环境会发生改写性与破坏性的变化。所谓改写性即病毒入侵之后对正常程序造成改写,改变计算机运行指令,影响计算机的数据分析精确性;破坏性即病毒入侵之后破坏正常程度,终端网络运转,造成破坏。

1.1.2 操作系统

操作系统问题实际上就是系统漏洞,即计算机操作系统自身存在不安全因素。虽然当前操作系统一直在完善更新,但是由于其自身特性影响,任何系统都会产生漏洞,而系统更新实际上是填补已出现的漏洞,而漏洞会导致病毒入侵与黑客攻击概率上涨,造成网络安全防护功能难以顺利实施。

1.1.3 黑客入侵

在未经许可与授权时,黑客可利用特殊技术操作用户服务器与计算机,经过多元化手段盗取用户隐私信息,控制用户计算机,直接威胁用户财产安全与信息安全。而计算机的不断普及与发展可谓是双刃剑,一些计算机专业技术人员基于公共网络与企业提供技术服务的形式,非法盗取企业商业信息,就是所谓的黑客。黑客以病毒携带的方式对网络系统进行攻击,以此全方位控制电脑系统,据此方式可获取终端全部信息。而入侵方式主要是在明确攻击方式之后,潜入计算机进行精确化分析,计算用户数据信息,然后秘密植入病毒以获取数据信息,造成信息泄漏,主要入侵方式有微信支付密码、支付宝信息等等。并且黑客入侵极易导致空包现象,使得计算机功能受损。

1.2 成因分析

1.2.1 操作系统易被监控

用户在操作计算机时,应用软件与访问网站的轨迹会被详细记录,所以若是未妥善保管相关数据信息造成泄漏,落到不法分子手中,会被用于违法事件,如盗窃用户资料、信息,监控用户浏览记录等等。在获取用户数据信息之后,不法分子可在未经允许的情况下,随意浏览用户的计算机系统与网络信息,进而全面控制用户终端。

1.2.2 认证技术不够健全

互联网在现代化社会各个行业中已经实现了普遍应用,导致很多人开始重视网络安全性。计算机的数据通常会基于传输口令迅速传输有效数据信息,然而口令并未设置权限分级,总之安全性比较低。黑客可利用网络漏洞与缺陷,以解密和分析盗取用户的密钥与隐私,导致认证技术作用难以实现充分发挥[1]。

2 基于计算机网络安全技术的网络安全维护

2.1 基于信息加密技术的网络安全维护

信息加密技术即转码保护数据信息传输,即数据传输与存储加密。

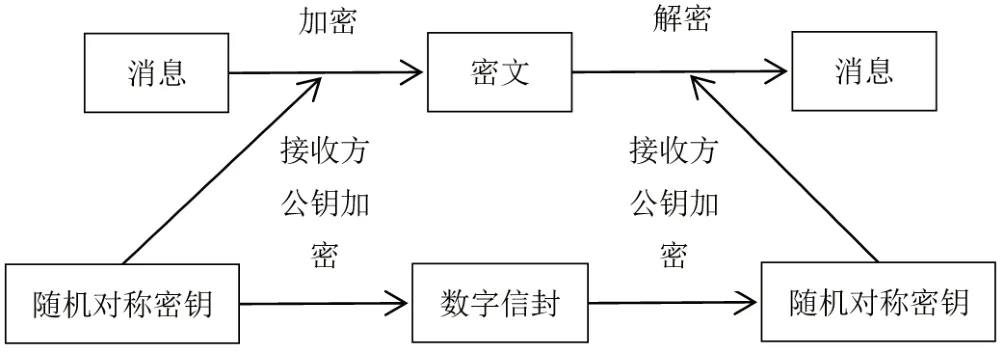

图1 加密技术

随着信息加密技术的更新优化,其也趋向于成熟完善,不仅可在既定程度上确保计算机安全,还可有效提高数据传输隐匿性与完整性。信息加密技术主要是通过数据转码方式加以传输,以维护信息被恶意拦截时无法读取内容。就信息加密技术而言,密钥十分关键,其在很大程度上直接决定了数据内容解码的顺利有序进行。就加密技术形态来讲,其可谓是数据伪装,也就是数据加密处理分析,即以数字代码代替既有文字,只有数据传输方与接收方利用同样的密钥,才可以解码数据,获取真正信息,否则所获信息将会是乱码呈现,或者是无法打开。当前RSA公钥密码的适用范围愈来愈普遍,在信息传输中不仅可以加密数据,还可以避免数据被拦截,进而确保数据传输安全性,实现计算机网络安全运行。

2.2 基于入侵检测技术的网络安全维护

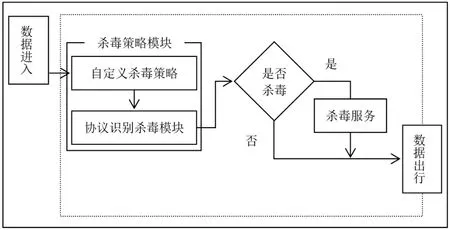

入侵检测技术即基于全方位检测分析计算机应用状态,分析内网是否被植入了木马病毒,以及外网环境的安全性,一般情况下会结合防火墙技术同步使用,以确保计算机系统不会被攻击。入侵检测系统的应用可实时监控整个网络,包含LAN各网络段,且基于不断记录与检测健全病毒数据库,若外网数据和病毒数据库内容相符合,便会拦截可疑数据。而病毒和木马需以网络为载体实现传播,为就根源上保障计算机网络安全,需及时切断病毒与木马传播途径。对此,可基于IDS设备与网络设备间的联动性,有机结合交换机、防火墙技术、入侵检测技术,以实现数据信息传输于交换机,基于入侵检测技术实现数据检测,若是数据存在危险,防火墙则自主启动隔离功能,切断端口,避免病毒传播[2]。

图2 入侵检测技术

2.3 基于防火墙技术的网络安全维护

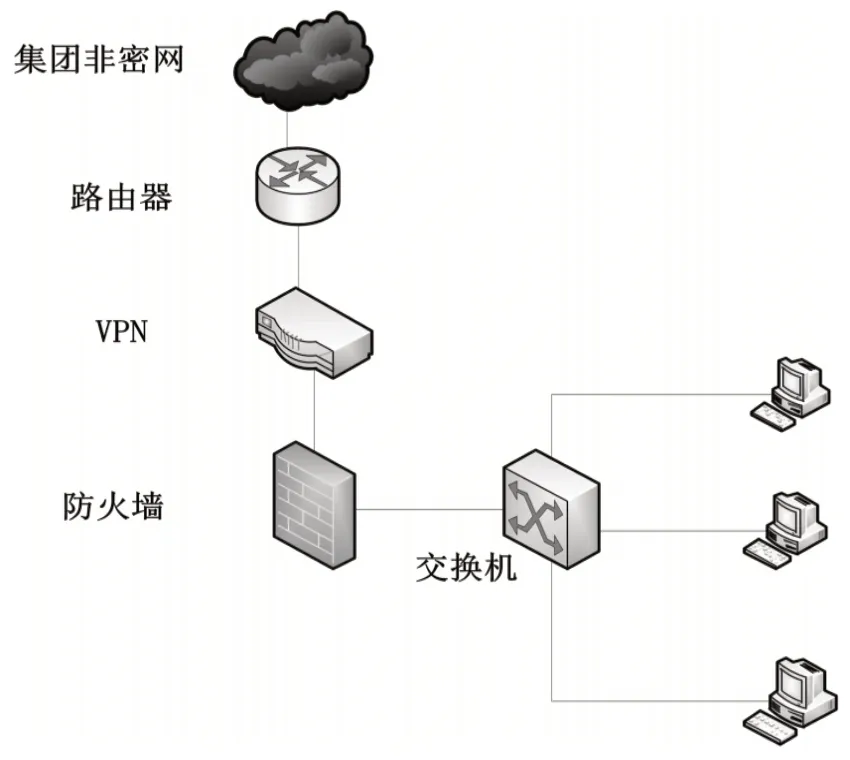

作为计算机网络安全管理的必要技术,防火墙可在内网与外网间建设过滤屏障,所有数据传输均需经过防火墙过滤分析,以确保计算机网络安全。防火墙可以面向数据信息实时分析,通过数据结构审核分析,若是数据和病毒数据库相符合,那么会抵制排除数据。而且防火墙可划分成过滤防火墙和代理防火墙等,并通过软件和硬件形式加以呈现。所谓软件防火墙实际上就是卡巴斯基、360等各种类型的防火墙软件,而硬件防火墙则就是屏蔽路由器、代理服务器两种设备,屏蔽路由器负责检测外网环境,具体是连接标志、端口号、IP选项等项目,作为IP路由器,面向所有IP包全面开展安全检测与扫描,过滤并筛选不安全IP,排除不安全的IP包于内网外,只接受合格IP包,以甄选信息。防火墙技术是访问策略的实际应用,此方式在计算机网络安全中占据着关键位置。想要实施网络访问配置需基于缜密安全与计算分析,并深化计算机网络运行的整个信息过程,只有这样,才能够确保生产可靠且安全的防护系统[3]。网络访问配置具体如图3所示。

图3 网络拓扑图

2.4 基于系统恢复技术的网络安全维护

计算机在实际应用时无法做到自我安全防护,尽管以最新安全防护技术为辅助依旧可能会出现网络风险,这就要求全面做好紧急处理,即合理利用系统恢复技术。若计算机系统被攻击破坏,而系统内有重要隐私信息,便需要采用系统恢复技术,基于IP容灾技术,面向用户使用行为习惯,传输有效数据或者用户备份数据于存储器内,然后把指定数据传输于其他系统或者网络云端,从而确保用户隐私信息安全[4-5]。

3 结语

总之,网络安全问题通常是基于硬件、软件、人为因素导致的,这就要求用户积极采取多元化计算机网络安全技术加强全面防护,即信息加密技术、入侵检测技术、防火墙技术、系统恢复技术等,以此全方位强化计算机网络安全,维护网络稳定运行。