地铁综合监控系统信息安全方案的研究

何印

(苏州市轨道交通集团有限公司,江苏苏州 215008)

0 引言

2004年,国家公安机关依据《中华人民共和国计算机信息系统安全保护条例》(国务院147号令)和《国家信息化领导小组关于加强信息安全保障工作的意见》(中办发【2003】27号)的相关要求,制定了《关于信息安全等级保护工作的实施意见》(公通字【2004】66号),并于2004年正式颁布了《信息安全等级保护管理办法》(公通字【2007】43号),文件要求一旦受到侵害,会对公民法人合法权益、公共利益、社会秩序、国家安全产生不同程度影响的信息系统,要根据业务重要程度及实际安全需求,实行分类、分级、分阶段的保护措施。

信息系统等级保护管理办法自颁布以来,一直是国家层面推动网络安全工作的重要抓手,特别是2017年6月1日《网络安全法》颁布以来,网络安全已上升到国家战略层面的高度,等级保护也逐渐成为一项强制要求在全国范围内推行[1]。

《网络安全法》明确要求国家关键基础设施信息系统采用网络安全等级保护制度,并且要求在系统设计阶段见过信息安全,做到安全和业务同步进行[2]。

2019年5月13日,公安部门正式发布了《网络安全技术网络安全等级保护基本要求GB/T 22239-2019》标准,信息安全等级保护也正式进入了2.0时代[3]。

1 存在的问题

轨道交通行业内没有统一的安全规范供参考,因此我国的综合监控系统(ISCS)系统运营过程中,网络整体安全体系建设情况较差。仅部署了基本的安全防护措施,如访问控制、入侵检测等,针对服务器、终端等资产缺乏有效的管控措施,弱口令、漏洞等各种问题层出,边界平台建设不合规。

主要问题如下:

(1)目前部分线路综合监控系统边界防护采用了防火墙和网闸,大部分线路无边界防护措施。

(2)ISCS系统内外部区域边界采用FEP前置机进行安全隔离,但是由于FEP通讯还是基于现有网络协议,网络中传播的恶意代码能够在穿透FEP,无法起到安全隔离的作用。

(3)地铁ISCS系统各工作站、服务器上线后基本不做补丁升级,不安装杀毒软件等,基本处于“裸奔”运行状态,存在大量安全隐患。

(4)ISCS系统的内部设备、软件等运维中存在不严格的操作行为及管理措施,如随意使用不经授权及管理的接入底层系统等,容易造成ISCS系统内遭受地址解析协议攻击(ARP攻击)、拒绝式服务攻击(Dos和DDos)、网络风暴等,导致系统资源被消耗,系统无法正常工作。

(5)ISCS系统的设备运维、软件升级等需运维人员接入不经检测及授权的U盘等,容易造成ISCS设备干扰病毒,从而使得ISCS指令不准确,存在较大的安全隐患。

(6)ISCS系统平时在车站未部署安全审计,未采取数据加密或其他措施实现ISCS系统鉴别业务数据、管理数据。

为满足轨道交通业务的快速发展的需要,响应国家网络安全等级保护建设的相关规范要求,应完善现有综合监控系统(ISCS)系统安全技术体系,为业务系统稳定运行以及未来持续发展提供保障[4]。

2 综合监控系统信息安全方案研究

根据公安部正式发布《网络安全技术网络安全等级保护基本要求GB/T 22239-2019》的标准,本文从安全物理环境、安全通信网络、安全区域边界、安全计算环境、安全管理中心等层面进行方案研究[5]。

2.1 总体规划

城市轨道交通综合监控系统(ISCS)中集成和互联的对象包括:环境与设备监控系统(BAS)、火灾自动报警系统(FAS(含区间隧道感温光纤))、电力监控(SCADA)、站台门(PSD)、防淹门(FG)、电气火灾报警系统、消防电源监视系统、防火门监控系统、乘客信息显示系统(PIS)、广播系统(PA)、信号系统(SIG)、视频监控(CCTV)、自动售检票系统(AFC)、门禁系统(ACS)、时钟系统(CLK)、可视化接地系统、列车车载监视系统、通信集中告警系统、线网指挥系统(TCC)、信息管理系统(OA)、市火灾监控中心等[6]。

由于ISCS接口众多,在车站、车辆段、停车场ISCS交换机出口部署工业防火墙,隔离与各接口系统,ISCS站级系统内部署工控网络安全监测与审计系统。在中央级ISCS交换机出口处部署工业防火墙,ISCS中央级部署安全管理区,区内部署主机防护系统集中监管平台、风险评估系统、工控安全管理中心系统、工控安全运维管理系统、工控网络安全监测与审计系统、信息安全管理工作站等。

2.2 安全物理环境

严格贯彻安全物理环境需求,建立专有的电子门禁,配备防盗窃和防破坏,设置视频监控和电子门禁,配备专门存放光盘资料等介质的档案柜,有防盗报警系统,线路隐蔽铺设。设置避雷装置及自动消防系统,如温感、烟感探头、气体灭火系统等。采取防水和防潮措施,可铺设方静电瓷砖或防静电地板,机房配置精密空调机组,能根据温度、湿度的预设值自动调节温度与湿度,系统双路供电,具有UPS稳压过压保护,机房急设备均采用单独接地,防止外界电磁干扰。

2.3 安全通信网络

系统内根据信息的性质、目标、策略和使用者等元素的不同来划分的不同逻辑网络,每一个逻辑网络区域内部有相同的安全保护策略、使用等要求。相同的边界控制策略和安全访问控制的区域之间被认定为信任关系,在相同的网络安全区域之间设置相同的安全策略。

2.4 安全区域边界

2.4.1 中央级ISCS

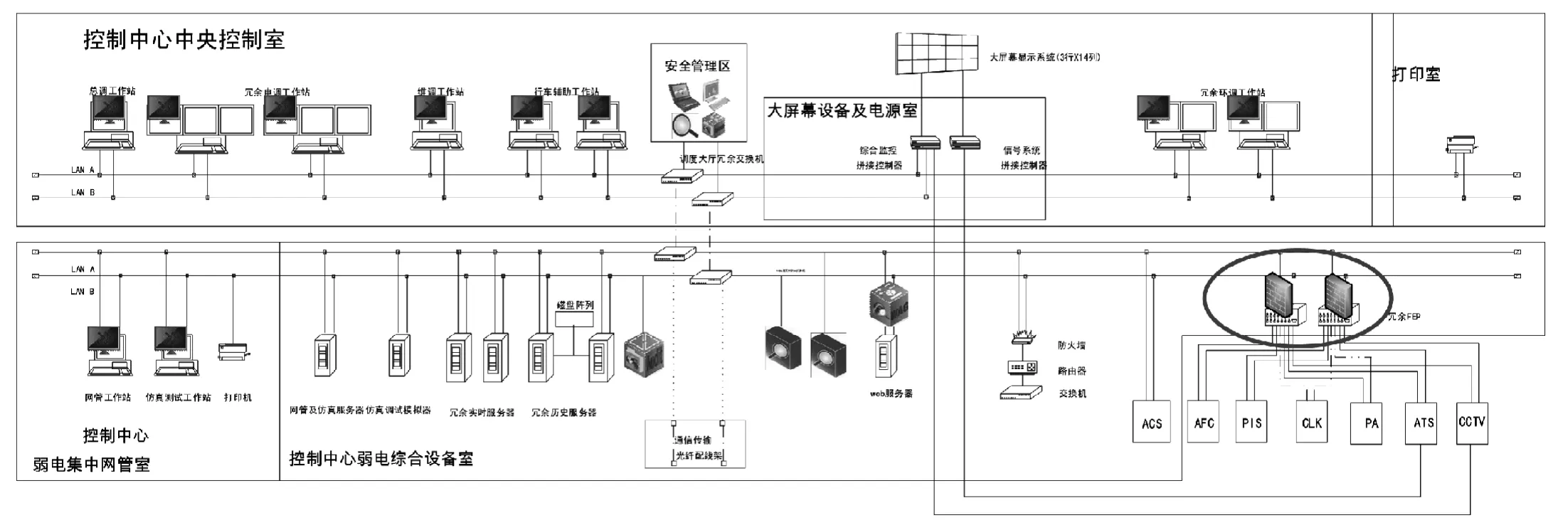

多数城市的轨道交通控制中心ISCS系统会设置冗余的中央通信前端处理器FEP,接收和发送控制中心(OCC)各相关集成互联子系统的信息。一般每套FEP配置会2个互为备份的千兆以太网电接口分别与中心以太网冗余交换机连接。在每套前置处理机(FEP)的前端部署工业防火墙,实现子系统与ISCS之间的隔离与访问控制。根据数据包的传输层协议、应用层协议、源地址、目的地址、端口等信息执行访问控制规则,并同时对数据包进行过滤。严格贯彻并执行白名单机制,仅允许正常业务数据穿过该平台,禁止其他应用的连接请求,以保障综合监控系统(ISCS)的网络安全。部署架构图如图1所示。

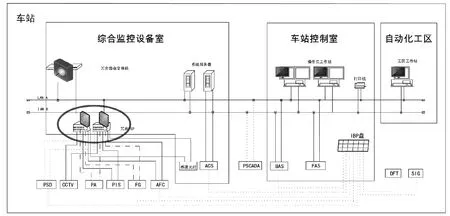

2.4.2 车站级(含段场)ISCS

车站ISCS系统通过FEP,接收和发送车站集成和互连系统的信息。FEP冗余配置,每套FEP配置2个互为备份的100Mbps以太网电接口分别与车站以太网冗余交换机连接。在每个车站的FEP前端串联部署工业防火墙,实现保障车站ISCS系统的安全性。部署架构图如图2所示。

2.4.3 安全审计

在中央级综合监控系统、车站级综合监控系统、车辆段综合监控系统和停车场综合监控系统核心交换机旁路部署网络安全审计系统,实现对系统内运维人员网络访问行为和相关内容的记录、分析和还原。

2.4.4 入侵检测

在中央级综合监控系统、车站级综合监控系统、车辆段综合监控系统和停车场综合监控系统中核心交换机部署入侵检测系统,实现对内部、外部各类攻击威胁的实时检测、记录、告警,满足网络信息安全等级保护标准要求。

2.5 安全计算环境

在地铁综合监控系统中各Windows操作系统的工作站和服务器上部署主机安全防护软件。同时在控制中心部署一台主机防护系统集中监管平台,实现对部署在各主机上的主机安全防护软件的统一管理。

图1 中央级综合监控系统信息安全部署网络架构图

图2 车站综合监控系统信息安全部署网络架构图

2.6 安全管理中心

2.6.1 安全管理平台

地铁综合监控系统安全管理平台,并规划部署于安全管理区内部进行部署,以实现对工业控制生产网中部署的工控安全设备和系统进行管理、配置和运维,实现对工业控制全网中每个节点的安全设备进行策略配置下发、网络流量分析,实时掌握工业控制网络运行情况,以便出现问题时及时定位发生位置和原因。

2.6.2 运维审计系统

需在中央级ISCS中部署1套工控安全运维管理系统,可对地铁公司内部网络设备和服务器等进行保护,对此类设备及系统进行审计,实现对用户行为的控制、追踪、判定,同时对管理和运维人员账号使用情况进行记录和画面监视。

2.6.3 风险评估系统

中央级部署1台风险评估系统,定期对综合监控系统进行风险评估及漏洞扫描。风险评估系统在网络中并不是一个实时启动的系统,只需要定期挂接到网络中,对网段上的重点服务器以及主要的网络设备和桌面机进行扫描,即可评估当前系统中存在的各种安全漏洞,由此可针对性地对系统采取补救措施,则即可在相当一段时间内保证系统的安全。

计划将漏洞扫描系统旁路部署于安全管理区的交换机上。