无线网络安全认证研究

◆焦勇 康盛伟

无线网络安全认证研究

◆焦勇 康盛伟

(四川省肿瘤医院 四川 610041)

目的:研究无线网络基于FreeRadius认证是否支持不同信任体系数字证书以及在线查询数字证书吊销状态。方法:构建仿真环境验证FreeRadius证书认证功能。结果:通过仿真环境验证FreeRadius EAP-TLS认证支持不同信任体系数字证书且能够实时阻断已吊销数字证书认证。结论:通过实践验证确定FreeRadius认证支持不同信任体系数字证书以及支持OCSP即在线证书状态协议,明显提升了FreeRadius EAP-TLS数字证书认证适用性。

无线网络;信任体系;FreeRadius;数字证书;OCSP

随着互联网信息技术的发展,人们的生产活动已经很难独立于互联网进行开展。目前互联网的接入方式主要包括有线接入和无线接入两个部分。随着移动智能化的发展,智能设备接入互联网均采用无线接入的方式,但是现有的无线认证方式基本采用密码认证的形式,该认证方式非常容易导致无线认证密码泄露,可能会给无线接入智能设备带来不可控制的信息泄露风险。通过研究认证模式发现,RADIUS服务器提供一种基于数字证书认证的认证模式,能够避免无线接入采用密码形式带来的一系列风险。

FreeRadius是来自开放源码社区的一种强大的部署于 Linux 上的RADIUS服务器,多用于账户认证管理,比较常见的是通过账号+口令的方式进行认证。针对无线网络安全认证,虽然账号+口令的方式比仅使用口令的方式安全性有所提升,但是使用账号+口令的方式依然存在被破解的风险。为了避免账号+口令的风险,FreeRadius提供EAP-TLS认证方式,即基于数字证书的方式进行认证。

通过查阅相关文献,已经有相关专业学者对FreeRadius的EAP-TLS认证安装配置及相关认证业务逻辑等进行了详尽的说明,但由于在实际生产活动中,数字证书颁发机构常常不是同一家机构,导致不同客户端拥有的数字证书信任体系往往不同,亟须实现不同信任体系数字证书能够通过一套FreeRadius的EAP-TLS进行认证。

同时,为了无线网络的安全性需要FreeRadius能够实时查询数字证书吊销状态,以便及时阻断已经吊销的数字证书认证,相关专业学者验证了FreeRadius支持数字证书吊销列表(CRL)验证证书吊销状态,但是生产活动中的数字证书厂家的CRL产生周期基本无法做到实时,导致此种方式无法实时验证数字证书吊销状态。

1 方法

搭建FreeRadius仿真环境,验证不同信任体系数字证书通过EAP-TLS认证效果以及数字证书吊销后的认证效果。仿真环境组成部分及说明如下:

①无线路由器或无线AP。用于搭建无线网络,连接FreeRadius服务器进行无线认证;

②FreeRadius服务器。用于部署FreeRadius软件。

③数字证书系统服务器。用于部署数字证书系统和OCSP系统。

④客户端电脑。用于安装客户端证书以及验证客户端证书连接无线网络。

2 名词解释

数字证书:包含所有者公钥、私钥和身份信息,私钥保存在客户端本地。本文说明的数字证书可来源于专业的数字认证机构,也可通过开源的数字证书生产软件进行制作,不局限于USB KEY硬件证书或软证书。

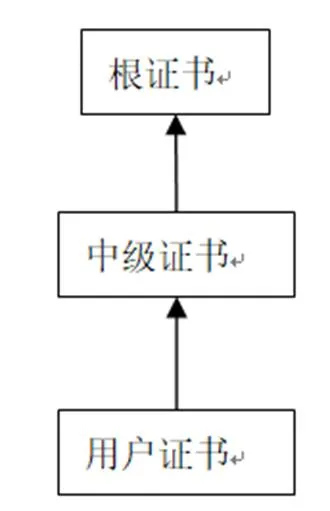

信任体系:数字证书信任体系按照证书链逐级信任,根证书是信任的源点,根证书由自己签发,即颁发者和所有者都是根证书自己。中级证书由根证书签发,用户证书由中级证书签发。从根证书到用户证书通过签发证书构成一条证书链,如图1,可以看出下一级受信于上一级。在验证证书有效性时需要对证书链进行验证。

图1 证书信任体系

数字证书格式:在FreeRadius的EAP-TLS配置中使用的数字证书格式,如pem格式,通过openssl对pfx、cer等数字证书进行格式转换。

在线证书状态协议(OCSP,Online Certificate Status Protocol):是维护服务器和其他网络资源安全性的两种普遍模式之一。另一种更早期的方法是证书吊销列表(CRL)。在线证书状态协议(OCSP)克服了证书吊销列表(CRL)的主要缺陷:必须定时在客户端下载以确保吊销列表的更新。当用户试图访问一个服务器时,在线证书状态协议发送一个对于证书状态信息的请求,服务器回复一个“有效”、“过期”或“未知”的响应。协议规定了服务器和客户端应用程序的通讯语法[2]。

3 仿真环境搭建

不同信任体系证书认证配置

关于FreeRadius软件安装及FreeRadius EAP-TLS配置内容可参考其他文献说明,配置项一致,本文不再赘述。经过多次实验验证,通过调整可信任证书配置内容,能够实现不同信任体系数字证书在一套FreeRadius的认证。说明如下:

主要不同点在于EAP.conf文件中的ca_file配置项中的证书内容,该配置项主要用于指定哪些证书机构颁发的客户端证书应该被信任。如下所示:

Ca_file=${cadir}/mid.pem

针对该配置项,官方注释说明如下:

# Trusted Root CA list

# ALL of the CA's in this list will be trusted to issue client certificates for authentication.

# In general, you should use self-signed certificates for 802.1x (EAP) authentication.

# In that case, this CA file should contain *one* CA certificate.

但注释中并未详细说明如何制作该配置文件所需的信任根证书列表文件。

仿真环境所指定的信任根证书列表文件为mid.pem。

mid.pem证书文件制作说明:

①导出不同证书体系证书链中的所有中级证书,如root1.cer、mid1.cer、root2.cer、mid2.cer;

②通过openssl命令将第一步导出的中级证书转换为pem格式,如root1.pem、mid1.pem、root2.pem、mid2.pem,命令格式为:openssl x509 -inform der -in root1.cer -out root1.pem;

③使用cat命令将第二步制作的pem证书进行合并,此处需注意是将上一级证书加入下一级证书文件中,如cat root1.pem >> mid1.pem,cat root2.pem >> mid2.pem;

④将不同信任体系的数字证书进行合并,如cat mid1.pem >>mid2.pem,mid2.pem即是最终配置到EAP.conf中的mid.pem。

4 在线证书查询协议配置

FreeRadius作为强大的Radius认证服务器,默认支持在线证书查询协议获取数字证书状态。配置内容依然在EAP.conf文件中,配置内容信息如下:

# OCSP Configuration

# Certificates can be verified against an OCSP Responder. This makes it possible to immediately

# revoke certificates without the distribution of new Certificate Revocation Lists (CRLs).

ocsp {

# Enable it. The default is "no". Deleting the entire "ocsp" subsection also disables ocsp checking

enable = yes #该配置项填写“yes”即启用ocsp验证

# The OCSP Responder URL can be automatically extracted from the certificate in question. To override the OCSP Responder URL set "override_cert_url = yes".

override_cert_url = no #该配置项内容设置为“no”,将自动从客户端证书获取OCSP响应地址

}

关键配置内容如上所示:

①enable配置为yes,启用OCSP验证;

②override_cert_url配置为no,FreeRadius验证直接从客户端证书获取OCSP响应地址,到该地址去获取数字证书状态。

客户端数字证书配置

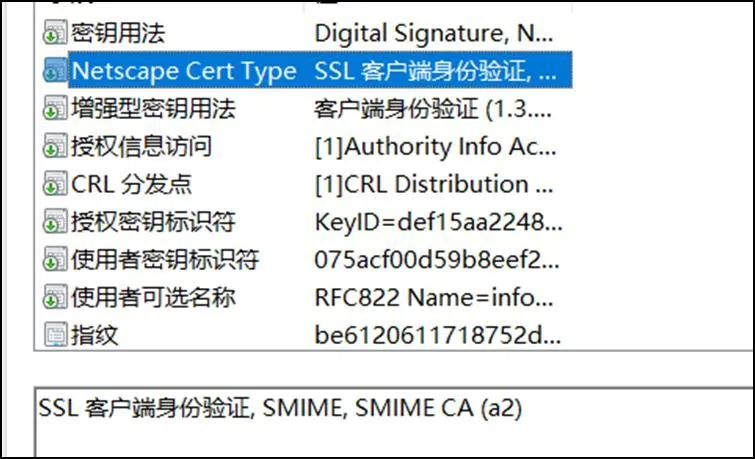

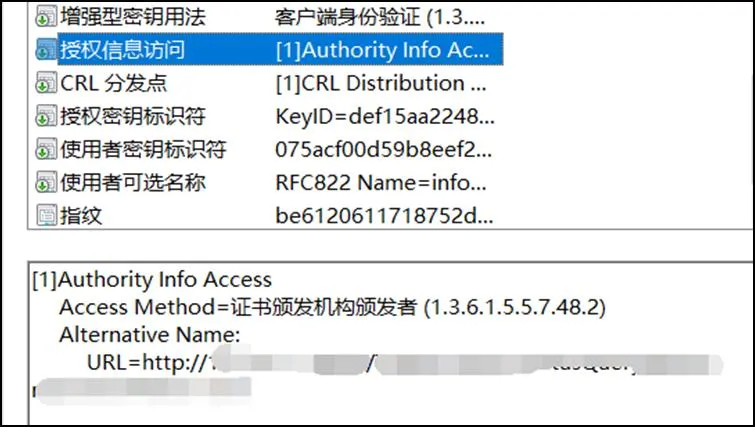

生产客户端数字证书时需要指定相关扩展用法,说明如下:

①Netscape Cert Type:SSL 客户端身份验证,SMIME,SMIME CA(a2)(图2);

②增强型密钥用法:客户端身份验证(1.3.6.1.5.5.7.3.2)、安全电子邮件(1.3.6.1.5.5.7.3.4)(图3);

③授权信息访问:[1]Authority Info Access Access Method=证书颁发机构颁发者(1.3.6.1.5.5.7.48.2) Alternative Name:URL=http://…………。其中Alternative Name值为OCSP响应URL,通过该URL能够以在线证书查询协议获取数字证书状态(图4)。

图2 客户端身份验证

图3 增强型密钥用法

图4 授权信息访问

5 验证结果

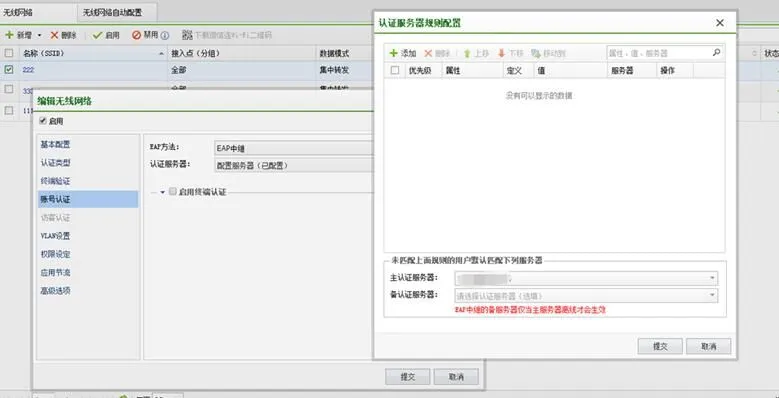

证书制作完成后参考其他文献说明进行FreeRadius相关配置即可,通过无线路由器或无线网关等网络设备配置EAP中继采用radius服务器认证,如图5所示:

图5 无线网关配置EAP中继

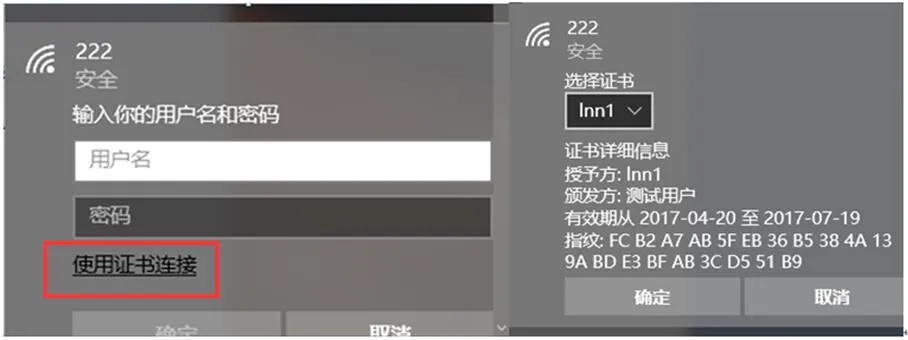

配置完成后,验证通过已配置的证书信任体系的客户端证书访问无线网络,选择使用证书连接,选择已信任且有效客户端证书,能够正常访问到无线网络,如图6所示:

图6 客户端证书连接无线网络

同时通过FreeRadius日志观察验证过程,能够详细查看到客户端证书验证过程及验证通过。

将已信任的客户端证书通过数字证书系统服务端进行吊销,再次连接无线网络,已经无法连接到无线网络,同时通过FreeRadius日志观察认证过程发现,FreeRadius服务端获取到客户端证书状态为revoked,服务端阻断了已吊销数字证书的认证请求。

6 结论

FreeRadius作为开源的认证服务器软件广泛应用于各种认证场景,但现有文献或网络资料中并未对不同信任体系数字证书认证进行说明,本文通过仿真实践验证了不同信任体系的数字证书能够通过FreeRadius的EAP-TLS认证连接无线网络,同时验证了FreeRadius支持在线证书状态查询协议,能够实时查询客户端数字证书状态,及时阻断已吊销的客户端数字证书。

万物互联的前提是万物网络接入,通过数字证书接入能够避免出现非法入侵网络导致接入设备信息泄露的风险,本文为不同信任体系数字证书接入无线网络提供参考示范。

[1]http://www.freeradius.org/.

[2]https://searchsecurity.techtarget.com.cn/whatis/11-25218/.

[3]杨凌凤.使用USBKey 提高FreeRadius证书认证的安全性[J].计算机安全,2008(2):42-43.

[4]杨凌凤.FreeRADIUS EAP-TLS的应用[J].电脑与电信,2007(11).56-58.

成都市重点研发支撑计划(立项编号:2019-YF-05-00425-SN)