高校计算机网络安全中的数据加密技术研究

王 磊

(江苏联合职业技术学院徐州财经分院,江苏 徐州 221000)

0 引言

数据加密技术作为一种先进、成熟的安全防护技术,在优化高校计算机网络环境、保证高校计算机网络的可靠性和安全性,促进高校教育工作的有效开展等方面体现出非常重要的应用价值。因此,为了降低高校计算机网络的安全风险,避免高校重要信息数据被网络黑客、不法分子恶意攻击和窃取,高校技术人员在进行计算机网络安全维护的过程中,必须要重视数据加密技术的科学应用。

1 数据加密技术概述

数据加密技术具有逻辑性强、技术实现难度系数低等优势,因此,该技术被得以广泛普及和应用[1]。此外,在数据加密技术的应用背景下,我国计算机网络安全体系不断更新、优化和完善,在进一步构建和运用计算机网络安全防护体系中具有重要作用,图1为计算机网络安全防护体系结构。从图中可以看出,在加密认证与密钥管理相关操作的指导下,用户需要将计算机安全协议、计算机病毒防护和计算机攻击防护等多个安全模块进行有效结合,最大限度地提高计算机网络的安全性能,从而更好地避免各种网络攻击行为的出现。总之,在信息时代背景下,加强对数据加密技术的应用,在不断优化计算机网络环境、保证信息数据的可靠性和安全性等方面具有重要的现实意义。

图1 计算机网络安全防护体系结构

2 数据加密技术的应用

2.1 数据加密方法的应用

在对网络信息数据进行加密处理的过程中,相关领域技术人员要做好对相关技术的转化处理,以实现对计算机网络信息的全面保护。对数据加密技术而言,所用到数据加密方法主要分为链路加密法、节点加密法和端到端加密法。其中,链路加密方法在具体的运用中,需要相关领域技术人员采用计算机交互方式,完成对信息数据传输途径的划分,然后,采用不同的加密方式,针对信息数据传输路径的差异性,进行相应的处理,使得传输的信息数据能够转变成不具有可读性的密文,这样一来,即使这些信息数据被网络黑客、不法分子恶意攻击和窃取,也不会造成重要信息数据的泄露、丢失,从而有效地提高了信息数据传输的稳定性、可靠性和安全性。而节点加密方法在具体的运用中,相关领域技术人员需要针对信息数据传输路径的特征,采用相应的加密方式,完成对信息数据的加密处理,以起到有效保护信息数据的作用,在这个过程中,需要相关领域技术人员根据网络信息实际传输情况,有针对性地选用合适的加密方式,确保这些信息数据能够转化为不具有可读性的密文,当加密后的信息数据传输到密码模块时,计算机网络会对数据进行二次加密,从而进一步提高加密数据的安全性。端到端加密技术在技术实现方面具有较低的难度系数,同时,在技术使用性和可操作性方面表现出一定的优势。该技术在具体的运用中,可以采用直接加密的方式对加密数据进行全面处理,因此,为了更好地简化计算机网络信息传输和交互流程,通常需要省掉数据加密操作和数据解密操作,极大地提高了数据加密的效率和效果。由此可见,通过应用端到端加密技术,可以从根本上避免信息数据被恶意攻击和窃取,有效地提高信息数据的真实性、完整性和安全性,同时,由于省掉了运行投入环节,有效地节约了技术应用成本。所以,该技术被广泛地应用于高校的计算机网络安全防护中[2]。

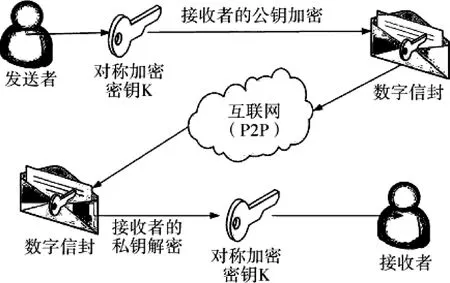

2.2 密钥密码加密技术的应用

以某高校的计算机网络为例,在对信息数据进行加密处理期间,相关领域技术人员要综合考虑信息数据传输特征,根据数据发送者和数据接收者的实际需求,将密钥密码加密技术运用到计算机网络中,具体操作流程如图2所示。从图2可以看出,数据发送者首先要采用加密密钥的方式,完成对信息数据的加密处理,并将加密处理后的信息数据进行全面收集和整理,然后,采用网络传输的方式,完成对相关信息数据的传输,此时,当数据接收者获取相关信息数据后,需要采用公用密钥的方式,完成对相关信息数据的解密处理,以增加信息数据的可读性。由此可见,通过使用密钥方式,相关信息数据在进行网络传输的过程中,有效避免了被网络黑客、网络病毒恶意篡改和窃取的风险,为进一步保证计算机网络稳定、可靠、安全地运行创造了良好的条件。

图2 某计算机网络密钥加密技术流程

3 高校计算机网络安全运行中数据加密技术的实际运用

3.1 优化计算机网络数据加密过程

目前,数据加密技术在具体的运用中,通过存在参数设置不合理等问题,为了从根本上解决这一问题,相关领域技术人员要重视对模糊判定法的应用,通过采用模糊判定法,可以保证数据加密的全面性和高效性,避免因出现重复加密问题而影响信息数据加密的有效性。此外,还要做好对数据加密过程的进一步优化和完善,从而最大限度地提高计算机网络安全防护效果。因此,为了实现数据加密过程的有效优化,相关领域技术人员要从以下几个方面入手:(1)做好对密钥获取条件的确定和约束。通过使用KenGen1相关程序,做好对加密数据的初始化处理,然后采用重新组合的方式,将初始化处理后的加密数据输入相应的计算机网络中。(2)通过使用KenGen2相关程序,做好对加密数据获取条件的进一步约束和确定,以保证网络密钥获取的针对性和有效性。(3)通过使用相关计算公式,对数据相关参数进行科学设置和计算,同时,还要重视对模糊函数的构建和应用,尽可能避免外界因素对数据加密过程产生不良影响,以保证数据加密的科学性和高效性。

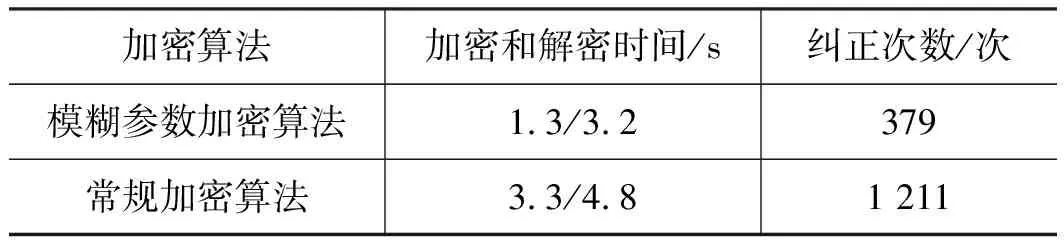

3.2 实验比较

为了更好地验证数据加密过程优化的可靠性,相关领域技术人员要采用实验比较的方式,做好对网络加密数据的记录和统计,该实验的具体操作步骤主要体现在以下几个方面:(1)在实验初期,相关领域技术人员要选用合适的仿真软件,如Matlab仿真软件。(2)在实验过程中,要采用两种加密方式,分别是优化前的普通加密法和优化后的模糊加密法,并做好对网络数据的记录和统计。相关领域技术人员所选用的实验对象为20MB通信数据,然后,采用去除冗余数据的方式,对该通信数据进行简化,然后采用以上两种加密法,从加密处理和解密处理等环节入手,完成对通信数据的相关处理。两种加密算法的对比结果如表1所示。

表1 两种加密算法的对比结果

从表中可以看出,采用优化后的模糊加密法,无论是在加密时间和解密时间的控制上,还是在纠正次数的控制上,都表现出了一定的优势,这是由于优化后的模糊加密法能够在数据运算的过程中很好地避免出现数据迭代等问题,尽管数据模糊度比较高,但是加密数据的分析结果具较高的准确性。因此,为了计算机网络运行的稳定性、可靠性和安全性,相关领域技术人员要优先选用优化后的模糊加密法,只有这样,才能充分发挥和利用数据加密技术的应用优势。

4 结语

综上所述,高校计算机网络是否能安全运行直接影响了教师的教学效果和学生的学习效果,而数据加密技术作为一种先进、成熟的安全防护技术被广泛地应用于高校计算机网络安全维护中,不仅有利于更好地优化和维护计算机网络环境,还能保证计算机能够正常、稳定、可靠地运行,实现信息数据的安全传输,为促进高校教育事业的健康、可持续发展提供有力的保障。