无线通信物理层安全问题中一类鲁棒优化问题

摘 要: 考虑无线通信的物理层安全模型,其中一对用户在有窃听者存在的条件下通过中继转发辅助进行通信。我们将运用物理层安全技术,即设计中继的波束成形向量,在保证用户通信质量和确保窃听者不会窃听到有用信息的同时,极小化中继的总发送功率。由于窃听者位置未知,用户与中继到窃听者的信道状态信息是不完全的,相应的优化问题是一个鲁棒优化问题。本文首先对鲁棒约束进行放缩,松弛掉其中部分鲁棒参数。通过S-引理、半定规划松弛等技巧,可以求得松弛以后的鲁棒优化问题的最优解。数值实验证实,本文提出的模型和算法相比较已有工作,可以得到更低的中继发送总功率,算法的计算复杂度更低,算法更加高效。

关键词: 物理层安全通信;鲁棒优化;不完全信道状态信息;S-引理

中图分类号: TN92 文献标识码: A DOI:10.3969/j.issn.1003-6970.2020.10.013

本文著录格式:陈思琪. 无线通信物理层安全问题中一类鲁棒优化问题[J]. 软件,2020,41(10):5054+65

【Abstract】: A physical layer security model in wireless communications is considered. Two legitimate users communicate though several relays with the presence of eavesdropper. We jointly design the relay beamforming weights, to minimize the relay total transmit power while ensuring users quality of services and preventing the information being eavesdropped. Since the channel state information (CSI) from users and relays to the eavesdropper is imperfect, the problem is a robust optimization problem. We first relax the problem and reduce the number of robust parameters. Then we design an algorithm by using S-lemma, and solve the relaxed problem optimally. Simulation results indicate that the proposed algorithm achieves lower relay transmit power compared to the state of the art. It also enjoys lower computational cost.

【Key words】: Physical layer security; Robust optimization; Imperfect CSI; S-lemma

0 引言

基于物理層的无线通信安全技术主要是通过运用波束成形或者添加人工噪声等方案[1-13],来提升信息传输的安全性能。在设计波束成形向量方案中对应不同的信道状态信息(Channel State Information,CSI),相应的求解算法也不尽相同。文献[8]和[9]考虑CSI完全已知的情况。文献[8]研究了一个单天线用户的中继辅助窃听网络,设计波束成形向量,在限制节点功率和保证一定的安全速率的要求下,极大化系统的总能效。文献运用了分式规划理论、罚函数、交替搜索法等优化技巧,将非凸的优化模型转化为一系列连续参数化的二次规划问题求解。事实上,完整的信道状态信息往往难以得到,因此不完全信道状态信息和没有信道状态信息的通信模型是物理层安全问题中的研究重点。针对没有任何CSI的情况,文献[10]采用波束成形与人工噪声的协同作用来提高系统的安全性。文献考虑了两种不同的中继工作方式:一种是所有的中继同时转发用户信号,另一种是选取其中性能最好的中继转发用户信号。针对两种情况采取不同的措施,作者建立了不同的优化模型,结合在信道的零空间内发送人工噪声的思想,以达到优化安全速率的目标。针对不完全的CSI的情况,文献[11]研究了在多天线窃听者的情况下,单天线用户通过中继辅助进行安全通信的鲁棒模型,作者通过优化波束成形向量和噪声的传输协方差矩阵,以极大化最坏情况下的安全速率为目标函数,采用块坐标下降法将非凸问题转化为一系列凸的子问题的方法进行求解;文献[12]则是考虑了不完全的CSI以及无CSI两种情况下,多个用户在一个多天线中继的辅助通信下的无线通信模型,通信中有一位窃听者。作者以极大化最坏情况下的安全速率作为目标函数,设计波束成形向量,通过引入辅助变量,设计合法用户的传输速率下界,通过迭代近似求解相应的优化问题。文献[13]则考虑了一对单天线用户半双工通信的中继辅助通信模型,其中有一个已知不完全信道状态信息的窃听者存在。在保证合法用户正常通信以及窃听者无法窃听到用户有用信息的前提下,文献[13]的作者联合设计中继波束成形向量,极小化中继的总传输功率。文中建立了以最坏情况下保障用户信息不被窃听的鲁棒优化问题;通过线搜索的框架,在每步迭代中求解三个子问题,并给出了放缩后问题的最优性条件刻画。

在文献[13]中,作者提出了一种迭代算法,且求得的解仅保证为可行解,在最优性方面仍然缺乏理论保证。本文则针对这个模型和相应的鲁棒优化问题,设计更加简单有效的算法,减少算法的计算复杂度,并在一些特殊情况下保证算法的最优性,为这类问题提供理论的保障。本文的主要结构如下:

(1)描述半双工安全通信系统模型,建立以设计中继波束成形向量为目标,以极小化中继传输总功率为标准,在不完全CSI的情况下,这类特殊的鲁棒优化问题。

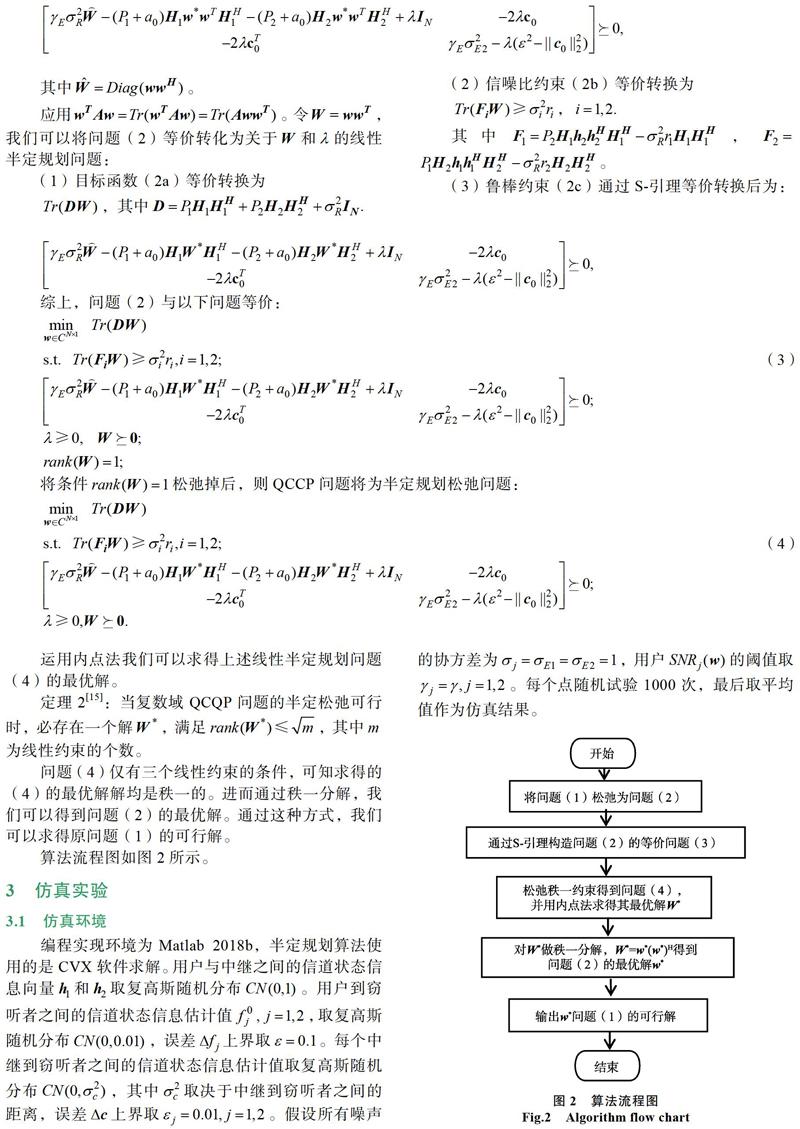

(2)设计新的算法,得到优化问题的最优解。首先对问题进行放缩,减少鲁棒参数,化简问题,接下来利用S-引理将鲁棒约束转化为有限个线性矩阵不等式约束,从而将问题等价转化为一个半定规划问题,从而得到松弛后问题的最优解。

(3)数值仿真验证算法的有效性,并与其他算法进行对比。

符号说明:表示n维复向量;、和表示共轭转置矩阵、转置矩阵以及共轭矩阵;表示欧氏范数;表示复数的模值;表示取复数中的实部;表示矩阵的迹;表示与矩阵A具有相同对角项的对角矩阵;表示一个对角矩阵的对角元素是向量a的元素;表示矩阵A为半正定(正定)矩阵;表示x满足均值为0,协方差为的复高斯分布。

1 系统模型

考虑一对半双工通信的用户Alice和Bob。由于信道衰落等原因两个用户无法直接进行通信,需要通过n个中继进行转发、辅助通信。此外,通信过程中有一名窃听者Eve想要获取Alice和Bob的通信信息。我们能获得用户和中继到窃听者之间的信道状态信息的估计值。所有的用户、窃听者和中继均使用单天线通信。具体的通信过程如图1所示。

设用户与中继之间的信道状态信息向量为和;用户和中继广播消息到窃听者之间的信道状态信息为与,这里假定窃听者的确切位置难以获得,即用户和中继广播消息到窃听者之间的信道状态信息部分已知:

其中与是信道状态信息的估计值,与是其误差。

通信过程分为两个阶段。第一阶段,Alice和Bob同时向中继发送信息,其中为信号发射功率,为需要传递的信息,且满足。此时中继接收到信号:

其中,是均值为0,协方差矩阵为的高斯白噪声。

第二阶段,每个中继将接收到的信号进行波束成形,乘上波束成形系数后,将其转发给两位用户。则Alice和Bob最终收到的信号分别为:

上述两个公式中的第二项代表用户希望得到的目标信号;第一项是自身发送出去的信号;后两项均为噪声,分别表示经中继放大转发的噪声和本地噪声。

这里,我们用信噪比(Signal Noise Ratio, SNR)作为用户通信质量的衡量标准:

为保证用户的通信质量,需要使得大于阈值。

其中。这里我们要求不超过上界,以防止窃听者Eve解码出有用信息,保障了合法用户的通信安全。

我们期望联合设计中继的波束成形系数,在保证合法用户的通信质量和确保窃听者无法得到有用信息的前提下,极小化中继的总发送功率。由于窃听者的信道信息不完全,我们希望即便在最坏的情况下,也能保证窃听者无法解码获取有用信息。相应的优化问题如下:

此问题是一个鲁棒优化问题,实际上等价于带有无穷多个约束的二次约束二次规划问题,是一个NP-难的问题。常规处理这种鲁棒优化问题的方法大多直接将问题进行放缩,去掉鲁棒约束,得到一个一般的二次约束二次规划问题(Quadratical Constraint Quadratic Programming,QCQP)。但放缩后的问题往往与原问题的最优解不一致,甚至可能将原本可行的问题变得不可行,因此我们需要设计更有效的方法解决此问题。

2 算法描述

针对上述模型问题,本文将提出一种新算法来求解得到原问题的可行解。问题中有三类鲁棒参数:,与。我们考虑将,进行放缩,再利用S-引理求解放缩后的问题。

2.1 放缩

我们首先通过放缩,消去鲁棒参数,:

(1)对于任意满足的,,均有以下不等式成立。

其中。显然,问题(2)的任一可行解均满足原问题(1)的所有约束条件,是(1)的可行解。

2.2 S-引理

松弛后的问题(2)依然是一个鲁棒优化问题。下面我们将运用S-引理对问题(2)进行等价转化并求解。

运用内点法我们可以求得上述线性半定规划问题(4)的最优解。

定理2[15]:当复数域QCQP问题的半定松弛可行时,必存在一个解,满足,其中为线性约束的个数。

问题(4)仅有三个线性约束的条件,可知求得的(4)的最优解解均是秩一的。进而通过秩一分解,我们可以得到问题(2)的最优解。通过这种方式,我们可以求得原问题(1)的可行解。

算法流程图如图2所示。

3 仿真实验

3.1 仿真环境

编程实现环境为Matlab 2018b,半定规划算法使用的是CVX软件求解。用户与中继之间的信道状态信息向量和取复高斯随机分布。用户到窃听者之间的信道状态信息估计值,,取复高斯随机分布,误差上界取。每个中继到窃听者之间的信道状态信息估计值取复高斯随机分布,其中取决于中继到窃听者之间的距离,误差上界取。假设所有噪声的协方差为,用户的阈值取。每个点随机试验1000次,最后取平均值作为仿真结果。

3.2 仿真結果

(1)与非鲁棒模型对比

首先将我们提出的模型和算法与非鲁棒模型进行对比,即给定和,具有完全的CSI。模型退化为一个QCQP问题,可以直接运用半定规划松弛的方法求解。图3给出了在不同的阈值γ以及中继数量的条件下,S-引理算法,与非鲁棒模型两者的中继总功率的大小,其中以及。可以看出两种算法得出的中继总功率几乎重合,中继数量与γ越大时产生的差距越小。高度重合的实验结果说明了算法一具有较高的效率,有效平衡了用于正常通信与反馈这两部分的资源。另外,从图3还可以看出,随着中继数量的增长,中继所用的总功率呈现下降趋势,体现出中继之间的相互合作带来的资源优化优势。同时,当用户SNR阈值增加时,中继发射总功率增加,满足以资源消耗增多为代价而提升用户的通话质量这一事实。

(2)與文献[13]算法对比

在相同的通信模型下,文献[13]采用线搜索迭代的方式,求得放缩后问题的可行解。如图4所示,在不同中继数量的条件下,比较本文算法与线搜索迭代算法中继总功率的大小,其中。从图中易看出,当中继数量固定时,S-引理算法的中继总功率是小于线搜索迭代算法的。显然S-引理算法的表现更优。从算法复杂度来看,算法一仅需要求解一个n维的半定规划问题即可得到最优解,而线搜索迭代算法中每一步迭代都需要解决两个n维的半定规划问题和一个一维优化问题,耗时更久,复杂度更高。

我们随机生成了1000个算例,分别用S-引理算法与线搜索迭代算法[13]求解。表1给出了1000次算例中两个算法求得最优解的数目。其中S-引理算法有100%的求解率,也印证了理论上求得最优解的结论。相比之下线搜索迭代算法收敛得到的问题最优解的平均概率是86.7%。显然S-引理算法解决该类问题更高效。

4 结论

本文考虑了一个窃听模型,其中一对用户在中继辅助下互相通信,一个窃听者在窃听用户信号。我们希望联合设计中继的波束成形系数,在CSI部分已知的情况下,我们建立了一个鲁棒优化问题,期望在发送功率尽可能小的情况下,保证用户的通信质量以及防止窃听者窃听到有用信息。我们首先通过放缩化简问题,减少了鲁棒参数。接下来我们利用S-引理将鲁棒约束转化为有限个线性矩阵不等式约束,此时问题等价转化为一个半定规划问题。最后我们运用半定规划松弛的方法求得松弛后问题的最优解。数值实验中,我们的算法与非鲁棒模型结论近似,证明了本文算法的高效性。与文献[13]算法进行比较,在相同的参数下,本文算法求得的中继传输总功率更小,对资源的配置更加优化,同时最优解求解率也更高。

参考文献

[1]果真, 艾文宝. 双向中继网络中安全波束成形向量设计[J]. 软件, 2015, 36(9): 1-4.

[2]李合菊, 胡尊广. 基于网络编码在无线网络通信技术中的研究与应用[J]. 软件, 2012, 33(7): 96-97.

[3]艾文宝, 郑大户. 信道不确定下的窃听者鲁棒性优化算法研究[J]. 软件, 2016, 37(6): 7-10.

[4]孙聪, 艾文宝. 中继辅助的单发单收信道速率极大化算法[J]. 软件, 2016, 37(4): 01-03.

[5]刘克, 艾文宝. 不确定信道的双向中继通信系统波束成形设计[J]. 软件, 2017, 10: 18-22.

[6]Wu, Y P, Khisti Ashish, Xiao C S. A Survey of Physical Layer Security Techniques for 5G Wireless Networks and Challenges Ahead[J]. IEEE Journal on Selected Areas in Communications, 2018, 36(4): 679-695.

[7]Zou Y L, Zhu J, Wang X B. A Survey on Wireless Security: Technical Challenges, Recent Advances, and Future Trends[J]. Proceedings of the IEEE, 2015, 104(9): 1727-1765.

[8]Wang D, Bai B, Chen W, Han Z. Achieving High Energy Efficiency and Physical-Layer Security in AF Relaying[J]. IEEE Transactions on Wireless Communications, 2016, 15, 740-752.

[9]Yang Y, Sun C, Zhao H, et al. Algorithms for Secrecy Guarantee With Null Space Beamforming in Two-Way Relay Networks[J]. IEEE Transactions on Signal Processing, 2014, 62(8): 2111-2126.

[10]Salem A, Hamdi K A. Improving Physical Layer Security of AF Relay Networks via Beam-Forming and Jamming[C]// IEEE Vehicular Technology Conference. IEEE Press, 2016.

[11]Kong ZM, Yang SS, Wang D, Hanzo L. Robust Beamforming and Jamming for Enhancing the Physical Layer Security of Full Duplex Radios[J]. IEEE Transactions on Information Forensics and Security Process. 2019, 14(12): 3151-3159.

[12]Cheng M, Wang J B, Cheng J. A New Lower Bound Based Secure Beamforming in MISO Communication Networks[J]. IEEE Communications Letters. 2019, 23: 1474-1478.

[13]Sun C, Liu K, Zheng D H, Ai W B. Secure Communication for Two-Way Relay Networks with Imperfect CSI[J]. Entropy, 2017, 19(10): 522.

[14]Aharon Ben-Tal, Laurent El Ghaoui, Arkadi Nemirovski. Robust optimization[J]. Princeton University Press, 2009, 2(3): xxii+542.

[15]Yongwei Huang, Daniel P. Palomar. Rank-constrained separable semidefinite programming for optimal beamforming design[C]//IEEE International Conference on Symposium on Information Theory. IEEE Press, 2009.