5G核心网内生安全技术研究

游 伟,李英乐,柏 溢,陈云杰

(中国人民解放军战略支援部队信息工程大学,河南 郑州450002)

0 引言

5G核心网引入了服务化架构(Service Based Architecture,SBA)[1]、软件定义网络(Software Defined Network,SDN)、网络功能虚拟化(Network Function Virtualization,NFV)、网络切片等新技术[2],实现了新能力,具体体现为IT化和互联网化。① IT化:全软件化的核心网,实现统一的IT基础设施和调度。功能软件化、计算和数据分离是代表性技术。传统网元重构为5G的网络功能,以软件的形式部署,充分发挥云化、虚拟化技术的优势。② 互联网化:从固定网元、固定连接的刚性网络到动态调整的柔性网络。SBA架构、新一代核心网协议体系(基于HTTP2/JSON)是其代表性技术。SBA的设计由模块化、可独立管理的服务来构建。服务可灵活调用、灰度发布,实现网络能力的按需编排和快速升级。

新架构和新技术在给5G带来便利的同时也引入了新的安全威胁。基于SDN/NFV技术的虚拟化网络架构决定了5G网络基础设施硬件平台的通用化和运行支撑环境的开放性,导致其软硬件平台更加不可控,将面临因未知漏洞和后门等带来的未知安全威胁,传统基于先验知识的防护模式已不能适应5G的发展。需要在继承原有防护技术和成果的基础上,开展5G内生安全关键技术研究。

本文首先简要介绍了NFV、网络切片等新技术给5G核心网带来的的安全威胁,然后系统阐述了5G核心网云化背景下的安全需求,最后提出从网络架构层面挖掘内生安全元素,基于拟态防御思想构建5G内生安全网络。

1 5G核心网云化安全威胁

1.1 NFV安全威胁

5G核心网采用NFV技术,传统的网络设备将以虚拟化网络功能(Virtualised Network Function,VNF)的方式部署在云化的基础设施上,模糊了安全防护边界,带来了新的安全威胁。

NFV使得5G网络具有功能软件化、资源共享和部署集中化的特点,改变了传统网元设备物理安全隔离的现状,导致传统网络安全发生了变化。网元功能软件化,导致原来硬件网元设备的物理边界消失,引入了新的软件安全和管理安全问题,攻击面变得更广。例如虚拟化环境内部通信安全(植入恶意代码或病毒、DoS、DDoS、发送垃圾邮件等)、虚拟化管理安全(权限滥用,密码、账号盗用等)、网络功能安全(伪造/篡改软件包)等;计算、存储及网络资源共享化,导致引入虚拟机安全、虚拟化软件安全、数据安全等问题;部署集中化,用户、应用和数据资源聚集,数据泄露与被攻击风险加大,并且引入通用硬件导致病毒能够在集中部署区域迅速传播,通用硬件的漏洞更容易被攻击者发现和利用,被攻击后造成的影响范围广、危害大。

1.2 网络切片安全威胁

网络切片是5G网络架构一个重要的新特性,功能涉及接入、传输、核心网、网管和业务(端到端)多个方面,5G网络提供网络切片机制来服务于不同的应用业务,实现灵活的整体端到端切片管理编排和资源管理[3]。

网络切片是在网络物理资源共享的基础上,为不同的应用场景切分出多个逻辑上独立的虚拟网络,由系统管理程序管理和控制。不同的切片对于网络可靠性和安全性要求不同,可以通过切片资源隔离、切片内部安全策略定制,来满足构建不同安全需求切片的要求(如特殊行业应用)。原则上,每个网络切片是一个相对独立的网络域,具备各自的网络资源、业务信息,同时也配置各自不同的安全机制,数据信息是不能在切片间横向流动的。但是,如果切片间出现信息泄露,就会造成网络数据、用户数据等泄露。更进一步,攻击者可能从一个低安全等级的切片连接到另一个高安全等级切片,窃取、干扰目标切片通信内容,甚至对目标切片发起DOS等攻击[4]。此外,由于是在同一物理网络上共存多个切片,因此很容易受到侧信道攻击。

2 5G核心网云化安全需求

2.1 5G云基础设施安全需求

云计算将是推动5G网络演进的关键技术之一。根据3GPP等标准化组织的研究,未来5G网络架构将建立在云基础设施之上,并支持多域编排、端到端的网络切片等面向服务的网络应用,为各垂直行业提供定制化的网络服务,实现资源的灵活配置。云基础设施包含了计算、存储、网络资源、部署工具及虚拟化平台等,任何对云基础设施的攻击都有可能导致大量服务中断。因此,云基础设施安全一直都是研究人员关注的重点,可以分为以下几方面。

2.1.1 数据安全

数据安全主要分为机密性、完整性和可用性三方面:

① 机密性,是指仅有通过授权的组织和系统访问受保护的数据。首先由于云计算基础设施共享的特性,不同业务和服务共享物理设施,由于多个用户之间缺乏硬件分离,一方面,驱动器擦除不完全极有可能导致攻击者使用数据恢复技术恢复先前用户数据,导致敏感信息泄漏[5];另一方面,攻击者能够恶意申请过多资源导致敏感信息丢失[6]。此外,来自内部的攻击者有权访问存储用户敏感信息的服务器,是云数据安全的最大威胁之一[7]。因此,运营商需要在数据的产生、存储、使用、分发以及销毁等各个环节采取适当的安全机制以确保用户数据安全[8]。

② 完整性,是指保护数据不受未经授权的更改。由于云服务大多通过Web浏览器访问,因此基于Web的攻击可能会对数据完整性构成威胁,例如元数据欺骗攻击和SOAP消息签名包装攻击等[9]。此外,一些允许匿名访问以及明文认证的API也会对用户数据构成威胁。

③ 数据可用性,是指用户根据需要使用数据的能力。云环境中数据可用性威胁一般来自两方面:一方面,受到拒绝服务攻击、泛洪攻击等,攻击者通过大量消耗服务资源导致无法向合法用户提供服务;另一方面,由于错误配置造成系统故障或者自然灾害等非主动因素造成。

2.1.2 虚拟化安全

虚拟化技术将底层物理基础设施资源进行抽象,对外提供虚拟的计算资源、存储资源和网络资源,是云基础设施动态配置资源的基础性技术。

VNF方面,虚拟机管理器负责对虚拟机进行生命周期管理,攻击者获取虚拟机管理程序的控制权将会损害虚拟机和基础架构[10]。文献[11]指出,VNF动态特性会导致配置错误,从而导致安全失误。此外,VNF对DoS和DDoS攻击的抵抗能力十分有限。由于不同虚拟机之间资源共享的特性,当攻击者耗尽虚拟机分配的资源时,动态资源调度策略会造成与其处在同一主机上的虚拟机缺少资源,进而对逻辑上相互隔离的其他服务造成影响。

虚拟化基础设施方面,Hypervisor引入了新的安全威胁[12]。Hypervisor负责创建和删除虚拟机,并对虚拟机分配资源,是所有虚拟机的控制器,极易发生单点故障。例如,如果攻击者入侵了Hypervisor,则会对已创建的所有虚拟机构成威胁。此外,ETSI致力于建立一个开放、多样化的NFV系统,基础设施将会由多个设备和服务提供商进行提供,由于缺少统一的安全策略和互操作标准,将引入新的安全漏洞,攻击者可以伪装成服务提供商以窃取用户敏感信息[13]。

2.2 5G网络切片安全需求

网络切片的安全问题是网络切片成功部署的重要因素,包括网络切片管理安全和网络切片实例安全两个主要方面[14]。

网络切片管理安全方面,恶意攻击可以发生在网络切片生命周期的各个阶段,例如在创建阶段,如果攻击者对网络切片管理器发起冒名顶替攻击并修改了网络切片模板,则会对后续创建的网络切片构成威胁;在切片实例撤销阶段,则有可能因为非法操作导致隐私信息泄露等。因此需要对切片生命周期管理的各个时期考虑必要的安全措施。

网络切片实例安全方面主要考虑在网络切片运行阶段保证网络服务的安全,需要在现有的切片架构中增加必要的安全机制和安全实体,主要包含以下几个方面。

2.2.1 安全隔离

安全隔离需要实现以下三个方面的目标[15]:① 确保当网络切片遭受恶意攻击时,不会对其他切片造成影响,例如当攻击者针对耗尽某一网络切片发起DOS攻击而耗尽共享安全功能资源时,可能会导致其他切片无法正常运行其安全协议,从而增加遭受威胁的风险;② 终端设备同时连接多个网络切片时,切片内的数据不会泄漏到其他切片;③ 避免网络切片遭受的攻击通过共享网络功能传播到其他切片。切片隔离一方面是为了保证切片能够在不相互影响的条件下提供差异化的性能需求;另一方面,防止不同安全等级的网络切片之间发生侧信道攻击。侧信道攻击是指当两个切片共用底层基础设施时,攻击者通过Prime+Probe等方法引起目标切片发生特定的行为,通过分析共享资源的使用情况以及缓存内容等探测目标切片的隐私信息[16]。不同安全等级和数据敏感性的网络切片应该避免部署到相同的底层资源硬件上[17]。此外,当终端设备同时连接多个网络切片时,应当分别进行鉴权,并采取不同的加密算法以防止切片间信息泄漏。

2.2.2 认证和鉴权

认证和鉴权是为了验证用户和切片网元的合法性以及为网络通信数据的隐私性和完整性提供保护。一方面,终端设备和切片之间需要认证和鉴权,以防止攻击者恶意连接并保护合法用户与切片之间的通信安全。文献[18]提出一种物联网场景下网络切片的快速鉴权方法,该方法在服务提供商的服务代理中采用增强群签名方式对用户认证消息进行匿名批量认证,并设计了面向服务的三方密钥协商机制,以保护用户隐私和数据机密性。另一方面,5G网络中存在多种网络功能实体,且网络功能实体能够动态配置,各实体之间需要进行相互认证以防止冒名顶替攻击。更进一步地,当网络切片跨多个基础设施提供商进行部署时,由于不同基础设施的安全等级和安全策略不同,如何进行安全策略协商以确保切片安全是一个具有挑战性的问题[19]。文献[20]为了确保中心化的编排器可用性以及合法的网络切片组件之间的关联,提出一种新的基于椭圆曲线代理重加密的隐式双向认证和组匿名密钥建立协议。该协议能够实现网络切片组件之间的分布式关联和隐式认证,并通过切片组件之间建立安全密钥以实现切片隔离。

2.2.3 定制化的安全策略

由于不同应用场景在通信性能以及安全需求上的差异,运营商可以对不同的网络切片提供定制化的安全策略,对不同网络切片的租户提供差异化的接入认证和授权机制[21]。例如在mMTC场景下物联网设备的计算能力有限,因此切片与终端设备之间需要轻量级的认证和加密算法;而在uRLLC场景下,则需要快速的连接鉴权和强大的加密算法以同时满足时延和可靠性要求[22]。

3 5G核心网内生安全架构

针对5G新技术和新架构带来的安全威胁,业界提出了一些新的安全防护思路。邬江兴院士在“2017未来信息通信技术峰会”提出需要打造鲁棒的未来移动通信网络,指出基于广义鲁棒控制属性的拟态架构可以承载高可靠、高可信、高可用的三位一体服务功能,尤其适合于解决5G网络由于软硬件漏洞后门带来的安全威胁[22]。

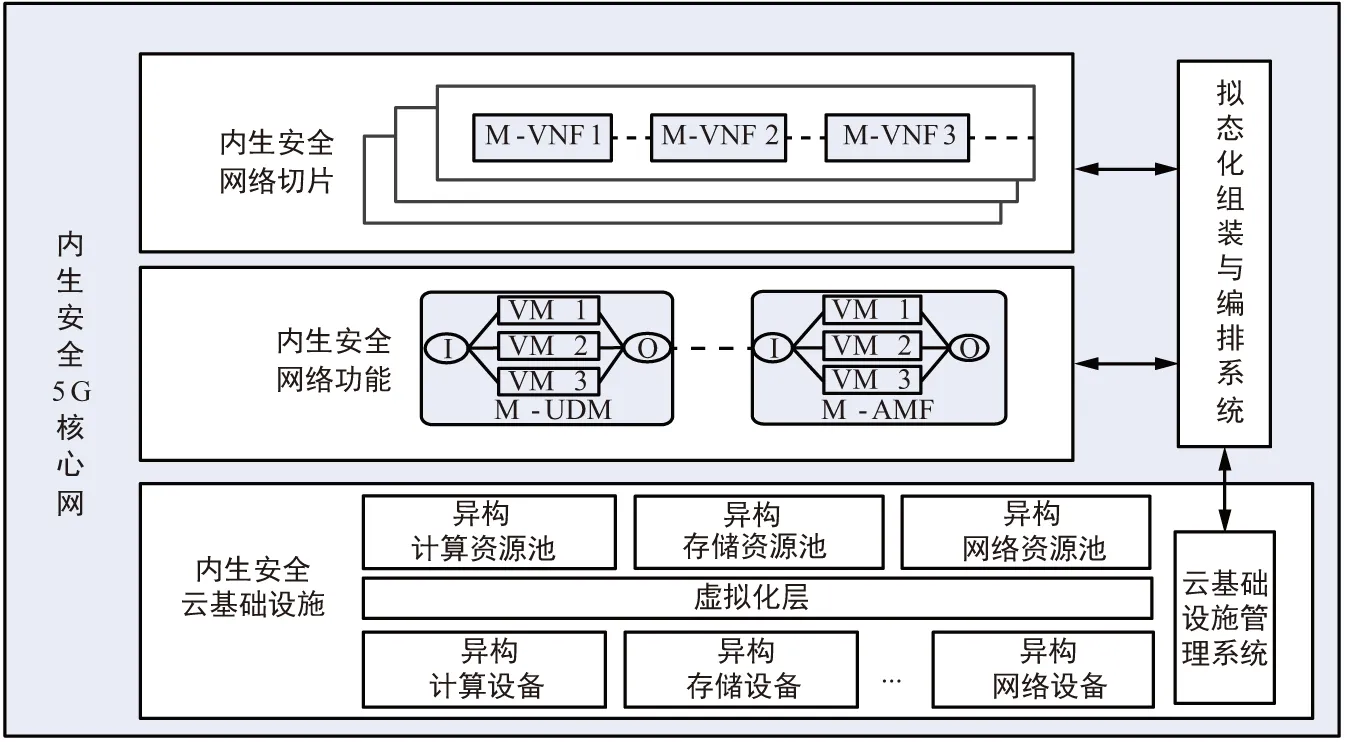

下面重点介绍基于广义鲁棒控制的内生安全5G核心网架构,包括内生安全云基础设施、内生安全网络功能以及内生安全网络切片,如图1所示。

图1 基于广义鲁棒控制的内生安全5G核心网示意图Fig.1 Endogenous secure 5G core network based on generalized robust control

3.1 内生安全云基础设施

针对通用硬件漏洞后门带来的未知安全威胁,在云基础设施层面实现内生安全化,包含三部分:第一部分是异构物理基础设施,包括异构计算、网络和存储节点设备,如不同厂商的服务器。第二部分是在物理基础设施的基础上,通过多样化虚拟组件如XEN,KVM等构建多样化计算、存储和网络资源池。第三部分是云基础设施管理系统,包括虚拟资源统一管理及控制子系统、资源动态调度子系统和虚拟资源拟态化封装子系统,实现对云平台异构资源的统一管理和控制,实现拟态云相关安全功能,其中资源动态调度子系统和虚拟资源拟态化封装子系统是该系统的关键组成部分。同时,云基础设施管理系统对上提供接口,供拟态化组装与编排系统调用安全虚拟资源。

3.2 内生安全网络功能

5G核心网采用NFV技术实现了网元设备的软硬件解耦,传统的网元设备将以VNF的方式部署在由通用服务器搭建的云化基础设施上。然而,通用服务器的可靠性与专用服务器相比有一定差距,难以满足电信级可靠性要求。为此,5G网络架构通过支持计算与存储分离,将网络功能中保存的用户状态信息和上下文信息集中存储在网络功能UDSF中[23],实现了网络功能的无状态化。这样即使某个网络功能所在的虚拟机出现了故障,也可以通过启用备份虚拟机的方式来快速替代它,从而实现无缝切换,不会影响业务的正常提供。

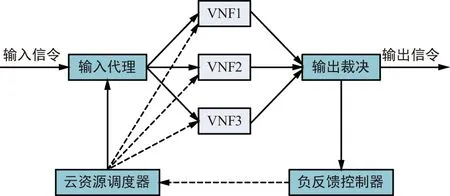

针对5G核心网控制面中UDM和AMF等网络功能由于设计上的漏洞后门带来的未知安全威胁,利用拟态防御架构进行内生安全网络功能构建,如图2所示。5G核心网中网络功能的无状态化特点为内生安全网络功能构建提供了极大便利。图2中,输入代理模块是其他NF请求的真实入口,负责将服务请求分发至多个相互独立的VNF功能执行体。输出裁决模块是VNF功能响应的真实出口,根据安全等级要求,采用同/异步自适应大数表决算法对同一请求的多个异构执行体响应进行交叉判决,从中滤除不一致信息,保证输出结果的一致性,并将裁决结果传送到负反馈控制模块。负反馈控制模块负责接收多模裁决模块的裁决结果,并将结果传送到云资源调度模块。云资源调度模块负责调度云基础设施资源提供VNF功能运行所需的虚拟机,从而生成异构的、多样的VNF功能执行体。此外,当收到负反馈控制模块返回的某个虚拟机出错的消息,则启动新的虚拟机替换出错的虚拟机,并将新上线虚拟机的IP地址和其他相关信息发送给输入代理模块。

图2 内生安全网络功能构建示意图Fig.2 Construction of endogenous secure network function

3.3 内生安全网络切片

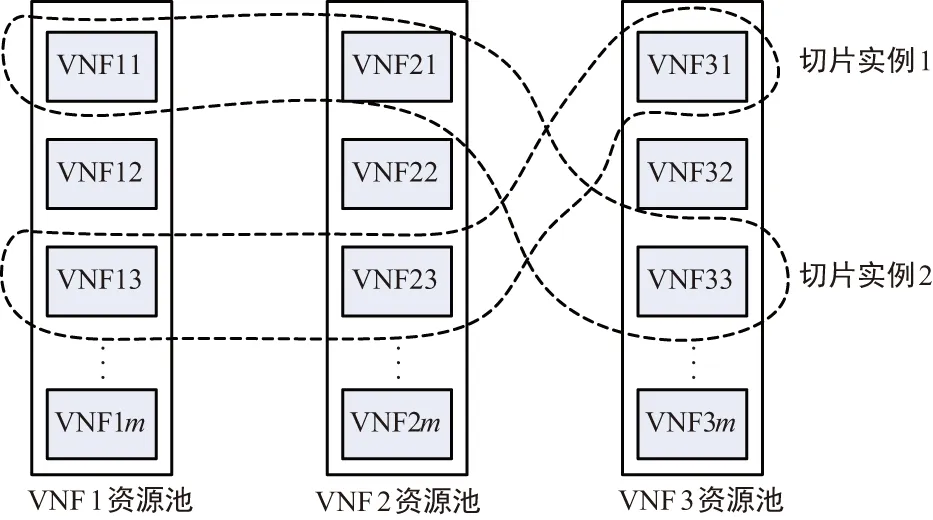

内生安全网络切片是通过拟态化组装与编排功能将具有内生安全的网络功能和通用的网络功能一起编排成具有内生安全能力的网络切片,如图3所示。在网络切片层面,内生安全能力是可分级的,例如,在低等级的内生安全切片中,只需要UDM是具有内生安全能力的,其他网络功能都是通用的;而在高等级的内生安全切片中,可要求相关的网络功能都是具有内生安全能力的。在内生安全切片的具体实现过程中,可试图开发一种具有通用拟态化能力的安全服务插件,在切片的编排过程中通过加入该插件就可构造出具有内生安全能力的切片。

图3 功能等价的异构切片实例构建示意图Fig.3 Construction of heterogeneous slice instance with functional equivalence

4 结束语

5G网络的新架构、新技术、新场景带来了很多新的安全威胁,3GPP等标准化研究组织提出的安全架构未能完全有效应对。基于广义鲁棒控制的内生安全架构以动态异构冗余作为核心架构技术解决了5G核心网中因未知漏洞、后门或病毒木马等带来的不确定威胁,提供了“改变游戏规则”的新途径。本文从云基础设施、核心网网络功能以及网络切片等三个不同层面分别阐述了相应的内生安全防护方案。