计算机信息系统的网络管理安全设计与实现分析

摘 要: 信息安全作为信息系统运维的关键问题之一,受到了厂家及用户方关注。分析了信息系统运行过程中各种网络安全威胁,如黑客攻击、恶意软件攻击等;并根据以上分析提出信息系統安全性设计原则,提出对系统的延迟、吞吐率进行监测。结果表明,实行了安全策略的信息系统在延迟及吞吐率方面满足实际的应用需求,同时系统具备了良好的安全防护能力。

关键词: 信息系统运维; 安全设计; 延迟; 吞吐率

中图分类号: TP394.7 文献标志码: A

Network Management Security Design and Implementation Analysis of

Computer Information System

CHANG Bo

(School of Rail Transit, Shanxi College of Communication Technology, Xi'an 710018)

Abstract: Information security, as one of the key issues in the operation and maintenance of information systems, has received important attention from manufacturers and users. This paper analyzes various network security threats in the application process of information systems, such as hacker attacks and malware attacks. Based on the above analysis, it proposes the information system security design principles, and monitors the delay and throughput of the system. It shows that the information system with security policy meets the actual application requirements in terms of delay and throughput, and the system has good security protection capabilities.

Key words: Information system operation and maintenance; Security design; Delay; Throughput

0 引言

随着信息技术的发展,各行业借助信息系统提升自身的管理效率、生产水平等,然而,如何做好信息系统的安全管理工作成为管理者及系统设计人员所关注的重点问题之一。计算机信息系统安全涉及到相关技术较多,在分析、评估等环境必须依托一系列安全体系标准与框架进行设计。随着信息安全技术的发展,为更好地开展计算机信息系统网络安全管理与设计,必须对计算机信息系统安全体系展开规范化建设,因此,需要构建统一的计算机信息系统安全体系模型,征对个性化的系统业务建立更为完善的安全防范体系。

1 信息系统安全介绍

信息管理系统具有网络开放性、终端分布广泛等特点,因此易遭受黑客、木马、恶意软件等方面的攻击。按照国家及相关行业规范要求,做好信息系统安全管理及保密是一个非常重要的问题。信息系统的安全问题主要来自于计算机网络,而计算机网络所面临的威胁主要来自于两个方面—对于网络信息和对网络设备的威胁。引起该情况的原因有业务操作不熟练、用户安全意识不强(弱口令或密码泄露)等[1-2]。根据相关统计,人为恶意攻击是计算机网络所面临的主要威胁,其主要划分为主动和被动攻击两类。

2 系统安全架构设计

2.1 系统安全设计原则

构建安全的信息系统,须在不同的需求间得到平衡,安全原则不仅可以有效防止各种因素出现的矛盾,也能预防对系统其它特性产生影响。如果安全性和其它特性等之间存在矛盾,需要按照对系统重要性进行取舍,所遵循原则如下:

(1) 信息系统设计过程中,须将安全性作为系统实现的主要目标的一部分,并能确保系统运行的安全性[3];

(2) 若系统安全性与系统其它特性无法兼容,或者某些安全保护在系统实现过程中缺乏技术依托,可通过制定各级人员安全职责及其操作规程,并通过恰当的管理手段有效弥补技术方面的缺陷[4-5];

(3) 在系统组成的各层中,依托不同的安全控制机制,顺利完成各种精度下的安全控制。同时,可通过协作性完成各层之间安全性的分配(适当降低各层的安全性要求),有利于系统安全、可靠地运行。

2.2 系统网络安全架构设计

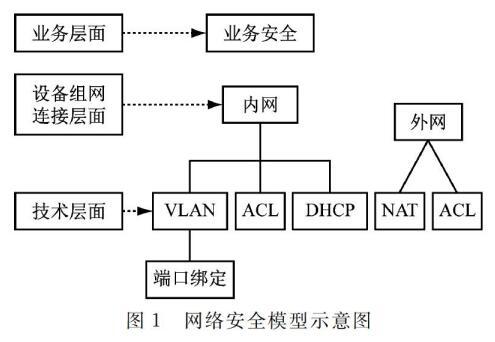

信息系统运行的核心是网络,设计可靠的网络安全架构对于计算机信息系统安全至关重要,因此须从不同层面实施安全策略或者技术,以此组成相应地分布式网络安全架构,如图1所示。

在实际的信息系统网络安全模型设计过程中主要划分为三层,其中,业务层决定网络安全的总目标及其实施方案;技术层则由技术方面确保计算机信息系统网络安全设计的最后一道屏障[6-7];设备组网连接层通常是网络安全管理的核心层,常用的网络安全技术包含VLAN、动态分配IP地址(DHCP)等。

2.3 访问控制安全策略

访问控制作为保障网络安全的基础,通过访问控制保障网络资源正常使用,进一步实现维护网络安全的目的[9]。

2.3.1 入网访问控制

通过控制用户登录服务器的时间和工作站的方式,实现为网络访问提供基础访问控制的目的,对于用户入网访问控制主要划分为以下步骤:

(1) 用戶识别认证:通过识别并验证用户名、用户口令、用户账号,若有一项不匹配则无法进入系统[10-11]。

用户口令作为用户入网的重要认证内容,口令长度不可少于6个字符,而且须由数字、字母与其它字符混合构成。用户口令在存储过程中需要进行加密,加密方式包含公钥加密、基于单向函数口令加密等;用户也可通过一次性口令,对用户身份进行验证。

(2) 网络管理人员控制及限制普通用户账号使用情况,并对所有入网用户访问展开审计操作,若出现多次输入口令不正确的情况,则被判定为非法用户入侵,并发出相应地报警信息[12]。

2.3.2 业务信息加密

利用加密技术对信息业务处理过程中的数据文件进行传输过程加密处理。加密通常用到的方法有节点加密、链路及其端点加密,其中链路加密旨在对多网络节点间的链路信息安全予以保护,而端点加密是对源端用户至目的端用户之间的数据起到保护作用;节点加密在于对源节点至目的节点间的传输线路实施保护[13]。

进行信息加密过程中通过加密算法进行实现,在多数情况下,信息加密也是确保信息保密最有效的方式。根据收发双方密钥是否相同进行信息识别,常用的加密算法包含对称与非对称两种算法,介绍如下。

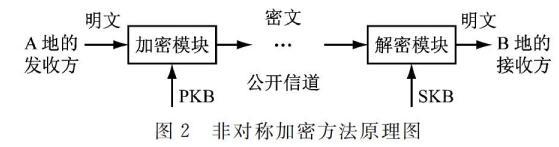

(1) 非对称加密算法是指收信方与发信法应用的密钥有所差异,且很难从加密秘钥推测出来解密秘钥,较为著名的算法包含椭圆曲线,RSA算法等[14]。其中RSA是较为常用的算法,不仅可以对已有密码攻击形式给予抵挡,同时也是广泛推广的公钥算法,其实现原理如图2所示。

(2) 对称加密算法是指收信方与发信方应用相同的密钥,即加密与解密密钥相同,常用的算法包含DES及对其的一系列修改,其实现原理如图3所示。

通常在信息系统应用过程中,将两种方法进行结合使用,能达到优势互补的效果。

2.4 防火墙体系结构

防火墙作为网络安全技术最常用的技术之一,其主要原理在于通过子网协助完成,通过在整个网络架构构建子网,以保证网络环境安全性。如果对两个网络展开相互访问,极易遭受黑客侵袭,此时,防火墙技术即可限制访问者操作行为,非访问者难以趁虚而入[15]。防火墙作为局域网和Internet之间连接的关卡,主要功能在于控制局域网与Internet通信任务,最高授权人员支持局域网中管理人员开展操作,顺利完成对于防火墙远程配置管理工作。防火墙主要功能在于Linux内核可挑选功能模块,也可依据具体情况予以调整,防火墙网络结构如图4所示。

常用的防火墙模式为双宿主机防火墙,该方式需要依托特殊的主机实现,该主机包括两种不同的网络接口,一个接口连接外部网络,另一接口则于有待保护的内网连接。双宿主机防火墙并未采用过滤原则,只是在外部与内部网络间设计相应地网管,从而隔断IP层间直接传输,其实现原理如图5所示。

2.5 数据库安全设计

数据库作为信息的存储数据的单元,其结构设计的质量直接关系着整个系统实际运行状况。因此,配置合理的数据库不仅能提升数据存储效率,也对信息的完整性及安全性起着重要作用。

数据库安全是确保系统完整性的基础,若数据库出现部分问题或突发状况,会导致数据出现永久性丢失。因此,对数据库及其接口编程设计,必须严格遵循规范化、安全性等要求,在详细分析各用户对系统功能需求基础上,完成系统的设计和处理,进而保证数据的一致性[16]。随着信息系统功能的不断扩大,分布式数据库已成为主流,如何确保分布式数据库的安全是系统设计过程中的关键问题之一。

计算机信息系统内包含大量不同安全级别的数据资源,为有效保护数据免遭受非授权使用而破坏、泄密,需要采取行之有效的安全措施。

数据库用户进行注册时,每个用户均拥有一个权限标识,不同的用户对数据库有不同的操作权限;同时,设定第二级防卫判定用户是否为本人,可通过口令鉴别方法,确定是否支持用户顺利进入系统。授权就是为用户设定相应地访问权限,这也是用户访问权限中的一种限制。包含两种授权:授予某一类数据库用户相应操作权限,即数据库管理用户;授予部分数据对象一定的操作权限。以SQL Server为例,其安全机制在SOL Server服务器端进行设置,SQL Server数据库安全模式如图6所示。

3 系统测试

系统测试作为信息系统建设过程中的关键阶段,是系统上线前对功能、性能、安全等问题进行全方面监测的过程。通常的测试环境搭建过程如下:

(1) A、B两台计算机,A计算机执行相应地攻击程序,由于攻击过程中A计算机需要不断启动多数进程,与B计算机创建TCP连接,从而形成相应地测试环境;

(2) 借助该网络中的其它计算机测试是否可顺利访问互联网完成测试验证。经过多次试验,发现A计算机出现特定数量的TCP连接后无法创建新连接;但该网络内其它计算机节点均能正常访问互联网,证实未受到DOS攻击产生的影响,从而验证了该网络内安全管理设计满足对BOS拒绝服务攻击的防护。

3.1 系统延迟性

通过对系统数据报文收发延迟进行测试,实现方法是源计算机向目的计算机实施不同网络负载之下的数据传输,并通过报文抓取工具计算延迟,其结果如表1所示。

由上述结果可知,在信息系统中做好安全设计,数据报文延迟性可以满足日常计算机网络应用需求。因此,上述测试可明确在不影响计算机网络正常运行背景下,网络管理安全设计能发挥良好的安全防护作用。

3.2 系统吞吐率测试

系统吞吐率测试作为网络性能的另一重要指标,主要通过对边界防火墙平均数据吞吐量及其信息系统数据发包率的性能进行测试。网络边界防火墙数据发包率随着使用过程逐步加大,结果表明,并未出现数据包丢失的情况。

当数据发包率与90 Mbits/s相接近状态下,数据接包率并未发生明显改变。如果数据发包率大于90 Mbits/s并不斷加大,数据接包率明显下降。这种条件下,由于出现比较严重的系统冲突,防火墙须花费大量时间进行处理,且所接收的数据包难以发送,引起数据总吞吐量有所降低,从而出现明显的数据包丢失情况。此时,这种情况下,网络管理员必须重新配置防火墙接收数据包速率,有效均衡平均数据吞吐量。

4 总结

信息系统网络安全设计的提升,有助于企业信息资源配置的优化。本文首先分析计算机网络面临的安全威胁,介绍了设计计算机系统安全性原则,并对系统网络安全架构的构建,数据访问安全控制策略进行了详细介绍,如对称加密方法、防火墙设计、数据库安全设计等。通过系统延迟性、吞吐量等性能指标进行了测试,结果表明,所设计的系统均满足用户实际要求,安全设计也能有效保护数据安全保存、传输。

参考文献

[1] 江海涛.计算机信息系统的网络管理和安全设计探讨[J].信息通信,2018(2):178-179.

[2] 刘跃.计算机信息系统的网络管理和安全设计[J].信息与电脑,2016(14):184-185.

[3] 董航.浅析计算机网络管理信息系统安全现状及策略[J].发明与创新·职业教育,2018(5):61.

[4] 付蓝岚.基于网络安全角度分析医院计算机信息系统安全技术的应用[J].计算机光盘软件与应用,2015(3):172.

[5] 高建培.基于网络安全角度分析计算机信息系统安全技术的应用[J].网络安全技术与应用,2015(6):71.

[6] 陈文胜.计算机信息系统保密技术及安全管理浅析[J].无线互联科技, 2015(24):125-126.

[7] 张鑫.计算机信息系统安全技术的研究及其应用[J].信息通信,2016(1):129-130.

[8] 夏俊博.计算机信息系统安全技术的应用现状及发展思考[J].山东工业技术,2016(22):119-120.

[9] 赵波.计算机信息系统安全技术的研究及其应用[J].网络安全技术与应用,2015(6):22-23.

[10] 杨媚.计算机信息系统安全技术的研究及其应用[J].网络安全技术与应用,2017(5):10,12.

[11] 叶子慧.计算机信息系统安全问题及管理措施[J].信息系统工程,2016(10):143.

[12] 贾明思.计算机信息系统的保密技术及安全管理[J].数字化用户,2018,24(3):108.

[13] 焦艳冰,郭谭娜.基于计算机信息系统安全技术及应用研究[J].数字技术与应用,2015(6):184.

[14] 任香.计算机信息系统安全技术的研究及其应用探讨[J].电脑知识与技术,2015(35):25-26.

[15] 程栋柯.计算机信息系统保密技术及防范管理研究[J].无线互联科技,2017(20):118-119.

[16] 樊斌.浅谈计算机信息系统安全技术的应用研究[J].建筑工程技术与设计,2017(19):256-256.

(收稿日期: 2018.12.03)

课题项目:陕西省教育科学“十三五”规划课题(SGH18V031)

作者简介:常博(1982-),女,西安市,硕士研究生,副教授,研究方向:城市轨道交通运营管理。文章编号:1007-757X(2020)02-0079-03