基于云计算的网络安全探讨

郑成城 穆健康 汪超

摘要:在信息技术的不断发展下,大数据时代到来,每天都有新资源上传到互联网数据库中,访问数据库的终端设备也越来越多,如手机、电脑等,云计算就是在此环境下诞生的,业务需求、工程技术及资源等都包含在云计算范围内,在该项技术的辅助下,计算机群中记录的数据能满足访问者的基本需求。该文围绕云计算展开讨论,对其网络安全进行深入探讨,并重点介绍加强云计算安全的防御技术。

关键词:云计算;网络安全;防御技术

中图分类号:TP393 文献标识码:A

文章编号:1009-3044(2019)28-0026-02

开放科学(资源服务)标识码(OSID):

因特网技术是云计算的基础,再加上其他技术的辅助,构建分布式的云计算平台。在此平台下,资源种类较多,如信息资源、硬件资源等,平台资源的分配是定时定量进行的,且按照访问者的不同需求进行分配。在强大的共享功能下,用户还能对数据进行存储、发布等多项操作,有的资源只需付费就能得到,这与电网、因特网有异曲同工之妙,目前云计算技术还在不断发展。

1 云计算与网络安全特点解析

1.1 云计算特征

1)资源服务针对性强

用户在搜集资源时,充分按照自身意愿选择所需资源,并完成付费过程,在Web界面上用户能自主完成挑选,这也被称为云计算平台的自主化服务,没有外界因素对用户进行干预,且服务极具针对性。

2)对终端数量不加限制

平臺与各种终端设备都建立联系,允许各种系统同时接入计算平台,只要设备在网络覆盖下,都能访问云计算平台,进而完成自助服务。平台服务器兼容性强大,能同时接入多个不同设备。

3)资源共享

云平台就好比一个大型资源池,包括丰富的物理、虚拟资源,只要处于局域网下,用户随时随地都能从资源池中获取相关资源。共享是云平台的一大特征,且资源池中的信息具有可传播、存储等多种特性。

1.2 云计算平台下的网络安全特征

将网络置于云计算环境中,其安全边界、安全种类等都出现不同程度变化,但其加密方式并未改变。随着访问终端逐渐多样化,负责提供云服务的厂家,已经不能精准监控每台访问设备的运行情况。在传统网络传输中,设备访问数量受到限制,为降低信息传输风险,服务商可对系统进行扫描检测,找到系统漏洞加以弥补,此种检测方式在云计算平台诞生后不再适用,访问虚拟资源池的用户较多,服务商不能对虚拟系统运行情况加以精准监测,网络环境稳定性较差,信息传输安全受到影响[1]。此外,在对待安全域的问题上,传统网络的安全域为树形,服务商加强边界管理和监测,就能保证信息传输安全,但将网络安全置于云计算平台后,其安全域边界呈现出模糊性特征,传统监测技术已不能保证系统运行安全。

处于云计算环境中,用户具有很强的自主权,其在租用虚拟资源时,能将资源加以存盘,然后将资源向其他用户共享,共享者数量急剧上升,其中很可能存在恶意用户,若其攻击系统就会增加系统运行风险。安全域边界的逐渐模糊,服务商不能对终端设备进行深入审查,用户在访问时向系统植入病毒或木马很难被发现,按照传统网络结构构建的防火墙、IDS等作用不大,因为攻击方已经绕过网络防护,从系统内部进行网络攻击。由此可见,在云计算平台介入后,网络安全性渐渐降低,为保证信息传输安全,急需提升防御技术水平。

2 探究提升网络安全的相关技术

拓扑结构是整个网络的重要组成,防火墙、漏洞扫描等是保证网络安全的传统技术,在云计算环境中,拓扑结构由静态向动态进行转化,网络传输的复杂性随之增加。在此情况下,研究新型防御技术是网络防护的必然趋势,下面对新型防御技术进行详细介绍。

2.1 生成拓扑结构的新方法

1)明确映射机理

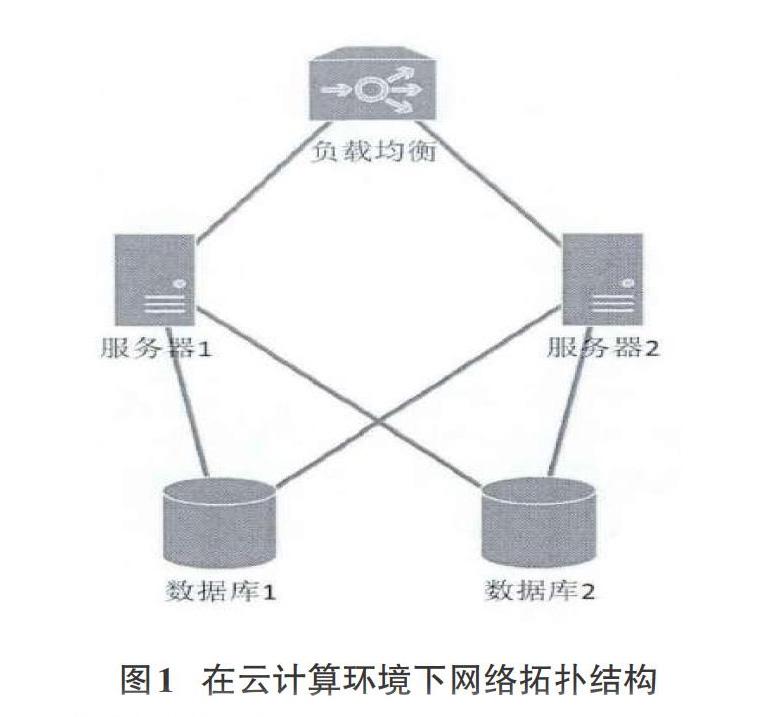

物理机、虚拟机两者间存在映射关系,物理机也被称为宿主机,可同时承载多台虚拟机进行运行,同一宿主机上的虚拟机台数,被称为映射的比例常数。用户根据自身需求,租用相应数量的虚拟机完成数据访问,逻辑子网在虚拟机运行中被构建,逻辑子网也被称为虚拟局域网,是用户为实现自身需求搭建的。如图1所示,就是某用户利用多台虚拟机构建的拓扑结构,虚拟机的数量共为5台,一台作为负载均衡器使用,其中两台负责完成HTTP服务器的相应任务,留下两台进行数据存储,同时作为数据运行平台使用。

2)生成新的逻辑子网

经过研究发现,无标度网络是最符合动态化拓扑结构的网络,因此借助此网络生成新的逻辑子网。无标度网络具有很强的随机性,利用其构建逻辑子网时,要计算每个节点的相应数据,并将节点依次添加到网络中,且将新节点和其他节点建立动态化联系。

3)将物理机、逻辑子网关联起来

逻辑子网是虚拟机之间构建的网络,虚拟机以物理机为宿主,因此需要建立两者间的联系。随机选择虚拟机中的若干节点,将节合并成一个集合并单独存储起来,将节点集合与物理机节点相关联,重复整合和关联步骤,在虚拟节点全部建立联系后,拓扑结构逐渐完整化[2]。

4)生成网络拓扑结构的算法

首先明确虚拟机、物理机的数量,然后求得两者比例,然后根据Power-Lar分布,生成规模各不相同的逻辑子网,接着将各逻辑子网按照无标度网络技术,生成网络拓扑,同时将虚拟机中的节点整合成集合。最后将集合节点和宿主机相关联,生成最终的网络拓扑结构。编写算法时必须严谨,才能生成较为完整的拓扑结构。

2.2 雪崩效应及防御技术

病毒是造成雪崩效应的根本原因,在病毒攻击下,物理机与服务器间的逻辑耦合会被破坏,进而影响正常的信息传输。隔离逃逸是现阶段虚拟机研发出的最新技术,病毒在虚拟机的支撑下,具有一定的逃逸能力,沙箱隔离对病毒来说形同虚设,病毒穿越虚拟机向物理机移动,直接对物理机运行进行攻击。网络传播是病毒攻击的另一途径,利用底层物理网络,将病毒携带在要传递的信息中,使病毒达到用户系统,进而实现攻击。为避免雪崩效应,研究者提出一种新技术,即对网络关键节点进行保护,关键节点是按照其节点度大小进行选取的,通常选择较大度节点作为保护对象。假设节点受到保护,就能对网络攻击完全免疫,即能够阻止雪崩效应的继续扩散,利用下式对节点免疫能力进行计算,进而选择出节点度最高的点。

[p'i←j=1-η21-pimuj1-pj?B]

[p'i←j]表示节点免疫能力,[η]与[pj?B]数值相等,大量试验证明,利用此公式计算出的网络节点,都对雪崩效应有着较强的免疫能力,在抵抗网络攻击、维持信息传输稳定过程中起到关键作用。

与传统网络防御技术相比,上述两项技术将病毒防护能力细化到每个节点,且网络拓扑结构生成方式有所差异,拓扑结构处于动态稳定状态,在各节点防护作用下,拓扑结构更加健壮,网络传输稳定性更强[3]。

3 构建网络安全攻击防御系统

3.1 对被动节点进行保护

SDN(虚拟化技术)是保护被动节点的主要结束,数据库、存储等设施都能在该项技术下被虚拟出来,防火墙等高级设施也可在此技术辅助下被虚拟出来,对网络拓扑结构进行精准探测,是该项技术的核心作用,节点的度能被精确扫描出来,有利于对关键节点进行防护作业。通过对逻辑子网的分析,发现防火墙直接设置在虚拟机之前,访问数据需要经过防火墙识别处理后,才能达到物理主机。可将防火墙设置在被动节点前,这样并未对网络结构造成破坏,但节点却获得过滤数据包的能力,虚拟构建的防火墙不会过多占用系统存储空间,且防火墙功能会随着病毒入侵能力不断升级,病毒攻击在数据传输前就被过滤掉,有效降低网络传输风险。

3.2 对主动节点进行加固

在传统网络中,关键节点只是被动的数据进行接收,不具备主动分析数据功能,因此可在节点中设施安全软件,对过流数据进行分析处理,使得节点具备主动意识。在增加软件后,节点压力随之增加,为解决这一问题,将节点信息过流和数据包分析向两个虚拟机中分离,然后将两者列为单独的集合,虚拟机之间由反向代理服务实现信息交互,从而实现对病毒的强有力防御,这就是对主动节点的加固,该方法只是增加虚拟机数量,但取得的安全防御效果非常好,不改变网络原有结构,处理成本较低[4]。

3.3 构建完整的防御系统

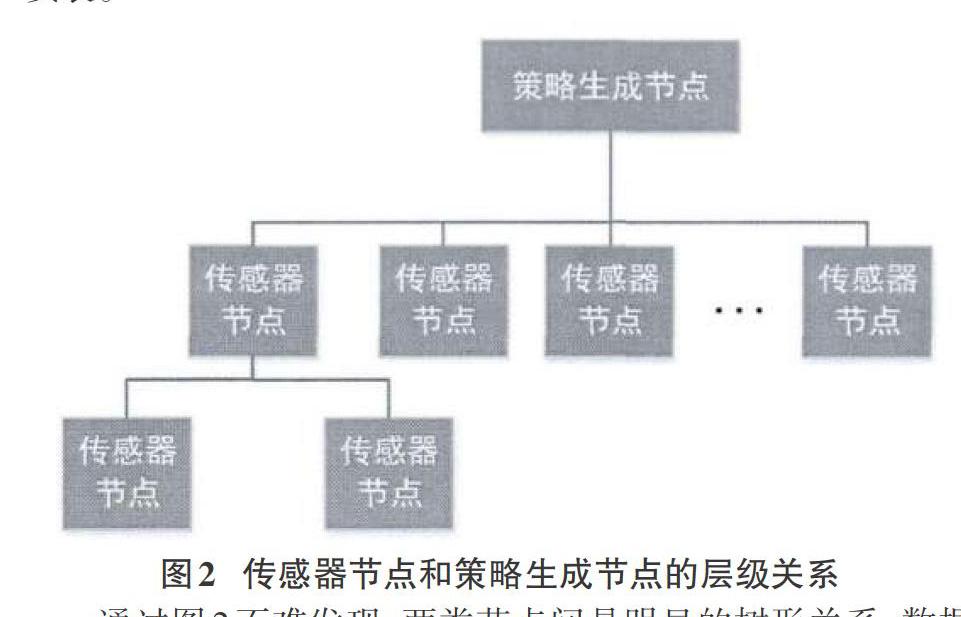

云计算环境中的虚拟机,都可被看作一个单独个体,其中的节点都能对监测日志、数据包进行简单的分析和处理。基于虚拟机的此功能,可在其上运行传感监控系统,且使得所有虚拟机的传感器节点建立联系,对系统运行情况定期上报。传感器之间相互关联,避免数据重复、冲突等现象出现,将所有虚拟机节点的运行问题汇总到策略生成节点中,如图2所示,策略生成节点下为多层传感器节点,传感系统在每个虚拟机上都有安装。

通过图2不难发现,两类节点间是明显的树形关系,数据需要经过节点的层层传递,才能达到策略生成节点,该节点是网络结构的关键节点,分成数据分析和策略下发两大部分,防御策略同样需经过层层传输,最终达到虚拟机,实现对网络攻击的隔离[5]。

4 结束语

云计算目前已经渗透到社会的方方面面,学校、机关单位等都将云计算引入日常工作,很多数据直接在云端完成存储,云计算给网络传输带来的便利无疑是巨大的,但同时也带来巨大风险,因此合理使用云平台,降低平台风险是目前网络安全研究的重点。相信在研究者的不断努力下,云计算环境下的网络平台,其安全程度会越来越高。

参考文献:

[1] 黄海军.基于云计算的网络安全评估[J].电子設计工程,2016(12):115-117,120.

[2] 杨志杰.云计算技术下的网络安全防御技术[J].科技与创新,2018(6):69-70.

[3] 邱慕涛.基于云计算的计算机实验室网络安全技术应用探讨[J].中国管理信息化,2017(18):148-149.

[4] 盛丹丹.基于云计算环境下计算机网络安全问题的思考[J].电脑知识与技术,2018(14):25-26.

[5] 魏斯超,张永萍.基于云计算技术的网络安全评估技术研究及应用[J].数字技术与应用,2016(5):211.

【通联编辑:代影】