基于思科模拟器中防火墙技术的应用与研究

舒小松

摘 要:思科模拟器是学习计算机网络必不可少的软件平台,而防火墙技术是计算机网络中安全防范技术中的重要环节,通过对防火墙的研究,能够更好地学习计算机网络安全技术。文章通过思科模拟器进行防火墙的配置,并进行了相关的模拟与仿真。

关键词:思科模拟器;防火墙;模拟与仿真

Cisco Packet Tracer是一款由思科公司开发的,为网络课程的初学者提供辅助教学的实验模拟器。使用者可以在该模拟器中搭建各种网络拓扑,实现基本的网络配置。该软件是开源的,对使用者来说是完全免费的。

1 防火墙技术介绍

防火墙(Firewall),也称防护墙,由Check Point创立者Gil Shwed于1993年发明并引入国际互联网。防火墙是位于内部网和外部网之间的屏障,按照系统管理员预先定义好的规则来控制数据包的进出。防火墙是系统的第一道防线,作用是防止非法用户的进入。防火墙通常分为内网、外网和隔离区(Demilitarized Zone,DMZ)3个区域[1]。

2 防火墙技术在思科模拟器中的应用

2.1 设置网络拓扑图

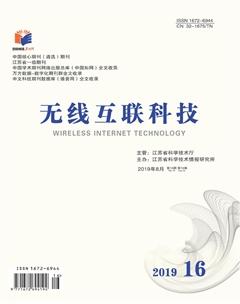

对防火墙拓扑图进行设置,如图1所示,设置为内网、外网和DMZ 3个区域。

内网为inside区域,涉及的网段为192.168.1.0/24与192.168.2.1/24,设备有PC电脑和Other路由器;外网为outside区域,涉及的网段有200.1.1.2/24与200.1.2.2/24,设备有ISP路由器与Internet路由器;DMZ为隔离区区域,也称“非军事化区”。它是为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区,涉及的网段为192.168.3.1/24,设备有服务器。计划把防火墙的e0/0口划分到vlan 1里面;防火墙的e0/1口划分到vlan 3里面;防火墙的e0/2口划分到vlan 2里面[2]。

2.2 防火墙中内网、外网和DMZ的配置

配置内网、外网和DMZ之前,需要对路由器Other,ISP,Internet进行默认路由的设置,当IP数据包中的目的地址找不到存在的其他路由时,路由器所选择的就是默认路由。目的地不在路由器的路由表里时所有数据包都会使用默认路由。默认路由的设置规范为:ip route网络地址子网掩码下一跳。这里网络地址和子网掩码默认都为0.0.0.0。

路由器Other:Router(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.2。

路由器ISP:Router(config)#ip route 0.0.0.0 0.0.0.0 200.1.1.1。

路由器Internet:Router(config)#ip route 0.0.0.0 0.0.0.0 200.1.2.1。

配置防火墙的时候,一般把可信度高的主机放置于内区域,把因特网隔离于外区域,DMZ区域用于放置可信度介于内部主机和因特网的各类服务器。

2.2.1 内网区域配置

接口E0/0区域设置为inside区域,安全级别为100。内网区域又叫Trust区域,它是指位于防火墙之内的可信网络,是防火墙要保护的目标。

ciscoasa(config)#no dhcpd address 192.168.1.5-192.168.1.35 insideciscoasa(config)#interface Ethernet0/0

ciscoasa(config-if)#switchport access vlan 1

ciscoasa(config)#interface vlan 1

ciscoasa(config-if)#ip address 192.168.2.2 255.255.255.0

ciscoasa(config)#security-level 100

ciscoasa(config)#nameif inside

对于内网而言,安全级别是最高的,由于系统默认是自动获取IP地址,防火墙提供动态主机配置协议(Dynamic Host Configuration Protocol,DHCP)服务,需要停用DHCP服务,并重新设置IP地址。配置步骤为:首先,停用DHCP服务;进入相关接口,把其划入vlan 1里,并设置相关IP地址;其次,设置安全级别为100,配置为内网区域。

2.2.2 外网区域配置

接口E0/2区域设置为outside区域,安全级别为0。外网区域又叫Untmst区域,它是位于防火墙之外的公共开放网络,一般指因特网。

ciscoasa(config)#interface Ethernet0/2

ciscoasa(config-if)#switchport access vlan 2

ciscoasa(config)#interface vlan 2

ciscoasa(config-if)#ip address 200.1.1.1 255.255.255.0

ciscoasa(config)#security-level 0

ciscoasa(config)#nameif outside

配置步驟为:首先,进入相关接口,把其划入vlan 2里,并设置相关IP地址;其次,设置安全级别为0,配置为外网区域。

2.2.3 DMZ区域配置

接口E0/1区域设置为DMZ区域,安全级别为50。DMZ也称周边网络,安全敏感度和保护强度较低,一般用来放置提供公共网络服务的设备。

ciscoasa(config)#interface Ethernet0/1

ciscoasa(config-if)#switchport access vlan 3

ciscoasa(config)#interface vlan 3

ciscoasa(config-if)#ip address 192.168.3.2 255.255.255.0

ciscoasa(config)#security-level 50

ciscoasa(config)#nameif dmz

配置步驟为:首先,进入相关接口,把其划入vlan 3里,并设置相关IP地址;其次,设置安全级别为50,配置为DMZ区域。

由于思科模拟器的局限性,DMZ区域设置会出现错误,这个问题只有等该公司后续进行修正。

2.2.4 配置向外的默认路由和向内的静态路由

ciscoasa(config)#route outside 0.0.0.0 0.0.0.0 200.1.1.2

ciscoasa(config)#route inside 192.168.1.0 255.255.255.0 192.168.2.1

设置防火墙route inside代表路由器去内网的方向。防火墙route outside代表路由器去外网的方向。

2.2.5 配置ACL,允许内网ping通外网

ciscoasa(config)#access-list 101 permit icmp any 192.168.1.0 255.255.255.0

ciscoasa(config)#access-group 101 in interface outside

设置允许通过的网段为192.168.1.0/24,其他网段不允许通过;最后,进行接口控制,其他不允许通过的数据在路由器出口处进行丢弃。

3 设置结果分析

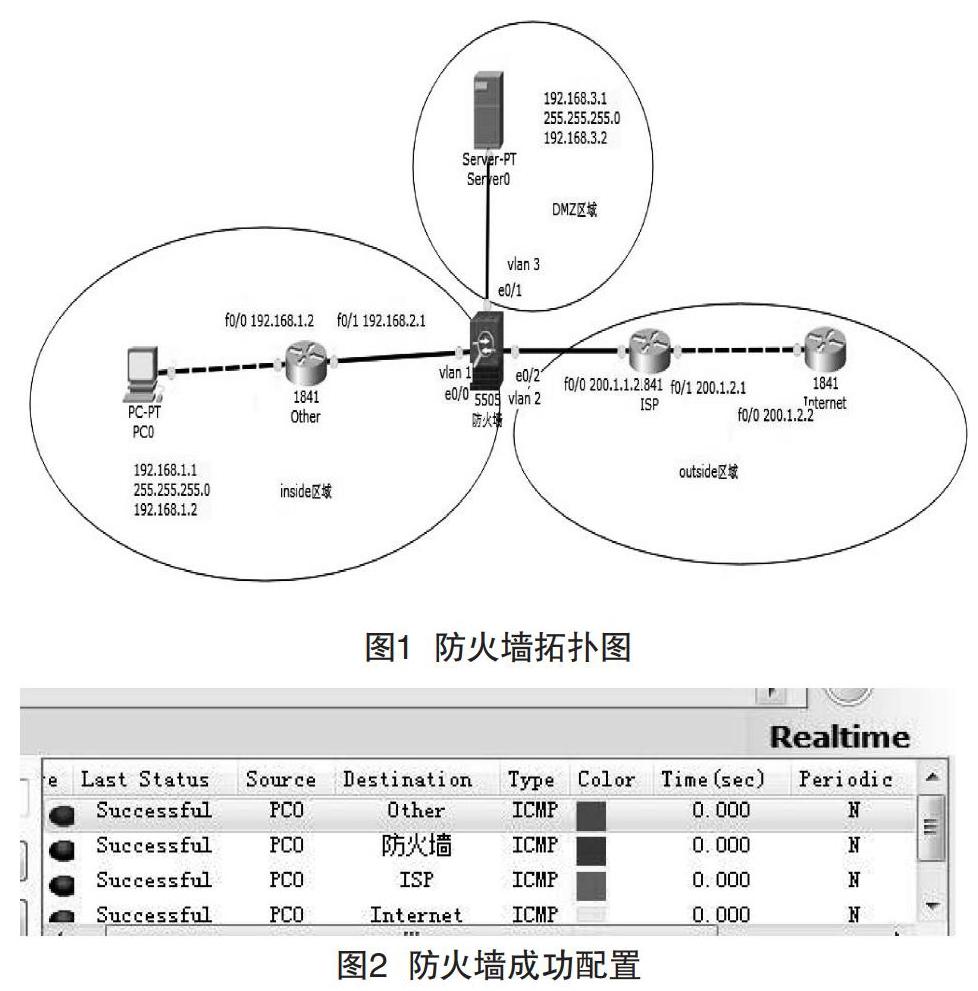

如图2所示,从PC0发包到Other路由器、防火墙、ISP路由器已经Internet路由器中状态成功,说明防火墙配置已经成功。

在防火墙操作系统中用show running查看相关配置,如图3所示。

通过对网络中防火墙的研究,能够更好地了解网络安全知识。对于设置防火墙要注意的是,不同区域的安全级别需要不同设置,安全级别为:内网>DMZ>外网。本文中内网设置为等级100,DMZ设置为等级50,外网设置为等级0,在现实中,可以按具体需求设置。

[参考文献]

[1]徐小娟,李晓雯.网络设备管理与维护项目教程[M].北京:清华大学出版社,2016.

[2]叶阿勇.计算机网络实验与学习指导—基于Cisco Packet Tracer模拟器[M].北京:清华大学出版社,2017.