无线网络的物理层安全

刘斌 王蒙 李立欣 胡有兵

【摘 要】无线网络的物理层安全技术已成为近年来的研究热点,它通过物理信道的唯一性和互易性来实现合法用户的辨识和信息的加密等。与传统密码加密系统相比,物理层安全技术从信息论角度出发,在实现安全功能时不需要额外设计如何执行相关安全协议,不需要在物理层之上的其他协议层上实现任何额外的安全方案或算法。概述了物理层安全的基础理论,然后介绍了一个D2D(Device to Device,设备到设备)蜂窝网络物理层安全的研究成果,最后提出一些未来的研究方向。

【关键词】无线网络;物理层安全;D2D蜂窝网络

1 引言

由于无线信道的广播特性,无线通信网络容易受到窃听和入侵攻击。面对这些安全威胁,无线通信网络需要确保两个基本安全要求——保密性和身份认证。保密性保证窃听者无法获取保密消息;身份验证确保消息接收者可以确定合法传输源,并且任何攻击者都无法模拟为信息源。

传统观念上,通信安全性是在通信网络中更高的逻辑层上实现的,而不是在物理传输介质层上实现的。对于数据的保密性,加密技术是确保保密的主要方法,且在大多数情况下都能很好地运行。但是,在一些新兴的网络架构中,密钥管理或计算复杂性等问题使得数据加密的实现变得困难。因此,无线物理层安全技术已成为近年来的研究热点,并且在理解物理层支持安全通信的基本能力和确定其相应限制方面取得了很大进展。目前的研究工作已经表明,无线通信可以通过某些机制利用衰落、干扰和路径分集(通过使用多个天线)等途径来提供数据保密性,这些机制降低了潜在窃听者获得保密消息的能力。此外,无线信道的互易性和随机性让基于密钥的物理层安全技术成为可能,从而允许应用更传统的数据保密方法。

本文简要介绍了物理层安全的基础理论,并提出了一种基于深度强化学习的D2D蜂窝网络的物理层安全机制,给出了一个基于LSTM(Long Short-Term Memory,长短期记忆)和ESN(Echo State Network,回声状态网络)的联合方案,讨论了该方案的性能。最后还探讨了物理层安全技术未来的研究方向。

2 物理层安全的理论基础

2.1 香农密码系统

信息论为物理层安全的研究提供了一个系统框架,现在物理层安全的研究都是建立在信息论特征的基础上。香农正是第一个从信息论的角度研究安全通信问题的人,他提出的密码系统如图1所示[3]:

图1中Alice是发射机,它把信息M发给合法接收者Bob,同时避免信息被窃听者Eve窃听到,而窃听者Eve的目标是想尽量窃听到信息M。其中,Alice和Bob有一个共享密钥K,这个密钥对Eve保密。Alice通过使用密钥K将信息M编码为码字X,然后发送给Bob。Bob同样使用密钥K将接收到的码字X还原为信息M。

在这个过程当中,如果Eve窃听到的消息码字X和信息M的互信息为0,即I(M; X)=0,那么就可以认为这个通信方案是安全的。其中互信息是根据信息熵定义的:

I(M; X)= H(K)-H(M | X) (1)

其中,H(M)=-∑p(m)logp(m),它描述了变量M的不确定性,p(m)是M取m值的概率,H(M | X)表示窃听到X后M中剩余的不确定度。因此令I(M; X)=0,即H(M)等于H(M | X)。不确定度H(M)和H(M | X)相等,也就是說信息M和码字X之间是相互独立的。这种情况被称为完全保密,即码字X不显示M的任何信息,这样即使窃听者Eve的计算能力再强,也无法通过码字X得到有用信息。香农的密码系统证明了完全保密是可以实现的,但前提是密钥K的熵H(K)至少不小于信息M的熵,即H(K)≥H(M)。

2.2 Wyner窃听信道

早在上世纪70年代,Wyner就提出了一种窃听信道[4],它的通信过程与香农的密码系统类似:Alice将信息发送给它的合法接受者Bob,同时对窃听者Eve保密。而与之不同的是,在Wyner窃听信道中,干扰和噪声起到了重要作用,同时Alice和Bob之间没有共享密钥K。其通信过程如图2所示:

图2中,Alice发送二进制序列信息M,然后经过编码变成X。之后通过转移概率P的噪声信道(主信道),输出为Y。同时,Eve通过另一个转移概率Pe的噪声信道(噪声信道)窃听到X,得到最终的输出为Z。

设信息M的信源熵是H(M),Eve对于信息M的不确定度由条件熵H(M | Z)给出。为了保证通信过程对于窃听者是保密的,则编码速率(2n, R)必须低于条件熵,即RH(M)≤H(M | Z)/n,其中n为码长。Wyner提出如果接收者Bob的信噪比高于窃听者Eve的信噪比,那么就存在一种编码方法,使其能够确保接收者Bob正确解码的同时,窃听者Eve无法获得任何信息。这个编码方法的码率存在上限,这个上限就是保密容量。

2.3 保密容量

对于Alice来说必须将信息编码成一组码字,使得Bob能够恢复发送的消息,同时对Eve来说,这些码字是无用的,因此所谓的保密容量就是在同时满足两种要求下的最大编码速率。离散无记忆窃听信道的保密容量由公式(2)给出:

Cs=I(V;Y) -I(V; Z) (2)

这里V是具有联合辅助输入分布p(s)p(v|s)p(x|v)的辅助输入变量,I(V, Y)表示通信信道的质量,表示Alice向Bob可靠传输的速率,I(V, Z)表示窃听信道的质量。

3 物理层安全技术

3.1 保密编码技术

根据Wyner关于窃听信道的研究,证明了存在达到保密容量上限的编码方式。多年的研究表明,许多编码方式经过适当的变化都能达到保密容量的上限,实现编码的关键是了解已知编码方案的特点然后将码集成到更复杂的场景中。这些编码方式包括LDPC(Low Density Parity Check,低密度奇偶校验)码[5]、嵌套编码和极化码等,LDPC码是其中最重要、应用最多的编码方式。

编码的目的是为了在主信道的通信质量优于窃听信道的情况下,让窃听者完全无法获取信息。目前,保密编码技术还处于研究起步阶段,因为想要到达保密容量上限,编码的码字需要接近无穷长,如果码长相对较短,就会影响其保密性能。

3.2 多天线物理层安全技术

具有多个发射和接收天线的MIMO系统,可以大大提高无线传输的性能和系统的保密容量。多天线安全技术旨在达到MIMO系统保密容量的上限,研究的关键在于增大Bob和Eve之间的信号强度差异。这里多天线系统可以理解为多个单天线相互合作。

其中,tr(Q)

3.3 多中继物理层安全技术

中继在无线网络中一直发挥着重要作用,当发射机的发射功率不足时,可以使用中继进行协同通信,保证通信质量。如今的中继物理层安全技术通过解码转发、放大转发、噪声转发以及压缩转发等中继协作策略提高无线网络的保密容量[8]。在解码转发策略中,Alice首先将信号发送给与其协作的中继节点,中继节点再对接收的信号重新编码,然后发送给Bob。值得注意的是,如果Alice到中继的信噪比大于中继到Bob的信噪比的话,解码转发策略的保密容量为零。在放大转发策略中,Alice先对信号进行编码。在第一个时隙信号经过不同的噪声形成不同的副本发送给与Alice相邻的中继节点和目标Bob,第二个时隙中继节点将接收到的信号重新编码再发送给Bob,这样Bob接受到的信号就是Alice先前发送的信号和中继节点发送信号的叠加,通过这种方式,加强了传输信号,从而提高保密容量。噪声转发策略是将中继辅助信道转换为两个复合信道。其中一个信道的中继节点将接收到的信号重新编码后正确发送给Bob,而另一个信道的中继只发送人为编造的信号来迷惑窃听者Eve。压缩转发可以看作是噪声转发的一般形式。在压缩转发策略中,中继不再需要对数据进行解码,只是将观测的中继噪声数据量化后发送给Bob。这种观测的噪声有助于Bob解码Alice的消息,而中继发送的AN(Artificial Noise,人工噪声)信号用来混淆Eve。

3.4 物理层密钥生成技术

物理层互易性和随机性在物理层密钥生成中起着重要作用[9]。目前主要有四种密钥生成方式,包括基于CSI(Channel State Information,信道状态信息)[10]、基于RSS(Received Signal Strength,接收信号强度)、基于相位和基于窃听码的密钥生成技术。在基于CSI的技术中,Alice和Bob分别使用导频信号来获得Bob-to-Alice的信道状态hba和Alice-to-Bob的信道状态hab。在TDD通信中,Alice和Bob经过了相同路径衰落的无线链路,hba和hab在理论上是相同的。因此Alice和Bob经过协商生成一个基于hba和hab的密钥。基于RSS和基于相位的密钥生成技术类似于基于CSI的方法,不同的是它们还使用导频信号和信道估计方法来恢复失真的RSS和相位信息。基于窃听码的技术依赖于Wyner窃听信道模型。这种方法的基本思想是:即使Bob有噪声信道,衰落也能给出具有正保密容量的机会来发送少量的保密比特,这些比特可以收集起来以形成更长的保密序列用于后续安全通信。

4 D2D蜂窝网络的物理层安全

D2D作为5G网络的关键技术之一,一直备受关注,而D2D的物理层安全问题也是重要的研究方向之一。根据3.1节中的多天线物理层安全技术,在D2D网络中的每个基站配备多个天线,提高保密容量。但由于用户的移动特性,如果以当前的信道状态选择发射天线和建立D2D对并不能确保安全通信。因此,本文提出了一个基于深度强化学习的最佳发射天线选择和D2D对的建立优化方案。

4.1 系统模型

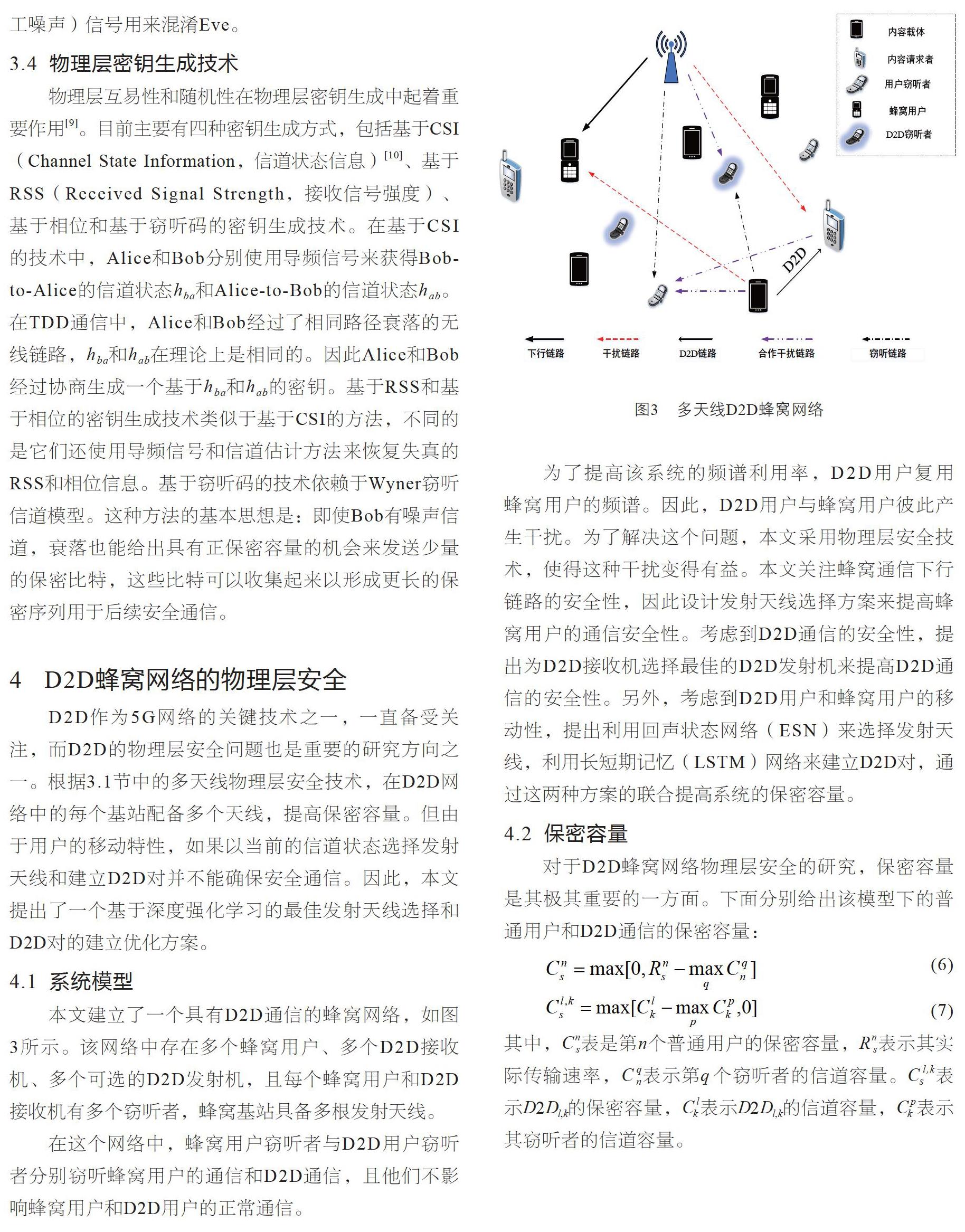

本文建立了一个具有D2D通信的蜂窝网络,如图3所示。该网络中存在多个蜂窝用户、多个D2D接收机、多个可选的D2D发射机,且每个蜂窝用户和D2D接收机有多个窃听者,蜂窝基站具备多根发射天线。

在这个网络中,蜂窝用户窃听者与D2D用户窃听者分别窃听蜂窝用户的通信和D2D通信,且他们不影响蜂窝用户和D2D用户的正常通信。

为了提高该系统的频谱利用率,D2D用户复用蜂窝用户的频谱。因此,D2D用户与蜂窝用户彼此产生干扰。为了解决这个问题,本文采用物理层安全技术,使得这种干扰变得有益。本文关注蜂窝通信下行链路的安全性,因此设计发射天线选择方案来提高蜂窝用户的通信安全性。考虑到D2D通信的安全性,提出为D2D接收机选择最佳的D2D发射机来提高D2D通信的安全性。另外,考虑到D2D用户和蜂窝用户的移动性,提出利用回声状态网络(ESN)来选择发射天线,利用长短期记忆(LSTM)网络来建立D2D对,通过这两种方案的联合提高系统的保密容量。

4.2 保密容量

4.3 仿真结果

本部分提供了基于深度学习的D2D蜂窝网络安全的仿真结果,并对结果进行分析。通过将LSTM和ESN协作方案的性能和单独使用ESN的性能进行比较,展现这种协作方案的优越性。仿真结果如图4、图5所示。

实验比较了不同方案下的平均保密容量,结果如图4所示。可以看出随着潜在D2D发射机数量增加,基于LSTM和ESN的联合方案的平均保密容量快速提升并逼近实际传输速率。而基于ESN的天线选择方案的平均保密容量基本保持不变,并且处于一个很低的水平。这表明基于LSTM和ESN的联合方案能够大大提高D2D蜂窝网络的保密容量。

实验还比较了不同方案下的保密中断概率,结果如图5所示。可以看出达到相同的保密中断概率,基于LSTM和ESN的联合方案需要的天线数更少,表明在达到相同性能的条件下,基于LSTM和ESN的联合方案能够减少成本。

综合上述实验结果,本文提出的基于LSTM和ESN联合方案能够显著提高D2D蜂窝网络的保密容量,实现其安全通信。

5 未来的研究方向

5.1 认知无线电网络

认知无线电的概念在1999年由Joseph Mitolo提出,它允许次要用户访问许可信道,而且这个过程不会对主要用户的通信产生干扰,通过这种方式可以解决频谱利用率不足的问题。但这种特性也为无线电网络的安全带来了新的问题。例如,攻击者可以通过模仿主要用户,从而对次要用户进行欺骗,同时攻击者也可以修改和干扰协作频谱的感知信息。為了抵御这种攻击方式,主要用户需要认证,频谱感知信息也需要被保护。

5.2 机器类型通信(MTC)

机器类型通信(MTC)是物联网通信的基础,它允许机器设备能够相互交换信息和自主组网,这个过程不需要人为干预。近年来随着物联网技术的不断发展,MTC网络也越来越庞大和复杂,而MTC通信首先需要考虑的就是设备和服务器间的端到端的安全问题。因此,机器类通信安全成为一项挑战,也是未来重要的研究方向。

5.3 高速移动网络

高速移动网络中的物理层安全研究主要有以下几个问题:

(1)信道的快速变化:高速移动网络,例如无人机通信网络和车载自组网网络,由于通信双方的高速移动,通信的信道将会快速变化,这给高速移动通信带来前所未有的挑战,尤其是在网络安全方面。

(2)移动节点的认证:由于通信双方的高速移动,使得移动节点的认证变得十分的困难,这也使得通信的安全受到严重影响。这两个问题将会成为高速移动网络安全研究的重要方向。

6 结束语

本文从物理层安全的基础理论开始,介绍了香农密码系统和Wyner窃听信道模型,并给出保密容量的定义。讨论了物理层安全技术,包括保密编码技术、多天线物理层安全技术、多中继物理层安全技术和物理层密钥生成技术。介绍了一个关于D2D蜂窝网络的物理层安全研究实例,其中应用了多天线物理层安全技术,提出了基于深度学习的优化方案,实验结果表明,基于LSTM和ESN的联合方案能够显著提高D2D蜂窝网络通信的保密容量。最后探讨了物理层安全技术几点研究方向。

参考文献:

[1] H V POOR, R F SCHAEFER. Wireless physical layer security[J]. Proceedings of the National Academy of Sciences current issue, 2017(1): 19-26.

[2] LIU Y, CHEN H H, WANG L. Physical Layer Security for Next Generation Wireless Networks: Theories, Technologies, and Challenges[J]. IEEE Communications Surveys & Tutorials, 2017,19(1): 347-376.

[3] C E SHANNON. Communication theory of secrecy systems[J]. Bell System Technical Journal, 1949,28(4): 656-715.

[4] A D WYNER. The Wire-Tap Channel[J]. Bell System Technical Journal, 1975,54(8): 1355-1387.

[5] A THANGARAJ, S DIHIDAR, A R CALDERBANK, et al. Applications of LDPC Codes to the Wiretap Channel[J]. IEEE Transactions on Information Theory, 2007,53(8): 2933-2945.

[6] A KHISTI, G W WORNELL. Secure Transmission with Multiple Antennas I: The MISOME Wiretap Channel[J]. IEEE Transactions on Information Theory, 2010,56(7): 3088-3104.

[7] F OGGIER, B HASSIBI. The Secrecy Capacity of the MIMO Wiretap Channel[J]. IEEE Transactions on Information Theory, 2007,57(8): 4961-4972.

[8] L LAI, H E GAMAL. The Relay-Eavesdropper Channel: Cooperation for Secrecy[J]. IEEE Transactions on Information Theory, 2008,54(9): 4005-4019.

[9] R AHLSWEDE, I CSISZAR. Common randomness in information theory and cryptography I secret sharing[J]. IEEE Transactions on Information Theory It, 1993,39(4): 1121-1132.

[10] LIU Y, S C Draper, A M Sayeed. Exploiting Channel Diversity in Secret Key Generation from Multipath Fading Randomness[J]. IEEE Transactions on Information Forensics & Security, 2012,7(5): 1484-1497.