IMS网络安全风险及策略分析

马文学 敦科翔 王龙龙 曹贝贝

摘要:IMS网络由于其架构的扩展性和灵活性可以为通信用户带来多种多样的多媒体会话业务,但是IMS的开放、互联和网元众多的特点也给通信网络带来了更多的安全威胁。分析了IMS网络存在的安全风险,重点阐述了IMS的安全体系架构和安全机制,从接入域、网络域、业务域、承载域和支撑域5个方面对IMS网络安全问题进行了分析并给出了相应的安全防护策略,旨在进一步提高IMS网络的安全性,为用户带来优质的业务体验。

关键词:IMS网络;安全风险;安全体系;防护策略

中图分类号:TN915文献标志码:A文章编号:1008-1739(2019)16-65-4

0引言

IP多媒体子系统(IP Multimedia Subsystem,IMS)作为下一代通信网络的核心架构,能为各类终端用户提供全新的、多样化的多媒体业务。IMS具有业务接口标准开放、与接入无关以及分布式部署等特点,是应对有线与无线、移动与固网、音视频与数据等差异化业务融合的重要方式。但相较于电路交换系统,基于IP网络IMS系统面临着恶意攻击、数据篡改、信息泄漏、病毒和中断等各种IP网络常见的安全问题,因此,非常有必要对IMS系统的安全架构和安全防护策略进行研究,并就相关问题给出针对性的解决方案。

1 IMS网络安全风险分析

1.1安全问题的根源

①网络开放:IMS网络在形态上具有天生的开放性,互联的网络、设备以及各种技术标准的差异性[1],必然会带来多元复杂的潜在威胁。

②业务融合:IMS具备业务继承的特点,并且是在IP网络上开放业务能力,这种业务提供方式使其在面临着繁杂的业务逻辑的同时必然要考虑相应的安全压力。

1.2安全威胁的主要类型

①拒绝服务:IMS网络中的主要资源遭受到攻击和破坏,造成服务异常甚至中断。比如,通过DoS/DDoS或者畸形报文等攻击手段,发起网络攻击,消耗IMS网络的处理能力、带宽等资源。

②伪造篡改[2]:主要表现在攻击者伪装成合法用户或者网元,对IMS网络中的数据信息进行篡改或者重定向。例如,截获用户请求,篡改信令中的关键信息,进而引发计费异常。

③泄露窃取:IMS网络中不同的终端和网元之间的控制和业务数据未经授权被非法窃取和泄露,造成敏感数据机密性和完整性的破环。

④入侵抵赖[3]:弱认证能力引发的非法注册和入侵,攻击者非法操作后,行为不可取证。

2 IMS网络安全体系架构

IMS网络有着相对独立、完整的安全体系,要求IMS用户在使用服务之前必须要通过认证和授权,网络实体之间的通信也需要安全关联(Security Association,SA)来提供保护。

整个IMS安全体系架构如图1所示,架构的核心是3GPP2提出的7个SA(3GPP为SA1-SA5)。

按照国际3GPP和3GPP2组织制定的相关标准,IMS网络安全体系可以划分为接入层安全[4]和网络层安全[5]两部分。其中,接入层安全主要涉及接入终端和接入网络的认证和鉴权,以及IMS网络下终端与网络、终端与终端之间的信息传输安全;网络层安全包含各网络设备和系统之间媒体流的安全防护和加密处理。

2.1接入层安全

用户和网络间的SA属于接入层安全范畴,包括SA1和SA2。SA1涉及彼此鉴权,HSS和用户设备中保存相同的永久性密钥,用于网络与用户之间的认证;SA2用于建立和维护P-CSCF与用户设备之间的安全连接,用于承载Gm接口,并对数据源进行认证。

2.2网络层安全

网络实体之间的SA属于网络层安全的范畴,包括SA3-SA7。

SA3用于保证网络域内Cx接口(包含HSS和归属网络SIP AS之间接口)的安全。

SA4针对不同网络(当P-SCSF在拜访网络时)SIP节点间的安全。

SA5提供网络内部(例如P-SCSF在归属网络时,归属网络SIP AS之间)SIP节点之间的安全。

SA6实现外部IP网络SIP AS与HSS间的安全。

SA7实现外部IP网络SIP AS与SIP节点间的安全。

网络层安全遵循网络安全域(NDS)的概念来设计部署。一个NDS可以由某个运营商的所有网络实体组成,Za,Zb分别表示同一NDS内网络实体间和不同NDS间的网络实体间的SA接口,如图2所示[6]。

3GPP网域安全(NDS)标准中同时明确了网元之间安全连接的要求,建议采用IPsec ESP的隧道模式来提供安全服务(建议机密性保护)。Za接口可同时支持IKEv1,IKEv2,Zb接口是可选的。

3 IMS网络安全策略

安全域是网络域安全/IP协议(NDS/IP)中的一个核心概念,同一安全域内的子网或设备有相同或者相近的安全保护需求,相互信任,并具有相同或者相近边界控制和安全访问策略。

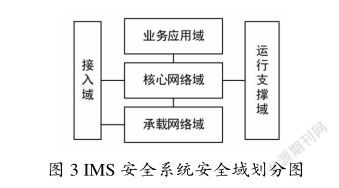

在IMS系统中,按照不同的安全需求,可以将安全域分为接入域、核心网络域、承载网络域、业務应用域和运行支撑域5个部分,如图3所示。

3.1接入域安全

接入域主要涉及各类终端和网络的接入,包括终端设备和AGCF,MGCF,SBC等网元。主要威胁是用户和终端从WLAN,PSTN,其他网络接口接入带来的风险,涉及实体间的信令机密性、完整性和可用性等防护[3]。

常见的安全策略如下:①针对不同数据流向和接入方式进行双向认证,可采取IBC,PKI/CA等认证技术;②在接入域接入核心网的入口点部署信令、媒体安全网关SEG或者SIP防火墙;③终端通过VPN专网或者基于SSL/TLS等安全方式接入,保证业务数据和控制信令的安全传输。

3.2核心网络域安全

核心网域包含了实现会话控制、信令路由和用户信息管理等功能的多个IMS核心网元,比如:S-CSCF,I-CSCF,P-CSCF MRFC,HSS,IBCF,DNS Server,ENUM Server等。

该域的安全要求包括:保障域内设备的安全,避免域内实体受到来自应用层和网络层的攻击,保证实体之间信息的机密性和完整性;保证网络域和接入域之间的安全,防止接入域对网络域网元设备的攻击。

主要的安全措施如下:

①边界部署安全网关,通过SEG对出入安全域的业务流进行控制,采用轮轴-辐条(Hubspoke)模型实施逐跳保护;

②对域内各关键模块和数据库访问进行强鉴权,明确域内核心资源访问权限和管理角色;

③对接口上信令节点和数据信息的安全性和可信性进行审查,尤其是对同源信令请求的会话数目进行严格限制;

④部署病毒入侵检测系统,并及时升级更新病毒库和规则库。

3.3承载网络域安全

承载网络域主要完成媒体信息的承载、处理和控制等功能,涵盖MRFP,MGW等设备。要求采用包括逻辑隔离和物理隔离在内的多种隔离技术,实现和其他承载网的隔离。

主要采取以下安全对策:①承载网络采用VPN专网,確保业务控制和媒体数据的分离;②采用高强度的路由验证算法,实现可信路由的验证、过滤和加密,减少路由处理的工作量,来保证网络稳定性[3];③在基础网元上部署完善的安全防护策略,并在传输层为业务数据流提供多重加密;④对控制信息进行流量监测和速率控制,从而有效地避免恶意流量的冲击;⑤部署病毒防护系统和多重异构防火墙,为相关业务实体和系统提供安全防护。

3.4业务应用域安全

业务应用域中要求保证其域内业务层信息的安全性,抵御来自网络上的非法报文和木马病毒的攻击。针对不同业务的需求,可以使用不同的安全措施,包括业务层对用户和第三方应用服务器的认证、鉴权和拓扑隐藏;报文的鉴别以及防抵赖;业务层敏感信息的加密等。

具体的安全策略如下:

①IMS安全域之间可以通过采用专网VPN设计,引入拓扑隐藏技术来保证网络的私密性;遵循业务控制与网络承载分离的思想,同时针对控制信令和业务数据传输,使用IPSec ESP等加密方式进行保护。

②如果系统内有多个应用服务器,可以引入聚合代理和用户组的概念,某个用户组只能与某些特定的应用服务器发生消息传递,可以有效降低在所有应用服务器上配置安全功能的需要。

③关键设备上采用RAID系统存储加密技术,保证数据的存储安全。

3.5运行支撑域安全

运行支撑域主要涉及网管和计费等系统,相关的设备要和IMS网络中的其他设备相互隔离,避免遭受病毒入侵和网络攻击,要保证计费信息和用户敏感信息的安全可靠。

①网管计费等系统要支持管理用户的账户和口令的分级管理,能够保存操作日志并对其进行必要的审计。

②要求管理网络和业务网络分离,保证带外网管的安全性不受业务网络的安全威胁影响。

③终端准入系统利用用户身份认证、报文的加密和鉴别等措施实现对网管报文的源认证、机密性和完整性等安全保障。

④适当划分安全子域,以电信运营商网管系统为例,集团网管和省网管可以根据安全域内部的不同安全需求,将各网管系统划分多个安全子域:核心生产区、互联接口区、内部系统互联区、第三方接入区、外联DMZ(停火区)、内联DMZ、日常操作区和管理服务区。不同的安全子域覆盖不同的设备和功能,实时差异化的安全策略。比如核心生产区可以包括话务网管、传输网管和信令监测等核心主机设备,包括核心应用服务器、数据库服务器和存储设备等,一般采用最严格的安全保护措施。

4结束语

简要分析了IMS网络安全问题的来源,梳理了IMS网络主要的安全威胁形态,并阐述了IMS网络安全体系架构,最后针对每个安全域提出了具体可行的安全策略,对IMS网络安全体系建设具有一定的指导意义。IMS网络安全体系的标准有待进一步地统一和规范,IMS网络安全防护策略也将会作为一个重要课题被持续深入地研究。

参考文献

[1]李延斌.IMS网络安全部署策略研究[J].邮电设计技术, 2016(1):10-15.

[2]张殿勇.IMS核心网网络安全指标体系研究[J].中国新技术新产品,2015(11):181.

[3]彭瑜,魏昆娟.IMS网络安全分析和策略部署[J].信息安全与通信保密,2016(8):105-107,110.

[4] 3GPP.TS 33.203( V7.4.0 2006.12),3G Security: Access Security for IP-based Service( SA3)[S].France:3rd Generation Partnership Project:14-21.

[5] 3GPP.TS 33.210( V7.6.0 2006.9),3G Seccurity: Nerwork Domain Security,IP network Layer Security[S].France:3rd Generation Partnership Project:7-13.

[6]张毅.一种基于IMS的集成式安全架构[J].通信技术, 2013,46(7):67-68,72.