基于混合测试的工控系统攻击测试模拟方法研究

段涛 向军 张宏 李千目

摘 要:近些年工业控制系统逐步向通用化、标准化发展,原有封闭性和专有性被打破,造成易被攻击,各种渗透、病毒、木马等安全威胁向工控领域迅速扩散,导致了日益严重的信息安全问题。文章结合渗透测试技术,在传统网络攻击测试模拟基础上,设计并实现工控系统攻击测试模拟方法。该方法包含三个功能:一是提出一种基于攻击期望的攻击路径生成算法;二是实现基于白盒和黑盒测试的漏洞攻击测试模拟;三是结合工业以太网基于特征码进行请求应答通信的特征,对工控设备进行信息探测。这种方法具有三个优势:从不同角度提供工控系统攻击试验模拟;无需对攻击建模分析;系统操作简单。实验结果显示,与传统探测工具相比,基于该方法实现的系统检测率更高。

关键词:工业控制系统;测试模拟;白盒测试;黑盒测试

中图分类号:TP391 文献标识码:A

Abstract: In recent years, industrial control systems have gradually developed towards generalization and standardization. The original closeness and exclusiveness have been broken, which makes them vulnerable to attack. Various security threats such as penetration, virus and Trojan horse have spread rapidly to the field of industrial control, resulting in increasingly serious information security problems. Based on penetration test technology and traditional network attack test simulation, this paper designs and implements an attack test simulation method for industrial control system. This method includes three functions: one is to propose an attack path generation algorithm based on attack expectation; the other is to realize vulnerability test simulation based on white-box and black-box test; the third is to detect the information of industrial control equipment by combining the characteristics of industrial Ethernet based on signature-based request-response communication. This method has three advantages: providing attack test simulation of industrial control system from different angles; no need for attack modeling and analysis; and simple operation of the system. The experimental results show that the detection rate of the system based on this method is higher than that of the traditional detection tools.

Key words: industrial control system; test simulation; white box test; black box test

1 引言

工業控制系统(Industrial Control System,ICS)是一种用于描述工业领域各种类型的控制系统和相关设备的整体概念,它具有网络通信、监控和自动化工业过程的能力[1]。工业控制系统对各国的工业设施发展至关重要,对基础设施建设尤为重要。工业控制系统常见威胁包括弱访问控制、弱用户身份验证、未经身份验证的协议、远程访问、较差的网络安全性和可见性以及高级管理层的缺乏。

目前,ICS面临的安全威胁来源于五个方面。一是MES和HMI等关键工业控制系统组件越来越多使用商用硬件、通用操作系统(例如Windows和Unix)、TCP/IP协议套件和开源环境。二是有关工业控制系统服务、协议及其漏洞的工控知识文档在Internet上被广泛传播。三是工业控制系统直接或间接连接到公共网络,部分工业控制系统甚至可以由远程的平板电脑控制HMI。这使得特洛伊木马和蠕虫很容易在网络连接中发现工控漏洞并感染工控服务器和HMI等。通过Shodan搜索引擎,黑客可以通过服务和制造商非常有效地找到Internet可以访问和易受攻击的工控设备。四是ICS已经成为企业内部个别人员和黑客的攻击目标。即使他们中有人并不是专业的黑客,也可以通过Metasploit等工具执行攻击。这些工具往往是公开可用的,不仅适用于系统和安全工程师,同样也适用于黑客攻击。五是人为因素。用户在使用工业控制系统过程中,网络安全意识薄弱,在不知情的情况下泄露工业控制系统的关键信息。同时部分工作站的员工通过连接工控组件的USB电线为手机充电,USB插头和连接的个人设备可能携带恶意软件,这在工业控制系统环境中是一个被忽视的问题。

面对愈加严峻的工控攻击安全形式,相关研究也越来越受到国内外的关注。工控系统的模拟测试攻击涉及到两大关键技术:测试方案生成和攻击方法研究。测试方案生成主要研究工控系统漏洞威胁量化方法及攻击路径生成。评价标准[2-4]包括攻击成功率(或攻击期望)、攻击步数、攻击时间消耗等,评价指标[4-6]包括资产价值,脆弱性水平和威胁频度,评价方法包括层次分析法、灰色关联分析、主成分分析法等。目前,工控脆弱性量化方面的研究在评价指标求解方面还比较模糊,相关影响因子大都直接赋值,缺少一定的合理性和科学性。攻击方法研究侧重于工业控制漏洞扫描,漏洞挖掘和测试验证技术。

工控测试验证技术目前的研究方向有两种,一种是通过对攻击建模,实现对真实系统和设备的攻击。有许多类型的工控系统攻击模型,包括扩展攻击、添加攻击、替换攻击、最大和最小攻击等[7,8],可以针对水利灌溉和电力系统等进行攻击研究。另一种是对工业控制系统的攻击模拟。该方法通常与渗透测试相关。研究人员通过开源工具(如Metasoloit)对系统进行渗透,利用特定脚本完成攻击[9]。本文主要研究攻击模拟。目前,国内在攻击模拟方面主要的研究还是集中在传统互联网,针对工控系统的研究较少,主要思路还是利用现有攻击工具,如Metasploit、W3AF、SQLmap等进行攻击,还没有开发出用于工业控制系统和协议的攻击模拟工具。为此,本文提出一种工控系统攻击的测试模拟方法,旨在提高针对工控模拟的测试效率,保障工控系统可靠性和系统防护能力。

2 工控漏洞攻击期望求解方法设计

攻击期望指的是通过工控漏洞成功入侵的概率,也称为攻击成功概率。根据研究发现,攻击成功率与漏洞利用概率和漏洞危害性相关[10]。

定义1:攻击成功概率()指的是在全面量化漏洞利用概率()和漏洞危害性()的同时,针对某一漏洞攻击发生的概率。攻击成功概率遵循公式(1)。

基于此,可以计算出攻击概率最大的攻击路径。作为攻击成功率最高的一条路径,可以作为衡量整个工控系统安全性的指标性路径。在该路径基础上实施模拟攻击成功率更高。

漏洞全局利用率是指利用漏洞发起的攻击的可能性。通常意义上,结合安全漏洞评估系统CVSS,漏洞全局利用率可以通过漏洞被利用的难易程度p来表示,即公式(2)。

其中,表示攻击向量,反映漏洞被利用的方式。表示攻击复杂度,反映了当攻击者获得对目标节点的访问权限时利用漏洞的难度。表示身份认证,它反映了攻击者在成功利用漏洞时必须经过的身份验证频度。

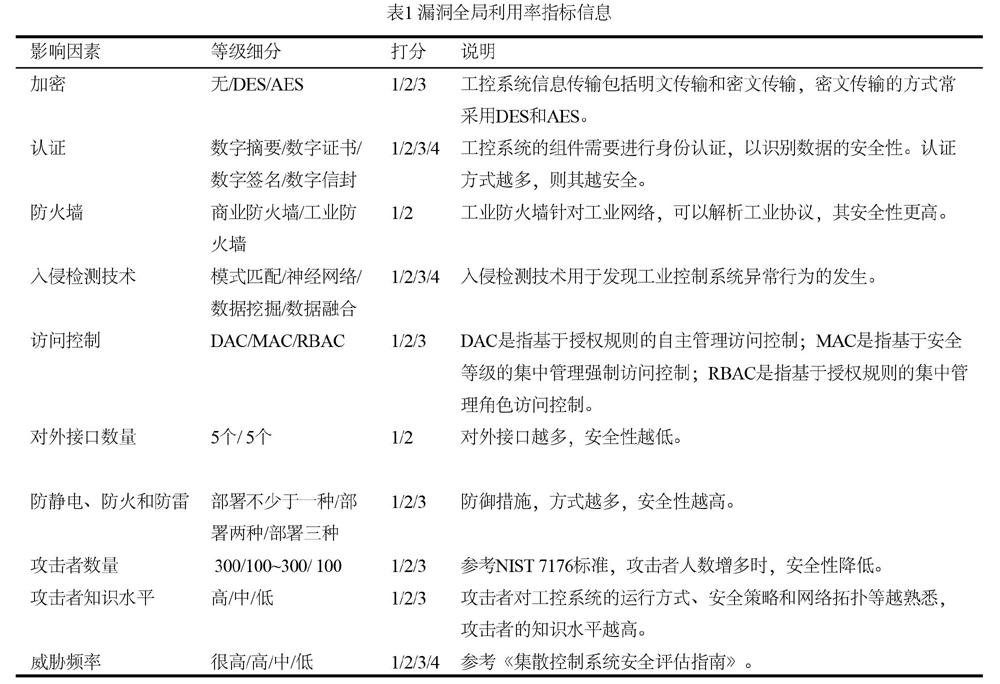

结合CVSS以及工控系统的特殊性,列出与脆弱性全局利用率相关的10条指标以及对应的打分[8],如表1所示。

漏洞全局危害性是指漏洞被攻击者成功利用后造成的损失。这里的损失通常包括物理损失和信息损失。物理损失和组件有关,组件越关键,被利用后造成的物理损失越大。信息损失参考CVSS标准,从信息的机密性、完整性和可用性来衡量。

(1)物理损失

在工控系统中,每个组件的地位不一样,导致组件的资产价值也不一样。例如,在工控系统中PLC控制器的资产价值显然要高于用于监控的普通用户机。因此,在充分考虑工控组件在整个系统中的地位后,参考《集散控制系统安全评估指南》,对常见的工控设备进行等级划分及资产价值打分,如表2所示。

物理损失除了与设备资产价值有关,还与设备中漏洞利用方式影响系数以及组件资的可支配权值有关,因此给出定义2。

定义2:物理损失()是设备资产价值()与漏洞利用方式影响系数()以及设备可支配权值()的乘积,即公式(3)。

(2)信息损失

攻击者攻击工控系统的意图除了对组件造成破坏,最主要的目的是窃取工控系统中的信息资产,例如从数据库中窃取生产数据。信息损失参考CVSS中的机密性影響(C)、完整性影响(I)和可用性影响(A)[11]。

机密性影响(C):该指标衡量成功利用漏洞后对机密性的影响。机密性是指向授权用户限制信息访问,以及防止未授权用户的访问。表3中列出了该指标的可能值。机密性越高,对信息损失影响越大。

完整性影响(I):该指标衡量成功利用漏洞后对完整性的影响。完整性是指信息的可靠性和准确性。表4中列出了该指标的可能值。完整性越高,对信息损失影响越大。

可用性影响(A):该指标衡量成功利用漏洞后对可用性的影响。可用性是指信息资源的可访问性。针对网络带宽、处理器周期或磁盘容量的攻击都会影响系统的可用性。表5中列出了该指标的可能值。可用性越高,对信息损失影响越大。

信息损失值与组件机密性影响、完整性影响和可用性影响有关,因此给出定义3。

定义3:信息损失()是机密性影响( )、完整性影响()和可用性影响()的有机组合,即公式4。

根据攻击成功概率求解方法可知,需要分别求解漏洞全局利用率和漏洞全局危害性,因此本文采用灰色关联分析方法求解这两个值。

(1)漏洞全局利用率求解

对漏洞全局利用率求解的步骤。

1)建立原始数据矩阵。假设实际拓扑包括个组件,每个组件包含一个漏洞,即个漏洞。对于每个漏洞有加密、认证等10项指标。则可以建立一个的初始矩阵。

2)确定参考数据列。根据漏洞10项指标,选择评分最高的作为参考值,因此参考序列表示为。

3)计算的矩阵。求解漏洞初始矩阵序列与参考序列对应元素间差的绝对值。

(5)

4)求最值。最大值即为上式中矩阵中的最大值,最小值即为上式中矩阵中的最小值。

5)计算漏洞的关联系数。对矩阵中的每一项按照灰色关联度计算方法进行计算,得到关联系数矩阵。

6)求解每个漏洞的关联度,即为漏洞全局利用率。取每个漏洞的10项指标,相应的权重值为(0.2,0.05,0.1,0.05,0.15,0.2,0.05,0.05,0.05,0.1)。以关联系数矩阵第一行为例。

(6)

同理,可以得出其他漏洞的关联度。每个漏洞的关联度表示为该漏洞的全局利用率。

(2)漏洞全局危害性求解

对漏洞全局利用率求解的步骤。

1)求解物理损失值和信息损失值。漏洞全局危害性有两项指标:物理损失和信息损失。

2)建立原始矩阵。同样假设实际拓扑包括个组件,每个组件包含一个漏洞,即个漏洞。对于每个漏洞有物理损失值和信息损失值两项指标,则可以建立一个的初始矩阵。

3)确定参考数据列。根据2项指标,选择评分最高的作为参考值。参考值随拓扑中的漏洞而变化。

4)计算的矩阵。逐个求解每个漏洞指标序列(比较序列)与参考序列的相应元素之间的绝对差值以组成矩阵。

5)求最值。最大值即为上式中矩阵中的最大值,最小值即为上式中矩阵中的最小值。

6)计算漏洞的关联系数。对矩阵中的每一项按照灰色关联度计算方法计算,得到关联系数矩阵。

7)求解每个漏洞的关联度,即为漏洞全局危害性。取每个漏洞的两项指标,相应的权重值为(0.7,0.3)。以关联系数矩阵第一行为例。

(7)

同理可以计算得出其他漏洞的关联度。每个漏洞的关联度表示为该漏洞的全局危害性。

(3)攻击期望求解

按照公式1,第一个漏洞的攻击期望表示为,第二个漏洞的攻击期望表示为 ,…,第个漏洞的攻击期望表示为

3 工控系统的漏洞攻击测试模拟方法

3.1 基于白盒测试的漏洞攻击模拟

基于白盒测试的漏洞攻击模拟,结合工控系统的漏洞分析,识别工控系统网络拓扑、资产等信息计算漏洞安全等级,完成工业控制系统的可行攻击路径生成。然后,建立测试序列,利用脚本进行攻击,基本包括四个步骤。

第一,结合工控协议的脆弱性分析技术,在获知工控系统拓扑、资产等信息前提下,对收集的数据进行预处理,形成XML数据格式。拓扑信息包括网络中组件的配置信息(如防火墙等)和主机的访问规则、主机间可达关系等。资产信息包括主机、服务和端口等信息。

第二,在获取工控漏洞信息后,利用攻击图生成工具产生攻击图,在此基础上,结合量化漏洞威胁值指标,采用深度遍历搜索方法用于建立从攻击节点到目的节点的可行攻击路径。

第三,基于测试路径的生成,设计形式化描述语言来描述攻击测试序列。

第四,在攻击测试序列生成后,根据序列顺序调用攻击脚本完成攻击的实施。

本文采用Mulval进行攻击图生成,通过将Nessus工具扫描到的漏洞信息和其他相关信息加工编码,可以生成复杂的逻辑攻击图。在此基础上,对逻辑攻击图进行聚合,得到更加容易理解的表现攻击图,如图1所示。

在攻击图生成的基础上,根据上一节设计的相关指标,计算每个漏洞的威胁值,得出最具威胁的可行攻击路径,把此路径作为测试路径。对于基于漏洞威胁值的测试路径生成,该算法的基本步骤如图2所示。

步骤1:反向深度优先搜索攻击图,生成从目标节点到初始节点的所有可能的攻击路径,组成集合。

步骤2:初始化最短集合,令其为空集,搜索中的最短路径并加入集合。

步骤3:搜索并去掉中包含的路径以形成中转集合。如果判断不为空,则中还有其他测试路径可以达到目标。令,重新计算新的最短路径并将其添加到最小攻击路径集合。

步骤4:重复步骤3直至集合为空,此时集合即是最小攻击路径集合。

根据测试路径,用XML语言描述测试序列。XML具有属性灵活,易于描述复杂数据结构的特点。根据模型需要,为序列定义属性:序列标号、类型(目的)、攻击机理、攻击实施过程。所谓测试序列类似于攻击活动中的攻击动作,在执行攻击行动之前需要对攻击序列进行分解,对每个攻击动作,漏洞库中寻找对应的攻击脚本。

首先,对每个攻击动作,也就是每个漏洞做形式化描述。为每个漏洞定义属性:CVE编号、攻击脚本编号、漏洞成功利用后页面显示的输出信息。与CNVD等漏洞库相比,描述性的利用过程被转换为特定的执行脚本,成功时的输出信息与对应的漏洞进行绑定。

下面是测试用例信息描述的XML模式:

3.2 基于黑盒测试的漏洞攻击模拟

基于黑盒测试的漏洞攻击模拟,结合渗透测试流程,攻击者首先需要对目标进行网络侦察,基于侦察结果,利用攻击脚本执行渗透操作。基本包括三个步骤。

第一,攻击者基于工控协议对目标进行系统探测,获取系统的指纹信息和各种服务的版本信息。指纹信息包括设备的模块类型、固件版本等设备识别信息。

第二,基于漏洞库,将探测信息与漏洞库信息进行数据比对,探查该目标系统已知的漏洞信息,并根据漏洞的可利用性展开下一步工作。

第三,在获知目标系统漏洞后,利用漏洞脚本进行攻击。

工控系统与传统网络在特征上存在诸多区别,因此传统网络的探测方法无法有效探测出网络中存在的工控设备,即使能够探测,在信息侦察的能力上也比较弱。因此,本文提出一种基于工控协议的工控设备系统探测方法。

工控系统探测的主要目标是发现连接到传统网络中的常见工控设备及其信息,我们将其称为指纹信息。指纹信息一般包括探测设备的模块名、基础硬件信息、版本、模块类型、序列号、版权等。

工控系统常用协议包括Modbus、Ethernet、S7 Comm等协议,本文以S7 Comm协议为例介绍工控系统探测。

(1)S7通信协议分析

S7通信协议是Siemens专有协议,在Siemens S7系列的可编程逻辑控制器(PLC)之间运行。它用于PLC编程,PLC之间的数据交换。如表6所示,S7协议是一种类似OSI七层模型的以太网通信協议。

S7协议包含在TPKT与COTP协议中,允许PDU(协议数据单元)通过TCP承载。TPKT,即应用层数据传输协议,运行于TCP之上来模拟ISO传输服务COTP。TPKT报文格式如图3所示。COTP协议同TCP类似,都用来保证网络可靠地传输用户数据。区别在于TCP连续传输,因此TCP之上的协议需要自己添加数据边界。而COTP将数据包从一个用户传输到另一个用户,接收方将获得与发送方传输地数据边界完全相同的数据边界。COTP报文格式如图4所示。S7 Comm数据作为COTP数据包的有效负载。第一个字节始终为0x32作为协议标识符。

要建立与S7 PLC的连接,需要通过三个步骤:使用PLC地址,在TCP 102端口连接到PLC;COTP发起连接请求;在S7 Comm层上连接,用于协商S7 Comm的具体细节(PDU大小)。

(2)设备指纹信息发掘

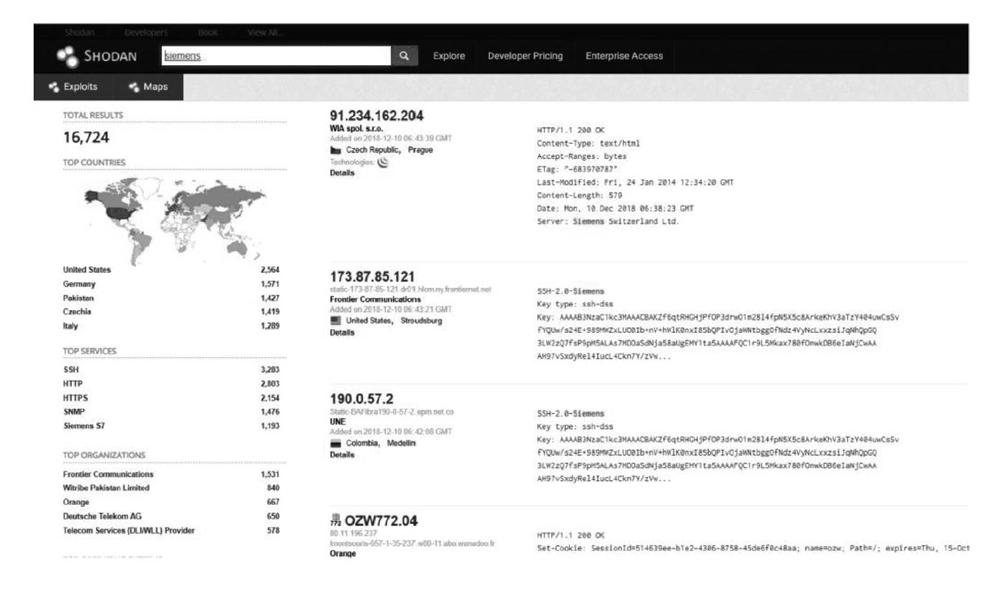

为了达到通过实际环境中的网络消息识别工业控制设备的指纹信息的目的,有必要分析真实PLC的数据包。可以通过Shodan搜索到联网设备,如图5所示。

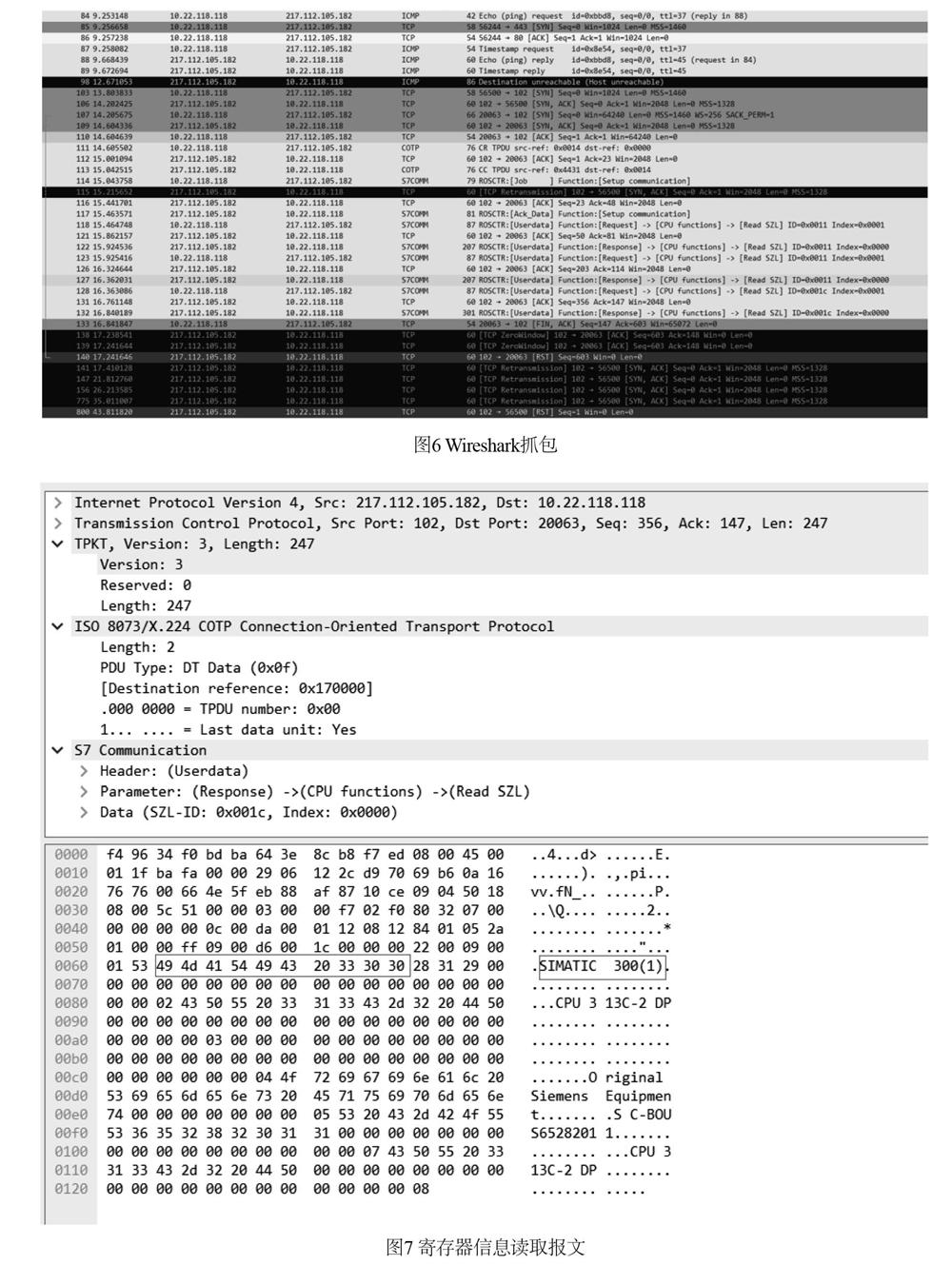

使用Nmap对Shodan上的公开PLC发起扫描,Wireshark对报文进行抓取。信息获取流程报文如图6所示。

读取寄存器信息(组件标识读取)报文详细结果如图7所示。

(3)针对工控系统的指纹获取

根据主机和PLC之间的交互过程,在数据包捕获分析之后,通过脚本模拟组态软件与PLC之间的通信流程。该脚本实现S7连接的建立,发送设备标识和组件标识信息以读取数据包,并解析PLC以返回报文。

1) 根据TPKT和COTP协议的帧结构构造S7协议数据包。

2)启动捕获数据包线程,用于捕获网络中的数据包。

3)通过S7协议(TCP/102)建立TCP Ocket连接。

4)协商Source TSAP和Destination TASP。

5)建立S7协议连接。

6)发送S7请求查询数据包。

7)提取Ethernet Type为0x0800的回复数据包(S7报文)。

8)根据S7协议的帧结构分析提取的数据包,并提取所需的工业控制设备信息。

4 实验验证

4.1 实验1

在已知现实环境拓扑和漏洞信息的前提下,采用基于漏洞威胁的测试路径生成算法找出测试路径,并依托路径实现某些攻击。文中实验的网络拓扑类似文献[10]的实验网络拓扑,如图8所示。拓扑包含六个组件,每个组件中包含的漏洞信息如表7所示。

(1)测试路径生成

1)漏洞攻击期望计算

根据公式1,求解漏洞全局利用率和漏洞全局危害性。

① 求解漏洞全局利用率

根据漏洞全局利用率的求解过程,因为拓扑包含6个组件,因此算法中n=6。

由此计算出漏洞的关联系数矩阵为

其中横轴表示漏洞编号,纵轴表示各指标的关联系数。

根据表8漏洞全局利用率指标量化和关联度的计算公式求解出每个漏洞的漏洞全局利用率,如表9所示。表中的漏洞关联度即为漏洞全局利用率值。

② 求解漏洞全局危害性

如表10所示,根据设备的资产价值、可支配权值以及漏洞利用方式影响系数对利用漏洞造成的物理损失进行计算。

同样,采用灰色关联分析方法,相应权重分别为0.7和0.3,可以得到漏洞危害性的关联度,如表12所示。

根据漏洞全局利用率和漏洞危害性的量化值,得到每个漏洞的攻击期望,如表13所示。

结合拓扑结构,输出攻击图,如图10所示,图中顶部的双圆圈表示攻击者,底部的双圆圈表示攻击目标,圆内标识代表组件,边上的信息表示可利用的漏洞以及漏洞的攻击期望。由此,可计算出每个路径的总攻击期望,其被定义为攻击路径上预期的每个漏洞攻击期望总和,结果如表14所示。

从表15中可以看出h5的可利用漏洞评分更高,但是从攻击全局来看,评分高的漏洞不一定适合去攻击。因此,单凭单个漏洞不能对组件的脆弱性进行比较。CVE-2013-3175对应的Wincc控制组件,该组件的攻击期望最高,这也与事实相符,该漏洞最易被利用且威力巨大,如震网病毒。

(2)测试序列生成

从上面可知,编号为2的攻击路径攻击期望最高,因此选择作为测试路径。基于此测试路径生成测试序列,如图11所示。

(3)模拟攻击

测试序列生成后,模拟系统根据序列调用脚本进行渗透攻击。本文以漏洞CVE-2014-1776为例,演示该漏洞的脚本攻击。CVE-2014-1776是一种零日漏洞,主要影响Internet Explorer 6 - Internet Explorer 11。该漏洞允许攻击者绕过ASLR(Address Space Layout Randomization,缓冲区溢出保护机制)和DEP(Data Execution Prevention,數据执行保护),执行任意代码或导致DoS攻击。如图12所示,通过抓包发现,此时的网络已经崩溃。

4.2 实验2

为了能在真实环境中通过网络报文达到工控设备指纹识别的目的,因此实验环境也需要真实的基本网络拓扑,图13显示了用户和PLC之间的最简连接关系图。在一般场景中,用户可以选择工程师站,PLC选择通用PLC类型。例如,工程师组态软件Step7和Siemens SL300。通过组态软件监控和查看组网中PLC设备的流程,抓取设备信息报文,分析协议。本文采用的PLC为Shodan上公开PLC。

(1)工控设备系统探测

通过对PLC通信报文的抓取和分析,实现了脚本测试组态软件和PLC通信流程,实现了基于S7协议的连接,发送设备ID和组件标识信息以读取报文,并解析PLC返回数据包。脚本的目标IP为104.250.125.*和217.112.105.*的工控设备结果如图14和图15所示。

將探测结果与Nmap探测结果(如图16和图17)对比,如表16所示。

表中的结果对比纵向说明了基于工控协议的系统探测充分利用工控协议基于特征码的状态转移(请求和响应),构建特征码的请求数据包可以最大限度地提高工控目标的探测深度。

(2)模拟攻击

西门子、施耐德的多款PLC设备软件搭载在VxWorks操作系统上。VxWorks是非常有名的嵌入式实时操作系统,已被应用在Mars火星车和C-130飞机上,但是VxWorks还是存在严重的缺陷。例如,VxWorks的调试功能使得攻击者可以完全访问设备,包括操作内存、窃取数据乃至劫持整个操作系统;还有VxWorks操作系统存在弱哈希密码,在对Telnet和FTP进行身份验证时,使用暴力破解的方式,可以获得VxWorks设备的访问权限。因此,本文模拟在获取设备为西门子产品时,针对操作系统VxWorks的攻击。此攻击为拒绝服务攻击,主要针对5.x版本,该版本的系统在短时间内接收大量的网络数据包时,会造成网络崩溃,导致VxWorks无法再与外界主机通信,结果如图18所示。

5 结束语

针对当前面向工业控制系统攻击测试模拟相关研究较少的情况,本文设计一种面向工业控制系统的攻击测试模拟方法。首先,设计了一种基于灰色关联分析的工控漏洞期望求解方法,该方法可以有效地对单步攻击的脆弱性进行评估。通过关联分析对评价因子的指标进行关联,定量地评估脆弱性影响因子,求解出单步攻击期望实验结果表明,该工具能有效针对工控系统进行脆弱性分析、系统探测和攻击测试,且结构简明、易于拓展。其次,设计了基于白盒测试的漏洞攻击模拟和基于黑盒测试的漏洞攻击模拟。实验结果表明,本方法适用于工控系统的漏洞攻击测试模拟。

参考文献

[1] M. J. Mack. Security and Threat Analysis of Industrial Control Systems and Applicable Solutions[D]. Order No. 10810754, Utica College, Ann Arbor, 2018.

[2] Dave McMillen. Attacks Targeting Industrial Control Systems (ICS) Up 110 Percent[EB/OL]. https://securityintelligence.com/attacks-targeting-industrial-control-systems-ics-up-110-percent/,2016-12-27.

[3] Kelly Sheridan. Take (Industrial) Control: A Look at the 2018 ICS Threat Landscape[EB/OL]. https://www.darkreading.com/risk/take-(industrial)-control-a-look-at-the-2018-ics-threat-landscape/d/d-id/1332754,2018-9-6.

[4] N. Falliere, L. OMurchu and E. Chien. W32.Stuxnet Dossier, Symantec, Mountain View, California[EB/OL]. www.symantec.com/content/en/us/enterprise /media/security response/whitepapers/w32 stuxnet dossier.pdf, 2011.

[5] Morris T , Gao W . Industrial Control System Cyber Attacks[C]. International Symposium on Ics & Scada Cyber Security Research. BCS, 2013.

[6] Sener E,Davraz A.Assessment of groundwater vulnerability based on a modified DRASTIC model,GIS and an analytic hierarchy process(AHP) method:the case of Egirdir Lake basin(Isparta,Turkey).Hydrogeology Journal,2013,21(3):701-714.

[7] Formby D, Srinivasan P, Leonard A, et al. Who's in Control of Your Control System? Device Fingerprinting for Cyber-Physical Systems[C]. Network and Distributed System Security Symposium. 2016.

[8] Amin S, Litrico X, Sastry S S, et al. Stealthy deception attacks on water SCADA systems[C]. ACM International Conference on Hybrid Systems: Computation and Control. ACM, 2010:161-170.

[9] Huang Y L, Cárdenas A A, Amin S, et al. Understanding the physical and economic consequences of attacks on control systems[J]. International Journal of Critical Infrastructure Protection, 2009, 2(3):73-83.

[10] Teixeira A, Amin S, Sandberg H, et al. Cyber security analysis of state estimators in electric power systems[C]. Decision and Control. IEEE, 2012:5991-5998.

[11] Berhe A B , Kim K H , Tizazu G A . [IEEE 2017 Ninth International Conference on Ubiquitous and Future Networks (ICUFN) - Milan, Italy (2017.7.4-2017.7.7)] 2017 Ninth International Conference on Ubiquitous and Future Networks (ICUFN) - Industrial control system security framework for ethiopia[J]. 2017:814-817.

[12] Ritchey, R.W. & Ammann, P. Using model checking to analyze network vulnerabilities. In Proceedings of the IEEE Symposium on Security and Privacy. Washington, DC, USA: IEEE Computer Society, 2000:156-165.

[13] CVSS v2.0.[EB/OL]. https://nvd.nist.gov/vuln-metrics/cvss/v2-calculator?calculator, 2018.