基于信息安全的网络隔离技术研究与应用

◆胡传力 李卓群

基于信息安全的网络隔离技术研究与应用

◆胡传力1李卓群2

(1.国家电投集团江西电力有限公司新昌发电分公司 江西 330117; 2.华东交通大学交通运输学院 江西 330013)

随着国际互联网安全态势日趋严峻,互联网攻击手段越来越隐蔽、攻击技术越来越高级,甚至成为商业不正当竞争手段以及国家网络武器,已对国家、企业信息安全构成了严重威胁。在发展信息化的同时,不断加强信息安全保障工作。本文从抵御互联网威胁,保护敏感信息安全,实现网络隔离、加强敏感信息保护的工作要求出发,以新昌电厂为例,阐述了网络隔离技术,供读者参考。

网络隔离;信息安全;物理隔离

1 项目背景

随着计算机技术的飞速发展和广泛应用,近年来,国际互联网安全态势日趋严峻,互联网攻击手段越来越隐蔽、攻击技术越来越高级,甚至成为商业不正当竞争手段以及国家网络武器,已对国家、企业信息安全构成了严重威胁[1,2]。在发展信息化的同时,需要加强信息安全保障工作。应分离信息内网与信息外网,各单位信息内网断开与互联网连接、通过广域网系统构成整体信息内网,信息内网、外网终端专用,采用安全隔离系统进行内、外网间必要的数据交换,同步实施信息安全综合防护[3]。

2 现状

新昌电厂单独设有互联网出口,用于员工访问互联网以及部署有电子邮件、远程办公等互联网应用。建厂时仅在办公楼部署了无线网络,用于移动设备(笔记本、手机、PAD等移动终端)办公接入。

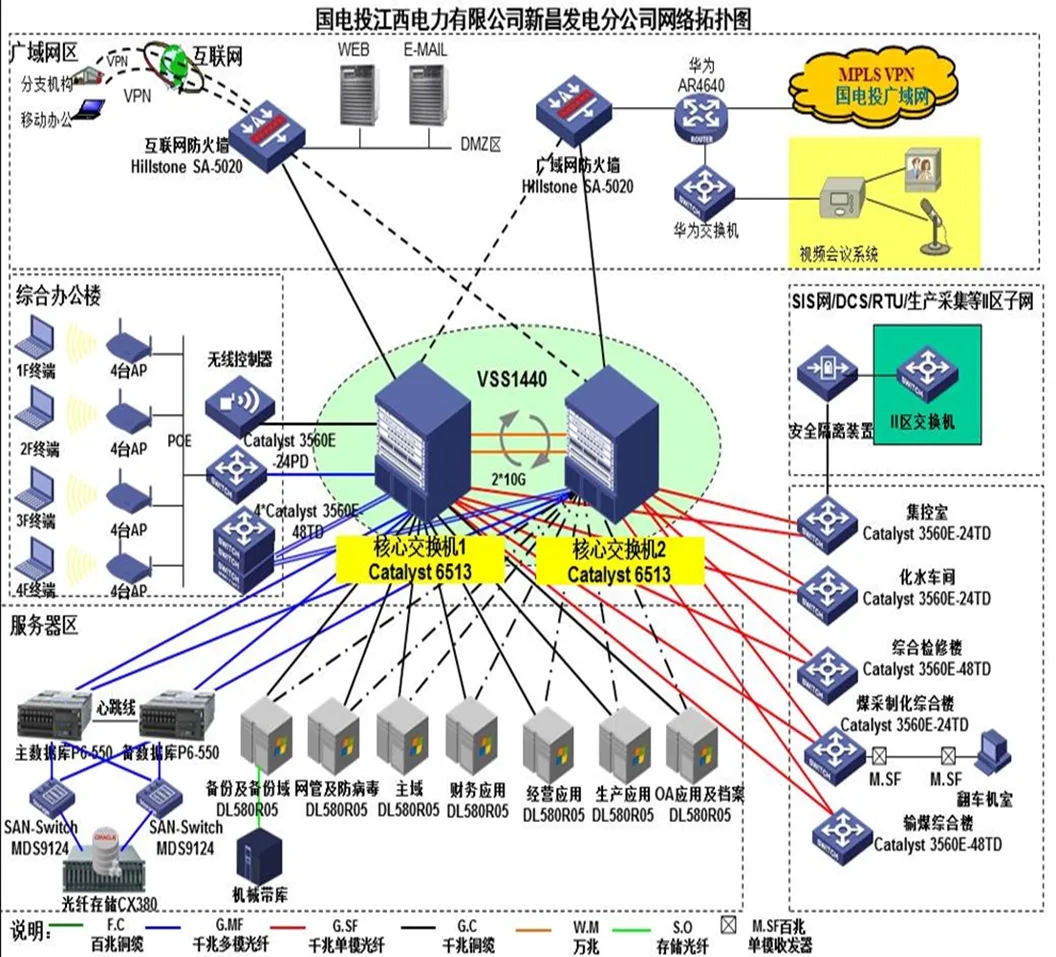

新昌电厂信息网络由核心交换区、服务器区、因特网接入区、广域网接入区、上网用户接入区、无线覆盖管理区六个区域组成。核心交换机采用两台Cisco6513。两台核心交换机之间通过光纤链路捆绑,达到双万兆的光纤互连。每台配置单引擎、双电源、48千兆电和1块24千兆光接口模块(现在一台核心设备已出现硬件故障处于宕机状态)。上网用户接入区主要由生产办公楼、输煤综合楼、综合检修楼、集控楼、化水车间、煤采制化综合楼、翻车机室组成。各楼栋交换机通过双千兆光纤连接主备核心。生产办公楼交换机配置POE功能用于生产办公楼的无线AP的POE网络接入。

部署思科的1台无线控制器放置在信息机房,与核心交换机之间采用VLAN Trunk进行连接;而楼层中的AP通过TUNNEL(IPinIP隧道)方式与交换机相连,共部署16个室内型Fit AP。

3 技术目标

3.1 技术方案设计需求

(1)信息内、外网网络隔离

根据现状,将现有的办公网络与互联网断开,构建各三级单位信息内网;利旧无线局域网,与互联网联通,形成信息外网。现有台式终端作为信息内网终端使用,信息外网使用笔记本电脑或台式终端。

(2)单位信息内网改造

整合优化信息内网网络结构,按功能划分网络安全分区,强化网络区域边界控制,完善防护策略。

(3)单位信息外网改造

利用公司现有互联网出口,新建一套无线WIFI网络,构建信息外网,按功能划分网络安全分区,完善防护策略。

3.2 信息外网无线WIFI网络建设

根据网络现状,新增核心交换机作为外网核心交换,以“AC+AP+认证”的架构设计、建设无线网络。新建网络系统应具备可管理性、安全性、稳定性。

无线控制器AC采用冗余架构,支持智能负载均衡、无线入侵检测、非法AP识别等安全管理技术;AP支持POE供电,无须单独配备电源;支持DHCP自动获取地址,并自动注册到无线控制器中,降低无线系统的运维难度;系统应支持无线漫游,满足移动办公的需求;系统应具备AP故障自动修复功能,在某个AP出现故障时,周围的其他AP会自动调整功率,对该部分区域进行重新的信号覆盖,保证信号的良好覆盖;系统应具备多种认证方式供用户选择,包括MAC地址认证、802.1x认证、portal认证、mac+portal认证等,无线认证系统须为软硬件一体设备。

4 技术方案

图1为改造前的全厂网络拓扑图。

图1 改造前的全厂网络拓扑图

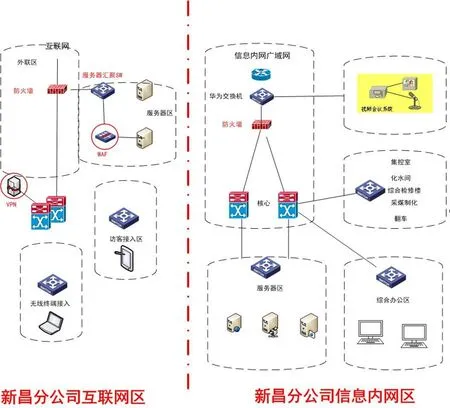

网络安全总体隔离技术方案:

按照建设方案要求,首先在信息内、外网均根据安全需求和防护等级进行了安全域划分,在防护等级较高的外联区、DMZ区和数据交换区新增部署防火墙,对区域间的访问进行严格控制,防止非授权访问。

由于厂区原信息点的布线已经无冗余,大部分楼栋光缆已无冗余,本次双网隔离建设必须覆盖各主要楼栋的光缆、AP布线及无线覆盖等工作,涉及集控、检修、燃运集控、采制化楼、办公楼、除灰控制室等各楼,工作量较大。

图2 总体方案

(1)信息内网建设

将信息内网分为核心区、服务器区、终端区、广域网接入区等区域,通过在防火墙上设置相应的网络策略进行各区域的网络隔离防护。此广域网防火墙利旧。

各楼栋接入交换机采用利旧原则,不在本次项目中进行调整。

信息内网终端采用利旧的方式,原有网络内的电脑终端全部放置于内网使用。

(2)信息外网建设

按照SSL VPN移动接入的需求,SSL VPN网关采用原有设备利旧的方式部署。

信息外网采用无线建设方案,本着节约的原则,可以将之前的无线设备移植到信息外网中。AC控制器旁挂于信息外网的核心交换机上。

为了简化网络,信息外网结构摈弃传统的三层架构,采用两层架构——接入层和核心层。核心层设备将新采购2台高性能、高可靠性框式交换机,同时为了简化管理、增强网络的可靠性,两台核心交换机之间采用横向虚拟化技术。同时,也需要采购一定数量的接入交换机,由于接入交换机要连接AP,因此此交换机需要支持POE功能。由于终端较多、分布位置较为分散,导致接入交换机较多,为了简化管理,采用纵向虚拟化技术,接入交换机作为核心交换机的远端接口卡,核心交换机与接入交换机可以虚拟化为一台交换机做统一管理。

信息外网是一个安全性要求不太高的网络环境,因此终端建设可以采用传统的PC机方式。考虑到电子邮件业务部署在信息外网,员工都有外网邮件收发的需求,为员工分配独立的信息外网PC机。

(3)应用系统部署

信息外网在整体建设完成后,在外网单独设立服务器DMZ区,所有应用系统均部署在此区域内,原邮件系统迁移至外网使用。

(4)信息内网安全防护

分离后的信息内网依据建设管理规范要求将网络进行区域分域,最终划分为内网终端接入区、内网应用系统区。

5 结束语

此次网络安全隔离重点在于“信息内网的安全加固、外网的安全建设、内外网的业务交互”三个方面。即在安全隔离的基础上,保留电子邮件、生产管理、移动办公、厂内点检系统、远程办公应用,同时兼顾了第三方的接入服务,通过相对的安全隔离,能够确保公司的办公效率与应用。

[1]赵毅.终端设备物理隔离技术策略研究[J].计算机与现代化,2013.

[2]李之奇.采用网络物理隔离技术加强计算机信息系统安全[J].世界有色金属, 2011.

[3]牛长喜,刘坚,张玲等.SDN网络隔离性检测技术[J].网络安全技术与应用,2018.