拟态防御理论在企业内网安全防护中的应用

吕志远,陈 靓,冯 梅,全成斌,赵有健

1(清华大学 计算机科学与技术系,北京 100084)2(中国石油勘探开发研究院,北京 100083)

1 引 言

随着计算机信息技术的发展和经济全球化的快速进行,信息全球化成为了现在社会发展的重点.企业内网系统承载了企业运转的基石,为企业的信息和资源的共享提供了一个高效的平台,是现代化企业不可缺少的一部分.现代企业内网的快速发展为企业的正常工作带来了诸多便利和优点,极大的促进了企业的进步和发展[1].

在社会信息化和计算机网络的不断普及、企业网络规模的不断扩大的同时,网络安全的重要性日益凸显,企业内网安全也成为了一个亟待解决的重要问题.在企业内网中,软硬件设备数量庞大且开发水平参差不齐,软硬件设计缺陷无意造成的漏洞或是有意植入的后门是普遍存在的,这些安全漏洞和后门目前已经成为企业网络安全的主要威胁源,它们时刻威胁着企业的网络安全[2].目前业内采用常规的安全防护技术和手段,很难识别这些漏洞或后门,很难做到企业内所有软硬件的自主可控.近年来,企业也面临突变的信息安全风险和层出不穷的新型攻击手段,来自外网的攻击也是威胁企业网络安全的另一个主要手段.部分网络攻击已经发展为有组织的、持续性的、有高威胁的攻击,对企业的危害十分巨大[3,4].

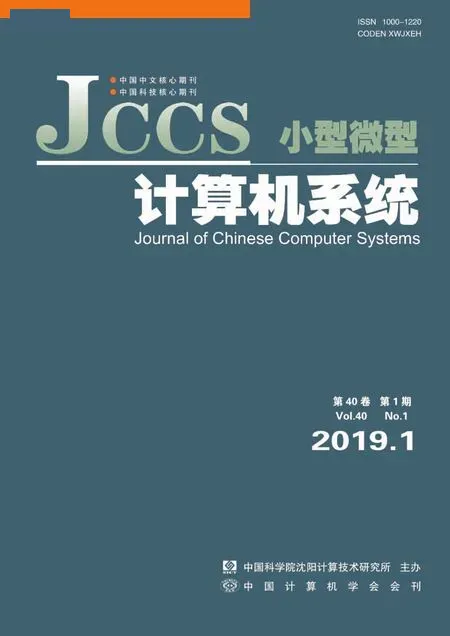

目前,大多传统的企业内网安全防御措施都是强调如何防范来自网络外界的攻击和破坏行为[5-10].传统的企业内网安全防护架构如图1所示,这些防护架构通过在企业内部网络和外部网络之间的连接处基本依靠防火墙进行控制,设置DMZ区来对外提供必须的网络服务,并使用IDS、IPS来进步一应对进入企业网内部的攻击行为,而对企业中员工的上网行为则主要是依靠访问管理的方式进行控制.然而这些防护方式既不能应对来自外网的持续性高威胁攻击,也不具识别内部漏洞、后门和处理未知漏洞和0-day攻击的能力,以及没有对企业内部员工实施有效的监控,一旦受到来自外界干扰或者是外界系统对公司的入侵,极易造成企业中严重的安全问题,因此,一种新的企业内网安全防护架构来应对日益严峻的企业内网安全形势是十分必要的.

近期,“拟态安全防御”思想逐渐引起业内广泛关注,其核心思想是为防御者在功能等价的条件下提供可控的多样化环境间的主动跳变和快速迁移,使攻击者难以察觉和预测目标环境的变化,增加漏洞、后门和攻击利用的难度和代价[11-13].国外已有成功应用,国内多个科研机构、相关厂商和企业也已开展此项研究,探索该理论在企业内网安全中的应用.

图1 传统企业内网安全架构Fig.1 A traditional intranet security architecture[注]https://docs.microsoft.com/en-us/biztalk/core/security-case-studies-company-a

借鉴拟态防御的思想,本文提出了一种基于拟态安全防御的企业内网安全防护系统.根据当前主流企业网的安全策略、和存在的安全漏洞情况,针对网络现状和所面临的安全威胁分析,利用国内外相关研究的拟态安全防御技术和模型,建立了适用于企业内网特点和安全现状的拟态网络模型,并基于此实现了企业内网安全防护原型系统.

对原型系统的抗攻击能力进行验证分析,实验结果表明,该原型系统具备识别网络中DDOS攻击、常见网络蠕虫病毒攻击、发现假冒用户等多种识别和分析功能,能产生告警和处置措施.

2 相关研究

2.1 内网安全防护

文献[14]总结了从 2000 年“内网安全”这一概念诞生至今近 20 年的时间,经历的四个个发展阶段:边界防护阶段、监控审计阶段、联动融合阶段和信息安全阶段.

在网络刚刚起步还没有迎来高速发展的时期,各种网络技术都还比较落后,企业网络应用服务住主要是办公自动化系统,人们将生活中的安全理念移入网络世界,认为“网络的内部用户”对于网络资源来说是绝对安全的,只有外网才能对网络的安全构成威胁.因此,早期的网络安产品的理念都是基于“网络内部可信的”模型.该模型内网安全问题的防护主要是以“边界防护”为主,即将以防火墙为代表的安全产品部署在网络边界来控制外网对内网的访问[15].

之后,安全人员发现越来越多的网络破坏来自于网络内部,提出了一种“内外网络皆不可信的”模型,同时网络监控和审计等安全产品开始被关注.国家也颁布了《关于信息安全等级保护工作的实施意见》等,规定了对内部上网行为进行审计,对内部信息的储存和传递做出了强制性要求.除了政府要求之外,企事业单位自身也希望了解员工的日常上网行为,这就加快了上网行为管理的发展.至此,内网安全管理从“技术”走向了“管理”.在这个阶段,监控和审计的要求非常明显[16].

随着各种网络安全产品逐渐走向融合,安全系统保护的重点不再单纯的放在对网络的安全加固和防护之上,而是建立了能够统一部署和管理,联动制定策略的安全检测机制和迅速响应机制,并有效避免软件冲突,降低了管理成本.同时,提出了“承认漏洞,正视威胁、适当防护、加强监测、落实反应、建立威慑”的内网保护思想[17-19].

近期,信息泄漏问题一直占据着主导位置.使用移动存储设备窃取信息的事件高发,全球性泄密事件屡见不鲜[20].同时,灵活先进而又操作简单的攻击工具越来越被普及,网络攻击者不再需要高深的知识就可以发起网络攻击,网络威胁的复杂性越来越突显,造成的危害越来越大.这一阶段企业网络安全防护逐渐从“管理”层面走向了“应用”层面[21].

2.2 拟态安全

为了应对新时期下的网络安全威胁,美国等发达国家于2009年针对传统的网络防护方式根本不能抵御新的网络威胁的不足,提出了移动目标防御(Moving Target Defense:MTD)技术,并成为美国网络空间“改变游戏规则”的革命性技术之一.移动目标防御使用多样的、不断变化的构建、评价和部署机制及策略增加攻击者的攻击难度及代价,有效限制脆弱性暴露及被攻击的机会,提高系统的弹性[22,23].

2013 年中国工程院邬江兴院士提出了网络空间拟态防御(Cyber Mimic Defense,CMD)的思想,主要是提供一种可控的方式,使网络按照网络构建者意图在多样化、 不确定的目标环境间主动变换、 快速迁移,从而提高网络整体安全性.拟态安全防御的基本思想是,以功能等价条件下的变结构拟态计算为基础,以高可靠的非相似余度 “容错” 模式为基本架构,以非配合条件下的一致性裁决为核心机制,在装置的服务功能与其外在的结构表征之间导入不确定性关系,采用可重构、 可重组、 可重建、 可重定义和虚拟化等构造方法,通过网络、硬件环境、 平台、 软件、 数据等结构的主动跳变或快速迁移来实现拟态环境,以防御者可控的方式进行动态变化,对攻击者则表现为难以观察和预测目标变化,从而大幅度增加包括未知的可利用的漏洞和后门在内的攻击难度和成本[24-27].

3 模型设计

本节介绍文中提出的适用于企业内网的拟态安全防御模型.

3.1 拟态内网模型

拟态网络的核心思想是通过提高网络的动态性、非持续性、随机性使得网络处在一个不停变化的非稳定态中,从而极大的增加了攻击者攻击的代价和降低了网络被攻破的可能性.虽然拟态网络提高了网络的整体安全性,但其不能降低网络的可用性,所以实现拟态变化是建立在维持了网络基本可用性的基础之上的.另一方面,基本的拟态变化是保证的网络的动态性和随机性,其针对未知攻击是很有效的,但在处理已知攻击方面就显得力不从心了.所以,我们提出了行为特征&阈值模型(分析引擎)和逻辑安全模型[28],通过实时的把用户的行为信息反馈到拟态网络中,来进行有选择的下一状态变化从而达到更好的处理异常用户的效果.

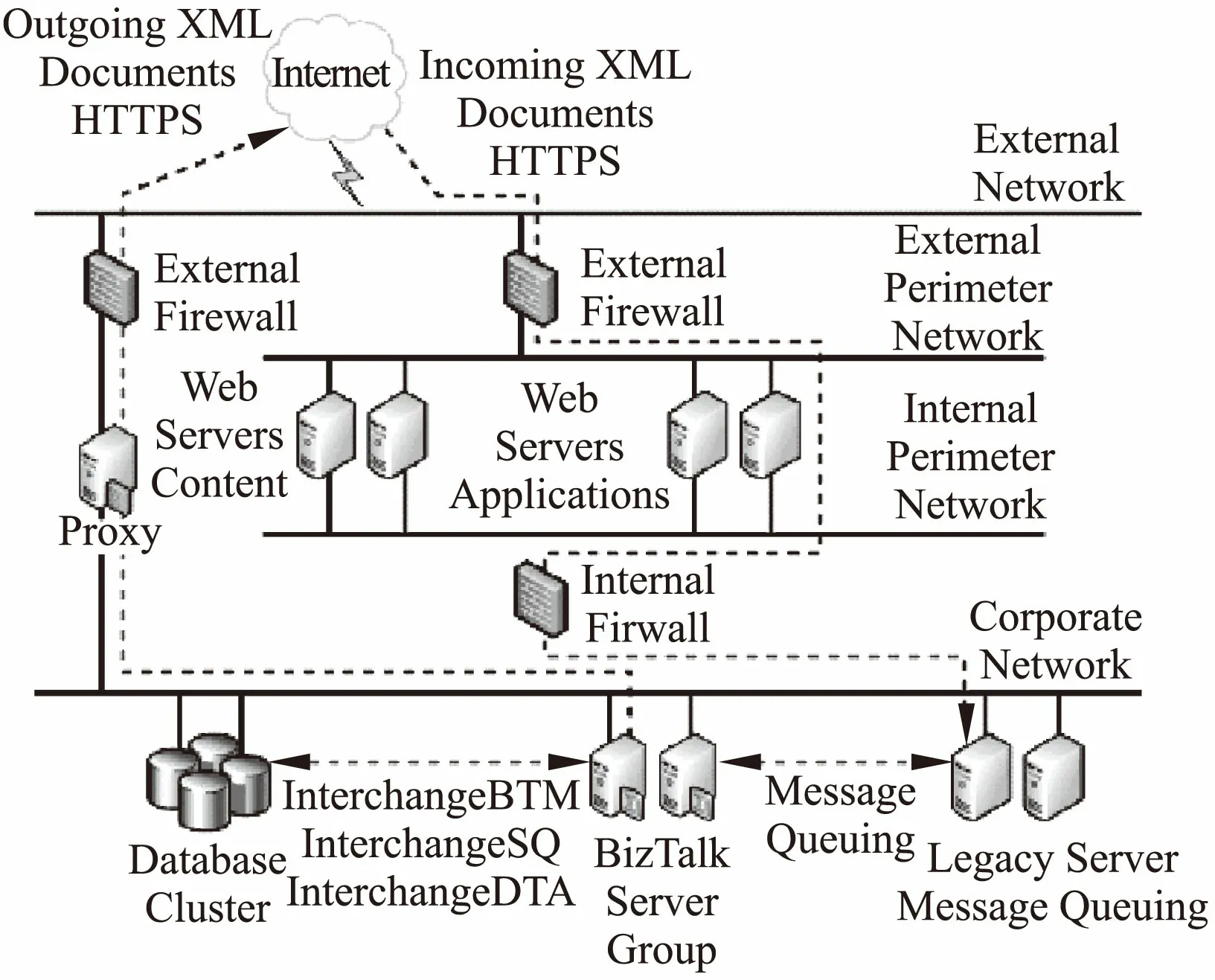

图2描绘了拟态内网的整体架构,大体有六部分组成:物理网络、逻辑任务模型、适应引擎、配置管理引擎、分析引擎和逻辑安全模型.其中物理网络是用户实际基础的网络,逻辑任务模型、适应引擎、配置管理、分析引擎和逻辑安全模型功能如下:

图2 拟态内网模型Fig.2 Mimicry intranet model

1) 逻辑任务模型.企业内网是需完成一定的任务的,最重要的就是连通性的要求,逻辑任务模型保证了拟态网络在进行拟态变换的时候能够满足基本的任务要求.逻辑任务模块由两个子模块组成:组织模块和目标模块.组织模块接收配置管理模块提供的当前配置信息和物理设备反馈信息,分析出系统的功能需求和各个内网硬件设备的处理能力.目标模块负责分析出系统级的功能需求和各种功能需求的不同重要性,该模块同样使用VGM模型(数值基础目标模型)来捕获长期存在和基于服务的系统需求.

2) 适应引擎.适应引擎模块是实现该网络层拟态网络的主要决策模块,该模块可以控制修改网络层的各种配置,比如资源角色、IP地址、端口号、防火墙设置、VM类型、设备间协议类型等.该模块根据逻辑安全模块提供的系统安全信息和逻辑任务模块提供的系统任务需求信息,计算出一系列可以适用于当前网络的设置组,并依据时间触发和安全时间触发结合的原则,可控的随机选出一个使用网络配置作为当前网络的下一刻状态,从而使得网络处在不断变化的状态.

3) 配置管理.配置管理模块主要用来控制物理网络,其是物理网络和整个拟态逻辑架构的桥梁.该模块接受自适应模块提供的更新网络配置信息,将该信息下发给物理网络,完成物理网络状态变迁过程.同时,该模块也从物理网络中实时收集设备反馈信息,并将该信息提供给逻辑任务模块.此外,配置管理模块也会把当前时刻的物理网络配置信息发送给分析引擎,以便能够及时发现异常.

4) 分析引擎.分析引擎根据当前网络的配置信息和物理网络中的实时事件利用建模分类算法和行为特征&阈值模型(下文中会详细描述)分析出网络中的异常节点,并将该信息发送给逻辑安全模块.

5) 逻辑安全模块.逻辑安全模块通过综合分析引擎的处理结果,在整体的视角上分析整个网络的安全性,一次来生成下一拟态跳变的策略.逻辑安全模块由两个子模块组成:安全目标模块和系统漏洞模块.安全目标模块使用VGM模型(数值基础目标模型)来捕获系统需求的安全目标.系统漏洞模块利用策略生成模块提供的节点可疑度信息,使用CAG理论(保守攻击图理论)来捕获攻击者可能利用的系统中存在的已知和未知漏洞.最终逻辑安全模块根据捕获的结果,配合阈值检测,选择是否上报该攻击信息,并将该信息输出给自适应模块.

模块之间的工作流程:配置管理模块收集了物理网络的信息后传送给逻辑任务模型,逻辑任务模型根据物理网络的配置信息和任务要求生成一系列可以满足网络任务的可选对应关系然后把该信息发送给适应引擎,适应引擎根据该信息本着随机化的原则随机的选取出一个网络的下一态,让后发送给配置管理模块来更新网络配置信息,从而形成了一个闭环;处在外环的分析引擎和逻辑安全模型是为了更好地处理一直攻击和异常用户设计的,分析引擎从物理网络中提取出事实时间,并分析该事件的影响和提取出有异常行为的用户(行为特征就在该模块中实现),然后通知给逻辑安全模型,逻辑安全模型以此为基础分析整个网络的安全事态,并生成一系列处理已发生攻击和异常用户的策略(包含隔离某个用户几点、改变网络变化的速度等),然后反馈给适应引擎,适应引擎根据此信息更新在下一步适应中执行的策略.

3.2 行为特征&阈值模型

行为特征&阈值模型是拟态内网模型中分析引擎的主要组成部分.为了能在企业内网出现异常节点时能够及时的发现并处理,行为特征&阈值模型根据每个用户的网络行为习惯建立了细粒度的用户行为特征,并结合当前用户实时行为推断出用户是否处在异常状态.

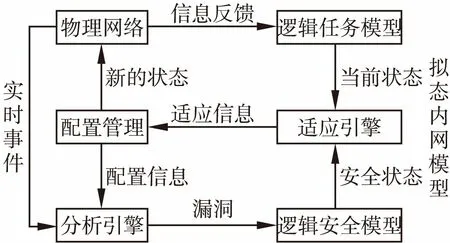

图3展示了用户网络行为习惯异常检测,其中各指标含义:

图3 用户网络行为习惯异常检测Fig.3 User network behavior abnormal detection

1) weight:用户行为分布的函数空间值.

2) anomaly:超过阈值的数据点.

3) time:用户网络行为时间序列.

当检测窗口内用户网络行为没有异常值出现时,该窗口内的用户行为.随着历史数据的学习,该值不断的更新为最大的正常用户网络行为值.

当检测窗口内的用户网络行为出现异常时,说明某些用户行为不正,或许因为出现了仿冒攻击,也可能使该用户时恶意内部用户,此时该“行为特征&阈值”模型会通知“行为特征-拟态网络”模型和“不确定评估”模型协作处理.

4 系统实现

4.1 整体设计

“基于拟态安全防护的企业内网安全防护”原型系统是在企业内网中拟态内网模型基础上设计和实现的,并在Linux系统中进行相关模块的设计和开发工作.

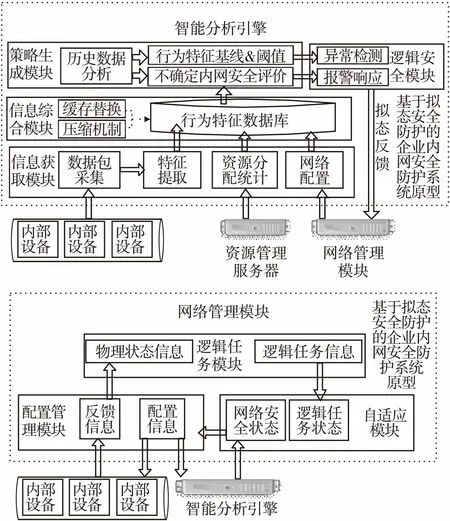

图4所示是原型系统总体设计结构,总体分为两大模块来实现:智能分析引擎和网络管理模块.

图4 整体系统架构Fig.4 System architecture

1) 智能分析引擎.大体上分为3个层次、4个模块,从下往上依次为信息获取模块、信息综合模块、策略生成模块和逻辑安全模块,下层模块为上层模块提供所需信息,上层模块将信息进行分析、关联、统计,最终生成企业内网可疑点检测及拟态反馈策略,用于指导拟态网络的动态调整过程.

2) 网络管理模块.大体上由并列的三个子模块组成,分别是自适应模块、配置管理模块、逻辑任务模块.三个模块互相依靠,相互关联,循环提供信息,并且由自适应模块处理分析引擎输出的信息,由配置管理模块向分析引擎提供网络配置信息.

4.2 功能实现

原型系统实现了拟态内网模型中的核心模块,旨在验证理论模型正确性和有效性,为模型评价提供实际运行环境.

系统的针对拟态变化系统,实现了以下主要功能.

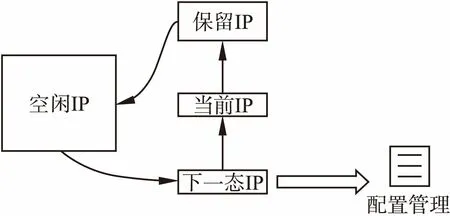

1)以IP地址变化为代表的拟态网络功能.原型系统的拟态变化主要体现在企业内网员工客户机和服务器IP地址的随机变化上,通过IP地址的随机变化使得整个网络处在动态变化的非确定态中.如图5所示为以IP地址拟态变化流程,当前IP是企业内网当前正在使用的IP集合,保留IP是为了检测异常和控制管理网络而保留的IP集合,空闲IP是可以使用的大量IP集合,下一态IP是拟态模型确定系统下一状态使用的IP集合.拟态内网模型确定下一态IP后通知会进行配置管理,从而使得整个系统处在动态循环中.

图5 IP拟态变化Fig.5 IP mimicry changing

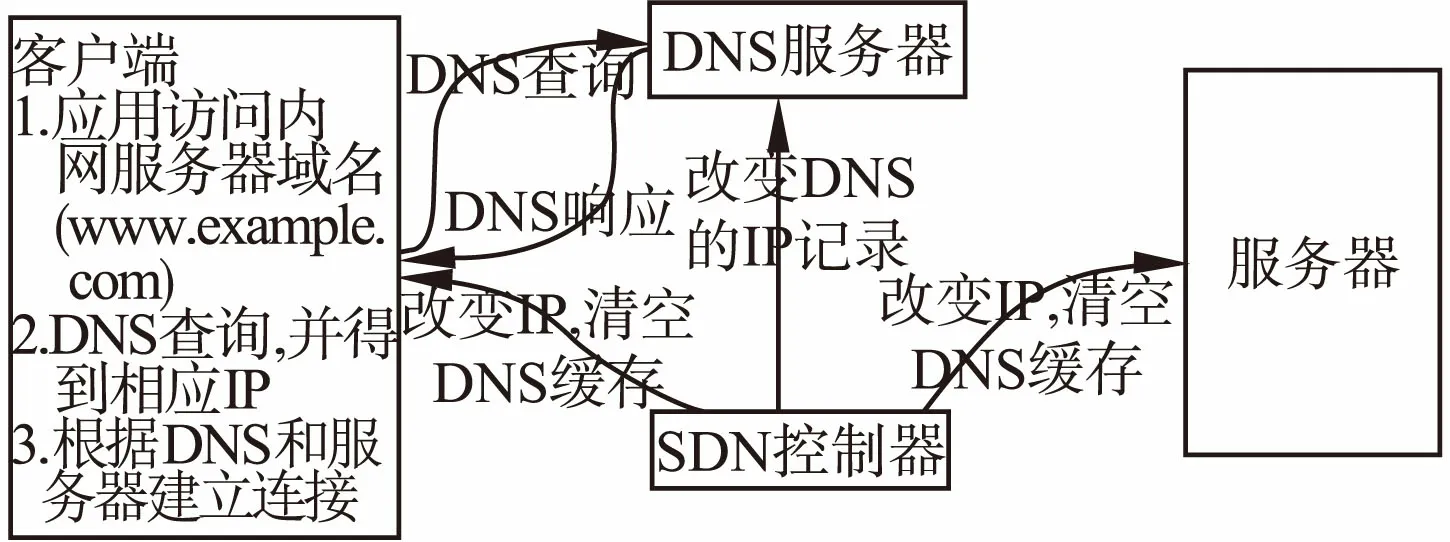

2)基于DNS解析变化的内网服务器拟态变化功能.在IP实现的拟态变化中,网络系统需要满足功能一致性要求,即对于内网服务器来说需要满足为正常的客户端提供正常的服务.因此,为了满足正常用户对内网服务器IP地址变化的访问透明性要求,适应引擎通过改变内网服务器的同时同步的修改内网DNS解析服务器对内网服务器域名的解析结构来实现正常内网用户的内网服务正常访问.图 6 DNS解析变化图示中,详细说明了正常客户端连接服务器的流程:

a) 客户端应用根据内网服务器域名发起访问请求.

b) 客户端向内网DNS服务器发起DNS查询请求,获得此时的服务器IP地址.

c) 客户端根据IP地址访问内网服务器.

同时,SND控制器会根据拟态变化策略不停地改变客户端和服务器的IP地址并清空DNS缓存,同时修改DNS服务器内网服务器域名的解析记录.

图6 DNS解析变化Fig.6 DNS changing

3)基于SDN的恶意网络扫描和静态IP攻击的检测功能.恶意网络扫描和针对静态IP的攻击是针对企业内网攻击的两个重要的步骤,本系统在实现IP地址拟态变化的基础上采用SND技术检测网络中的恶意扫描行为和针对静态IP的攻击行为,并将检测结果反映到拟态变化功能中.

4)结合安全评估的定向拟态变化功能.系统在实现网络变化中,不是本着绝对随机化的原则,而是根据网络实时安全状态来实现真正的拟态适应.

系统的针对行为特征系统,实现了以下主要功能.

1)基于用户历史网络行为数据的用户网络行为特征建模功能.综合评测数据源的可得性、完整性、获取代价和覆盖完整性后,原型系统选择网络数据包头部数据来对每一个用户网络行为进行建模.该数据有以下优点:数据易得:不涉及到个人隐私问题,只需镜像抓取主干网流量即可;数据完整:没有部署在客户端的传感器,所有流量数据都得到监控;部署代价低:只有集中处理器和网络流量数据抓取服务器;覆盖完整:任何办公平台都能覆盖.

2)基于行为特征&阈值模型的用户异常网络行为实时监测功能.原型系统在对每一个用户网络行为的基础上,实时分析网络数据流,根据每个用户行为的偏离情况和实时阈值来判定用户是否行为异常.其中,需要仔细选择用来建模和检测异常的机器学习算法,一些机器学习算法(例如朴素贝叶斯,逻辑回归,决策树和线性SVM)在处理这种训练数据时会表现的很差.一个理想的算法应该是参数少,并且对其参数不敏感,以便系统可以简单的将其应用于不同的数据集.原型系统选择了核密度估计算法,该算法已经被证明对于干扰特征是健壮的,并且在实际中工作的很好.

5 实验及数据分析

基于上一章中给出的基于拟态安全防御的企业内网安全防护原型系统,本章对原型系统功能进行测试实验,验证了原型系统防御常见企业内网攻击的能力.

5.1 实验环境

软硬件环境:

系统验证实验的软硬件环境如表1所示.

表1 系统验证环境

Table 1 System verification environment

类别描述操作系统Ubuntu 桌面版15.0CPUIntel Xeon E5-2620内存8G硬盘SATA 7200转硬盘显示设备1920*1080分辨率网络10M及以上接入网络脚本支持Python 2.7.6,R 3.0.2,Octave3.8.1第三方库文件mininet,opendaylight界面软件Chrome浏览器

测试数据集:

为了更好的了解真实用户网络行为信息的分布和聚合情况,我们申请到了知名公开数据集CAIDA2中的相关数据.我们一共得到大约300GB的头部信息数据,从中提取了大约10GB的正常用户相关数据,其中包含大约3亿条用户操作记录.另外,依据CAIDA数据集,我们合成了大约1GB的异常用户相关数量,其中包含大约1千万条用户操作记录.

每个记录中都含有多个特征属性,我们关注的是:时间信息,传输层协议,源目的地址、数据包大小和源目的端口号信息.在初期的版本中,我们只是用代表用户操作行为的离开校园网的数据(请求数据),并且只选用传输层协议和目的端口这两个特征,因为这个两个特征最能体现用户的网络行为习惯.我们以100个数据包为单位,测量了数据集中每一个用户的每一百条中不同协议、目的端口出现的数量,并以此为基础生成了每一个用户的训练数据和测试数据.

5.2 实验结果

5.2.1 功能一致性结果

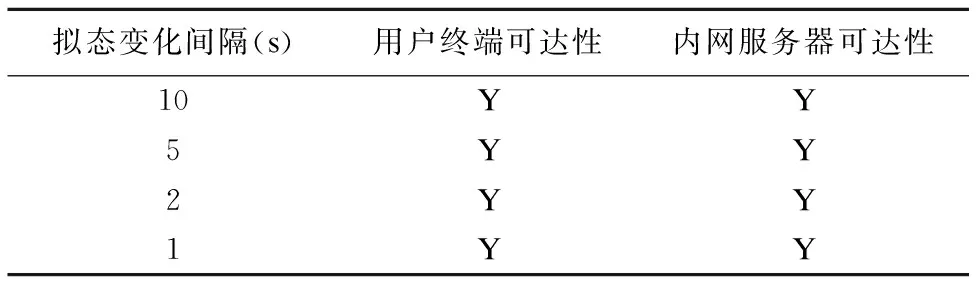

原型系统功能一致性主要体现在系统在进行拟态变化的同时能够保证内网用终端和服务器的可达性,即内网拟态变化和DNS解析变化同步进行.拟态变化应当是对用户透明的,所以在拟态变化的过程中应当保证用户终端两两之间的互通性.并且,拟态变化也不能影响内网服务器的正常功能,所以在拟态变化的过程中应保证所有客户端都可以正常的使用域名访问内网服务器、合理使用内网资源.如表2所示,本次实验中分别测试了拟态变化时间间隔为10s、5s、2s、1s的拟态变化中用户终端的互通性和内网服务器的可达性,结果显示都是正确的,说明在整个网络拟态变化的过程中没有影响网络的功能.

表2 系统功能一致性结果

Table 2 System function conformance

拟态变化间隔(s)用户终端可达性内网服务器可达性10YY5YY2YY1YY

5.2.2 攻击防御结果

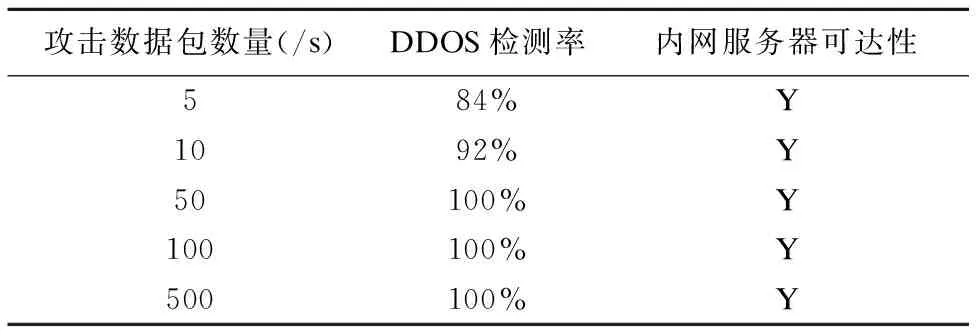

DDOS攻击检测评估.实验使用模拟攻击节点模拟攻击者来对内网服务器进行DDOS攻击,通过观测预保留IP监控节点的检测结果来判断系统对DDOS的防御和识别效果.如表3所示,实验分别测试了攻击者单位时间发出攻击数据包数量为5、10、100、500的DDOS攻击的情况,从预保留IP监控节点的检测结果可以看出随着单位内攻击数据包数据的增加,本系统的DDOS攻击检测率呈快速上升趋势,当单位时间内攻击数据包数量超过50的时候,系统能够100%的检测出DDOS攻击,同时这些DDOS攻击没有对内网服务器的可达性产生影响.

表3 DDOS攻击检测结果

Table 3 DDOS detection results

攻击数据包数量(/s)DDOS检测率内网服务器可达性584%Y1092%Y50100%Y100100%Y500100%Y

另一方面,传统企业内网防护系统通过集成基于误用检测或异常检测的DDOS检测方法来处理常见的DDOS攻击.为了充分说明本系统在处理企业内网DDOS攻击方面的先进性,实验采用最近在DDOS攻击检测方面取得很好效果的基于集成学习的DDoS攻击检测[29]作为对比基线.

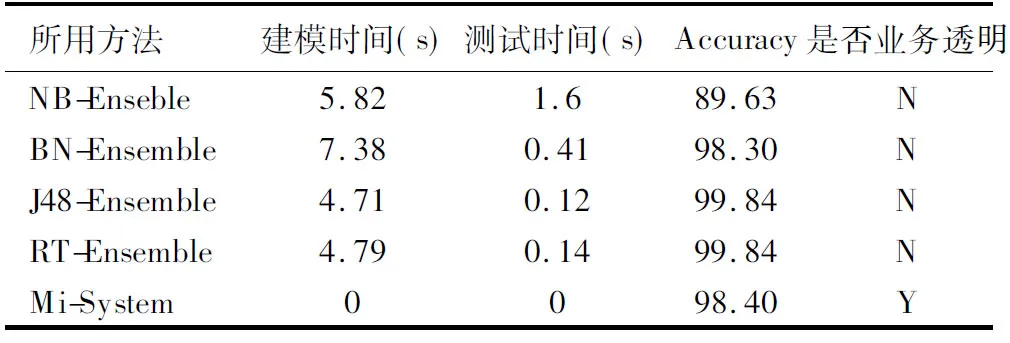

实验采用在基于集成学习的DDOS攻击检测方法中取得良好效果的NB-Enseble、 BN-Ensemble、 J48-Ensemble 和RT-Ensemble 四种方法作为对照组,并且使用分类检测的正确率Accuracy来衡量方法结果.其中,本拟态系统(Mi-System)的正确率是多组单位时间发出不同攻击数据包数量的DDOS攻击的平均正确率.实验对比结果如表4所示,拟态系统的平均正确率处在基于集成学习的DDOS攻击检测四种方法的中位水平,但是本系统基于拟态防御天然的检测防护能力不需要建模和测试时间,同时系统对DDOS的检测行为对业务是透明性的,即DDOS攻击不会对系统业务产生影响.

表4 DDOS攻击检测结果对比表

Table 4 DDOS detection results comparison

所用方法建模时间(s)测试时间(s)Accuracy是否业务透明NB-Enseble5.821.689.63NBN-Ensem-ble7.380.4198.30NJ48-Ensem-ble4.710.1299.84NRT-Ensem-ble4.790.1499.84NMi-System0098.40Y

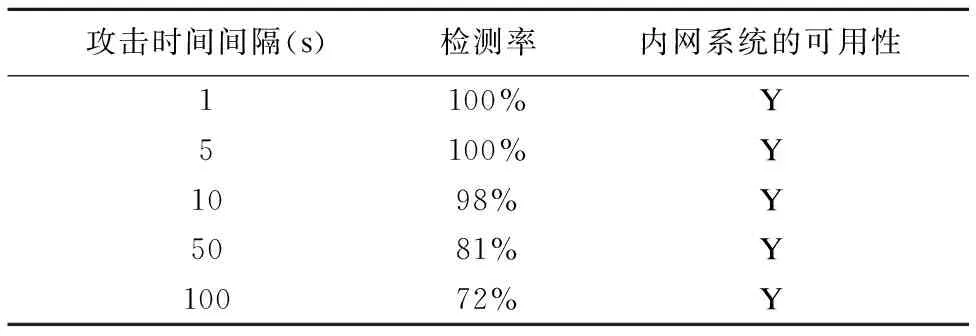

网络蠕虫攻击检测评估.实验实现了多个典型的网络蠕虫病毒原型,其定时扫描内网并向活IP主机上扩散来模拟内网妥协节点对内网服务器进行网络蠕虫攻击,通过观测预保留IP监控节点的检测结果来判断系统对网络蠕虫攻击的防御和识别效果.如表5所示,实验分别测试了网络蠕虫病毒以固定时间间隔为 1、5、10、50、100的扩散攻击的情况,预保留IP监控节点的检测结果可以看出系统能够高效的检测出网络蠕虫攻击,同时这些网络蠕虫攻击没有对内网系统的正常运行产生影响.

表5 网络蠕虫攻击检测结果

Table 5 Worm detection results

攻击时间间隔(s)检测率内网系统的可用性1100%Y5100%Y1098%Y5081%Y10072%Y

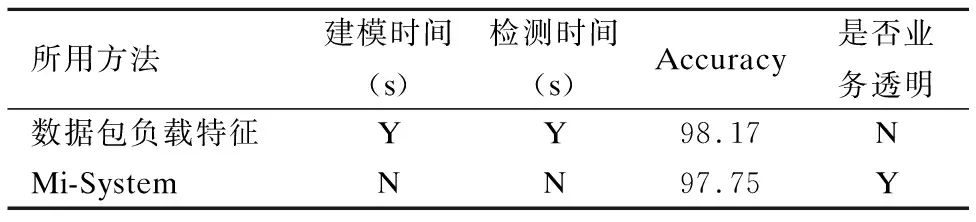

另一方面,传统企业内网防护系统通过集成基于特征检测、异常检测或混合检测的网络蠕虫检测方法来处理常见的网络蠕虫攻击.为了充分说明本系统在处理企业内网网络蠕虫攻击方面的先进性,实验采用在网络蠕虫攻击检测方面取得很好效果的基于数据包负载特征约简的入侵检测方法[30]作为对比基线.

实验仍然使用分类检测的正确率Accuracy来衡量方法结果,其中本拟态系统的正确率是多组不同固定传播时间间隔的网络蠕虫的平均正确率.实验对比结果如表6所示,拟态系统的平均正确率略逊于基于数据包负载特征约简的入侵检测方法,但是本系统基于拟态防御天然的检测防护能力不需要建模和测试时间,同时针对网络蠕虫攻击检测也不需要额外的资源.另外,在任何强度的网络蠕虫攻击中,系统都能保证检测对业务的透明性.

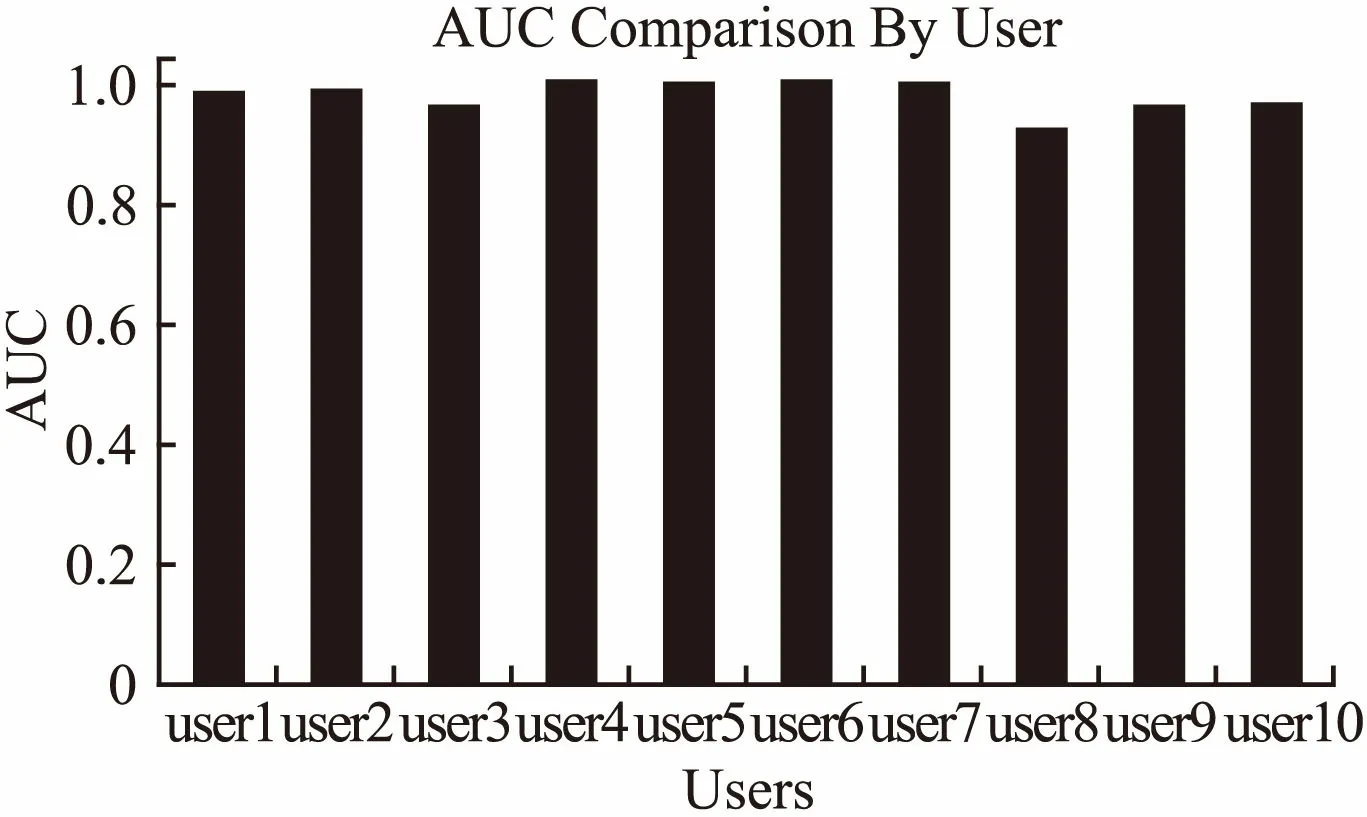

异常网络行为检测评估.分析引擎是结合传统防御策略和拟态网络的模块,其根据当前网络的配置信息和物理网络中的实时事件利用建模分类算法和行为特征阈值模型分析出网络中的异常节点,并将该信息发送给逻辑安全模块.因此,分析引擎是拟态网络中用于处理已知攻击的重要模块.行为分析是分析引擎的具体实现部分,原型使用网络数据包的部分头部字段来对用户网络行为进行建模,并实时监测用户异常行为.其中,实验中检测到的典型异常网络行为包括:大面积内网扫描、针对性流量攻击、大规模数据拖取、大量度数据外传、假冒用户攻击等.检测结果如图7所示,实验使用分类检测的AUC值(ROC曲线下的面积)来衡量检测结果,图中可见随机选取的10个用户对于异常数据检测的AUC值都超过了0.9,并且在没有误报率的基础上,平均检测率约为0.97.

表6 网络蠕虫攻击检测结果对比表

Table 6 Worm detection results comparison

所用方法建模时间(s)检测时间(s)Accuracy是否业务透明数据包负载特征YY98.17NMi-SystemNN97.75Y

另一方面,为了充分说明本系统采用的基于用户网络行为建模的方法在处理企业内网异常网络行为方面的先进性,实验采用在企业内网异常检测方面取得很好效果的基于用户主机活动的异常检测方法[31]作为对比基线.

图7 异常行为检测结果Fig.7 Abnormal behavior detection

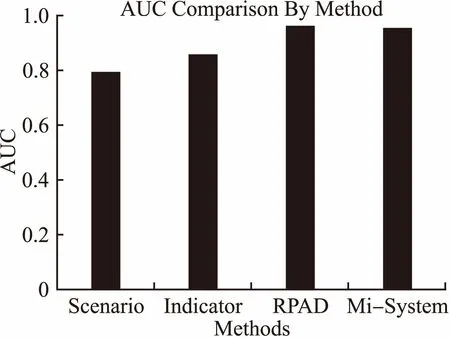

实验采用在基于用户主机活动的异常检测方法中取得良好效果的Scenario Detector、 File Events Indicator 和Relational Pseudo Anomaly Detection 三种方法作为对照组,并且使用分类检测的AUC来衡量方法结果.其中,本拟态系统的AUC是随机选取的10个用户对于异常数据检测的平均AUC值.实验对比结果如图8所示,拟态系统的平均AUC和基于用户主机活动的异常检测方法的最优结果相差无几.另外,本系统采用的基于用户网络行为建模的方法具有数据易得、数据完整性高、覆盖面全、部署代价低等优势.

图8 异常行为检测结果对比图Fig.8 Abnormal behavior detection results comparison

5.3 结果分析

由实验结果可以看出,本系统对DDOS、网络蠕虫病毒、假冒用户攻击等常见企业内网攻击行为有着天然的免疫力,并且能够高效的识别和检测出大部分攻击.和传统的网络安全防护系统相比,本基于拟态防御理论的内网系统有以下几方面优势:

1) 先天防御优于后天防御.本系统通过在传统企业内网系统中植入拟态基因,使得企业内网在动态变化的过程中拥有了先天防御内网攻击的能力.另外,通过引入分析引擎模块,使得系统兼具先天防御攻击和后天识别威胁的能力.但是,传统的网络安全防护系统依据后天防御的设计思路实现的,其只具备识别、处理对内网系统造成一定伤害的已知攻击.

2) 业务透明性.本系统的一大亮点在于对企业内网安全态势的可控性,其具体体现在系统能够在任何攻击情况下保障业务的功能一致性,也就是说内网攻击对企业业务是透明的.这是任何传统网络安全防护系统都不能做到的.

3) 可集成传统防御技术.本系统通过巧妙的设计分析引擎,使得系统能够方面、灵活的集成传统的防御技术.这使得系统既能够利用传统防御技术高效处理已知攻击的特点,又能够发挥拟态网络混淆攻击者和降低未知攻击危害的优势.

4) 0-day漏洞(未知攻击).目前以0-day漏洞为代表的未知攻击是企业内网系统面临的巨大威胁之一.传统的网络安全防护系统通过基于攻击、病毒特征库的方式来识别和检测内网攻击,这使得其完全不能处理未知攻击.本系统通过拟态变化的先天防御功能,能够最大限度的降低0-day漏洞的威胁.

6 结 论

随着信息技术的发展,各类企业对网络的依赖性越来越大.企业内网系统作为企业中的信息和资源共享的的平台,承载了企业运转的基石,是现代化企业不可缺少的一部分,同时企业内网安全的重要性也日益凸显.本文提出了一种基于拟态安全防御的企业内网安全防护系统.针对当前主流企业网的常规安全策略和防护措施的不足,利用拟态安全防御思想,建立了适用于企业内网的拟态网络模型,并基于此实现了企业内网安全防护原型系统.实验结果表明本系统能够在保证功能一致性即拟态变化对用户透明的前提下高效的识别出常见的DDOS攻击和网络蠕虫攻击,并且细粒度异常网络行为检测的评价AUC值达到了0.97,大大提升了企业内网的安全性.