RFID技术安全性分析和解决方案

蔡菁

摘 要:射频识别(RFID)标签以其容量大,速度快,支持移动识别、多目标识别和非可视识别,正逐步应用于生产制造、交通运输、批发零售等诸多行业,可以说RFID的应用已经遍布我们生活的方方面面。那么RFID的安全问题也日益突出,如何解决RFID的安全问题就显得尤为重要,本文就是在这样的背景下,阐述了RFID的安全威胁和解决方案。

关键词:RFID;安全;Hash函数

一、引言

RFID系统一般由三个实体部分与两种通信信道组成,即电子标签、阅读器、后台应用系统与无线通信信道、后端网络通信信道。对于攻击者来说,这几部分都可能成为攻击对象,攻击者模型如图1所示。

二、安全威胁

攻击RFID系统的手段一般分为被动攻击、主动攻击、物理攻击、内部人员攻击和软/硬件配装攻击5种。

1.被动攻击

被动攻击不修改数据,而是获得系统中的敏感信息,通过对电子标签与阅读器之间的无线信道的窃听,攻击者可以获得电子标签中的数据,分析出大量有价值的信息。

2.主动攻击

主动攻击涉及对系统数据的篡改或增加虚假的数据。其手段主要包括:

(1)假冒:对于RFID系统,既可以假冒电子标签也可以假冒阅读器。

(2)重放:攻击者可以把以前的合法通信数据记录下来,然后重放出来以欺骗标签或阅读器。

(3)篡改:对RFID系统而言,可以篡改空中接口数据或者标签数据。

(4)拒绝服务:针对RFID的空中接口实施拒绝服务是比较容易的。

(5)病毒攻击。

三、RFID安全关键问题

RFID系统中电子标签固有的内部资源有限、能量有限和快速读取要求,以及具有的灵活读取方式,增加了在RFID系统中实现安全的难度。实现符合RFID系统的安全协议、机制,必须考虑RFID系统的可行性,同时重点考虑以下几方面的问题。

1.算法复杂度

对于存储资源最为缺乏的RFID电子标签要求加密算法不能占用过多的计算周期。

无源EPC C1G2电子标签的内部最多有2000个逻辑门,而通常的DES算法需要2000多个逻辑门。

2.认证流程

在不同应用系统中,读写器对电子标签的读取方式不同,认证所需时间也不一样。

3.密钥管理

在RFID应用系统中,如果每个电子标签都具有唯一的密钥,那么密钥的数量十分庞大,密钥管理会比较困难。如果所有同类的商品具有相同密钥,安全性又会不足。

除了要考虑以上这几个方面之外,还要考虑如何对传感器、电子标签、读写器等感知设备进行物理保护,以及是否要对不用的应用使用不同的安全等级等。

四、一种RFID密码相关技术

密码相关技术可以实现RFID系统所要求的机密性、完整性、可用性、真实性和隐私性等基本特征,且具有广谱性,在任何标签上均可实施。但完善的密码学机制一般需要较强的计算能力,对标签的功耗和成本是一个较大的挑战。下面一种基于Hash函数的安全通信协议,抛砖引玉,供大家参考。

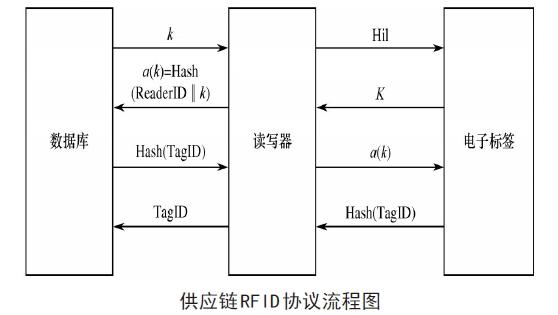

一种用于供应链的RFID安全和隐私方案。在标签内置一个Hash函数,保存Hash(TagID)和ReaderID(合法阅读器的ID)。数据库中保存所有标签的TagID和Hash(TagID)。其协议流程如下图所示。

其执行步骤为:

(1)阅读器向电子标签发送查询命令。

(2)电子标签生成随机数k并通过阅读器转发给数据库。

(3)数据库计算a(k)=Hash(ReaderID‖k)并通过阅读器转发给电子标签。

(4)电子标签同样计算a(k),以认证阅读器,若认证通过则将Hash(TagID)通过阅读器转发给数据库。

(5)数据库通过Hash(TagID)查找出TagID并发给阅读器。

该协议基本解决了机密性、真实性和隐私性问题。其优点主要是简单明了,数据库查询速度快。缺点一是需要一个Hash函数,增加了标签成本、功耗和运行时间;二是攻击者可重放数据欺骗阅读器;三是非法阅读器可安装在合法阅读器附近,通过监听Hash(TagID)跟踪标签;四是一个地点的所有电子标签共享同一个ReaderID安全性不佳;五是阅读器和电子标签中的ReaderID的管理難度较大。

五、结束语

随着技术的发展,目前乃至将来,RFID标签将存储越来越多的信息,承担越来越多的使命,RFID安全问题是一个不能回避的问题,但由于标签资源的有限性,大多安全方案或多或少都存在一些问题,值得我们进一步研究。

参考文献

[1]何加亮.基于散列函数的RFID安全协议研究[D].吉林大学,2012.

[2]米志强,杨署,王武等编著.射频识别(RFID)技术与应用[M].电子工业出版社,2011.

[3]Vajda I.and Buttydn L.Lightweight authentication protocols for low-cost RFID tags.Security issue in Ubicomp03,2003.