信息安全风险评估实施模型研究

张 益 霍珊珊 刘美静

(信息产业信息安全测评中心 北京 100083)

(zhangy@itstec.org.cn)

信息安全风险评估作为保障信息系统、信息资产安全的基础性工作,近年来在多个领域开展了较好的研究并形成了应用成果.特别是在评估方法研究上,各方学者给出了量化评估、定性评估、量化与定性综合评估等方面的多种评估方法,常见的定性评估方法有德尔斐法[1]、故障树法[2]等;定量评估方法有模糊数学[3]、灰色理论[4]等;定性和定量相结合方法有层次分析法[5]等.以上研究旨在结合《GB?T 20984—2007信息安全技术信息安全风险评估规范》(以下简称“风险评估规范”)标准,以期满足各行各业信息安全风险评估的需求.但目前在信息安全风险评估工作实施方面存在以下问题:1)偏重于与信息系统相关的服务器(包括操作系统、数据库管理系统、应用中间件等)、网络和安全设备(如路由器、防火墙、入侵防御系统等)、应用软件等信息资产的评估,评估对象范围较为局限,评估的结果通常是对信息系统的信息安全风险水平的评价;2)缺少对组织业务层面信息安全的关注度和具有针对性的评估方法,没有体现组织业务流程、业务服务等方面面临的信息安全风险;3)缺少从单个资产(包括某单个评估对象,如防火墙,也包括某信息系统)风险评估到业务或组织整体风险评估的依据或方法,信息安全风险评估工作没有起到真正指导组织开展信息安全工作战略布局、宏观安全防护措施部署的效果.

当前,正值《风险评估规范》修订之际,为解决以上突出存在的具体问题,同时,从宏观层面更好地指导信息安全风险评估工作,标准修订首先从标准要求、方法规范上进行了针对性调整,其次,在考虑实际工作开展时,又提出了具体化的依据和方法,并通过示例指导如何实施信息安全风险评估.

本文基于《风险评估规范》修订内容,并结合信息安全风险评估领域已有的研究成果和评估方法,重在指导如何在实施层面采用不同的评估实施方式和方法,满足不同评估需求,据此提出3种信息安全风险评估实施模型.

1 2种信息安全风险评估方式

《ISO?IEC 27005—2011信息技术 安全技术信息安全风险管理》附录E提出了2种信息安全风险评估方式,即高阶信息安全风险评估(Highlevel inf or mation security risk assess ment)和详细信息安全风险评估(detailed infor mation security risk assess ment).其中,高阶信息安全风险评估主要是从组织的全局出发,分析范畴集中于业务和运行环境而不是具体技术要素;详细信息安全风险评估涉及更深层次的资产识别和赋值、资产所面临威胁的评估和脆弱点的评估通常需要大量的时间、精力和专业知识,详细信息风险评估的最后阶段是评估整体风险.

高阶信息安全风险评估是纲领性的,可以是组织开展信息安全风险评估初始阶段用到的一种简单、有效的评估方法,使得资源和资金能够用在使组织收益最大的地方,而且通过此评估,可以让系统在最需要防护的地方得到优先处理.但高阶信息安全风险评估可能会缺乏准确性,特别是针对某一业务或某具体信息系统,为使得评估对具体评估对象更具有针对性,需要开展进一步详细的风险评估.

详细信息安全风险评估一般结合定量和定性的评估方式,在开展详细信息安全风险评估时,一般会考虑资产的吸引力或可能造成的后果、利用资产的脆弱点转化成资金回报的容易程度、威胁的技术能力以及脆弱点的利用便利程度.开展详细信息安全风险评估时经常会利用细化到单个资产、详细评估指标的表格,并结合评估人员主观和经验值来实施评估.ISO?IEC 27005给出了预定值矩阵和通过风险值进行威胁评级的详细信息安全风险评估方法.

本文将结合以上2种信息安全风险评估方式,进一步探讨如何在评估实施工作中依据目前修订的《风险评估规范》,开展信息安全风险评估工作,并给出对应的3种信息安全风险评估实施模型,以指导实际评估工作的开展.

2 3种信息安全风险评估实施模型

2.1 高阶信息安全风险评估实施模型(模型1)

由于组织的预算、技术成熟度等多种原因,可能不会同时实施所有安全措施;另外,如果安全防护措施预计在一两年后实施,则此时进行详细风险管理可能太早.此外,由于近些年来安全威胁的不断演变,如今,新一代的攻击者常常向企业和组织发起针对性的网络攻击,这种针对特定企业或行业的攻击一般经过了精心的策划,攻击方法错综复杂,常导致严重的数据泄露或者破坏.而急速增长的针对性网络攻击又直接催生了威胁情报.目前在学术上也给出了威胁情报的具体定义,即关于IT或信息资产所面临的现有或潜在威胁的循证知识,包括情境、机制、指标、推论与可行建议,这些知识可为威胁响应提供决策依据[6].组织为快速应对获取到的威胁情报,以及为达到风险管理的目标,则需要先开展高阶信息安全风险评估,该类评估可以从威胁产生的后果评估着手,而不是进行威胁、脆弱点、资产和后果的系统性和细化分析.

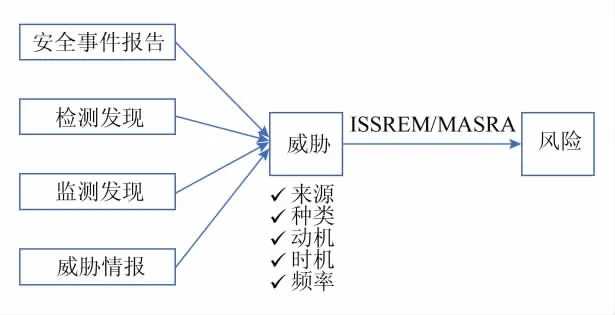

目前,以威胁为导向的信息安全风险评估方法较多,其中有量化的基于威胁分析的信息系统安全评估方法 (inf or mation syste m security risk eval uation met hod,ISSREM)[7].ISSREM 风险评估方法的评估过程主要包括风险识别、确定安全风险的后果属性、提取安全威胁发生频率确定后果属性值、计算威胁指数、灵敏度分析与结果优化5个步骤.另有综合马尔可夫等方法的综合信息安全风 险 评 估 方 法 (menace analysis security risk assess ment,MASRA)[8],该方法建立以威胁为核心的风险评估模型,MASRA风险评估模型综合马尔可夫、德尔菲集体讨论法、层次分析法等方法,通过威胁识别、威胁后果属性计算及威胁指数计算等步骤对信息安全风险进行风险等级评估和威胁预测.

在上述研究基础上,结合对《风险评估规范》的修订工作,高阶信息安全风险评估实施模型(high-level inf or mation security risk assessment i mplementation model,HLISRAI M)如图1所示:

图1 HLISRAI M图

在对《风险评估规范》的修订过程中,明确了威胁识别是风险评估的基础环节.威胁识别的内容包括威胁的来源、种类、动机、时机和频率.其中,威胁来源包括环境、意外和人为3类;根据威胁来源的不同,威胁可划分为网络攻击、软硬件故障和管理不到位等威胁种类;威胁动机可划分为恶意和非恶意,恶意包括攻击、破坏、窃取等,非恶意包括误操作、好奇心等;威胁时机可划分为普通时期、特殊时期和自然规律;威胁频率根据经验和有关的统计数据来进行判断,综合考虑安全事件报告、检测发现、监测发现、威胁情报4个方面.

结合上述威胁识别的分析,从组织的全局和被评估对象的视点出发,将技术层面和业务问题独立考虑,更集中于业务和运行环境而不是技术要素,进而采用ISSREM或MASRA等方法,分析和计算出组织面临的风险.其中,在以威胁情报作为高阶信息安全风险评估的输入时,为加速风险分析及处理过程,仅关注风险或攻击的场景而不是详细风险评估中各要素,需处理的仅是有限清单中的威胁和已定义域中的脆弱点.

高阶信息安全风险评估实施模型由于很少处理技术细节,更适合于通过基于此模型的评估实施,以期为组织提供组织性的、非技术的控制措施,以及管理方面的技术控制措施,或者关键并通用的技术安全措施.

一个典型的高阶信息安全风险评估实施模型例子是组织实施基于公有云平台的信息安全风险评估.组织需购买公有云服务(如腾讯公有云服务)搭建相关业务系统,涉及到基础设施(如机房、网络和安全设备等)及部分安全防护(如边界访问控制、防DDOS等),以外包方式开展.组织在外包计划实施前,可能无法针对具体的操作系统、数据库系统、应用软件等资产或具体业务进行信息安全风险评估,但能以现有云平台环境和业务场景面临的安全威胁为导向,以公有云平台相关威胁情报、对公有云平台安全检测和监测发现的安全问题为输入,结合各类威胁来源、种类、动机、时机和频率等属性进行分析,采用ISSREM或 MASRA等方法,分析和计算出各类威胁导致的风险水平,从而可协助和指导组织应购买何种云防护服务或产品,有助于组织定义外包合同内容.

2.2 详细信息安全风险评估实施模型(模型2)

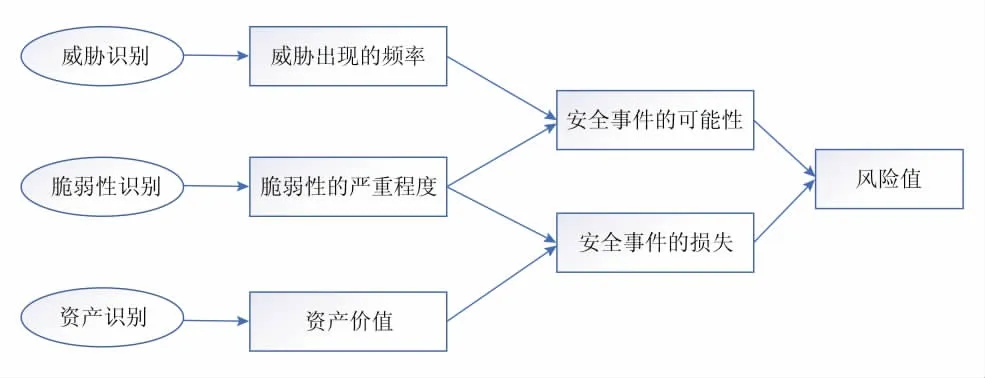

《风险评估规范》中明确说明了风险分析要涉及资产、威胁、脆弱性3个基本要素.风险分析的主要内容,如图2所示[9]:

图2 原信息安全风险评估规范分析图

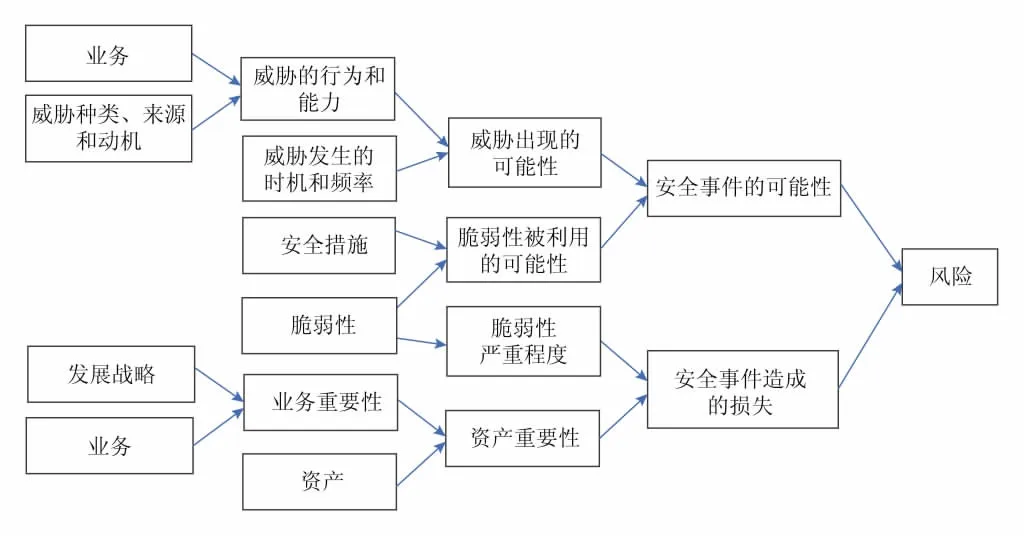

修订的《风险评估规范》对分析原理进行了调整,明确风险分析要涉及战略、业务、资产、威胁、脆弱性、安全措施和风险等基本要素.依据修订的《风险评估规范》开展风险评估时,应考虑基本要素之间的以下关系:

1)组织的发展战略依赖业务实现,业务重要性与其在战略中所处的地位相关;

2)业务的开展需要资产作为支撑,而资产会暴露出脆弱性;

3)安全措施的实施要考虑需保障的业务以及所应对的威胁;

4)风险的分析与计算应综合考虑业务、资产、脆弱性、威胁和安全措施等基本因素.

具体如图3所示:

图3 修订的信息安全风险评估规范分析图

对比图2和图3,在依据修订的《风险评估规范》开展评估时,重点将战略、业务纳入到分析要素中,并得以重点体现,如图4所示.

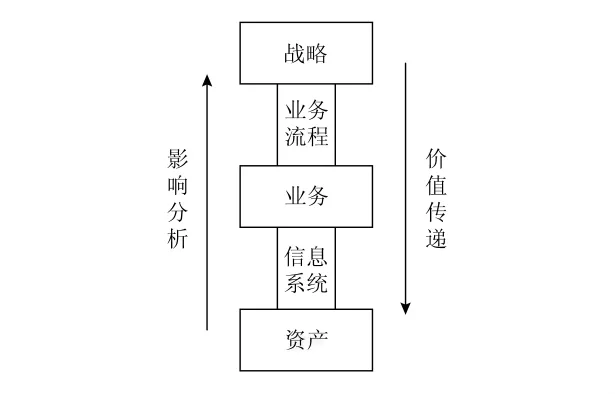

发展战略识别是详细信息风险评估的重要环节,发展战略识别数据应来自于高层管理人员或者熟悉组织发展战略情况的人员.业务是实现组织发展战略的具体活动,业务识别是详细信息安全风险评估的关键环节,通过对组织各业务流程梳理,形成清晰的业务识别成果,业务识别数据应来自于熟悉组织业务结构的业务人员或管理人员.业务的实现又借助于信息系统等具体的资产得以支撑,并最终实现组织的战略层目标.战略、业务到资产自上而下进行组织价值的传递,而风险评估则又自下而上分析风险影响的反馈.

图4 战略、业务与资产分析图

此外,修订的《风险评估规范》又进一步完善了威胁、资产的属性,以更适应当前日益复杂的安全形势和评估需求.其中,资产属性方面包括资产分类和业务承载性,业务承载性为新增属性,业务承载性包括了承载类别和关联程度.威胁属性是此次各要素属性修订中的重点,包括威胁的来源、种类、动机、时机和频率,动机和时机是新增属性.威胁动机是指引导、激发人为威胁进行某种活动,对组织业务、资产产生影响的内部动力和原因;威胁动机可划分为恶意和非恶意,恶意包括攻击、破坏、窃取等,非恶意包括误操作、好奇心等.威胁时机可划分为普通时期、特殊时期和自然规律.

基于图3的风险分析原理,以修订的《风险评估规范》为基础,详细信息安全风险评估实施模型(detailed infor mation security risk assessment i mplementation model,DISRAI M)如图5所示:

图5 DISRAI M图

该模型实施流程与现行风险评估流程类似,不同点在于采用修订的分析方法和计算原理,在对基本要素及属性分析时,应重点结合标准中属性的分析方法,分析、计算出风险值,并进行评价.此部分的示例已在修订的《风险评估规范》中的附录详细给出.

2.3 先详细信息安全风险评估再高阶信息安全风险评估实施模型(模型3)

在依据《风险评估规范》实施信息安全风险评估时,未能解决的一个重要问题是从已分析计算出的资产风险如何评价整体业务风险或组织的总体风险水平.本文针对该问题,给出先详细信息安全风险评估再高阶信息安全风险评估实施模型(detailed inf or mation-high-level inf or mation secu-rity risk assess ment i mplementation model,D-HLISRAI M),如图6所示.

上述模型实施的关键环节在于:1)从某个资产风险(即资产单风险)分析和计算出业务整体风险(即业务多风险);2)从业务多风险分析和计算出战略总体风险.第1个环节是属于多因素评价方法问题,对于某一业务,可以将业务面临的潜在各类风险综合分析为业务安全风险的多种因素.对于多因素综合评价,目前已有研究方法包括模糊数学、灰色关联分析理论、人工神经网络等多种分析评价方法.其中模糊数学、灰色关联分析方法在信息安全风险评估领域已具有较为成熟的研究基础[10-12],特别是通过引进信息熵,计算出各个风险因素在整体风险评估中所占的比例,进而计算整体层面的风险度,由此决定总体风险水平.第2个环节是属于业务层面到战略层面的纲领性分析,可以采用2.1节中的高阶信息安全风险评估实施模型,分析和计算出组织战略总体风险.

图6 D-HLISRAI M图

基于修订的《风险评估规范》中的风险分析原理,计算出资产单风险值,即基于DISRAI M的风险评估;采用模糊数学或灰色关联分析方法,分析与业务关联的多个风险值下的整体业务风险水平;而后采用高阶信息安全风险评估方法,对组织整体战略风险进行分析和评估,即基于HLISRAI M的风险评估.

仍以模型1中案例为例,说明基于D-HLISRAI M的典型实施案例.组织在完成业务、安全措施部署和系统搭建后,可依照DISRAI M进行详细信息安全风险评估,通过资产识别、威胁识别、脆弱性识别和已有安全措施确认,深入了解业务、资产等各方面安全防护状况,依据修订的《风险评估规范》方法,分别计算出资产面临的各类威胁的单风险状况(如系统服务面临网络攻击威胁时,其自身存在的SQL注入漏洞而导致的风险状况);而后采用模糊数学或灰色关联分析方法综合分析多个单风险,计算出业务面临多个风险时的整体安全风险状况(如对应用层面的SQL注入漏洞导致的风险、操作系统层面的补丁未及时更新导致的风险等进行综合分析);最后再根据模型1中的HLISRAI M,分析和计算出组织战略层面(如外包服务战略)的总体风险水平,以指导组织后续信息安全战略布局.

3 展 望

上述3个模型基本涵盖了目前开展信息安全风险评估工作的各类情况,能够指导后续各方开展相关评估实施工作.但仍需以即将修订完成的《风险评估规范》为契机,进一步完善上述3个模型在实际信息安全风险评估工作中的运用,重点解决模型1中的ISSREM,MASRA等以威胁为导向的风险评估算法或模型在实践中的落地,解决模型3中的模糊数学、灰色关联分析方法在实践中更有效的实现途径.