层次化动态网络入侵风险量化评估研究

孙 湘

(江苏大学附属医院, 江苏 镇江 212001)

0 引 言

随着动态网络技术的不断发展和多层次信息系统的迅猛进步,大量的网络入侵攻击事件发生频繁,对层次化动态网络的安全稳定运行带来巨大的干扰,为加固层次化动态网络的安全性,应严格地对网络入侵风险进行实时有效评估,对层次化动态网络入侵风险的量化评估过程主要目的是将入侵风险控制在层次化动态网络的安全稳定运行范围内。

当前存在多种针对层次化动态网络的入侵风险评估研究,文献[1]中提出的方法首先构建动态网络入侵攻击图,根据分析动态网络脆弱性的利用难度来描述入侵攻击状态之间的转换概率,通过从不同网络层次中获取的网络入侵信息进行风险量化评估,缺乏网络入侵风险等级的评估过程,存在风险量化评估误差大的弊端。文献[2]研究了未经授权的数据访问、数据窃取、数据修改等网络入侵,提出一种动态实时保护系统,利用IP地址和时间入侵信息量化评估。文献[3]基于模糊综合评价法的综合单价风险量化,采用图近似算法将层次化动态网络入侵攻击事件分析过程转换为时间段近似图之间的分析,存在风险量化结果精度低的弊端。为解决该问题,提出一种新的层次化网络入侵风险量化评估方法,提升层次化动态网络的入侵风险量化评估精度,降低入侵风险的错误报警频率。

1 层次化动态网络入侵风险量化评估研究方法

1.1 基于WNN模型的网络入侵安全风险等级评估

在划分为三个层次结构的动态网络中,会发生网络入侵的层次为隐含层与输出层,为此,只考察该两层动态网络的安全情况。对WNN的影响采取对输入层进行投影压缩。whl和wmh分别为隐含层与输出层、输入层以隐含层间的连接权重值。

公式(1)为隐含层的激励函数小波表达结果:

ψ(t)=(1-t2)exp(-t2/2)

(1)

输出层激活函数表达结果用公式(2)表示:

f(x)=1/(1+exp(-x))

(2)

层次化动态网络训练的实现需要在隐含层和输出层的激励函数基础上,采用反向传播(Back Propagation, BP)神经网络算法进行批处理[6],批处理过程可有效进行小波系数和网络权重的自适应修正。

(1)层次化动态网络的正向入侵风险

设WNN结构中第h个隐含层节点的阈值为wh0,可将隐含层中第h个节点的输入和输出分别用公式(3)和(4)描述:

公式(4)中的ah和bh代表隐含层第h个节点的伸缩和平移系数,则隐含层第h个节点的波动系数用式(5)描述:

采用公式(6)描述输出层第m个节点的输出结果:

在公式(6)的基础上,BP算法常利用梯度下降法将误差函数视为学习目标函数完成层次化动态网络输出结果的修正,实现非线性逼近,则有:

(7)

根据公式(4)~(7)可得以下偏导公式:

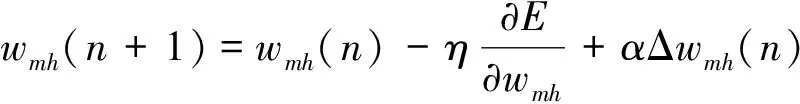

(2)层次化动态网络的反向入侵风险

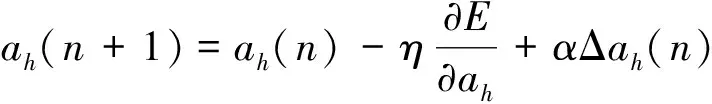

网络入侵风险的反向传播过程用公式(12)~(15)描述:

上述公式中n为迭代次数,网络入侵安全风险等级评估中的动量因子用a表示,η为修正权值的学习效率[7];不同变量在进行n次和n-1次迭代权值后的变量用Δmmh(n)、Δwhi(n)、Δah(n)和Δbh(n)表示,根据正向和反向传播过程隐含层的数据输出即可实现对层次化动态网络入侵风险的等级评估。

基于WNN模型的网络入侵安全风险等级评估方法在对层次化动态网络入侵风险等级的评估时[8],对层次化动态网络入侵风险量化评估结果较为粗糙,在此基础上,融入基于人工免疫的层次化动态网络入侵风险量化评估方法,实现对层次化动态网络入侵风险的精确量化评估。

1.2 基于人工免疫的层次化动态网络入侵风险量化评估方法

本文对层次化动态网络入侵风险的量化评估,以上文网络入侵安全风险等级评估结果为依据[9],将层次化动态网络的正向和反向入侵风险的输出结果与人工免疫原理相结合,实现对层次化动态网络入侵风险的量化评估。本文通过对人体记忆细胞的免疫过程进行模拟,将层次化动态网络受到网络入侵的过程等同视为人体记忆细胞的免疫过程,其中层次化动态网络的入侵风险概率可以用抗体浓度表示。

(16)

若将抗原自身浓度作为评判结果,记忆细胞的抗体浓度逐渐稀释[13],浓度减小步长用γ表示,公式(17)为记忆细胞抗体浓度减小过程:

(17)

将克隆技术用于提升抗体浓度实现对层次化动态网络入侵风险量化评估需将层次化动态网络的网络主机的重要程度和发生网络入侵时的危害进行综合考量[14],将第ϑ类的网络入侵风险的危害概率用vϑ表示,网络服务器η的重要性用wη表示,发生层次化动态网络入侵全部的入侵类型用M表示,网络主机数量为H,在不同生命周期内评估层次化动态网络的入侵风险量化评估是基于不同网络服务器的抗体浓度计算各种入侵风险概率[15],如公式(18)所示:

Rη(t)=2/(Rδ,ϑ+eo)-(rη-rη,δ)/H

(18)

其中,服务器分类风险用tη,δ表示,服务器总体风险和层次化动态网络的分类风险分别用rη和Rδ,ϑ表示,层次化动态网络的总体风险为Rδ。

2 实验分析

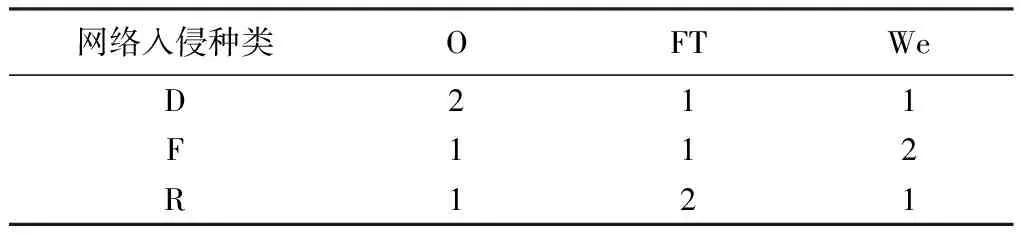

实验为验证本文方法的有效性,需进行实际仿真实验用以验证本文方法的实际应用效果,实验平台为Cavium Network公司的OCTEON网络服务平台,该服务平台包括三种服务器,实验假设网络入侵者可随时对服务器进行网络攻击。实验分别在一天中的8:00-10:00、13:00-15:00和18:00-20:00三个时间段内模拟网络攻击者对层次化动态网络发起入侵,实验将三个服务器在上述三个时间段内受到的网络攻击次数分别用表1、2和3描述。服务器受到攻击次数用c表示,网络入侵攻击类型为Yz原子攻击,其中包括Dos攻击、Root权限提升和FTP缓冲区溢出三种入侵,三种服务器Oracle数据服务器、FTP服务器和Web服务器分别用O 、FT和We表示。

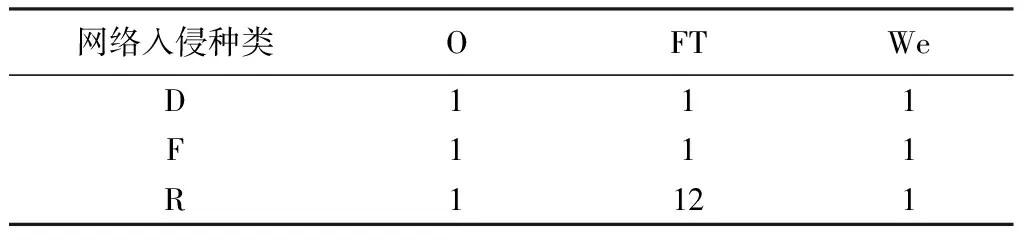

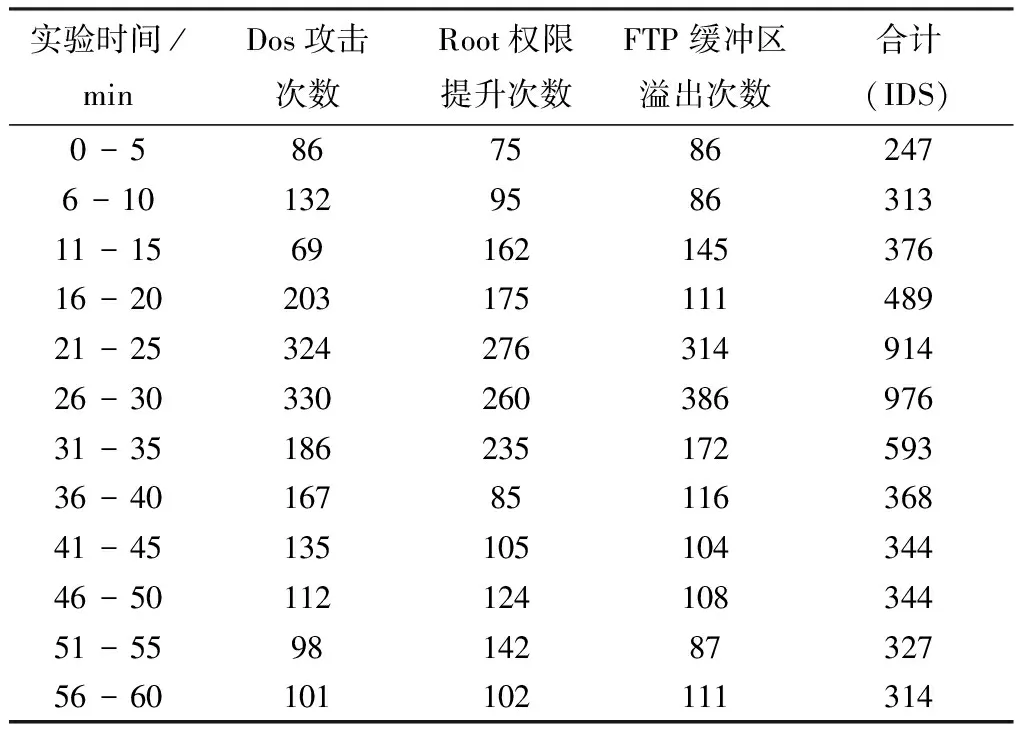

表1 8:00-10:00服务器的网络入侵次数

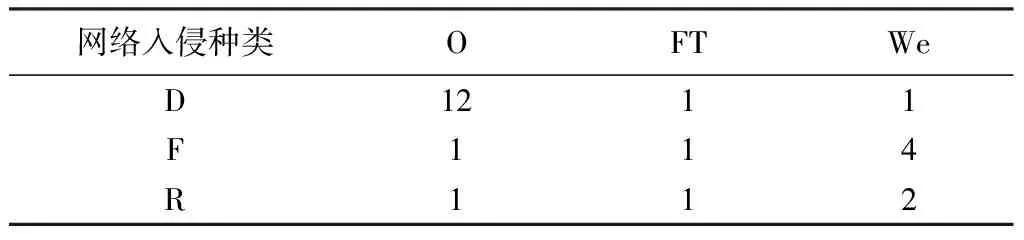

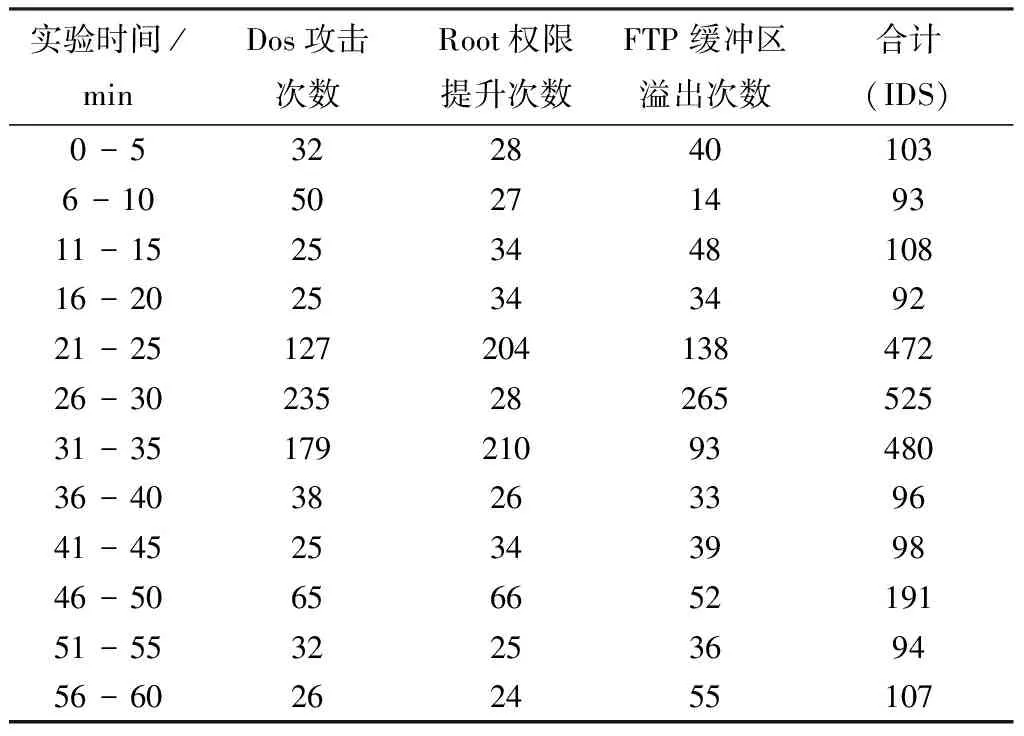

表2 13:00-15:00服务器的网络入侵次数

表3 18:00-20:00服务器的网络入侵次数

分析3个表中数据可知,实验测试的三个时间段内三种服务器遭受的网络攻击次数均不相同。

根据表中数据结果可知,在18:00-20:00期间网络服务器的入侵次数最少,将13:00-15:00时段与8:00-10:00时段相对比,前者因为对Oracle数据服务器DOS攻击次数的提升,出现对Web服务器的DOS攻击次数的提升,所以出现13:00-15:00时间段的网络入侵风险次数高于8:00-10:00时间段的网络入侵次数。18:00-20:00时间段相比前两个时间段的受攻击次数略有降低,但此时间内对层次化动态网络的危害程度较高,因此说明该时间段的网络入侵风险高,可以得出攻击危害强度高的入侵风险对多次中等强度的网络入侵的网络入侵危害大,说明本文方法在对层次化动态网络的风险量化评估方面具有较好的应用。

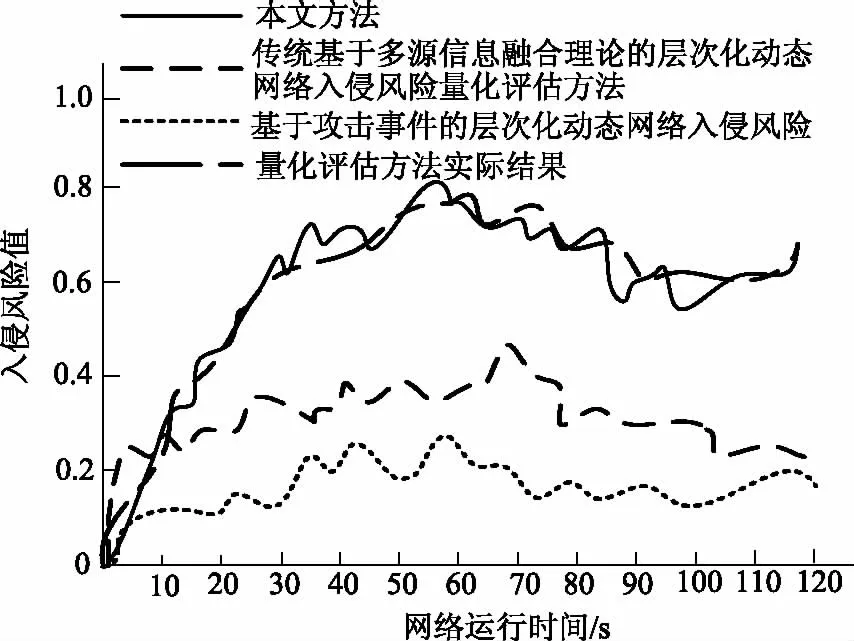

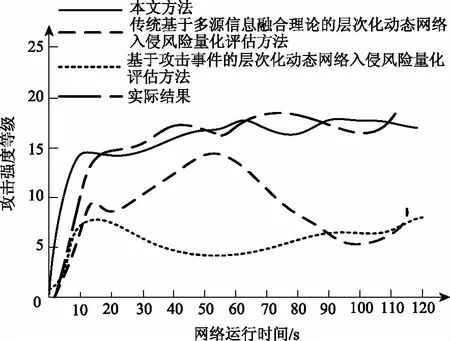

图1和图2分别为采用本文方法、传统基于多源信息融合理论的层次化动态网络入侵风险量化评估方法和基于攻击事件的层次化动态网络入侵风险量化评估方法时,实验层次化动态网络在遭受恶意网络入侵使一段时间内的攻击等级和入侵风险值曲线,分别将三种方法的评估结果与实际值进行比较,且网络入侵风险值和攻击强度等级分别用c和n表示。

图1 网络入侵风险值(c)

图2 网络受攻击强度等级(n)

分析图1、图2三种方法与实际网络入侵风险值和网络受攻击强度等级曲线可以看出,本文方法与另外两种方法的入侵风险值和受攻击强度相差较大,与实际结果的相似度较高,说明本文方法中将人工免疫理论用于量化评估层次化动态网络的入侵风险方面具有较好的应用性,通过对人体记忆细胞对抗原的免疫模拟,使一些仅可被记忆抗体识别的入侵信号被视作危险入侵信号,另外一些对层次化动态网络不构成危险的会自动排除,因此本文方法的网络风险值结果和网络受攻击强度与真实结果相差小,实验结果说明本文方法可用于对层次化动态网络入侵风险的量化评估中。

实验通过进一步验证本文方法在风险量化评估过程中的报警次数和发生错误报警的几率,来验证本文方法性能的优势,实验主要对Oracle数据服务器实施网络入侵测试,实验控制网络入侵的时间间隔Ts为1 s,实验获取的量化评估结果的错报率用公式(19)表示:

其中,SAN和TAN分别表示本文方法的正确报警数量和入侵检测系统(Intrusion Detection Systems, IDS)报警数量。

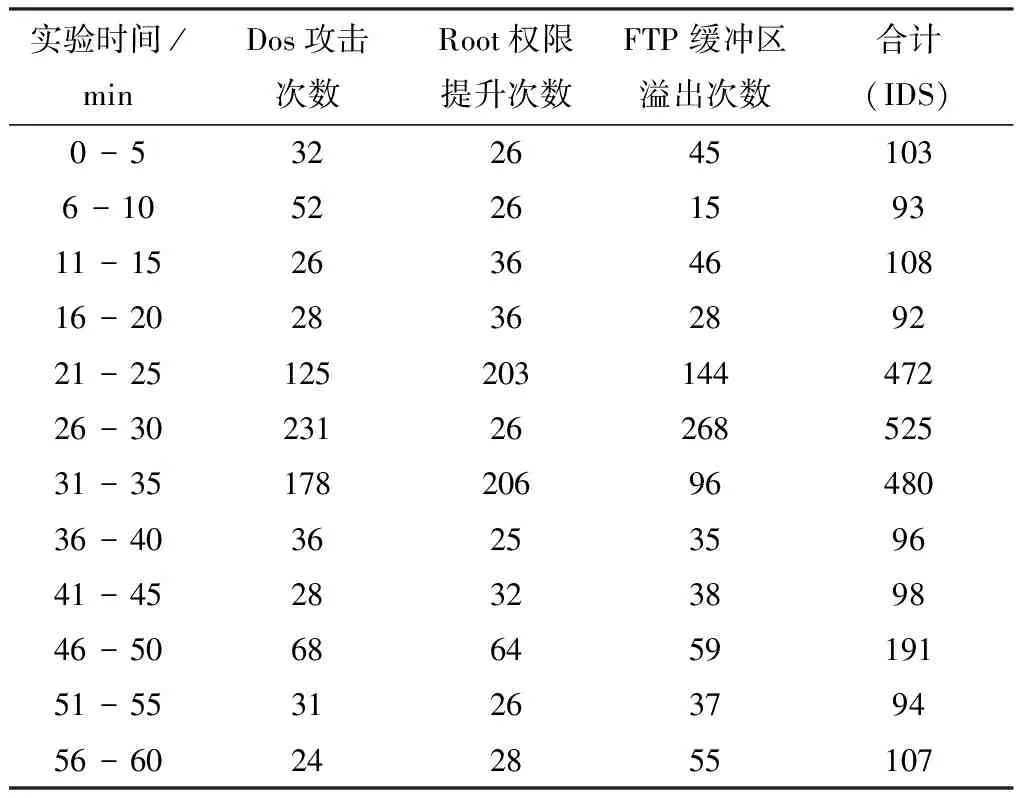

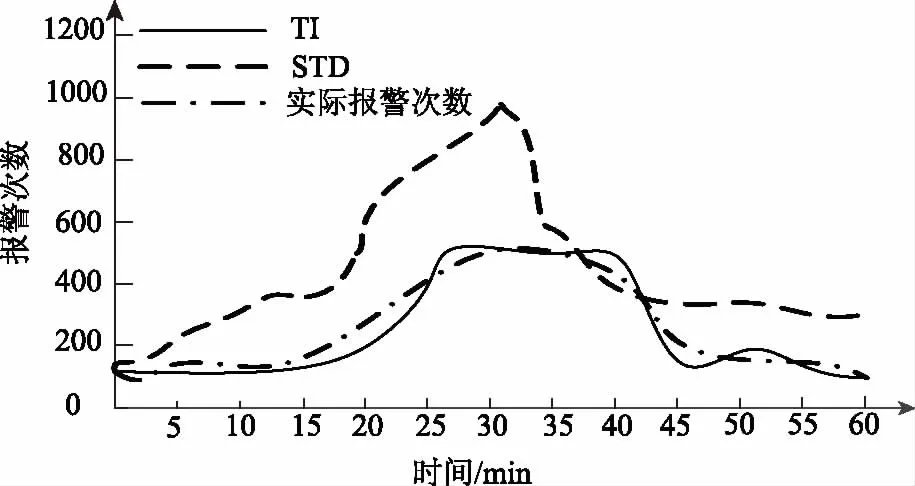

实验将本文的网络入侵风险量化评估方法和传统基于多源信息融合理论的层次化动态网络入侵风险量化评估方法分别用TI和STD表示,两种方法均能对Oracle数据服务器的数据包进行捕捉,设置该服务器的风险阈值和层次化动态网络阈值均为0.2,实验进行60 min,实验前20 min没有进行网络入侵,在该时间段内发生的网络报警为层次化动态网络自身的报警机制,在实验进行到20钟时向该服务器进行网络入侵攻击,持续20 min且每分钟发送50个数据包,在实验进行40 min后停止发送数据包。表4和表5分别为本文方法和传统基于多源信息融合理论的层次化动态网络入侵风险量化评估方法的报警数量。表6为该网络实际的报警次数。由于层次化动态网络会受到不同类型的网络攻击,因此针对不同的攻击类型,两种方法给出不同的报警类型。

表4 本文方法的报警数量

表5 传统基于多源信息融合理论的层次化动态网络入侵风险量化评估方法的报警数量(n)

表6 实际层次化动态网络的报警次数

实验将表4、表5和表6数据结果用图3进行描绘,直观表现出两种方法对层次化动态网络入侵风险的预警次数。

图3 三种方法的网络入侵报警次数

分析表4、表5、表6以及图3可知,在实验测试的前20 min和后20 min内,测试服务器未遭受任何来自外界的网络入侵干扰,本文方法和传统基于多源信息融合理论的层次化动态网络入侵风险量化评估方法均产生报警,该种类型的报警信息属于对层次化动态网络自身风险的报警,在20~40 min内,层次化动态网络受到攻击,两种方法分析不同测试时间段内网络的受攻击次数不同,与实际层次化动态网络的报警次数相比,本文方法的报警次数与实际网络的报警次数相同,说明本文方法对层次化动态网络的入侵风险的量化估计效果较好,对每个入侵风险都能准确的进行评估。

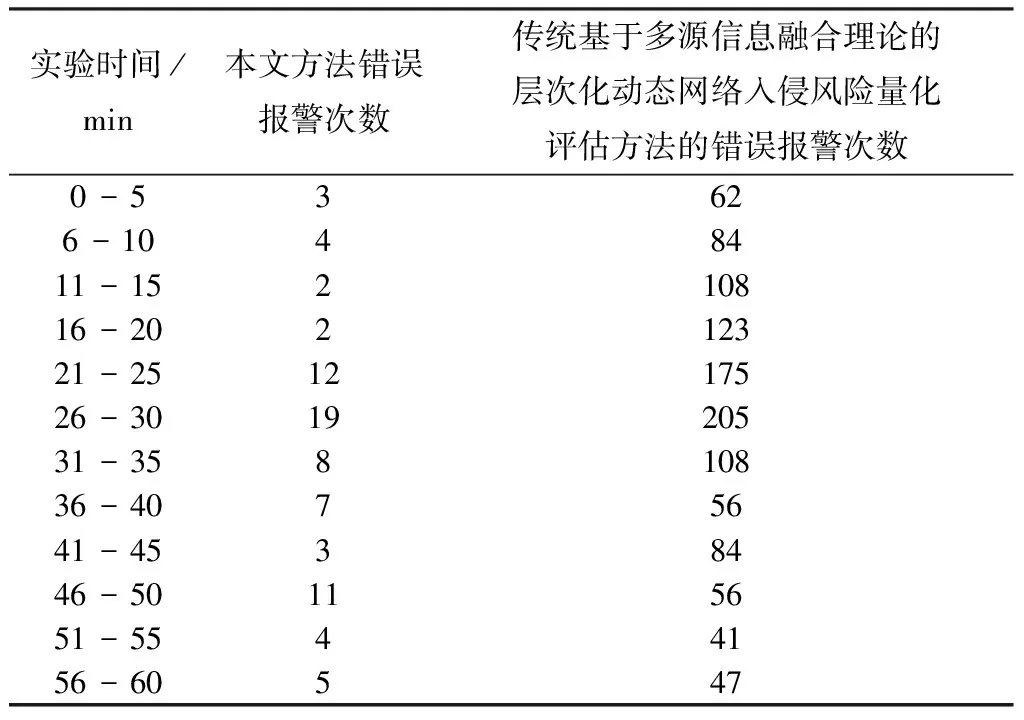

实验在表4表5两种方法获取报警数量基础上,通过比较报警数量中的错误报警次数来验证本文方法和传统方法的风险量化评估结果的准确性,实验测得本文方法和基于多源信息融合理论的层次化动态网络入侵风险量化评估方法的错误报警次数用表7表示。

表7 两种方法在实验测试时间内的错误报警次数

根据表7两种方法在实验测试时间内的错误报警次数和公式(19)可以看出,本文对层次化动态网络的入侵风险量化评估结果较准确,对风险的准确报警次数较高,本文方法在应用在实际的层次化动态网络上具有较高的应用价值。

3 结 语

本文提出的新的层次化动态网络入侵风险量化评估方法,在WNN模型层次化动态网络的入侵安全等级评估结果的基础上,将人工免疫原理融入其中,实现对层次化动态网络入侵风险的量化评估,从实验对比结果可以看出,本文方法可有效的对网络入侵的风险等级和网络入侵风险值实施有效量化,且当网络发生入侵时的报警效果也较好。