拖拉机数字化设计数据库云存储服务数据安全研究

时 磊,余 森

(河南工业职业技术学院,河南 南阳 473000)

0 引言

近年来,随着云平台计算技术和规模的不断发展,云服务技术被使用在很多数字化设计领域,并衍生了很多云存储和数据共享服务[1-6]。云平台具有海量图像信息存储和动态扩展能力,可以为设计人员设计数据信息的共享提供极大的便利,具备高效的计算能力,可以为设计人员提供大型的三维仿真数据,并实现数据共享[7-10]。但是,云服务技术在实现数据资源共享的同时也存在很多安全问题,如数据的泄露事件。云存储技术数据资源提供者和管理者的分离也决定了数据的安全性存在较大的隐患,而采用加密和解密技术以及数据的退化和复原的方法,可以充分保障数据的安全性,对于基于云平台的数字化设计人员知识产权的保护具有重要的意义[11-14]。

1 云存储服务拖拉机数字化设计数据库及隐私保护

随着云平台技术和拖拉机数字化设计技术的不断发展,基于大数据共享的协同设计方法在许多机械产品设计领域已经初步开始使用[15-16]。云平台集成了大量的分布式网络和联动式的数据库,在拖拉机零部件设计的过程中,设计图纸和三维仿真设计会产生海量的设计图片,而图片的泄密会使知识产权受到侵犯,因此在使用云平台协同设计和资源共享时,必须保护数据的信息安全[17-19]。图1为云计算平台加密技术的基本框架。

图1 云计算平台加密技术框架Fig.1 The encryption framework of cloud computing platform

在使用云平台进行拖拉机设计时,当形成产品数据时需要将其发送到拖拉机数字化数据库中,发送时对数据进行了加密处理,然后用户端可以对数据进行调用,但必须通过一定的解密手段才能打开。本次设计的云计算平台加密技术主要是采用图像退化和复原以及分离式存储技术,其原理如图2所示。

图2 图像退化复原和分离式存储Fig.2 Image restoration and separate storage

为了使云平台数据加密发挥到最佳效果,除了对图像进行重要信息退化和复原之外,还采用了分离式的数据存储传输形式,将信息数据分成两部分,然后对局部再进行细分。在用户端调用数据时,除了需要对数据采用密钥进行复原外,还需要对数据进行合成,数据合成采用了特殊规则算法,想要得到完整的数据,必须知道算法规则,由此实现了数据的双重加密,使加密更加安全可靠[20-24]。

2 图像加密和复原算法模型

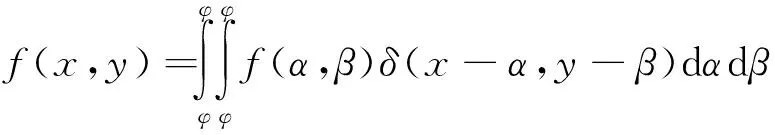

在拖拉机数字化设计和云存储过程中会产生海量的原创设计图片,图片一旦泄露将会造成知识产权侵权,所以需要对图像进行加密处理;而加密过程可以采用图像退化的原理,即通过图像退化将重要的信息进行隐藏,一般来说,退化图像的模型为

g(x,y)=Hf(x,y)

(1)

其中,f(x,y)表示原图像;H表示综合退化因子;g(x,y)表示退化后的图像。其中,原图像还可以表示为

(2)

其中,α、β表示像素点;f(α,β)是像素点的特性函数;δ(x-α,y-β)表示冲击响应,采用卷积符号的形式可以表示为

f(x,y)=f(x,y)·δ(x,y)

(3)

式(2)还可以写为

f(x-α,y-β)=f(x,y)·δ(x-α,y-β)

(4)

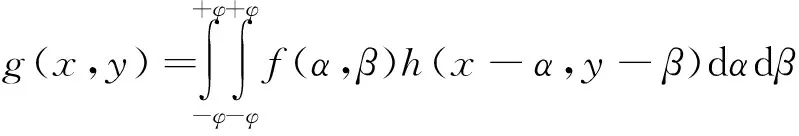

如图3所示:图像f(x,y)通过退化函数h(x,y)和复原函数g(x,y)可以实现加密和复原,图像f(x,y)的退化意味着将失去部分重要的信息,而通过人为操作的图像退化可以用来实现图像的加密。图像加密后传送到客户端时,客户使用图形需要对图像进行解密,解密算法可以基于逆滤波复原算法。图像复原的基本原理是利用时频转换,将图像从空间域转换到频域,频域通常使用的是傅里叶频域,而通过反向滤波可以实现图像的复原,首先进行时频转换,即

(5)

上式两边进行傅里叶变换得

G(u,v)=F(u,v)H(u,v)

(6)

其中,G(u,v)和H(u,v)分别是g(x,y)和h(x,y)的传递函数。

则原始图像为

(7)

以上是在没有噪声干扰情况下的图像复原,如图存在噪声N(u,v),则逆滤波算法的原理就会发生变化,则

G(u,v)=F(u,v)H(u,v)+N(u,v)

(8)

写成逆滤波的方式,即

(9)

一般来说,对于拖拉机数字化设计云存储数据图像的加密都是采用人为干预的手段,其加密后的图像属于非盲图像,可以将频谱限制数值不大的有限范围内,这样可以保证频谱没有出零点。

图3 图像退化模型图Fig.3 Image degradation model

3 云存储服务数据保护及安全性测试

为了验证图像加密和复原技术在拖拉机数字化设计云存储服务数据库中使用的可行性,以实际的农用铲土机为研究对象,通过海量数字化设计图像数据的加密和复原,验证数据的安全性[25-29]。

图4表示一款新型的农用铲土机。为了优化铲土机铲斗的力学性能,对其进行了实验研究,发现铲土机的铲均在工作强度较大时容易发生轴的疲劳破坏,因此需要借助于数字化仿真技术对零部件进行优化。

对于三维实体模型的虚拟环境和模型创建,加上对仿真数据进行存储,其计算量和工作量是十分庞大的,为了提供工作效率,引入了云平台服务器,建立了如图5所示的数字化三维仿真环境模型。

图4 农用铲土机实际模型Fig.4 The actual model of agricultural shovel

图5 农用铲土机数字化设计Fig.5 Digital design of agricultural shovel

图6表示铲斗的数字化设计优化过程。为了优化铲斗的零部件需要对其作业过程中的应力和应变等进行分析,最终进行可靠性验证。但是,这些设计图都是初步原始设计,涉及到知识产权,一旦泄露会发生侵权行为,因此在云存储和传输过程中需要对数据进行加密处理。

图6 铲斗数字化设计Fig.6 The bucket digital design

如图7所示:采用第2节阐述的图像退化效果,对图像进行加密后,可以隐藏图像的部分有用数据,即便是泄露也可以保护数据的安全性。但是,数据传送后在用户端需要采用一定的算法进行复原,复原后的图像,如图8所示。

图7 图像加密效果Fig.7 Image encryption effect

图8 图像复原效果Fig.8 Image restoration effect

在图像复原时,通过密钥的形式约定了加密和解密相关算法,从而保证数据的安全可靠传输,图像复原后的效果和原始图像非常接近,解密后的图像没有失真。

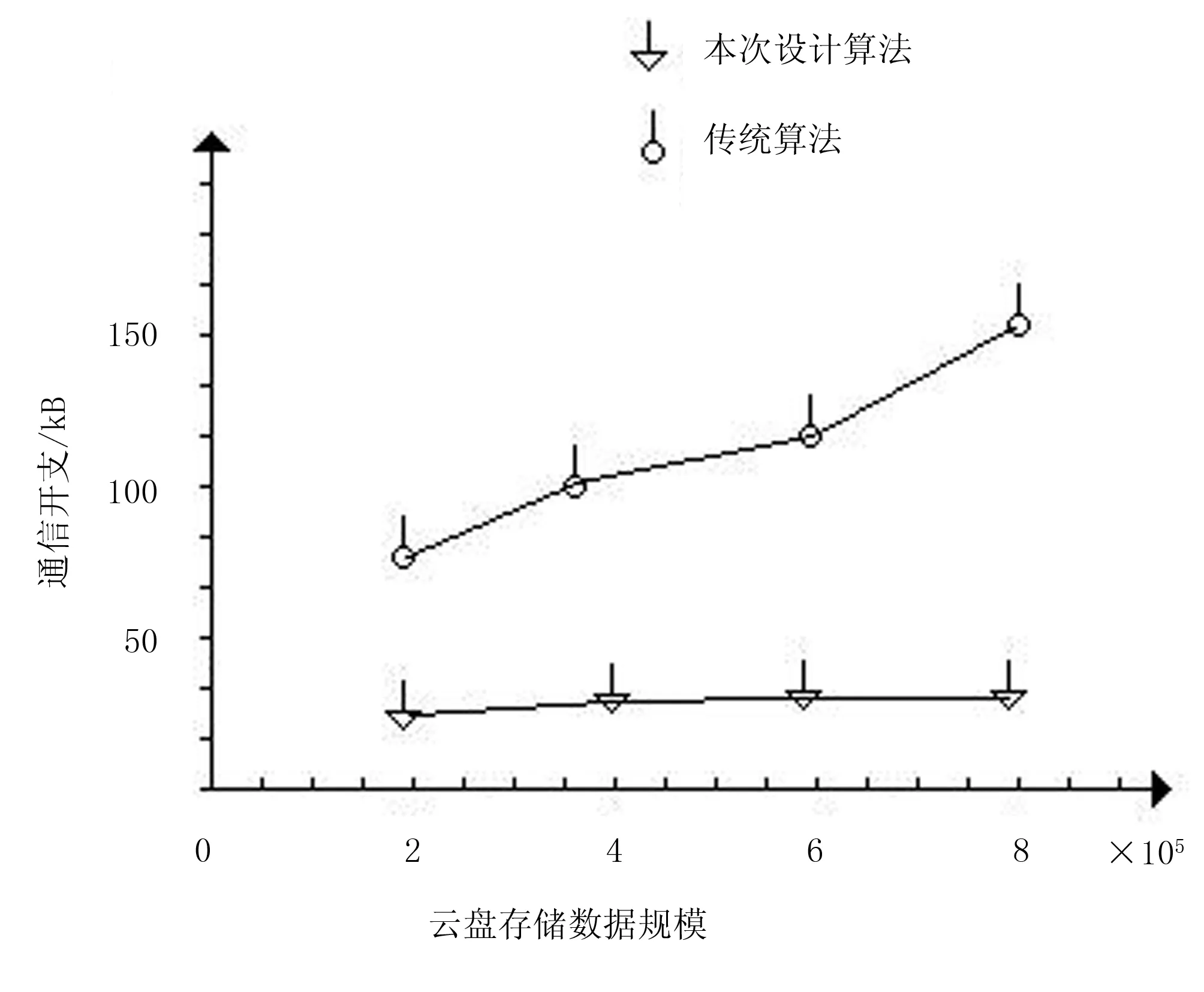

通过实际数据加密和安全性测试对不同算法的开支进行了测试,如图9和图10所示。测试结果表明:采用本次设计的算法其数据通信开销稳定,这是由于随着数据规模的增大,加密的深度并没有产生剧烈的变化,而云平台可以实现同步加密,所以通信开销不大。

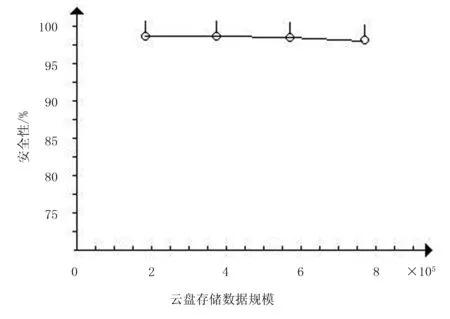

为了验证数据加密后的安全性,对不同规模的数据进行了测试,结果表明:随着云存储数据的不断增加,数据安全性依然保持较高,由此验证了算法的稳定性和可靠性都较高。

图9 通信代价数据图Fig.9 The data graph of communication cost

图10 信息安全性测试结果Fig.10 The test results of information security

4 结论

为了保护拖拉机数字化设计过程中设计图纸和图像等一些隐私数据,提出了一种基于图像退化和复原的数据安全及隐私保护技术,并采用了数据分离技术对数据进行存储和交互,进一步提高了数据的安全性。为了验证该方法对数据保护的可行性和可靠性,对图像进行了退化和复原测试。测试结果表明,采用图像复原技术可以清晰地复原加密图像的重要数据信息,图像清晰度和原始图像清晰度一致。对方案的通信代价和安全性进行了分析测试,结果表明:随着数据规模的不断扩大,通信代价和安全性并没有出现剧烈的变化,其稳定性较好,是一种高效而可靠的设计方案。

参考文献:

[1] 王起功,郑富全,贾磊.先进制造模式下的MES应用与发展趋势[J].自动化博览,2010,37(36):40-50.

[2] 宋俊德.浅谈物联网的现状与未来[J].移动通信,2010, 7(15):8-10.

[3] 林晓芳.浅谈我国物联网产业的发展[J].技术与市场, 2011,18(11):122-123.

[4] 许超杰,刘志,何振芬,等.字符二维码的编码模式选择算法[J].计算机系统应用,2013,22(4):69.

[5] 刘飞.离散制造业MES需要实现与设备层的集成[J].中国制造业信息化,2007,18(24):14.

[6] 蔡坦,刘卫宁,刘波.一种新的基于直觉模糊集的制造云服务优选方法[J].中国机械工程,2014(3):352-356, 421.

[7] 倪志伟,王会颖,吴昊.基于MapReduce和多目标蚁群算法的制造云服务动态选择算法[J].中国机械工程,2014,25(20):2751-2760.

[8] 朱李楠,赵燕伟,王万良,等.基于RVCS的云制造资源封装、发布和发现模型[J].计算机集成制造系统,2012,18(8):1829-1838.

[9] 王崴,张宇红,徐晓东,等.面向中小企业的零部件资源云端化封装技术研究[J].机械设计与制造,2012(8): 260-262.

[10] 孔令军,徐文胜,查建中.基于服务模板的制造资源封装方法[J].计算机应用,2012,32(12):3534-3539.

[11] 李向前,杨海成,敬石开,等.面向集团企业云制造的知识服务建模[J].计算机集成制造系统,2012(8): 1869-1880.

[12] 李从东,谢天,汤勇力,等.面向云制造服务的语义X列表知识表达与推理体系[J].计算机集成制造系统, 2012,18(7):1469-1484.

[13] 赵楠,牛占文,郭伟.云制造环境中面向设计知识资源序列化组合的量子和声搜索算法[J].计算机集成制造系统,2012,18(7):1435-1443.

[14] 姚锡凡,金鸿,徐川.云制造资源的虚拟化与服务化[J].华南理工大学学报:自然科学版,2013,41(3):1-7.

[15] 李文川,王旭,景熠.离散制造企业RFID实施框架研究[J].计算机应用研究,2011,28(10):3746-3749.

[16] 祁峰,谢庆生.射频识别技术与ERP系统的集成应用[J].贵州大学学报,2008,25(5):498-502.

[17] 康玲,陈桂松,王时龙,等.云制造环境下基于本体的加工资源发现[J].计算机集成制造系统,2013,19(9): 2325-2331.

[18] 刘强,王磊,陈新度,等.云制造服务平台的资源使用及访问控制[J].计算机集成制造系统,2013,19(6): 1414-1422.

[19] 姚锡凡,金鸿,徐川,等.云制造资源的虚拟化与服务化[J].华南理工大学学报:自然科学版,2013,41(3): 1-7.

[20] 崔晓康,马军,李立伟,等.基于动态集成框架的云制造服务过程追溯与匹配研究[J].制造业自动化,2014,36(8):9-11.

[21] 李成海,黄必清.基于属性描述匹配的云制造服务资源搜索方法[J].计算机集成制造系统,2014,20(6): 1499-1507.

[22] 王学文,杨兆建,丁华,等.煤矿装备云制造资源服务平台研究与应用[J].煤炭学报,2013,38(10):1888-1893.

[23] 曾翠华,廖海平.基于焊件三维装配体的机器人焊接离线编程[J].焊接设备与材料, 2007,36(5): 43-45.

[24] 邱长伍,长孙郁南.机器人图形化编程与三维仿真环境[J].机器人,2005,27(5): 436-440.

[25] 任倩,王树国,陈祥立.基于虚拟现实的机器人离线编程技术的研究[J].机器人,2003,25(2): 172-177.

[26] 戴文进,刘进.机器人离线编程系统[J].世界科技研究与发展,2003,25(2): 69-73.

[27] 李二超, 李战明, 李炜.基于神经网络的机器人关节转矩力控制研究[J].电气自动化, 2011, 33(1): 23-27.

[28] 陈晓兵,廖文和,戴宁.三角网格曲面等参数线刀轨生成算法[J].中国机械工程,2013(8):1047-1051.

[29] 乐英,韩庆瑶,贾军.复杂曲面数控加工刀具轨迹的生成技术[J].机床与液压,2008(6):25-27.