面向云审计数据的可追踪归责方案

叶成荫 陈 庄

(重庆理工大学计算机科学与工程学院 重庆 400054)

(yechengyinpaper@126.com)

大数据时代的来临,正引发着全球众多领域内的重大战略与技术变革.在大数据的支撑下,随着互联网虚拟化资源云计算平台的日臻成熟,将该平台广泛地应用于审计工作将引发审计业新的发展趋势.在云审计过程中,审计人员可以利用存储在“云”中的数据和程序,这样可以使得审计人员在地理上非常分散,甚至于不一定来自于同一个审计机关或委托机构,所有的工作协同和数据共享通过云技术来实现.使得审计人员可随时随地地通过互联网对数据进行审计.然而,云审计在为人们带来便捷的同时,也面临着来自审计数据内外部安全问题的挑战.

图1 可追踪归责技术

云审计发展过程中面临的外部安全问题主要是指数据在传输及存储过程中的数据泄露、数据篡改以及数据丢失等问题.程平等人[1]在2011年阐述了在云环境下保障企业数据安全的重要性;徐贵丽[2]于2014年也指出在云审计发展中,数据安全性是互联网时代首要考虑的问题.针对云审计外部问题,文献[3]提出在云审计领域使用AES和ECC相结合的数据传输加密方案,以此来保障数据的传输安全性;在文献[4]提出改进的数据完整性校验方案应用于云数据存储方面,较好地维护了云数据的外部安全性.

云审计发展过程中面临的内部安全问题主要是指审计人员对核心数据有意无意地增删改查等操作.目前,在云审计系统建设过程中主要以硬件和业务流程建设为主,忽略了内部访问控制的建设[5],从而导致云数据资源滥用和非法使用、数据库违规操作等问题的发生.云审计发展面临的内部安全问题已成为制约其发展的主要瓶颈,也是用户担心和质疑的主要原因.

针对上述问题,本文提出在云审计的数据访问过程中使用可追踪归责技术,如图1所示.通过使用定位技术、数据库三权分立思想和数据库操作记录功能,实现在云审计数据访问过程中的事前防范、事中预警和事后追责的3层防范体系,解决云审计发展面临的内部安全问题,从而突破云审计发展瓶颈.

1 相关工作

在定位技术方面.当今互联网时代,主要以IP定位技术为主体.王占丰等人[6]对IP定位技术进行了基本的概述和应用情况分析,将现有的定位算法分为基于客户端和独立于客户端的2类定位算法,并进行了分析和比较.文献[7-8]指出定位算法要求根据时延与地理距离之间的线性关系来估测主机位置,并通过拓扑信息来减小定位误差.

在数据库三权分立方面.当今互联网时代,数据库系统的安全性能否得到有效保护已成为衡量数据库系统的重要指标之一.三权分立的思想很早就被提出,但都是应用于国家政权建设中,之后该思想也广泛地应用于数据库安全保护中[9].Oracle推出的 Oracle Database Vault[10]用于保护用户敏感信息免遭内部威胁,并采取分权管理模式,在一定程度上体现了分权的思想.在国内,武汉达梦数据库有限公司研制的数据库“三权分立”安全机制获得了国家发明专利,该机制将系统管理员分为数据库管理员(DBA)、数据库安全管理员(SSO)和数据库审计员(AUDITOR),实现数据库的分权管理[11].文献[12-13]也提到在Access数据库以及国产数据库中使用三权分立的思想,维护数据库安全性.

在记录数据库操作方面.数据库操作记录从功能组成上至少应包含信息采集、信息分析、信息存储和信息展示4个基本功能.

信息采集功能是通过技术手段获取需要记录的操作信息,关键在于采集信息的手段分类、采集范围和采集信息的细粒度;信息分析功能是指对于采集的信息进行分析、审计,属于核心功能;信息存储是对采集到的信息进行保存、备份并可作为取证的依据,在该功能的实现上,关键点在于海量数据的存储技术以及信息的安全保护技术;信息展示功能包括统计分析报表功能、事前预警、事中防范和事后归责等功能,是系统效果最直接的体现.

基于此,本文提出在云审计领域使用定位技术,实现审计人员在登录系统时记录用户主机IP地址、MAC地址以及经纬度坐标,从而定位用户地理位置等信息,在一定程度上规范了审计人员的操作行为,形成事前防范体系.使用数据库三权分立思想对云存储数据库进行管理,通过分权思想形成云审计系统中数据库管理权限的相互制衡,在一定程度上制约了管理员的违规操作,形成了事中预警体系.使用记录数据库操作技术,可实现对审计人员在系统内的操作均被记录在表中,包括操作的类别、操作日期和时间、操作的用户、事件类型及操作是成功还是失败、请求来源、客体名称以及安全级别,并生成可视化的文档视图,由数据库审计员独立使用.通过日志记录功能,在一定程度上规避了事后无法追责的问题,形成了事后追责体系.

2 系统设计

根据相关研究和技术分析,本文提出一种面向云审计数据的可追踪归责方案,并对该方案进行了详细的系统设计.该系统通过旁路部署模式,采取将数据库数据镜像到该系统中的方法对用户进行定位,对数据库进行分权管理并记录数据库操作.该系统主要涉及定位技术、数据库三权分立思想和数据库操作记录功能3个方面.

2.1 定位技术设计

该系统方案调用百度地图API接口,通过系统返回请求参数中指定上网IP位置信息,包含经纬度坐标,省、市等地址信息,以json格式数据检索,系统页面如图2所示.系统采用C#编程语言的WebClient类对特定URL的httphttps接口发起检索请求,返回jsonData数据,并对json格式数据进行解析,在可视化页面上展现出当前用户IP地址所定位的地理位置,系统定位信息如图3所示.

图2 定位系统页面

图3 定位信息页面

2.2 数据库三权分立思想设计

该系统方案针对数据库三权分立角色预赋权,把权限信息存储在系统权限表中,在系统初始化时,3种角色分别获得自己相对应的权限分配.其中系统权限表包含用户角色表user、角色权限表role_priv、角色数据库操作权限表db、角色表格操作权限表tables_priv、角色表格列操作权限表colunms_priv、角色存储过程操作权限表procs_priv和角色约束表role_constraint.该系统采取基于角色访问控制实现三权分立思想,将部分数据结构进行修改,包括用户角色关系类、角色的数据库权限类以及角色的表级权限类,并增加部分数据结构,包括全局角色权限类、角色资源类结构体和互斥角色集结构体,系统登录页面如图4所示:

图4 数据库管理系统页面

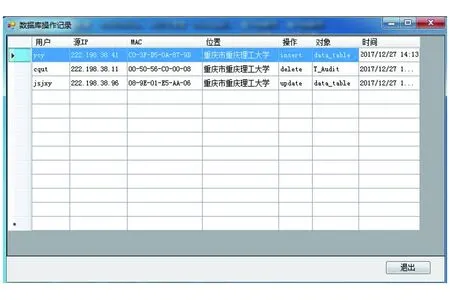

2.3 数据库操作记录功能设计

该系统方案通过用户使用中间件或应用系统访问数据库时,在镜像端口记录对数据库的操作行为,并将操作记录生成可视化excel文档存储.该系统使用C#语言设计文档在线查阅模式,采取将文档数据流读成DataSet类数据,并使用dataGridView控件实现对excel文档的在线查阅功能,如图5所示,记录信息包括用户名、源IP、Mac地址、地理位置、对数据库操作类别和对象以及操作时间.通过记录数据库操作的方式,实现在一定程度上规避了事后无法追责的问题,形成了事后追责体系.

图5 记录数据库操作页面

图6 旁路部署端口镜像模式

3 系统架构

系统采取旁路部署方式,如图6所示.可使得在系统运行情况下,不影响数据库的正常使用和安全.通过设置交换机上的数据镜像,所有对数据库服务器的访问均被镜像到系统中,从而实现旁路监控.通过在数据库交换机上做端口镜像的方式,把数据库数据流镜像到系统网关,同时在网关上配置管理IP,方便远程管理.系统设备需旁路部署在数据交换机上的任意端口,保证访问端、被访问端和系统的IP路由可达性,该系统拓扑图如图7所示,采取双连接模式,对业务数据流和运维数据流进行不同链路的操作模式.

图7 系统拓扑结构图

4 结束语

随着信息化进程的深入和审计业的迅速发展,中央正在通过“两化融合”、“五化并举”、“三网融合”等战略部署,积极利用 “互联网+”、大数据、云计算等最新技术,推进各行各业与互联网产业相结合.其中审计业与云计算、大数据的结合所形成的云审计具有良好的发展前景.云审计系统是一个多用户多线程并发式的系统环境,如何确保云审计系统内部安全问题也逐步成为当今研究热点问题.

本文首先分析了国内外相关云审计研究基础,然后从维护云审计系统内部安全问题着手,着重采用定位技术记录审计人员登录经纬度坐标,实现事前防范;采用“三权分立”思想对云审计数据进行管理,避免了管理员权限过大而导致的数据库不安全问题,形成事中预警机制;采用记录数据库访问日志技术,实现在出现审计人员对数据有意无意地增删改查后,可进行对应操作记录,通过查看记录日志形成追责到个人,从而形成事后归责.最后,通过子系统设计和系统架构、部署模式对该理论方案进行实际仿真,验证了方案的实际可行性.

参考文献

[1]程平, 何雪峰. “云会计”在中小企业会计信息化中的应用[J]. 重庆理工大学学报: 社会科学, 2011, 25(1): 55-60

[2]徐贵丽. 云审计: 机遇、挑战与发展趋势[J]. 中国注册会计师, 2014 (3): 109-112

[3]陈庄, 叶成荫. 基于AES和ECC的云审计数据加密方案[J]. 计算机科学, 2017, 44(S1): 333-335, 371

[4]陈庄, 叶成荫, 齐锋. 云数据传输加密及完整性校验方案[J]. 信息安全研究, 2017, 3(7): 647-651

[5]秦荣生. 云计算的发展及其对会计、审计的挑战[J]. 当代财经, 2013 (1): 111-117

[6]王占丰, 冯径, 邢长友, 等. IP定位技术的研究[J]. 软件学报, 2014, 25(7): 1527-1540

[7]Gueye B, Ziviani A, Crovella M, et al. Constraint-based geolocation of Internet hosts[J]. ACM/IEEE Trans on Networking, 2006, 14(6): 1219-1232

[8]Wang Y, Burgener D, Flores M, et al. Towards street-level client-independent IP geolocation[C/OL] //Proc of the 8th USENIX Conf on Networked Systems Design and Implementation. 2011 [2018-03-15]. https://www.usenix.org/legacy/event/nsdi11/tech/full_papers/Wang_Yong.pdf

[9]黄益民, 平玲娣, 潘雪增. 信息安全模型的研究及安全系统方案设计[J]. 浙江大学学报: 工学版, 2001, 35(6): 603-607

[10]Fabry H W. Database vault: Enforcing separation of duties to meet regulatory compliance requirements[C] //Proc of the 12th Int IEEE EDOC Enterprise Computing Conf (EDOC’08). Los Alamitos, CA: IEEE Computer Society, 2008

[11]武汉华工达梦数据库有限公司. 应用于数据库安全管理的三权分立安全方法: 中国, 200610019230[P]. 2006-01-14

[12]刘独玉. Access数据库系统安全性的设计与实现[J]. 计算机应用, 2001, 21(8): 50-52

[13]涂志垚. 国产安全数据库Secure-OSCAR的安全体系结构及实现分析[D]. 杭州: 浙江大学图书馆, 2005