无线网络物理层安全认证方法

宋华伟, 金梁, 王旭

(国家数字交换系统工程技术研究中心, 450002, 郑州)

在无线通信系统中,认证的目的是确保所接收到的消息确实来自于所期望的发射机,换言之,在一个好的认证系统中,接收者应能够以较高的概率把真正的来自源的数据包和假的数据包、被篡改的数据包区别开[1]。传统的认证模型是Simmons提出的基于无噪信道模型[2],发送者Alice与接收者Bob共享密钥,Eve作为第三方可能主动发动攻击,在最好的防御策略下攻击成功率下界比猜测密钥要高。但是,这种认证模型必须事先共享密钥或者通过一个私密信道实现密钥分发,这并不适应一些通信场景,如M2M、D2D等网络,且由于认证对密钥的依赖性,万一密钥泄露或者攻击者拥有很强的计算能力破解密钥,则认证系统完全失效。

近年来兴起的物理层安全技术研究基于Wyner提出的窃听信道模型[3],如果窃听信道的信道质量劣于主信道,不依赖于分享密钥即可实现所谓的“绝对安全通信”。LAI等人研究了在噪声信道下的认证模型[4],指出在窃听信道模型的有噪条件下可以利用安全编码方式来保护密钥,证明了一个有意思的结论:当主信道的信道容量大于窃听信道的信道容量时,提出的认证方法可以利用同一密钥多次认证消息而不会明显增加敌手攻击成功的概率,而上述结论在无噪声信道下是不可能的。最近,在物理层进行安全认证引起了一些研究者的兴趣[5],作为一种新型的认证方法,可以作为高层认证技术的有益补充。Xiao等人提出了跨层认证的思路[6],初次认证在高层实现,对后续数据包可采用基于无线信道特征指纹的物理层认证的方法,即通过比较前后两次数据包的信道特征是否一致判断通信链路是否受到攻击。Shan等人提出一种物理层挑战-响应认证机制[7],并将该物理层认证机制嵌入高层认证机制中。最近,还出现了利用信道特征信息进行物理层认证的方法[8-11]和引入了机器学习的物理层安全认证方法[12-14]。

本文提出利用通信双方的信道的互易性和唯一性进行认证的思路。在时分复用(TDD)系统中,Alice和Bob之间的信道具有短时互易性,通过估计信道量化出序列SAlice和SBob,这两个序列具有高度相关性但并不完全一致,而这两个序列对Eve则天然具有私密性。利用信息论中典型集的方法把信道编码与认证编码相结合,提出基于相关序列和消息序列相结合编解码的认证框架。对于Eve可能采用的攻击行为进行了分类,并分析其攻击能力的上下界。通过理论分析发现,在编码的码字长度趋向于无穷大时,认证攻击成功率的上下界趋于一致。

1 系统模型

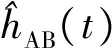

系统模型如图1所示。Alice与Bob通过信道估计并量化,用同样的方法分别提取出序列SAlice和SBob,Eve在此过程中得到不相关的序列SEve。Alice要将消息序列M传送给Bob,经过编码后Alice发送序列SX,经过有噪信道后Bob接收到序列SY,Eve接收到序列SZ。Eve试图使Bob接收所发送的消息M′,可以伪造生成新消息,也可以根据接收到的信息篡改部分内容后进行仿冒。

图1 基于信道互易性的认证模型

为了表述方便,本文定义随机变量X、Y、Z,其样本为x、y、z,样本空间为RX、RY、RZ,集合Rx的元素的个数称为集合的势,简记为|Rx|。SX表示根据独立同分布的随机变量X生成长度为K的序列x1,x2,…,xK。

2 信道特征相关优势条件下的安全认证

Alice和Bob从具有互易性的信道特征中可以提取出高相关性的序列,但由于Eve和Alice、Bob所处位置不同则信道不同,因此,所得到的序列相关性大大降低。从信息论的观点来看,Alice和Bob之间互易的信道特征可以看成是一个天然的随机源且不为Eve所知,其中蕴含了一定的共享私密信息量。利用这个优势,可以实现基于信道的认证。本文描述的认证方法是在初始身份认证完成的基础上的,可以作为消息认证的一种安全加强或者替代。由于Alice和Bob之间具有对称性,仅讨论Bob认证Alice的情形,互换Alice和Bob角色可以实现双向认证。

2.1 相关序列及其性质

图2 信道估计示意图

假设信道慢变的情形,则通过信道估计的可以根据导频信号中多个符号得到同一信道特征的不同估计值。鉴于SAlice和SBob具有很高的相关性,可以看作是根据一组独立同分布随机变量产生的序列,不一致位看作是引起的扰动,设随机变量为V,序列集合为RV。根据典型集理论,有以下引理[17]。

引理1随着序列长度L的增大,提取序列为典型序列的概率趋近于1。

证明序列的型是字符集中每个字符出现次数的比例,典型集理论相当于集合中的大数定理,当序列中的随机变量服从相同的分布,随着序列长度增大,序列中出现次数比例与随机变量分布越来越接近,所提取序列越接近典型序列。

2.2 安全认证理论基础

安全认证是指攻击方Eve在进行有限次尝试情况下,仍然不能伪造或者篡改出能通过认证的消息。传统的认证安全基于密码算法的破译难度,近年来兴起的物理层安全技术则是基于信息论的安全。下面首先介绍保密容量理论,随后介绍安全认证理论和认证框架。

2.2.1完美安全的存在性首先回顾与搭线窃听信道[3]相关的结论。在搭线窃听信道模型中定义了两个离散无记忆信道X→(Y,Z),其中X为发送者的输入字符,Y是合法接收者的输出字符,Z是窃听者的输出字符。搭线窃听信道中的窃听者采用被动方式侦听,消息传输的目标是将消息发送给目的节点,同时使泄露给窃听者的信息最小。更具体地,为了发送消息M,发送者发送SX=f(M),其中f为一个随机编码器。目的节点接收到SY后,获得消息的估计值M′=g(SY)。攻击者完全知道系统的设计,因此知道源节点所用的码本。如果存在f和g使得对于任意ε>0均存在一个正整数n0(∀N>n0)时有

|M|≥2nRS

(1)

P{M′≠M}≤εP

(2)

(3)

式中:RS为完善保密速率;n为消息长度;εP为在P概率下的无穷小量;I为互信息。

满足式(1)~(3),则称完美保密速率RS是可达的。完美保密容量CS定义为RS的上确界,其数值满足上式条件。文献中已证明完美保密容量为

(4)

式中:函数[x]+=max(x,0);U为一个辅助变量,满足马尔可夫链U→X→YZ。

如果对于所有满足上述马尔可夫链的U,有I(U;Z)>I(U;Y),那么就称搭线窃听信道噪声低于主信道噪声,或者说具有优势信道。搭线窃听信道模型使得源节点和目的节点之间无需预先分配密钥,只需利用码率高于安全信息速率RS的码字进行编码(即将消息映射到多个不同的码字中),就能实现通信的完美安全。通常,将码字速率设定为可被源-目的信道所支持的速率,使得合法接收者在该速率下能正确恢复出码字,而该速率对于攻击者过高,使其无法译码。

2.2.2安全编码与认证搭线窃听模型中的安全编码方法利用优势信道能够实现信息论的完美安全,如果搭线窃听信道噪声大于主信道噪声,则存在一个输入分布满足I(X;Y)-I(X;Z)>0。因此,对于给定的N(这里N与安全容量有关),存在一个正整数n1,使得在∀n>n1的条件下,满足

2n(I(X;Y)-I(X;Z))>N

(5)

同样,对于给定的消息长度|M|及N,存在一个正整数n2,使得在∀n>n2的条件下,满足

2nI(X;Y)>|M|N

(6)

由香农编码定理可知,只要码长N足够长,Alice和Bob之间存在一个信道编码的码本C,C有2nI(X;Y)个码字,使译码的最大错误概率任意小。

满足式(5)和式(6)的编码方案为安全传输编码。类似地,如果能够在认证应用中设计的编码利用Alice和Bob之间的某种优势,使得Eve不知道消息M所对应的码字,而且通过Eve的窃听过程仍然不能提高攻击成功率,那么这种编码就成为安全认证编码。

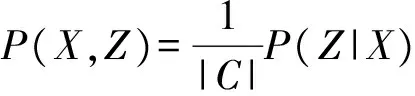

这里需要为安全认证编码生成一个码本,本文参考离散无记忆(DMC)信道编码方案[18]。具体而言,源节点为任意一个ε强典型序列赋予一个独特的编号,并给非典型序列统一编号为0,记信道估计值hAB(t)、hAB(t+τ)、hAE(t)、hBE(t+τ)分别为S1、S2、V1、V2,I(S1;S2)表示Alice与Bob之间互易信道特征的互信息,由于Eve得到了V1、V2,所以这部分信息量是不安全的,则I(S1;S2|V1,V2)代表Alice与Bob之间安全的互信息。取N=2I(S1;S2|V1,V2),将码本分割为N个子集,每一个子集与一个典型集相关联。因为消息和典型集长度满足方程(6),所以每个子集中的码字数量都大于|M|。然后,源节点将每个子集进一步分为|M|个二进制码字,每个二进制码代表一条消息。图3给出安全认证编码方案中的码本结构。

图3 安全认证编码方案中采用的码本结构

2.3 安全认证框架

Alice和Bob先互发导频信号,并据此进行信道估计,从而获取高度相关的信道信息序列SAlice和SBob,Eve在此过程中实施被动窃听,得到SEve。

Alice要将消息M传送给Bob,经过编码后Alice得到序列SX,编码函数f:M,SAlice→SX。

经过有噪信道后Bob接收到SY,经过译码后还原出消息M或者拒绝消息,解码函数g:SY,SBob→M∪{⊥}构成,⊥表示解码失败,则认为该消息不是Alice所发。

编解码的码本由N|M|个码字组成,信道信息序列对应N个典型集,每个消息对应|M|个子集中的一个。

Eve试图使Bob接收所发送的消息M′,为简便起见,假设编解码函数和所用的码本是公开的,Eve知道除了相关序列以外的所有细节。

3 安全性分析

下面讨论认证的安全性。所谓的安全认证就是要在Eve有限次的攻击下,攻击成功的概率是可忽略的,希望在敌手Eve通过信道窃听并且动态的修改接收到消息的前提下,Eve还是不能伪造一个可通过认证的消息。

Eve可以窃听信道的输出,并可发起主动攻击,主要采用以下两种攻击方式:伪造攻击和替代攻击。

(1)伪造攻击。Eve可以在Alice-Bob认证过程中切断正常通信,伪装成Alice发送消息给Bob,期望通过Bob的认证。

(2)替代攻击。Eve窃听信道的输出,然后将消息M替换为M′发送给Bob。

记Eve攻击的成功率为PD,伪造攻击成功率为PI,替代攻击成功率为PS。因为替代攻击是Eve先接收Alice发出的消息,然后进行修改或者伪造,由于通过接收消息获取一定的信息量,所以比直接伪造攻击的成功率要高,则有PI PI≤PD≤PS (7) 下面分析Eve认证攻击成功率的性能,也就是PD的上下界。 首先讨论认证性能的下界,也就是PD的最小值。根据前面的假设,Eve知道信道编码的码本,也知道码本分成N个组,只是不知道使用码本的哪个子集。由于典型集出现的概率几乎相等,因此考虑Eve伪造攻击进行猜测的情况,Eve随机选取一个分组,成功的概率为1/N,不加证明的给出下面的定理1。 定理1伪造攻击的成功率下界为1/N。 Eve在初始时替代攻击和伪造攻击的成功率相同,只能猜测密钥,当窃听方接收到通信内容后,其中就蕴含了与密钥相关的信息量,所以替代攻击的成功率会逐渐提高。如果一种编码能够使窃听方接收信息后对密钥的信息量获取没有任何帮助,那么就把攻击者的攻击能力限定在猜测密钥水平,替代攻击也就与伪造攻击效能相同。 在模型的假设中,SAlice和SBob之间的相关度高于SEve,这3个序列之间具有互信息的优势,也就是要满足 I(SAlice;SBob)>I(SAlice;SEve) (8) I(SAlice;SBob)>I(SBob;SEve) (9) 令{C1,…,CN}为C的一个分割,将此分割表示为一个映射,f:C→{C1,C2,…,Ck,…,CN},1≤k≤N。Qk(Z)表示Z在码本子集Ck下的概率分布函数,也就是 (10) 定义 (11) 式中 (12) 这里d(Qk,Q)为分布Qk与Q间的距离。当d(Qk,Q)为0时,窃听者通过信道的输出Z进行观察,无法区分C上的任何子集Ck。直观上看,如果适当地选择C和f可使dav(f)任意小,在给定输出的情况下,所发送的码字来自于子集Ck,接收者不能获得关于子集Ck的任何信息。下面引入一个重要的引理。 引理2的证明过程参见文献[19]。 由引理2中dav(f)为指数小,假设 dav(f)=ε1=e-nα (13) U (14) 基于引理2,选择满足下面两个式子的正整数n1和n2 2n1(I(X;Y)-δ)>|M|N (15) 2n2(I(X;Y)-I(X;Z)-2δ)>N (16) 然后,选择N,使得N满足N>max{n1,n2}。分析替代攻击的成功率PS,可以得到以下定理。 定理2替代攻击的成功率上界为1/N+ε,当码字长度N趋近无穷大时,ε趋近于0。 证明首先重写一下引理2中的dav(f),如下式 (17) 式中 (18) 式(18)成立是由于信道输入均匀分布,从而有P(Ck)=1/N。 (19) 把式(13)带入式(19),重点考虑Z∈U部分,有以下不等式成立 (20) 整理可得 (21) (22) 整理可得 (23) 则有 (24) 令ε=2e-nα/2,当N趋近于无穷大时,ε趋近于0。证毕。 认证安全性的主要指标是Eve仿冒攻击的成功率。由于密码算法进行认证的成功率下界是2-H(K)/2,而物理层安全认证的主要因素是Alice与Bob的安全互信息。图4为物理层认证方法与传统认证方法的性能比较。由图4所示的数值结果可以看出,随着安全互信息量的增加,攻击成功率逐渐下降。与传统认证方法相比较,假设传统方法密钥长度为128 bit,当安全互信息量超过64 bit后,物理层认证方法即可优于传统方法。 图4 物理层认证与传统认证方法的性能比较 在实际环境中,由于Alice和Bob的互易性偏差或者存在干扰等因素,安全互信息量难以满足条件,此时该方法性能有所下降,但是仍然有效,也可以把物理层安全认证方法与传统认证方法结合以保证安全性。 认证安全要求的条件是信道相关性优势,这比安全传输的要求低。从信息论的观点来看,Alice和Bob共享的私密信道特征形成了优势,而且由于信道特征的测量可以在通信过程中持续进行,天然保障了提取序列的新鲜性。本文描述的认证框架不需要设计和实现复杂的密码算法,因而这种认证方法有更强的适应性。本文从理论上证明了通过互易的信道特征提取序列进行认证的可行性,存在一种把认证码和信道编码结合的编码方法能够实现认证的安全性,但是,这种编码要求码长趋近于无穷大,如何设计出计算可行的编码还需要继续研究。 参考文献: [1]李中献, 詹榜华, 杨义先. 认证理论与技术的发展 [J]. 电子学报, 1999, 27(1): 98-102. LI Zhongxian, ZHAN Banghua, YANG Yixian. A survey of identification and authentication [J]. Acta Electronica Sinica, 1999, 27(1): 98-102. [2]SIMMONS G J. Authentication theory/coding theory [M]∥Lecture Notes in Computer Science, Vol 196. Berlin, Germany: Springer Verlag, 1985: 411-431. [3]WYNER A D. The wire-tap channel [J]. Bell Labs Technical Journal, 1975, 54(8): 1355-1387. [4]LAI L F, GAMAL H E, POOR H V. Authentication over noisy channels [J]. IEEE Transactions on Information Theory, 2009, 55(2): 906-916. [5]WANG X B, HAO P, HANZO L. Physical-layer authentication for wireless security enhancement: current challenges and future developments [J]. IEEE Communications Magazine, 2016, 54(6): 152-158. [6]XIAO L, GREENSTEIN L, MANDAYAM N, et al. Fingerprints in the ether: using the physical layer for wireless authentication [C]∥ IEEE International Conference on Communications. Piscataway, NJ, USA: IEEE, 2007: 4646-4651. [7]SHAN D, ZENG K, XIANG W D, et al. PHY-CRAM: physical layer challenge-response authentication mechanism for wireless networks [J]. IEEE Journal on Selected Areas in Communications, 2013, 31(9): 1817-1827. [8]LIU J Z, WANG X B. Physical layer authentication enhancement using two-dimensional channel quantization [J]. IEEE Transactions on Wireless Communications, 2016, 15(6): 4171-4182. [9]RAHMAN M M U, ABBASI Q H, CHOPRA N, et al. Physical layer authentication in nano networks at terahertz frequencies for biomedical applications [J]. IEEE Access, 2017, 5(99): 7808-7815. [10] 季新生, 杨静, 黄开枝, 等. 基于哈希方法的物理层认证机制 [J]. 电子与信息学报, 2016, 38(11): 2900-2907. JI Xinsheng, YANG Jing, HUANG Kaizhi, et al. Physical layer authentication scheme based on hash method [J]. Journal of Electronics & Information Technology, 2016, 38(11): 2900-2907. [11] 周雪倩, 吴晓富, 余训健. 融入LDPC纠错机制的认知无线电物理层认证分析 [J]. 计算机科学, 2017, 44(7): 89-93. ZHOU Xueqian, WU Xiaofu, YU Xunjian. LDPC coded primary transmitter authentication schemes in cognitive radio networks [J]. Computer Science, 2017, 44(7): 89-93. [12] DAI C P, YANG J X, QIN Y N, et al. Physical layer authentication algorithm based on SVM [C]∥ Proceedings of 2016 2nd IEEE International Conference on Computer and Communications. Piscataway, NJ, USA: IEEE, 2016: 1597-1601. [13] WANG N, JIANG T, LV S C, et al. Physical-layer authentication based on extreme learning machine [J]. IEEE Communications Letters, 2017, 21(7): 1557-1560. [14] 杨建喜, 戴楚屏, 姜停停, 等. 基于支持向量机的4G室内物理层认证算法 [J]. 计算机应用, 2016, 36(11): 3103-3107. YANG Jianxi, DAI Chuping, JIANG Tingting, et al. 4G indoor physical layer authentication algorithm based on support vector machine [J]. Journal of Computer Applications, 2016, 36(11): 3103-3107. [15] LIU R H, WADE T. Securing wireless communications at the physical layer [M]. Berlin, Germany: Springer, 2010: 23-38. [16] JAKES W C. Microwave mobile communications [M]. Piscataway, NJ, SUA: IEEE Press, 1994: 11-50. [17] COVER T M, THOMAS J A. Elements of information theory [M]. Beijing: Tsinghua University Press, 1991: 155-183. [19] CHISAR I. Almost independence and secrecy Channel [J]. Problemy Peredachi Informatsii, 1996, 32(1): 48-57.3.1 认证攻击成功率下界

3.2 认证攻击成功率上界

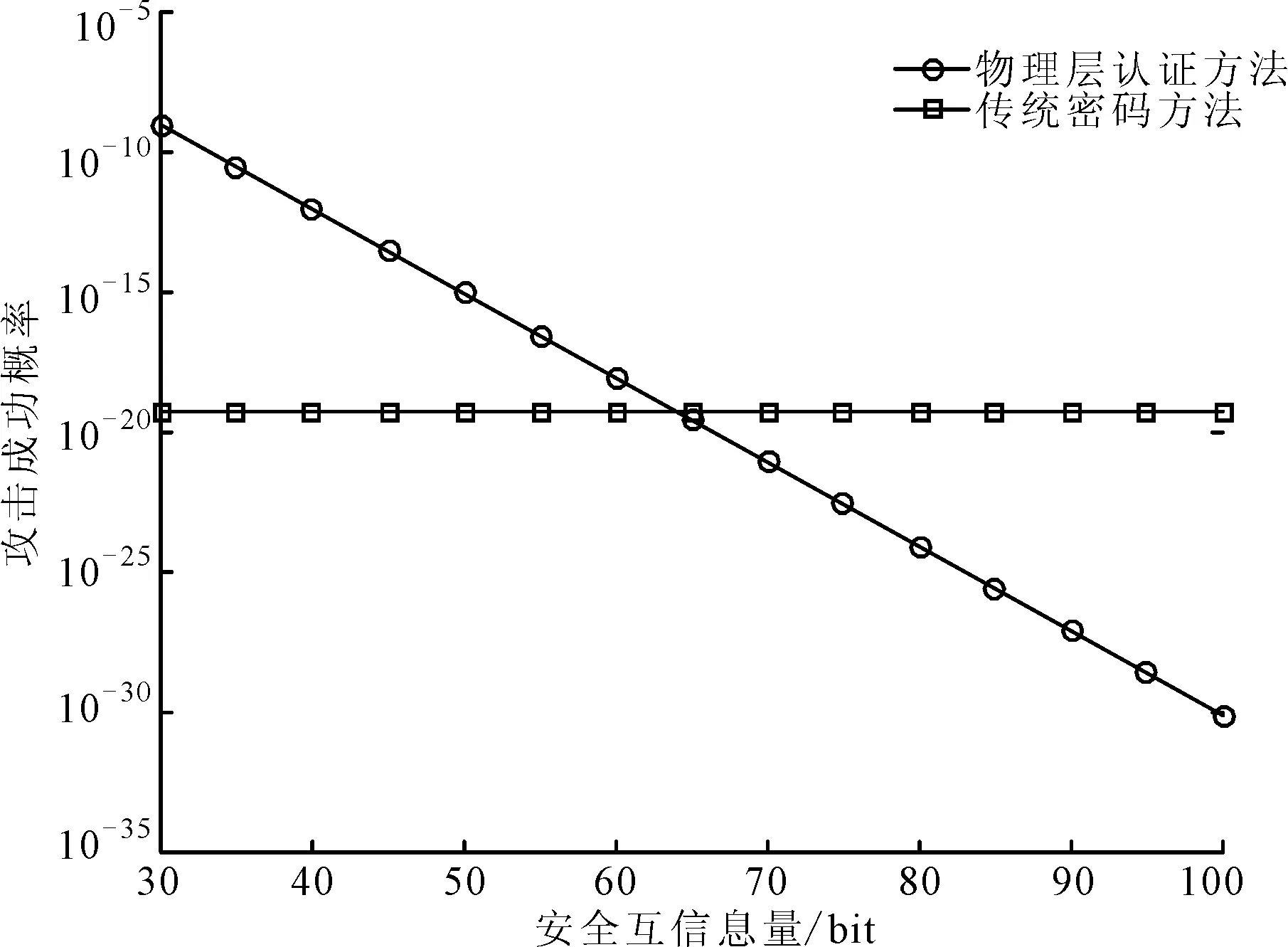

4 仿真分析

5 结 论