基于连接验证的无线局域网Authentication Flood攻击实现与检测

黄波

摘 要:随着无线网络终端多样化及应用发展,无线网络以其特有的漏洞和攻击威胁相比于传统有线网络所面临的安全问题日益复杂。论文主要对无线局域网Authentication Flood攻击进行研究。通过对DoS攻击原理的阐述,模拟搭建实验环境,模拟演练攻击过程,针对Authentication Flood攻击所造成的无线局域网网络安全问题予以分析,提出判断检测此类型攻击的方法并提出合理性建议。

关键词:无线局域网;连接验证;Authentication Flood攻击;检测

中图分类号: TP393.1 文献标识码:A

Based on Connection Authentication Flood Attack Implementation and Detection in WLAN

Huang Bo

(Police Information Department, Liaoning Police Academy, LiaoningDalian116023)

Abstract: With in diversity and application development of wireless network terminal ,Wireless network with its peculiar vulnerabilities and attack compared to traditional wired network security problems facing increasingly complex. This paper mainly studies Authentication Flood attack in WLAN. Through to expound DoS attack principle, building simulation experiment environment, exercising simulation attack process, analyzing Authentication Flood attack security problem, The function models are put forward detection method and reasonable Suggestions of this attack.

Key words: WLAN; Authentication; Authentication Flood; Detection

1 引言

随着2G、3G、4G、5G等多种无线宽带技术的发展并推广应用,无线局域网络获得广泛应用,但针对无线局域网络独有特性所造成的安全隐患和威胁更为复杂。其中,无线局域网DoS攻击的危害最大,且最难以防范。无线局域网中的DoS攻击应用工具操作简便容易,对目标端的攻击效果明显,即便是对于无线局域网的原理不熟知和了解,也同样可以轻松自如的对目标无线局域网络发起进攻,破坏其正常的系统功能。目前,网络安全机制往往侧重于保密性、完整性和可认证性,对于网络可用性的保护力度不够,致使目前对于无线局域网DoS攻击的防范并没有很好的应对和解决方案。因而针对于无线局域网DoS攻击的工作原理、模拟攻击过程、分析攻击过程、捕获攻击结果并检测分析,追踪攻击源头,帮助在实际工作中发现此类安全问题,对保障无线局域网的安全性就有更重要的现实意义和应用价值。

2 DoS攻击及无线网络连接验证概述

2.1 DoS攻击及原理概述

DoS,全称为Denial of Services,即拒绝服务攻击。该攻击方式会以阻塞正常的网络带宽、耗尽服务器的内存资源、干扰及破坏正常的通信为主。目的是使网络服务系统与网络用户间无法提供常规服务,当一般网络用户进行资源的访问时,DoS使得用户系统服务停止响应,甚至达到崩溃状态。DoS攻击过程中一般不会破坏目标用户的设备和服务器,其主要针对的是用户的网络资源包括网络带宽、系统的堆栈、开放的进程以及允许的连接等。

DoS攻击一般包括三个步骤。

(1)攻击者通过监听无线局域网查找到存在漏洞并且能够入侵的系统,进一步获得系统的控制权。而后在被攻陷的系统中安装DoS的管理者,这一步常常针对于缓冲区溢出漏洞或系统安全配置漏洞进行。

(2)攻击者通过扫描工具扫描发现其中存在安全漏洞的系统并进行攻击,从而获得该系统的主导控制权。随即在遭受到攻击的目标系统中安装并运行已准备好的DoS攻击代理。

(3)攻击者通过向管理者发起通知,对攻击代理攻击的目标和类型等予以说明。攻击者、攻击代理和管理者之间通过对通信信道的加密,使DoS攻击网络更好的隐藏。当攻击代理收到攻击指令之后,开始发起真正意义上的攻击。

2.2 无线连接验证概述

为达到跟踪工作站的身份验证,查看关联状态的目的,IEEE 802.11对客户端的一种状态机制做了定义。无线客户端和无线接入点(AP)则基于IEEE的标准,实现了这种状态机制。在无线局域网环境下,无线客户端与无线接入点(AP)的连接通过一个身份验证得以实现。无线接入点(AP)上的验证,包括开放式的密钥验证和预共享的密钥验证在内的两种验证方式。虽然一个工作站可以同时与多个无线接入点(AP)进行连接验证,但在实际连接过程中,同一時刻与无线接入点(AP)进行连接验证一般只能是一个。使用密码进行连接验证的过程原理图如图1所示。与无线接入点(AP)成功关联的客户端需停留在状态3,才能够开始进行正常的无线网络通信。处于状态1和2的客户端,则是在通过核实身份验证和查看关联状态之前将无法进入到无线局域网络通信的过程之中。

无线客户端与无线接入点(AP)的连接,根据核实关联和认证的相对状态,可以分为三种状态如表1所示。endprint

3 Authentication Flood攻击实现及检测

3.1 Authentication Flood攻击概述

Authentication Flood攻击即验证洪水攻击,全称即身份验证洪水攻击,简称为Auth攻击,是无线局域网拒绝服务攻击类型中的一种。该攻击的主要对象是处于通过验证与无线局域网接入点(AP)搭建关联的客户端,攻击者将伪造大量的虚假身份验证请求帧(伪造的身份验证服务和状态代码)向无线局域网接入点(AP)内传送。当接收到的身份验证请求超出无线局域网接入点的承受能力范围时,其会断开其它无线局域网内正常服务的连接。

3.2 Authentication Flood攻击原理

一般情况下,所有无线局域网客户端的连接请求都会被无线局域网接入点(AP)记录在其连接表中。而攻击者使用看上去似乎合法其实是随机生成的虚假MAC地址来伪造出大量的虚假连接,同时伪造出大量的虚假身份验证请求,并集中发送给目标AP。AP持续接收虚假连接请求会导致AP连接列表出现错误,当连接数量超过AP所能提供的许可范围时,AP就会拒绝其它客户端发出的连接请求或将已经连接成功的客户端强制断开。Authentication Flood攻击过程及原理如图1所示。

3.3 Authentication Flood攻击实现

3.3.1 Authentication Flood攻击模拟环境

为实现Authentication Flood攻击过程,现使用实验室环境下的三台主机为背景进行实验性操作。

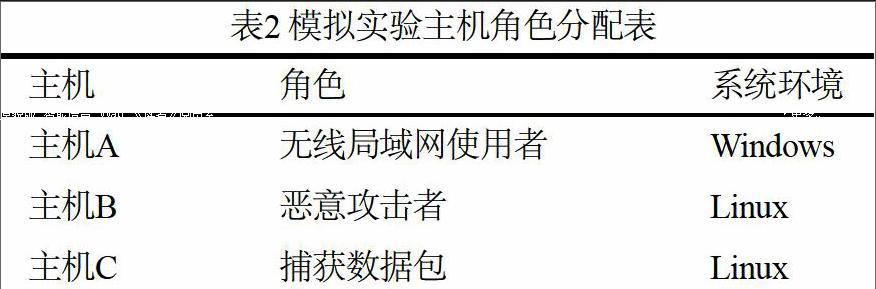

(1)主机终端。主机A、B、C为一组,主机A为无线局域网使用者,主机B为恶意攻击者,主机C捕获数据包,其中A、B、C三主机的IP地址自动获取。角色如表2所示。

(2)连接无线局域网。主机A使用USB无线网卡,连接名为team2的无线局域网。

2.3.2 Authentication Flood攻击过程

(1)主机B启动Linux虚拟机,打开一个Shell,输入如下命令连接进入无线局域网。

启用无线网卡:

initwlan

ifconfig -a wlan0 up

并将无线网卡激活成monitor模式:

airmon-ng start wlan0 1

监听无线局域网以便找出要攻击无线局域网的MAC地址:

airodump-ng --channel 1 mon0

监听到无线局域网结果如图2所示。

通过监听结果可知要攻击的无线局域网的SSID为team2,MAC地址为14:75:90:9B:E9:38。

(2)主机B选择执行“WAS”—“Radio Network Analysis ”—“80211”—“Cracking”—“MDK3”,开启MDK3。

输入如下命令:./mdk3 mon0 a -a 14:75:90:9B:E9:38进行攻击(a,代表Authentication Flood攻击;-a 指定攻击对象,后面输入其MAC地址)

攻击后的显示信息如图3所示。

此时就会看到主机A的ping操作出现“请求超时“超时现象,此攻击过程成功完成。 由于路由器的性能近些年来提升比较大,导致这类攻击可能不会使路由与计算机的连接断开,在计算机上看到的现象是ping的延迟增加。

2.4 Authentication Flood攻击检测

攻击检测也只可以通过常规的工具还完成,此处用Wireshark实现数据包监控并分析判断网络请求超时或延迟增加是由当前的Authentication Flood攻击引起的。

如上述攻击模拟实现过程中无线网卡配置一样,载入驱动程序并将无线网卡激活成monitor模式,监听频道为1,再运行相应工具捕获无线数据包。

主机C运行 “Wireshark”,开启Wireshark。配置 “mon0”设备最右侧的“Opitons”按钮选项,取消其中选择“Capture packets in promiscuous mode”前的复选框,在“Capture Filter”中填入“ether host 无线路由的MAC地址”(ether host 14:75:90:9B:E9:38),点击“Start”按钮,随即开始捕获无线局域网数据,查看到的数据包,如图4所示。

通过Wireshark捕获到的数据可以检测出,Authentication Flood攻击过程中网内攻击主机伪造大量不同MAC地址与MAC地址为14:75:90:9B:E9:38终端的连接请求数据包,当伪造数量达到一定数量时,就可以导致AP无法实现无线局域网内正常用户的服务,从而达到Authentication Flood攻击的目的。

4 结束语

要解决无线网络各协议层所存在的问题,需要采取使用技术和管理等多种手段综合治理,更要提高自身的安全意识。本文通过阐述无线网络应用现状及DoS攻击原理概况,模拟搭建实验环境,完成Authentication Flood攻击过程,针对这两种攻击过程中产生数据包的检测与分析研究。目前,除去本文采用的Wireshark工具外,还有Snort-Wireless这样的开源实时入侵检测系统,可以通过其中的检测方法深入开展此类攻击的检测分析研究。网络安全问题是不断发展的,随着无线局域网的广泛应用及新型攻击方式和攻击技术的不断涌现,需要不断研究和完善相应的安全机制,营造良好的网络使用环境。

参考文献

[1] 庄绪强.WLAN攻击技术研究[D].西安电子科技大学,2011.

[2] 何敏.无线局域网环境下检测工具的设计与实现[D].東南大学,2012.

[3] 焦立彬.无线入侵检测系统的设计与实现[D].华中科技大学,2012.

[4] 夏彬.基于软件定义网络的WLAN中DDoS攻击检测和防护[D].上海交通大学, 2015-01.

[5] 张永铮等.DDoS攻击检测和控制方法[J].软件学报,2012-05.

[6] 余秀迪, 徐德. 无线WiFi的安全与防护[J].信息通信,2015-06.endprint