网络攻防靶场靶标网图绘制研究

◆高建斌

(江西省公安厅网络安全总队 江西 330000)

0 前言

网络空间目标因其复杂的设备部署、基础操作系统部署、服务器部署、数据库部署、应用软件部署、内外网组合部署、跨地域组合部署、各种形式的交换部署、防御识别部署、先进技术更迭、加密传输隔离部署等,对网络技术侦查、深度延展、长期控制、罪证获取工作造成了巨大的困难。

“知己知彼、因地制宜、游刃有余”是网络空间制网权的核心指导。目前侦查、取证工作存在大量的盲区,对目标不了解,见缝插针,防御更新不知道,隐蔽效果差,技术更新慢,纵深寸步难行。

所以需要针对目标阵地进行研究,研究宗旨在于适用于阵地化的专业性工具集成,确保对目标长期的“生态”,无论目标如何更新防御、增减设备、扩充结构,均能保障控制权及取证工作中的无障碍延展。

1 技术说明

在网络侦查与取证的工作中,工作人员面临的困难随着目标的防御措施升级而越发困难,主要困难如下:

1.1 物理网情资源局限

侦查网情的手段缺乏,无法绘制目标完整给网图阵地环境提供一线人员办案,无法同步目标物理结构的变化、防御措施的更迭、软件系统的基本情况、内外网物理拓扑等前线侦查要素。导致控制目标后无法做到纵深,核心内容无法完整取证,已控单点目标不敢动,动了怕丢,丢了怕找不回来的问题越发严重,使得勘测取证工作难以做到全面可制。

1.2 技术手段供给缺憾

漏洞挖掘及利用技术无法保持充足供应与先进性,无法根据网络阵地情况,定制专属漏洞资源加以利用,导致想用没有到处找,免杀情况不对等的问题比比皆是,错失了很多稍纵即逝的机会。更有目标先进技术更迭无法获知被反追踪的问题也经常发生,无法识别蜜罐诱捕等,直接导致了取证目标的丢失与其他问题的发生。

1.3 网空作战环境缺憾

90%的一线工作人员对目标存在摸索盲区,目标环境属性无法复制练手,大大降低了工作效能,并非技能差距,并非战术差距,而是装备的缺憾,没有规模化环境提供准确的情报(设备、网络、系统、软件、目标工作习性…),无法让一线人员充分发挥。

2 技术比较

在我们一线工作的要求中(以及防御识别与管控),对目标侦查绘制定向坐标网图成为第一需求,而目前没有这样的研究与工具可以投放到工作中去,各个方向均以散乱的方式进行目标工作,了解目标具体结构、部署及反侦查探点的部署情况,成为致胜的关键。

2006年,他国即开始对重要基础设置(党、政、军、企)的信息化网络进行了专项绘制,并纳入藏宝图计划。确保军事间谍、商业间谍能够很轻松的获得情报,甚至对目标产生精确打击。获得绘制完全的他国网图,可以轻松的进行军事演习及士兵作训,同时对目标进行长期的同步控制,获取定向资源。此项得益于协议级先进技术及跨国公司在中国网络行业的垄断部署。

2014年,他国出品bloodfang工具型产品,因其具备网图的自动绘制与基础情报的获取能力,具备超强的隐蔽性与重组通信能力,具备综合性漏洞挖掘利用补给能力,具备应用层到硬件底层的综合利用能力等,被称为核武级超级网情绘制武器,可想而知该装备集成了全球绝大多数的高精尖技术与0day、Nday,对网络内涵的深度了解,而且背后有一支漏洞持续挖掘力量在支撑该工具的运行,对我国将是另一个巨大的威胁。

思考:研究方向对取证工作的便捷,绘制目标网图,不但可以提升威慑力,提供日常作训演练,也能更稳定的进行阵地化工作,完善识别威胁及反侦察能力,提升一线工作效率,还能培养出一批专业性高端人才。

3 技术落实

网络攻防靶场靶标网图绘制工具需具备如下基础功能。

3.1 设备和链路自动发现

可以按IP起始范围、网络段范围、路由跳转搜索、IP漫游发现方式等,通过icmp和arp协议发现设备,并显示设备的ip以及mac地址。过程全部采用隐蔽手段,使得过程隐蔽在目标正常行为中。

在设备发现的过程当中,通过LLDP、CDP、ICMP、ARP技术、邻居路由、端口转发表、STP生成树协议等物理拓扑发现技术,发现设备的物理链接。设备和链路发现完毕后,在图形界面上以拓扑图的形式显示出来,并附带环境参数,提供网图基础情报。拓扑图支持放大、缩水、拖拽、导出、打印等操作;拓扑图可以按树型、圆形、等自动布局排列。

第一步:采集设备信息,可以通过SNMP采集或者登录设备采集,优先选择SNMP采集当设备不支持SNMP采集时,采用静默登录设备进行采集。

图1 基于NMP采集所需信息

第二步:生成2层链路层网络拓扑

通过第一步,计算得到3层网络拓扑,所有接口分成两大类:点对点网络,两个接口直接互连;多点对多点网络,三层在同一网段,需要在这一步得到互连关系。

3.2 层网络拓扑的计算

依据设备的 MAC地址,路由器检查 ARP表,交换机检查MAC地址表。如何得到每个设备在其他设备的哪个接口,是得到2层拓扑的关键。

(1)设备和链路手工编辑

除自动发现外,还可以手工添加、删除、修改网络设备和链路。不是所有的东西都有用,还有自动发现不是 100%,主要原因为不同的协议可提取的内容不同,特别是一些做过过滤策略的特殊场景,无法自动获取内网信息,需要其他辅助手段来验证,因此需要手动编辑。

(2)设备内部资源发现

自动发现出设备内部的端口、软件服务等资源信息,进一步了解设备的内部状态。并向网图提供新增基础信息。各种公众软件含防御软件的型号、版本。

(3)自学及跨网突破

工具在目标环境中运行后,完成对目标网络的基础环境态势学习,主动发现网环境及闪断型跨网设备、跨网网络,有可能的话跟随跨网并绘制下一个目标。采用的方式一共四种,最优为第四种设备与链路自动发现。

方案1:基于SNMP实现设备两两互相ping,需要登录所有设备,这就需要登录所有设备的权限。在大规模的网络里,需要自动化工具完成。并且只考虑三层网络拓扑,并未考虑2层网络拓扑。

方案2: CDP协议是CISCO的私有协议,可以通过采集CDP邻居关系,计算出CISCO设备之间的网络连接关系,但这种算法只适用于CISCO设备,并且只考虑二层网络拓扑并未考虑三层网络拓扑。

方案3:需要在全网中启用OSPF路由协议,具备一定的价值,但是在二层网络拓扑发现上效果较差。

方案4:限制条件少,推广型强、较强的创新性,能够较好的结合三层网络拓扑发现和二层网络拓扑发现方法的优点并克服其缺点,共同实现网络拓扑的发现。

(4)目标网图绘制后的漏洞利用

充分了解目标网络环境情报,有助于针对性的漏洞利用,针对网络环境情报,制定常规需求漏洞利用库及工具库,制定非常规定制型漏洞利用库及工具库。

(5)漏洞挖掘及装备研制后备力量

工具需长期提供补给,保持工具的鲜活,漏洞挖掘需常态化,除自身力量挖掘0day也应包含尖端0day的采购,装备研制会根据所需实行定制输出。在人力资源方面,提供更多的具备实战的经验,包含手法及攻击思路、工具使用等。

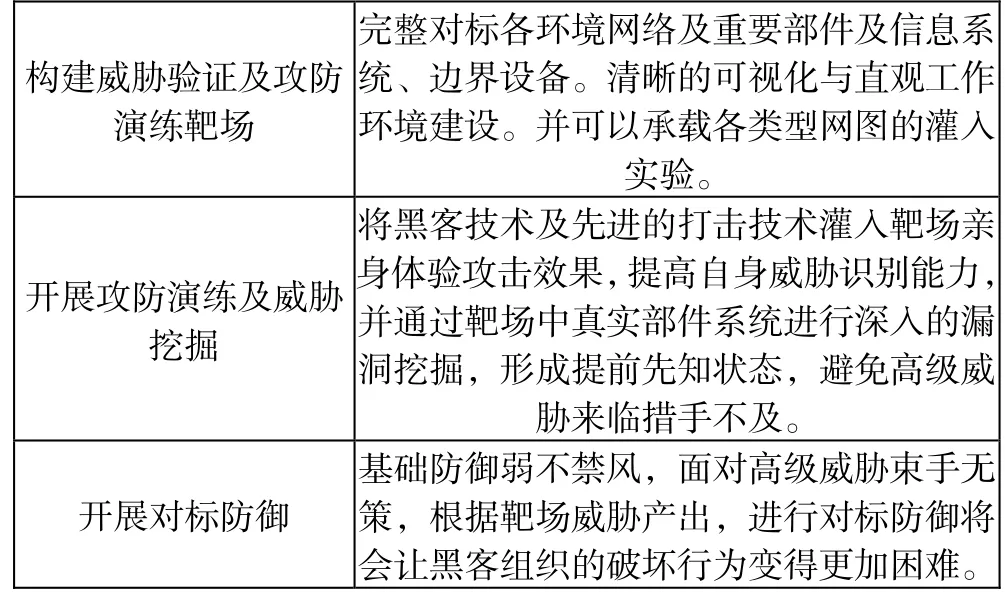

(6)环境构建与延伸(见表1)

表1 环境构建与延伸

构建威胁验证及攻防演练靶场完整对标各环境网络及重要部件及信息系统、边界设备。清晰的可视化与直观工作环境建设。并可以承载各类型网图的灌入实验。开展攻防演练及威胁挖掘将黑客技术及先进的打击技术灌入靶场亲身体验攻击效果,提高自身威胁识别能力并通过靶场中真实部件系统进行深入的漏洞挖掘,形成提前先知状态,避免高级威胁来临措手不及。开展对标防御基础防御弱不禁风,面对高级威胁束手无策,根据靶场威胁产出,进行对标防御将会让黑客组织的破坏行为变得更加困难。

[1]周芳,毛少杰,朱立新.美国国家赛博靶场建设[J].指挥信息系统与技术,2011.

[2]周芳,周正虎.国外信息保障靶场建设[J].指挥信息系统与技术,2013.

[3]程静,雷璟,袁雪芬.国家网络靶场的建设与发展[J].中国电子科学研究院学报,2014.