云计算环境下远程安全评估技术研究

◆许子先

(中国信息通信研究院安全研究所 北京 100191)

1 远程安全评估技术概述

远程安全评估技术是风险评估中经常使用的远程安全隐患发现手段及风险评价方法。在评估中经常使用远程漏洞扫描工具对远程目标系统继续漏洞扫描及隐患发现。常见的远程漏洞扫描工具主要通过以下两种手段进行漏洞的发现及判定:

(1)通过系统开放服务的版本信息判断。首先通过端口扫描确定服务器开放端口,在通过服务指纹信息确定服务的类型及版本,最后通过该版本信息在该服务的漏洞库中查询该版本及以下版本所存在的漏洞并反馈给用户。

(2)通过漏洞利用程序对漏洞进行原理验证。首先通过端口扫描确定服务器开放端口,在通过服务指纹信息确定服务的类型及版本,然后通过漏洞验证程序poc对其进行原理验证,通常通过向服务器端口发送漏洞触发数据包,并通过返回数据包判断漏洞是否存在。

上述两种手段均需要保证扫描工具与被测系统网络互通,并且网络路径中如有安全防护设备或网络质量不佳,都会影响扫描结果的准确性。在私有云架构下,业务系统及服务器基本都部署在私有云内部,不会直接暴露在互联网上,上述传统的远程漏洞扫描方式可能无法直接对私有云内部系统及服务器进行漏洞扫描及隐患发现,并且在云架构多点部署的场景中其扫描检测效率也会大打折扣。因此需要研究并设计一套云计算环境下的远程漏洞扫描工具来针对不同类型的云架构形式下的业务系统进行安全评估。

2 云计算环境下远程安全评估技术特点

针对上述不同类型的云架构形式下业务系统安全评估的需求,我们研究了一套云计算环境下分布式远程安全评估技术,并通过系统编程对其进行可行性验证。通过分布式架构实现“云端管理中心+任务分发节点+扫描执行节点”形式的设计,其主要特点如下:

(1)采用分布式架构摆脱单点评估的局限性。传统远程漏洞扫描工具对云内部系统及服务器检测能力不足,通过“云端管理中心+任务分发节点+扫描执行节点”的架构,可将扫描执行节点部署在私有云内部,对其内部系统及服务器进行漏洞扫描及隐患发现,并将扫描结果发送给任务分发节点,可将任务分发节点部署在私有云与互联网的边界处,任务分发节点通过互联网将结果反馈给云端管理中心,进而实现对私有云内部系统的远程安全评估。

(2)采用松耦合架构扫描节点易于扩展部署。整个系统采用松耦合架构,每个节点功能独立耦合度低,易于扩展部署。可在不同物理地点、不同类型网络架构、不同业务应用场景下分别部署扫描执行节点进行漏洞扫描,扫描执行节点可独立运行,完成漏洞扫描、隐患发现等功能,并能对扫描结果进行本地存储及远程发送。

(3)任务与评估策略统一调度方便大规模管理。通过云端管理中心统一管理评估任务及评估策略库,云端管理中心将扫描任务及策略库远程推送给任务分发节点,根据扫描执行节点的运行状态(节点位置、任务数量及类型、策略库版本等信息),任务分发节点将扫描任务下发给不同扫描执行节点,并定时升级各扫描执行节点的策略库到最新版本。

(4)评估结果汇总分析便于多维度横向评估。扫描执行节点完成漏洞扫描及隐患发现后,将结果最终反馈到云端管理中心数据库,云端管理中心可对海量扫描结果进行不同维度的数据分析,如根据不同业务类型进行安全隐患top10统计发现个业务系统中存在的主要安全风险,或根据不同地区进行安全现状排名等。

3 云计算环境下远程安全评估工具框架

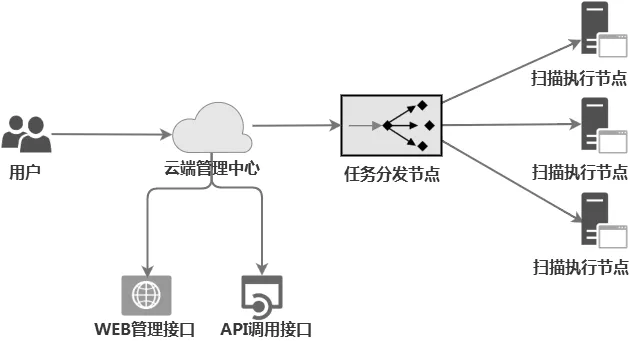

云计算环境下远程安全评估工具框架采用“云端管理中心+任务分发节点+扫描执行节点”的架构实现,示意图如下:

图1 云计算环境下远程安全评估工具框架实现

从上述示意图中可以看出框架主要分为云端管理中心、任务分发节点、扫描执行节点三大部分,各部分功能如下:

云端管理中心主要功能如下:

(1)评估任务管理。具体包括新建评估任务、开始评估任务、暂停评估任务、删除评估任务等,通过将评估任务的各种操作指令下发到任务分发节点,最终在扫描执行节点上对具体扫描任务进行管理操作。

(2)评估策略库管理。评估策略库是指在安全评估中对漏洞及隐患判定的规则,主要包括版本信息、漏洞说明信息、原理验证代码等,通过采集及录入的方式对云端管理中心的评估策略库进行不断更新。远端管理中心实时将策略版本信息同步到任务分发节点,最终保证扫描执行节点评估策略库版本及时升级到最新。

(3)评估结果分析。评估任务完成后评估结果会存储在云端管理中心的数据库中,管理中心会对个节点评估结果按照不同维度不同规则进行统计分析,如通信行业运营商部署在不同物理地区的具有相同功能的网络单元需要按照相同标准进行对比统计,可了解不同地区安全防护水平及能力。

在云端管理中心中一个重要的组成部分是评估策略库,策略库中的规则条目是否全面、规则判定是否准确,直接影响评估效果。目前策略库中规则条目主要包括两大类:通用技术漏洞及业务应用漏洞,其中通用技术漏洞覆盖如下漏洞类型:

操作系统漏洞:如管理接口弱口令、缓冲区溢出、隐藏后门等。数据库漏洞:如命令执行、用户越权、默认账号密码等。中间件漏洞:如拒绝服务、反序列化命令执行、文件解析命令执行等。Web通用漏洞:如SQL注入、跨站脚本、跨站请求伪造、文件包含、命令执行、文件上传等。

业务应用漏洞则是按照通信行业不同网络单元类型进行归纳汇总的漏洞规则,如网上营业厅跨用户查询、业务支撑系统权限绕过、网络交易系统价格篡改、应用商店系统下载绕过、域名管理系统数据篡改、IP承载网地址欺骗等。

云端管理中心还提供以下两个功能接口:

(1)web管理接口。管理员通过web管理接口的图形化操作页面对系统进行管理操作,如配置扫描节点、创建评估任务、设置评估规则、查看评估结果等等。

(2)api调用接口。api调用接口主要是为第三方工具提供功能调用及扩展的功能,如通过api接口将安全评估的能力提供给其他第三方系统或平台,第三方系统可通过api接口调用创建评估任务请求来创建评估任务,当评估结束后,通过api接口调用查看评估结果请求来获取评估结果信息。

任务分发节点主要功能如下:

(1)任务分发。云端管理中心创建评估任务后,任务分发节点会根据各个扫描执行节点的负载情况选择空闲节点下发评估任务。并以心跳机制与各个扫描节点保持负载状态信息的传递,以便实时掌握评估任务的执行情况,当任务执行异常或出现僵尸进程时,分发节点会下发异常处理或进程重启指令,并记录异常向云端管理中心上报执行异常信息。

(2)评估结果收集。各个扫描执行节点执行完评估任务后,会将评估结果以xml格式输出到任务分发节点,由任务分发节点汇总结果并增加节点标识后将结果推送到云端管理中心数据库中。如在收集到各个扫描执行节点的评估结果后,任务分发节点对结果数据进行初步分类,按照风险等级分为高、中、低危风险三大类,并将分类后的内容通过数据库接口,推送到云端管理中心的评估结果数据库中。

扫描执行节点主要功能如下:

(1)执行扫描任务。接收到任务分发节点下发的扫描任务后,执行节点首先判断目标类型是域名还是 ip地址,如是域名则会先获取其对应的ip地址进而获取该ip地址上绑定的其他域名信息,然后分别对 ip地址及所有域名信息进行漏洞扫描,执行扫描时会依据采集到的基本信息只能匹配评估规则,如根据端口或服务匹配特定服务的评估规则,根据web应用标识匹配特定框架的评估规则等。

(2)扫描结果上报。评估任务执行完成后,扫描执行节点会将结果保存成xml格式,并发送到任务分发节点,结果中会包括详细的评估过程及结果判定信息,如目标地址、端口、服务、应用、匹配的评估规则、测试时发送的测试数据包、判定时依据返回数据包中的特征等等,做到漏洞信息可追溯、可复现。

4 使用效果及展望

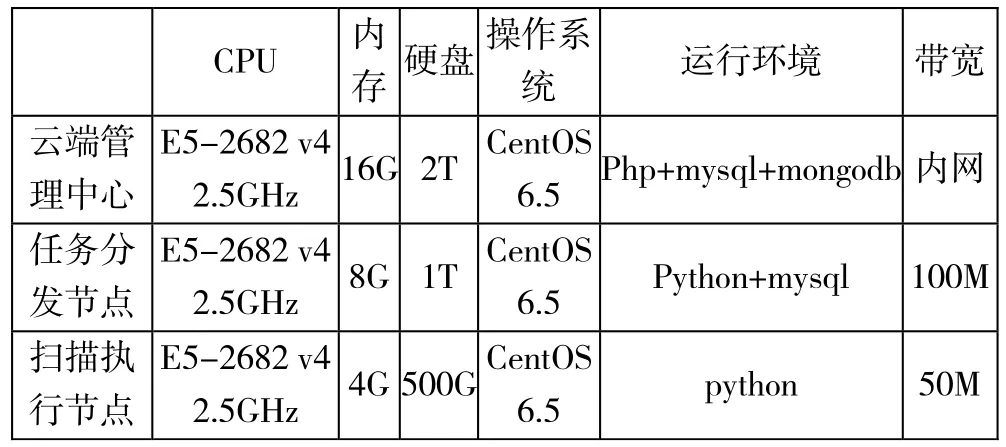

在上述框架基础上我实验室开发实现了云计算环境下远程安全评估系统,并以虚拟机的形式部署在互联网环境中。云端管理中心部署在实验室内网,任务分发节点部署在实验室互联网出口处并配置公网 IP地址以便扫描执行节点可访问到,扫描执行节点已虚拟服务器的形式分别部署在北京、天津、上海、杭州地区,具体配置如下:

表1 云计算环境下远程安全评估系统具体配置

通过使用发现该系统运行稳定,可准确发现被评估网络单元中存在的漏洞,并可评估出被测网络单元的总体风险等级。但在以下几个方面需要加强:

(1)评估规则更新。需要有研究团队对互联网上披露的漏洞进行及时的研究并将漏洞验证方法写出对应的评估规则,以保证系统能获得最新的漏洞检测及评估能力,可以更全面、更准确发现被评估系统中存在的安全隐患。

(2)各漏洞发布平台对漏洞定义统一。由于互联网各个漏洞发布平台对同一漏洞的描述及风险等级定义各有不同,导致我们在录入评估规则时很难统一标准,需要定义一个统一的分类及风险等级。

[1]崇小蕾, 张玉清.信息安全风险评估工具的设计与实现[C].全国网络与信息安全技术研讨会'2005论文集(上册),2005.

[2]冯妍, 房鼎益, 陈晓江.一个网络安全风险评估模型的研究与设计[J].计算机应用与软件, 2007.

[3]仲维国.信息安全风险评估与管理工具研究[C].中国信息协会信息安全专业委员会年会文集,2004.

[4]崇小蕾, 张玉清, 雷震甲.信息安全风险评估工具的设计与实现[J].计算机工程与应用,2006.

[5]杨春晖, 张昊, 王勇.信息安全风险评估及辅助工具应用[J].信息安全与通信保密,2007.

[6]雷新锋, 刘军, 肖军模.一种开放信息安全风险评估的综合框架及其工具构建[C].中国计算机学会信息保密专业委员会年会,2006.

[7]卢英佳, 卿斯汉.网络漏洞扫描技术[J].桂林电子科技大学学报,2004.

[8]赵振国, 蔡皖东.网络漏洞扫描器的设计与实现[J].微电子学与计算机,2005.

[9]李鹏, 杨献荣, 许丽华.网络漏洞扫描器的设计与实现[J].计算机工程,2003.

[10]付博文.网络漏洞扫描器的设计与实现[D].沈阳工业大学, 2003.

[11]段丹青, 陈松乔,杨卫平.漏洞扫描与入侵检测联动系统的研究[J].计算机应用研究,2007.

[12]向碧群,黄仁.漏洞扫描技术及其在入侵检测系统中的应用[J].计算机工程与设计,2006.

[13]龚静.论计算机网络安全与漏洞扫描技术[J].湖南工业大学学报,2005.

[14]刘莉, 娄嘉鹏, 官凌青.网络漏洞扫描器的设计与实现[J].北京电子科技学院学报,2006.

[15]刘莉.网络漏洞扫描器的设计与实现[D].西安电子科技大学,2007.

[16]吕镇邦, 张军才, 张军.网络安全漏洞扫描与脆弱性分析研究[J].航空计算技术,2005.

[17]沈伟锋.面向攻击的网络漏洞扫描技术研究及系统实现[D].西北工业大学,2004.

[18]陶亚平.Web应用安全漏洞扫描工具的设计与实现[D].电子科技大学,2010.

[19]赵喜明.计算机网络安全与漏洞扫描技术研究[J].网络安全技术与应用,2014.

[20]马捷, 陈莘萌, 向广利.基于 Agent的网络漏洞扫描系统的设计与实现[J].计算机应用研究,2006.

[21]刘云皓.基于网络的安全漏洞扫描技术研究与系统实现[D].西北工业大学,2003.

[22]郭戈.基于漏洞数据库系统安全扫描软件的设计与实现[D].解放军信息工程大学,2005.