无线传感器网络中身份认证与密钥共识方案

王 牧,亢保元,景东亚

(天津工业大学 计算机科学与软件学院,天津 300387)

无线传感器网络中身份认证与密钥共识方案

王 牧,亢保元,景东亚

(天津工业大学 计算机科学与软件学院,天津 300387)

随着无线通信技术的飞速发展,无线传感器网络(WSN)已经在军事、环境检测、工业以及医疗等领域得到广泛应用,且逐渐成为最有潜力的技术之一。然而,因为无线传感器网络是通过无线信道传送信息,传感器节点通常是部署在无人看管的环境中并且受到计算能力和能量的限制,所以无线传感器网络比起传统网络更容易受到各种各样的攻击。最近Sheetal Kalra提出一种无线传感器网络中基于口令的认证方案,并声称这个方案可以抵抗各种攻击。但是,Sheetal Kalra的方案容易受到来自用户的假冒攻击。文中提出了一种安全高效的基于口令的身份认证与密钥共识方案,并给出了安全性分析,以此证明该方案可以满足无线传感器网络中的安全需求。

身份认证;密钥共识;传感器网络;安全性

1 概 述

无线传感器网络(WSN)是由大量细小的传感器构成的无线网络,协作地感知、采集、处理和传输网络覆盖地理区域内被感知对象的信息,并最终把这些信息发送给网络的所有者。无线传感器网络通常带有敏感的数据工作在不安全的环境中,因此传感器网络的安全性是无线传感器网络应用的首要问题。在传统的无线传感器网络中,网关节点(GWN)通常用来连接外部的传感器与用户。传感器、用户以及网关之间的通信必须在安全的认证协议保障下才可以进行。用户、网关、传感器之间必须通过相互的认证并达成共享的密钥之后才可以进行通信。

典型的传感器节点通常很小,感应、通信和计算能力均受到所携带电量的限制,减少传感器的能量损耗可以延长传感器的生命周期。因为无线传感器网络的工作受到计算能力和电量的限制,所以传统的网络安全协议不能直接应用在无线传感器网络中。因此,设计出安全高效、低损耗的无线传感器网络认证协议是面临的一项重要挑战。

近年来,很多身份认证和密钥共识方案相继提出。2004年,Watro等[1]提出了基于公钥加密的方案,但该方案计算量大、效率低;2009年,Das[2]指出Watro的方案不能抵抗假冒攻击和重放攻击,并提出了包含网关节点的无线传感器网络的双方认证方案。尽管这个方案是高效的,但是不能提供相互认证和共享密钥;2010年,He等[3]和Khan等[4]分别改进了Das的方案。改进方案在网关节点和传感器节点之间利用口令的哈希值而不是直接利用口令进行相互认证,但是这个方案中网关节点的存储空间受到限制,并且口令更新阶段难以实现。2010年,Chen等[5]提出了用户、网关节点、传感器节点间的认证方案,但是这个方案容易受到伪造攻击和重放攻击;2011年,Yeh等[6]提出了基于ECC的远程认证方案,该方案与其他方案相比计算量大很多;2013年,He等[7]提出了移动设备中的口令认证方案;2015年,He等[8]提出了基于临时证书的匿名认证方案。

2013年,Xue等[9]提出了基于临时证书的相互认证和密钥共识方案,该方案提供了用户、网关节点、传感器节点之间的相互认证和共享密钥。2015年,Sheetal Kalra[10]指出Xue的方案不能抵抗假冒攻击和智能卡丢失攻击等,并提出了高效的无线传感器网络中基于口令的认证方案。然而Sheetal Kalra提出的方案不能抵抗因数据库泄露和智能卡丢失而产生的假冒攻击[11],此外,方案不能达成正确的共享密钥。

2015年,Sheetal Kalra提出了基于口令的无线传感器网络认证方案,该方案提供了用户、传感器、网关节点之间的相互认证并达成了共享密钥。文中分析了Sheetal Kalra提出的方案,发现这个方案容易在数据库泄露和用户智能卡丢失的情况下受到用户的假冒攻击,并且不能达成正确的共享密钥。

因此,文中提出了一种改进的带有智能卡的认证方案,解决了Sheetal Kalra方案中的安全性问题并且达成了正确的共享密钥[12]。此外,还给出了新方案的安全性分析,以此证明该方案可以满足无线传感器网络中的安全需求。

2 Sheetal Kalra方案

2015年,Sheetal Kalra提出了高效的无线传感器网络中基于口令的认证方案。在这个方案中,假设攻击者不可以拦截到通过安全信道传送的信息,攻击者可以拦截到通过无线公共信道传送的信息,并有能力更改、删除、转发这些信息,如果用户的智能卡丢失,攻击者可以提取出智能卡中的数据[13]。该方案包括四个阶段:注册阶段,登录阶段,认证和密钥共识阶段,口令改变阶段。

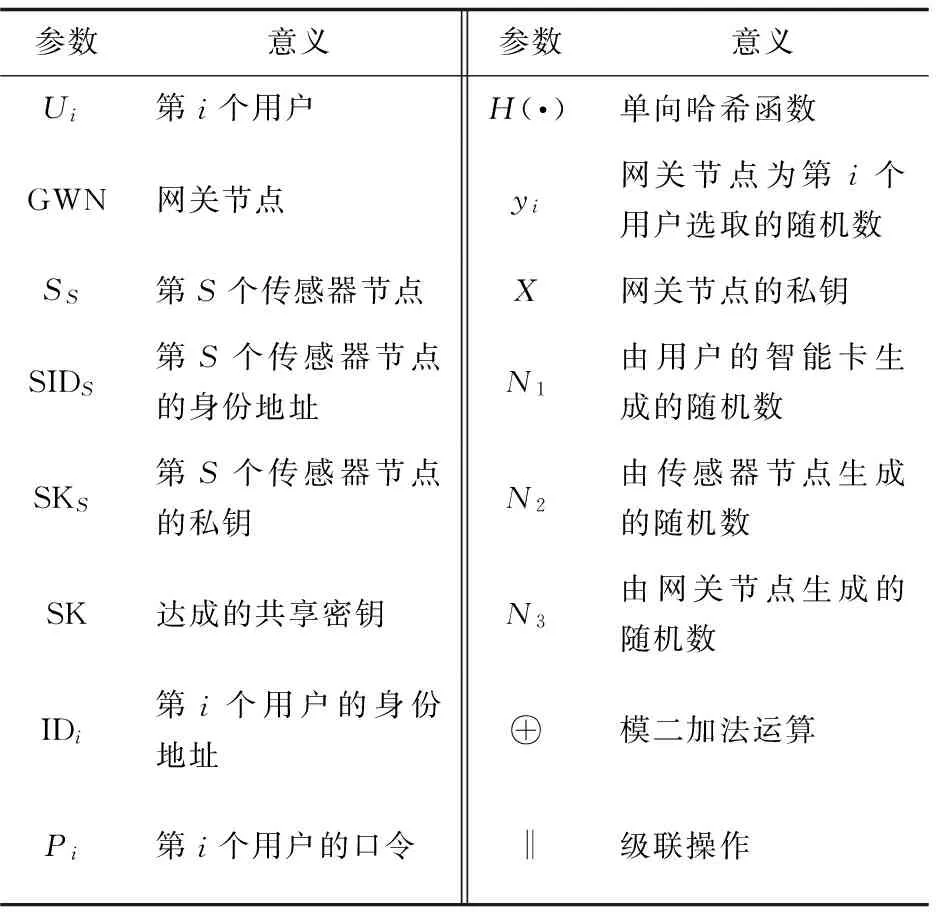

相关参数见表1。

表1 相关参数

3 安全性分析

Sheetal Kalra声称他们的方案可以抵抗各种各样的攻击,通过仔细分析,笔者发现这个方案不能抵抗数据库泄露攻击和智能卡丢失攻击。此外,该方案中用户、传感器节点、网关节点之间并不能得到共享密钥[14],详细分析如下。

3.1 数据库泄露攻击

综上所述,如果网关节点的数据库泄露,一个恶意的用户Uk能够得到x和yi,而且可以进行用户假冒攻击。

3.2 智能卡丢失攻击

3.3 错误的共享密钥

在注册阶段,用户Ui向网关节点提交了Ei,Fi而不真正的IDi,网关节点也没有储存真正的IDi。在登录阶段为了实现匿名性,智能卡发送匿名身份CIDi=Ei⊕H(yi)⊕H(x)⊕N1而不是用户的真正身份信息IDi,所以在登录及认证阶段都没有用户的真正身份信息IDi。也就是说,传感器节点和网关节点都不可能得到用户Ui的身份信息IDi,然而生成的共享密钥SK=H(H(IDi‖yi‖N1)‖(N1‖N2‖N3))中却包含了IDi,所以认为得到的这个共享密钥是错误的。

4 改进方案

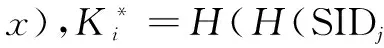

图1 文中方案

4.1 注册阶段

用户Ui首先要向网关节点进行注册,注册阶段都是在安全信道中进行的。

用户Ui选取一个随机数n,计算Ei=H(n‖Pi),然后把IDi,Ei通过安全信道提交给网关节点。

Step1:Ui→GWN:IDi,Ei

网关节点收到IDi,Ei之后,计算Fi=H(IDi‖x),Ji=H(IDi‖Ei),Di=Ei⊕Fi,网关节点把(Ji,Di,g,yGWN,H(·))存储在智能卡中并把智能卡通过安全信道颁发给用户。

Step2:GWN→Ui:SmartCard

当用户收到智能卡之后,计算Bi=n⊕H(IDi‖Pi),并把Bi保存在智能卡中,最终智能卡存储了(Ji,Di,Bi,g,yGWN,H(·))。

每一个传感器节点也要在网关节点进行注册。当传感器节点用它的身份SIDj向网关节点注册时,网关节点计算H(SIDj‖x),然后把H(SIDj‖x)提交给传感器节点保存。

4.2 登录阶段

Step2:SmartCard→GWN:Gi,Hi,Di,yi,CIDi,SIDj网关节点根据传感器身份SIDj,把收到的请求转发给附近的传感器节点。

4.3 认证和密钥共识阶段

收到网关节点发来的登录请求之后,传感器节点选取一个随机数N2,计算Mi=H(SIDj‖x)⊕N2,Ki=H(H(SIDj‖x)‖N2),之后传感器节点把登录请求(Gi,Hi,Di,yi,CIDi,SIDj,Mi,Ki)发送给网关节点。

网关节点生成一个随机数N3,计算Qi=N1⊕N3⊕H(SIDj‖N2),Ri=H(Ei‖Fi)⊕H(N1⊕N2⊕N3),Vi=H(H(Ei‖Fi)‖H(N1⊕N2⊕N3)),Ti=N2⊕N3⊕H(Ei‖Fi‖N1),网关节点把(Qi,Ri,Vi,Ti)作为相互认证的信息发给传感器节点。

Step4:GWN→Sj:Qi,Ri,Vi,Ti

Step6:SmartCard checksVi′?=Vi

最终,用户Ui,传感器节点Sj,网关节点GWN达成了一个共享密钥SK=H(H(Ei‖Fi)‖(N1⊕N2⊕N3))。

4.4 口令改变阶段

5 改进方案的安全性分析

在提出的方案中,即使智能卡中的信息被攻击者提取出,攻击者也不能利用这些信息成功攻击这个方案。下面是安全性分析的具体细节。

5.1 智能卡丢失攻击

在这种攻击中,攻击者需要伪造一个登陆请求(Gi,Hi,Di,yi,CIDi)来假冒合法用户,然而攻击者并不能计算Gi=H(Ai)⊕N1,Hi=H(Fi‖Ei‖N1),Di=Ei⊕Fi,CIDi=Ei⊕H(Gi‖N1),因为攻击者并没有Ai,Ei,Fi。

5.2 数据库泄露攻击

在Sheetal Kalra的方案中,如果网关节点的数据库中存储的数据Ji和yi⊕x泄露给攻击者Uk,攻击者就可以从中得到x,进而得到每个用户的yi,所以可以进行假冒攻击。而文中方案的网关节点数据库中并没有存储任何有关用户和传感器节点的信息,所以攻击者不能利用数据库泄露得到用户的相关信息,也就不可能进行假冒攻击。

5.3 重放攻击

假设攻击者截获到用户和网关节点之间的信息,想要把截获到的信息再次发送给网关节点来假冒合法用户。用户计算Gi=H(Ai)⊕N1,CIDi=Ei⊕H(Gi‖N1),Hi=H(Fi‖Ei‖N1),网关节点计算Qi=N1⊕N3⊕H(SIDj‖N2),Ri=H(Ei‖Fi)⊕H(N1⊕N2⊕N3),Vi=H(H(Ei‖Fi)‖H(N1⊕N2⊕N3)),Ti=N2⊕N3⊕H(Ei‖Fi‖N1),Mi=H(SIDj‖x)⊕N2,Ki=H(H(SIDj‖x)‖N2),传感器节点计算Mi=H(SIDj‖x)⊕N2,Ki=H(H(SIDj‖x)‖N2)时,每次通信都选取不同的N1,N2,N3以保证每次发送的消息都是不同的,所以重放攻击是无效的。

5.4 用户的匿名性

在注册阶段,用户和网关节点之间是在安全信道中进行通信,可以保护用户的身份。在登录阶段,用户用CIDi=Ei⊕H(Gi‖N1)代替真正的身份来登录,所以攻击者不能得到真正的IDi。在认证和密钥共识阶段,所有的计算都是在Ei,Fi的基础上进行的而不是真正的身份IDi。此外用户每次登录的动态身份CIDi包含随机数N1,所以用户每次登陆的身份不同,因此攻击者不能根据登录请求来判断具体是哪一个用户。

5.5 正确的相互认证和密钥共识

6 结束语

文中指出了Sheetal Kalra的方案容易在数据库泄露和用户智能卡丢失的情况下受到用户的假冒攻击,而且,Sheetal Kalra方案也不能提供正确的共享密钥。于是,提出了一种新的相互认证和密钥共识方案。该方案可以满足无线传感器网络相互认证和密钥共识方案的所有安全需求。与Sheetal Kalra的方案以及其他相关方案相比,该方案的网关节点数据库中并没有存储任何信息,即使智能卡丢失,攻击者也无法进行假冒攻击。此外,该方案保证了用户在通信过程中的匿名性,并提供了安全的共享密钥,计算量也相对较小,所以更安全、更高效。

[1] WATRO R,KONG D,CUTI S F,et al.TinyPK:securing sensor networks with public key technology[C]//Proceedings of the 2nd ACM workshop on security of ad hoc and sensor networks.[s.l.]:ACM,2004:59-64.

[2] DAS M L.Two-factor user authentication in wireless sensor networks[J].IEEE Transactions on Wireless Communications,2009,8(3):1086-1090.

[3] HE D,GAO Y,CHAN S,et al.An enhanced two-factor user authentication scheme in wireless sensor networks[J].Ad Hoc & Sensor Wireless Networks,2010,10(4):361-371.

[4] KHAN M K, ALGHATHBAR K. Cryptanalysis and security improvements of ‘two-factor user authentication in wireless sensor networks’[J].Sensors,2010,10(3):2450-2459.

[5] CHEN T H,SHIH W.A robust mutual authentication protocol for wireless sensor networks[J].ETRI Journal,2010,32(5):704-712.

[6] HSIU-LIEN Y,CHEN T H,LIU P C,et al.A secured authentication protocol for wireless sensor networks using elliptic curves cryptography[J].Sensors,2011,11(5):4767-4779.

[7] HE D,CHEN C,MA M,et al.A secure and efficient password-authenticated group key exchange protocol for mobile ad hoc networks[J].International Journal of Communication Systems,2013,26(4):495-504.

[8] HE D,KUMAR N,CHILAMKURTI N.A secure temporal-credential-based mutual authentication and key agreement scheme with pseudo identity for wireless sensor networks[C]//International symposium on wireless and pervasive computing.[s.l.]:[s.n.],2015:263-277.

[9] XUE K,MA C,HONG P,et al.A temporal-credential-based mutual authentication and key agreement scheme for wireless sensor networks[J].Journal of Network & Computer Applications,2013,36(1):316-323.

[10] KALRA S,SOOD S K.Advanced password based authentication scheme for wireless sensor networks[J].Journal of Information Security & Applications,2015,20:37-46.

[11] 赵泽茂.数字签名理论[M].北京:科学出版社,2007.

[12] 张亦辰,李继国,汤 铭.自认证公钥代理签名方案[J].北京电子科技学院报,2005,13(2):19-22.

[13] 张兴华.指定验证人无第三方代理多重签名方案[J].信息安全与通信保密,2014(2):85-87.

[14] 张玉磊,周冬瑞,李臣意,等.高效的无证书广义指定验证者聚合签名方案[J].通信学报,2015,36(2):48-55.

AnIdentityAuthenticationandKeyAgreementSchemeforWirelessSensorNetwork

WANG Mu,KANG Bao-yuan,JING Dong-ya

(School of Computer Science and Software Engineering,Tianjin Polytechnic University,Tianjin 300387,China)

With rapid development of wireless communication technology,Wireless Sensor Network (WSN),as one of most gradually potential technologies,can be widely used in various fields such as military,environmental detection,industrial control,and medical monitoring.However,WSN is vulnerable to various attacks than traditional ones because it transmits data by using a wireless channel,and the sensors are commonly deployed in unattended environment and limited with computational and the energy resources.Recently,Sheetal Kalra proposed an advanced password based authentication scheme for wireless sensor network and claimed that it is secure against various type of security attacks.But it is subjected to impersonation attack from the users.For this,a password-based authentication and key agreement scheme for wireless sensor network is proposed.Through security analysis,it is proved that the proposed scheme is more suitable for providing security for various applications in WSN.

identity authentication;key agreement;wireless sensor network;security

TP918

A

1673-629X(2017)12-0098-05

10.3969/j.issn.1673-629X.2017.12.022

2016-08-12

2016-12-21 < class="emphasis_bold">网络出版时间

时间:2017-09-27

天津市应用基础与前沿技术研究计划(15JCYBJC15900)

王 牧(1990-),男,硕士研究生,研究方向为信息安全;亢保元,博士,教授,研究方向为信息安全。

http://kns.cnki.net/kcms/detail/61.1450.TP.20170927.0957.008.html