浅析银行安全审计监控技术

引言:为保障单位信息及信息处理设施的安全,防范内外部攻击,单位采用各类安全控制措施。但外部入侵和内部违规行为从未停歇,加之单位内部缺乏必要的关联分析,缺乏安全事件的监控手段。本文现提出安全审计监控平台设计建议,共同打造安全监控审计平台。

信息系统建设情况

中国建设银行山东省分行信息系统主要包括总行部署系统和分行部署系统,总行部署系统服务器端部署在总行,由总行管理维护;分行部署系统,服务器端部署在省分行,由分行维护管理。目前在山东建行有服务器端部署的应用系统有小型机、服务器等400余台、虚拟机200余台等;客户端由员工办公用机及营业终端组成,以及办公用机、营业终端;中心机房有路由器及交换机若干、UPS、空调等环境保障设备。

信息安全技术建设情况

为保障单位信息及信息处理设施的安全,防范内外部攻击,单位采用身份认证、访问控制、加密、防泄密、安全加固、安全监控、安全审计等安全技术,建设部署了各类安全控制措施:

建立了统一认证授权平台,集中鉴别内部用户身份;建立安全运维平台,用于集中管理和鉴别主机、网络设备等基础设施的用户身份。

在网络层面部署了多层防火墙将内部网络和外部网络进行划分,并采用防火墙、ACL、VLAN等技术对内部区域进行逻辑划分,控制网络之间的访问。

建立了标准的密码安全服务平台,提供了标准的密码运算服务软件、接口、组件,已应用到哑终端及Windows终端,区域特色平台中部分与第三方通讯采用符合加密标准的算法加密。

在全行的Windows主机和终端上部署了统一的病毒防护系统,在互联网区部署了防病毒网关,在外联网区部署了病毒防护策略。

在互联网平台部署了数据泄露防护系统,监控敏感数据传输。利用沙盒将互联网访问、敏感信息访问与内网办公进行有效隔离,防止敏感信息非授权传播。

安全审计监控技术应用现状

山东建行逐步部署实施了分行集中监控管理平台、网管系统监控、中心机房场地监控系统等监控系统,通过对监控对象、监控指标、监控阈值的梳理和应用,在监控对象偏离预定阈值时,监控系统及时发出告警信息,运行维护人员及时处置,防范风险事件的范围的蔓延。山东建行在网络层面部署了IDS等设备对外部攻击行为进行检测、分析和处理;部署了集中监控平台,对应用、主机设备的运行状况进行实时监控;部署了互联网内容过滤系统、Web DLP;对互联网内容访问、信息发送进行限制和过滤;实现了对网点、第三方网络的监控和报警。

1.应用等监控情况,主要通过集中监控系统进行监控,内容包含应用进程运行情况、日志出错情况等。

2.主机、网络系统监控情况,主要通过中监控系统进行监控,监控内容包含系统进程、容量、网络联通等。

3.物理环境监控情况。主要使用场地监控系统,对省行中心机房门禁系统、UPS运行情况、电力指标、空调运行情况等情况进行实时监控,通过对指标阈值进行量化设置,超过正常范围则通过电话、短信等方式报警,并对全省二级分行监控系统进行联网监控,发现异常情况及时处置。

存在的不足

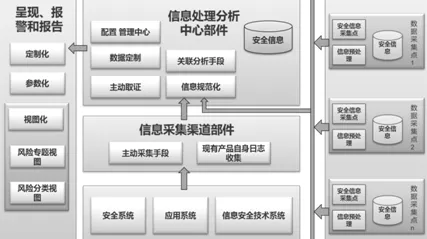

图1 系统总体架构示意图

外部入侵和内部违规行为从来都不是单一的行为,都是有时序或者逻辑上的联系的,黑客的攻击和内部的违规操作往往是分为若干步骤的,每个步骤都会在不同的设备和系统上留下蛛丝马迹,单看某个设备的日志可能无法发现问题,但是将所有这些信息合到一起,就可能发现其中的隐患,而这也是关联分析的目的所在。但目前商业银行的安全信息和事件分布零散,各种安全日志和事件缺乏必要的关联分析,缺乏安全事件的监控手段,一是难以全面收集,不利于深度挖掘有效信息,二是没有统一的整体风险视图,缺少安全风险呈现和发布平台,无法及时掌控整体安全态势。目前的关联分析面临三个主要问题,一是如何制定科学灵活的规则,对来自于多渠道的相同和相近的安全事件做归并处理,避免重复告警;二是采用什么方式能够快速分析出单个安全事件之间关系;三是关联分析过程中如何应对安全事件风险的提升和降低。

系统建设目标

基于以上分析,现提出安全审计监控平台设计建议。安全审计监控平台全面采集和分析生产环境中应用平台、运维平台的安全信息、事件和安全操作日志,发现和预警外部攻击、违规行为、安全隐患和事故,以加快风险事件的定位处理速度、保障信息系统的持续安全运营,如图1所示。

1.丰富业务风险发现手段。通过业务交易的典型可疑交易账户、地点、行为等要素关联分析,发现风险账户和可疑行为,丰富业务风险识别手段。

2.发现外部攻击行为。通过对防火墙、入侵检测系统、防病毒网关、Web应用等日志和事件的关联分析,发现来自外部的威胁。

3.用户和终端的审计和监控。通过审计和跟踪用户管理、用户操作行为,监控终端健康状况,发现风险和安全隐患。

4.信息泄露发现与监控。通过跟踪数据、介质的使用情况和分析数据使用环境的日志,发现信息泄露行为。

5.统一呈现全面IT风险态势。集中展示安全事件及风险分析报告,提供一体化、多视角的全面IT风险视图。

系统主要功能

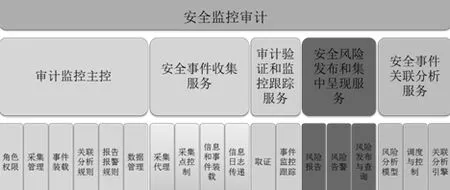

安全审计监控平台包括安全事件收集、审计监控主控、安全事件关联分析、安全风险发布和集中呈现、审计取证和监控跟踪等5个模块。组件整体功能视图如图2:

1.安全事件收集服务功能

对现有监控系统如集中监控系统、场地监控系统、网络管理系统以及主机、数据库、安全管理系统的日志等监控信息进行集中归集,对于审计类信息系统如安全运维管理系统、安全类系统具有的审计功能(互联网内容过滤系统、DLP、沙盒、防病毒系统等)、操作系统自带审计日志。

业务类安全信息和事件从交易流水获得;业务交易及管理系统、运维平台及其他应用级、系统级日志,通过部署的采集节点进行收集;网络层、操作系统层等事件日志通过专用采集设备获得。以上数据同公共服务数据一起构成安全审计监控组件的基础数据来源。

图2 组件整体功能视图

对于以上监控审计目标,系统服务提供各审计监控目标的安全日志、事件的采集,并将采集数据经过筛选、规范化处理后进入审计监控后端数据库。主要包括3类:

信息集散地:已将其他系统或组件采集、筛选、规范化后的数据集,安全审计监控组件将直接从其数据库中获取信息;

第三方采集设备/系统:支持常见网络和安全设备、操作系统、系统软件、安全软件的日志采集,向安全审计监控组件提供文件、数据库记录形式的日志信息;

其他类型监控目标:应用系统、客户化定制的安全系统,需安全审计监控组件编写数据采集插件或代理,对文件或数据库记录型的日志信息进行提取。

2.建立关联分析,展现风险视图

建立关联分析规则。将安全日志信息原数据按关联规则进行关联分析后,形成面向特定主题的关联分析数据,进行报告、报警处理。分为关联分析控制器、关联分析引擎、关联规则,关联规则由用户定义、业务驱动、面向特定主题的规则(如邮件安全主题、数据防泄漏主题等),是不断扩充和完善的;关联分析引擎用于执行关联规则,可适应规则不断变化的状况;关联分析控制器实现关联规则的获取,调度和控制关联分析引擎、实现多线程的并发。

展现目标风险视图。安全审计监控平台对各系统IT风险事件进行告警,通过短信、邮件发送给相关人员,并进行定期风险发布,同时实现重大IT风险事件处理过程的跟踪。通过关联规则分析后,一是展示单个系统的风险视图及重要风险点,二是在分析每个系统的基础上展示整体风险态势,三是挖掘各关联事件内容,发掘隐藏的相关性,发现新的安全事件。