网络边界防护,路由器也担重任

伴随着网络技术的飞速发展以及网络应用的日益复杂,网络边界存在的安全风险正逐步增多,针对网络边界的安全防护已成为现在网络安全建设中不可回避的问题。作为网络边界的重要关卡之一,边界路由器自身的安全状态,直接影响着网络边界的安全防护效果。为了改善网络边界安全防护效果,可以加强对边界路由器的设置,不让其成为恶意用户的众矢之的。

严格管理登录密码

当边界路由器使用默认密码或简单字符串作为登录密码时,会被人轻易破解。为避免边界路由器轻易遭受攻击,必须严格管理好其登录密码。首先要定期修改边界路由器登录密码,比较理想的密码内容组合是密码无规律可循,被成功破解的机率相当低。

其次尽量使用复杂的加密算法。例如,对于思科边界路由器来说,可以使用“enable secret”命令来设置后台系统登录密码,而不要使用“enable password”命令进行设置,因为后面一种命令使用的是较弱的加密算法,它设置的密码内容是以明文形式存在,所以“enable secret”命令设置的密码要优先于“enable password”命令设置的密码。当然,无论使用何种命令,其内容都是存储在边界路由器配置文件中的,为保护配置文件的安全,建议同时启用“service passwordencryption”功能,对边界路由器配置文件中的内容执行加密操作。

第三加密保护Consol连接端口。通过直连的Consol端口可以轻易控制整个边界路由器后台系统,哪怕恶意用户没有足够的操作权限,但只要有访问控制端口和重启后台系统功能时,就有可能通过Consol连接端口操控边界路由器。为了避免这种现象,要为边界路由器的Consol连接端口设置复杂的访问密码。例如,要为思科边界路由器的Consol端口 设 置“&5uy$32><”这 样的密码时,可以先在后台系统的全局配置模式状态下,执 行“line consol 0”命令,切换到对应连接端口视图模式,再输入“password&5uy$32><”命令即可。

无论哪种类型的密码,都应定期修改。通过强制定期修改密码的方法能控制登录密码的有效时间。

合理进行访问控制

边界路由器作为单位局域网与Internet网络相互连接的一个重要设备,它是单位局域网接受数据的第一道“关卡”,在这种情况下,需要合理配置访问控制列表来保护网络边界的安全,网管员可根据实际情况按需定义基本的标准访问列表或定义高级的扩展访问列表。例如,在思科边界路由器后台系统配置模式状态下,依次执行如下配置命令,能对网络边界安全起到一定作用。

其中第一行命令是用来过滤环回地址的,第二至第四行命令是过滤RFC1918私有地址的,第五行命令是过滤不用的组播地址的,第六行命令是过滤DHCP自定义地址的,第七行命令是过滤全网络地址的。

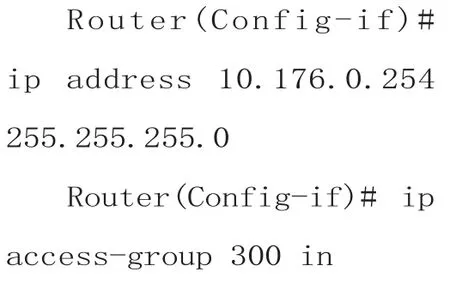

此外,还可以配置访问控制列表,严格限定流出单位局域网的数据包地址。例如,单位内网使用的IP地址为10.176.0.0,那么可以进行如下配置操作,来控制边界路由器的数据流出:

停用无关管理服务

边界路由器往往会集成并开启很多管理服务,但对特定类型用户,大多管理服务几乎用不到,相反还会威胁边界路由器的运行安全。

首先尽量关闭SNMP服务。SNMP服务是一个十分实用的服务,但它也有致命安全缺陷,因为其常常采用UDP方式传输,便于恶意用户进行IP源地址假冒,而且它在处理请求消息以及在解析和处理TRAP消息时,可能会引起缓冲区溢出、堆栈耗尽和内存耗尽等不正常现象。因此,在网络边界环境下建议关闭路由器自带的SNMP服务。例如在关闭思科边界路由器的SNMP服务时,只要在全局配置模式状态下输入“No Snmp-Server”命令即可。当然,如果实在要使用SNMP服务时,可以开启使用边界路由器的SNMP代理功能,通过访问控制方式,将来自未经授权主机的SNMP请求信息拦截,只是该方法对UDP的源IP地址欺骗不能奏效,且会影响网络传输性能。

其次停用HTTP管理服务。思科路由器集成了基于图形界面的HTTP管理服务,该服务一旦启动后,路由器后台系统需要打开80端口,而该端口常常会成为外网黑客的攻击目标。所以,当路由器用于网络边界环境时,建议停用后台系统自带的HTTP管理服务。在关闭思科边界路由器的HTTP管理服务时,只要在全局配置模式状态下,输入“No ip http server”命令即可。

第三,警惕Telent服务威胁。为提高网络管理效率,很多网管员常常使用Telnet服务对路由器进行远程管理维护,不过该服务在传输数据时会将登录账号之类的重要信息以明文方式传输,黑客通过专业嗅探工具能轻松截取Telent服务发送的数据包,这显然不安全。其实,思科路由器默认未启用Telent服务,如果需要远程管理维护路由器时,不妨通过SSH服务来进行。该服务会对传输数据进行加密,所以相对来说,这种服务远程管理路由器时会安全许多。如果网络边界使用的是其他品牌路由器,可以先查看对应设备的Telnet服务是否已被开启,如果已经开启,建议尽量要停用该服务,以确保边界路由器的工作安全。倘若一定要使用Telnet服务时,不妨通过设置复杂的登录密码来保护远程管理操作安全。

第四关闭IP Directed Broadcast服务。当边界路由器开启了IP Directed Broadcast服务后,黑客通过假冒的源地址向单位内网广播地址发送一个广播帧时,边界路由器会自动识别出地址的主机部分是发往所有主机的广播地址,然后它将数据包扩展成MAC层的广播帧,特定网段上的所有主机都能收到此广播帧,那么所有主机就会进行回应,这种现象将会严重降低单位内网网络性能。所以在没有特殊要求的情况下,建议使用“No ip source-route”命令,关闭边界路由器的IP Directed Broadcast服务。

拒绝外部Ping测试

黑客在向单位内网发动攻击之前,经常会使用Ping命令对内网中的特定主机进行测试。为了增大黑客的攻击难度,可以在边界路由器上进行合理配置,拒绝对外部Ping命令测试操作进行回应。

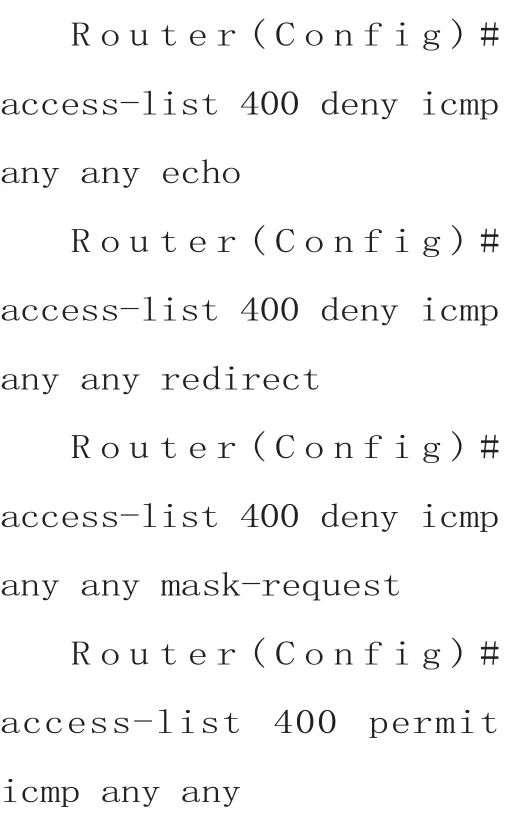

例如,在思科路由器后台系统中,可以在全局配置模式状态下依次执行如下命令,从而拒绝对ICMP数据包进行响应、重定向以及请求等:

其中,第一行命令表示禁止对进入单位内网的ICMP数据包进行回应,第二行命令表示禁止对进入单位内网的ICMP数据包进行重定向,第三行命令表示禁止对进入单位内网的ICMP数据包申请获得掩码地址。