手机云安全接入认证机制的研究

文|邱先平,姚艳,孙静

手机云安全接入认证机制的研究

文|邱先平,姚艳,孙静

一、前言

随着并行计算、分布式计算、虚拟化技术、网络存储及效用计算等传统计算技术的不断发展,以互联网为基础的云计算模式已经成为当前社会研究的热点。云计算可以将整个网络中的资源进行有效的整合,形成为一个庞大的资源池,在软件的控制下进行统一的分配、管理和调度。网络中的资源可以无限扩充,这给云计算用户提供了更多的服务。为了解决云计算的安全问题,必须结合移动互联网技术的接入方式多样化、企业运营方式多样化和用户安全需求多样化的特点。 另外,伴随着另一个智能终端(手机)的应用越来越多,云计算与手机相融合,已经成为当前网络服务提供商选择的最优方案,云计算的安全问题成为了人们最关心的话题。

二、云计算安全技术

(一)云计算

云计算到目前为止,还没有一个统一的定义,不同领域的专家对云计算都有着不同的解释和描述,但总的来说,云计算是一种网络服务,网络中的各种资源、数据及应用等都可以通过网络的形式给用户提供服务。云可以自动地调度和组织网络中的硬件和软件资源,理论上是可以无限扩充的资源池,满足用户的各项需求。

云计算具有以下特点:

1、整合资源

云计算将互联网上软硬件资源进行有效的整合,形成庞大的资源池让用户共享,大大提高了原有系统的计算能力。

2、硬件和软件相隔离

云计算采用虚拟技术使网络上的硬件与软件分离,每个用户在使用的过程中,并不一定是自身的软硬件资源,但是虚拟技术使得分布在不同位置物理设备透明化,大大降低了对硬件资源的依赖性。

3、模块化设计

云计算系统采用模块化设计,这使得硬件和软件在使用中,只需要提供相应的接口即可兼容,便于用户添加设备和相关资源。

4、分布式资源管理

云计算中的资源是分布式存储管理,用户使用的资源并不是在某一个具体的数据库或硬件设备上,而是存储在若干个不同物理位置上,通过互联网将资源联系在一起,对于资源的存储位置对于用户是不可见的。

5、按需付费

云提供了大量的资源,用户可以根据自己的需要进行付费,可以像煤气,自来水,电那样计费,进而获得服务,可以有效地节药成本。

6、虚拟化

云计算可以让用户在任何位置使用各种终端获取应用服务。所请求的资源来自“云”,而不是固定的有形的实体。应用在“云”中某处运行,但实际上用户无需了解、也不用担心应用运行的具体。

7、廉价

云计算的自动集中式管理可以降低企业数据中心管理成本,其通用性可以让资源的利用率大幅提升,用户花很少的钱就可以解决掉数月才能完成的任务。

(二)虚拟化安全

云计算中最核心的技术就是虚拟化技术,虚拟化技术合理分配网络中的硬件资源,节省软件环境的配置过程,大大提高了软硬件资源的利用率。虚拟化技术带来巨大便利的同时,也存在着巨大的安全方面的漏洞,主要表现在以下几个方面:

1、虚拟机泄露

2、通信漏洞

虚拟机与主机之间的共享资源是提供云计算的基础,但是恶意的代码或木马程序也会利用共享来进行传递,进而造成更大的破坏。

3、主机对虚拟机的监控

在云计算体系中,所有来自虚拟机的数据最终都要经过主机,主机可以监控虚拟机上网络信息,当主机被黑客攻破,那么虚拟机上的信息也会被黑客所破获。

4、虚拟机对虚拟机的监控

虚拟机之间的联系通过虚拟的网络设备将其联系在一起,这样当在某个虚拟机上进行抓包时,就会获得其他的虚拟机的信息。

对比上述两个实验结果,可以明显地看出:使用普通调质器生产的螃蟹料在浸泡水4 h后,产生明显开裂;而使用五轴组合调质器生产的螃蟹料,浸水4 h后,表面并没有开裂、破损的情况,保持了很好的水中稳定性。

三、手机云接入认证技术

(一)GSM网络认证分析

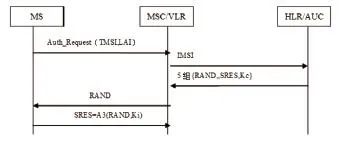

在GSM网络通信系统中,由移动台MS、移动业务交换中心MSC/访问位置寄存器VRL、归属位置寄存器HLR/用户鉴权中心AUC三部分组成,GSM网络认证过程如图1所示:

图1 GSM网络认证过程

MS向MSC发出一个请求Auth_ Request(TMSI,LAI),MSC收到请求之后,向AUC发送IMSI(用户注册时,存于MSC中,最大长度为15位),AUC提供用户的身份鉴别认证信息,引发认证过程。

(1)AUC产生五组认证三元组(RAND,SRES,Kc),其中RAND是产生的随机数,用户共享密钥Kc和响应符号SRES;

(2)HLR将五组认证三元组发送给VLR;

(3)当用户申请认证时,VLR将选取一个认证三元组中的随机数RAND发送给用户MS;

(4)MS收到随机数后,通过对应的A3算法分析出密钥K和响应符号SRES,将得到的SRES=A3(RAND,Ki)发送给VLR;

(5)VLR收到由MS发送的SRES后,与认证三元组中的SRES相比较,假如两者的值相同,则身份认证成功,否则失败。

(二)GSM认证存在的安全隐患

通过对认证过程进行分析,GSM认证过程存在一定的安全隐患,主要有:

(1)认证是单向的,非法用户或设备可以通过伪装的手段骗取信任成为合法的用户,达到非法获取用户信息的目的。

(2)在GSM网络认证的数据传输过程中,无信息完整性保护,数据信息在传输过程中被非法修改也无法被侦查。

(3)由于加密机制不是端到端的,在无线网络中进行传输,数据被非法窃取的机率非常大,安全隐患大。

(4)加密的密钥长度64位且密钥算法单一,在计算机技术飞速发展的今天,容易被其他的非法者破译。

四、手机云安全接入认证机制

(一)云安全认证环境的设定

手机云安全论证体系中的用户主要有两种:一种是在智能手机、PDA、掌上电脑等软终端;另一种是装有USIM的手机终端。对于软终端用户,运营商与服务商合作,将密钥集成在USBKey上,并将USBKey提供给需要的用户;对于移动手机终端,运营商将密钥集成在SIM卡上直接提供给用户。

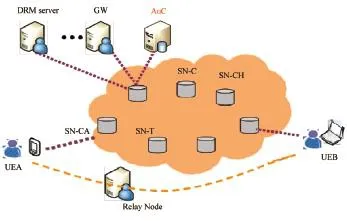

当用户发起认证时,由对应的节点路由器SN将认证信息发送给认证服务器,在服务器上完成认证。云安全认证环境如图2所示:

图2 云安全接入认证环境

(二)手机云安全接入认证

为了提高手机接入认证的安全性,在认证环境的基础上,整个过程如下:

1、用户UE向中间节点SN-T发出IMPI(认证请求信息);

2、首先SN-T节点会对IMPI的合法性进行检测,如果合法,则选择合适的SN-C,并将IMPI发送给该节点,由该节点为用户提供认证;

3、中间节点SN-CA收到IMPI认证信息后,对IMPI进行分析,查看用户的归属地,如果是本地用户,则直接认证,否则将其转至归属地的SN-CA。认证算法通过不可预测的随机数、序列号、用户与SN-C之间的密钥等相结合的方式来计算相关的参数,生成认证向量组VA;

4、将认证向量发送给SN-CA,并转发给用户;

5、用户通过SN-CA发送的信息进行分析来完成认证。

数据信息在传输过程中,在用户和认证中心之间通过数据加密和完整性协商的方式来加强数据传输过程中的安全系统。

五、小结

本文对手机云安全接入认证机制进行分析,随着社会的发展,手机用户的人数会越来越多,手机云安全接入认证可以保证用户在享受云资源的同时,保证个人的信息安全,保护了用户的合法权益。笔者对手机云安全认证的过程进行了详细的分析,对于数据加密算法和认证密钥的生成算法在此没有具体给出,希望同仁进一步的研究分析。

作者单位:芜湖市烟草专卖局(公司)