基于云计算的网络加密业务系统的研究

张景琪,刘 新

(1. 甘肃省公安厅,甘肃省兰州市 730000;2. 兰州大学 信息科学与工程学院,甘肃省兰州市 730000)

基于云计算的网络加密业务系统的研究

张景琪,刘 新

(1. 甘肃省公安厅,甘肃省兰州市 730000;2. 兰州大学 信息科学与工程学院,甘肃省兰州市 730000)

随着新型互联网技术的发展,人们对于网络的使用程度得到极大的提高,越来越多的生活行为通过互联网完成,这也意味着越来越多的信息将通过互联网进行传输。因此,针对于用户信息的攻击行为也日益增多,大型网站被劫持的事件也屡有发生。本系统基于云技术进行构建,综合使用多种加密技术,极大的降低了用户被攻击的可能性,保护了用户数据的私密性,同时可以起到一定的网络加速效果,有助于改善用户体验。除此之外,本系统提供了对用户进行流量统计、分析与计费的功能,适用范围广,对商业友好且易于部署,对于低成本地提升网络安全性能、提升企业安全性能具有积极作用。

云计算;网络加密;信息安全

0 引言

随着经济水平与网络技术的发展,互联网正在给人们带来越来越多的便利,人们也越来越倚重互联网这一信息传输媒介,越来越多的信息通过互联网传输。然而,在中国大陆地区,互联网的发展极为迅速,但用户的网络安全意识尚处于较低水平。因此,越来越多的攻击者盯上了互联网,他们试图通过盗取用户数据、劫持用户流量、恶意插入广告等方法进行盈利。而中国大陆地区的网络基础设施整体安全性较为薄弱,成为了攻击者的一大入手点,这致使大量用户数据被非法窃取、监听和篡改。

本系统将有效降低用户遭遇中间人攻击、嗅探攻击等高危攻击的风险,保证用户数据在传输过程中的安全性。同时,合理部署本系统具有提高网络访问速度的效果,有助于改善用户体验。本系统可以被部署于公有云环境,为用户提供加密访问与反追踪服务;也可以被部署于私有云环节,为企业提供简单可控的远程访问系统。

本系统支持的加密方式包括基于 HTTPS 技术的代理连接与基于PPTP、L2TP、Cisco AnyConnect、IKEv1、IKEv2的虚拟专有网络连接。

1 系统设计

本系统使用目标是给用户提供工业级标准的网络加密服务,给服务器管理者提供用户流量统计、计费、登录控制等功能。包括主控服务器、节点服务器两种服务器类型,其中主控服务器为负责用户信息存储、用户权限校验等核心功能,节点服务器供用户通过自选的协议类型建立安全连接使用。

1.1 系统需求

本系统采用传统的软件开发生命周期,采用自顶向下,逐步求精的结构化的软件设计方法。本系统主要有以下几方面的功能:

(1)通过API、PPP等方法更新流量数据

(2)根据设置对用户进行权限控制

(3)对用户产生的流量进行计费

(4)可以注册用户、且具有用户验证与密码找回功能

1.2 模块功能逻辑关系

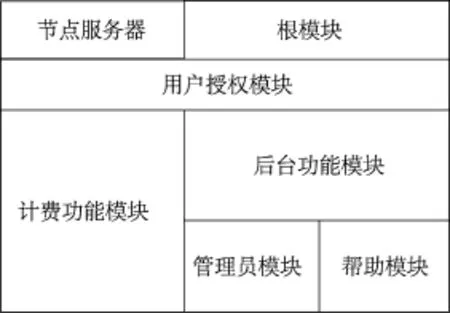

本系统的结构如下图所示,它包括位于主控服务器中的计费功能模块(用于流量统计和计费)、用户授权模块(实现用户注册、登录、认证和找回密码)、后台功能模块(用于用户充值和流量查询以及获取帮助)、管理员模块(用于完成管理员管理操作)、根模块(设置基于 MVC 的路由和配置相关信息)、帮助模块(用于用户获取帮助)和用于用户通过自选的协议类型建立安全连接的节点服务器。

图1 系统模块结构示意图

2 技术实现

本系统使用Squid用于支持基于HTTPS 的代理连接,使用PPTPD支持PPTP协议,使用L2TPD支持L2TP协议,使用OCSERV支持Cisco Any-Connect协议,使用StrongSwan用于支持IKEv1与IKEv2协议,通过PPP用于VPN类型流量同时,通过开发Linux Bash Shell脚本分析Squid日志进行HTTPS代理流量统计,使用Radius进行用户认证,使用MVC模式开发主控服务器相关管理程序。

2.1 HTTPS代理

本系统使用Squid作为基础实现HTTPS代理,在OpenSSL的支持下,使用https_port配置项来启用HTTPS代理端口,并通过basic_radius_auth模块配置用户认证。此后,通过设置request_header_ access 来避免用户访问某网站时,网站获得用户真实IP信息;通过设置request_header_replace来修改用户UA来达到保护用户UA不被泄露的目的。其认证模式为HTTP基础认证,主要的认证配置项为http_access(用于允许用户登录)、auth_param basic program(用于指定认证程序),acl(用于完成 ACL控制)。

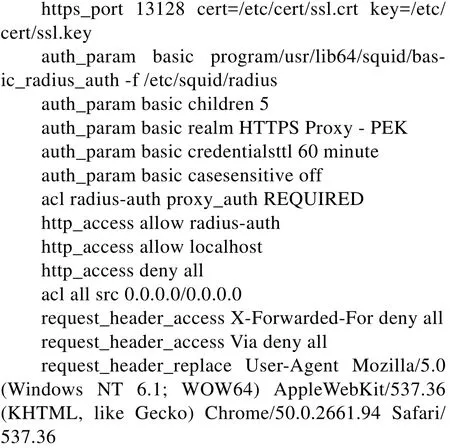

配置文件 squid.conf 中的关键配置项如下:

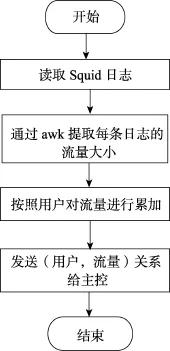

HTTPS代理不可使用PPP进行用户流量统计与计费,因此,必须单独开发计费脚本用于完成计费工作。本系统采用分析Squid日志的方式进行基于用户的流量统计与计费脚本开发,其工作步骤如下:

2.2 虚拟专有网络

本系统使用PPTPD、L2TPD、OCSERV完成对PPTP、L2TP与Cisco AnyConnect协议的支持,这三种开源软件的配置方法与公开资料无特殊之处。本系统采用StrongSwan实现IKEv1(Cisco IPsec VPN)与IKEv2协议的支持,启用基EAP-MSCHAPv2(用户名+密码)、EAP-TLS(证书)、EAP-TTLS(证书)、PEAP(用户名+密码)四种模式的用户认证。VPN 全部使用PPP进行用户流量统计与计费。

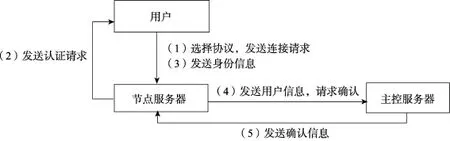

本系统的虚拟专有网络连接建立过程为:

图2 日志分析流程图

(1)用户选择节点服务器,发起特定协议连接

(2)节点服务器请求用户提供身份信息并发送给主控服务器进行认证

(3)节点服务器收到主控服务器返回的认证消息

(4)若主控服务器认证通过,则建立连接,开始调用PPP流量统计

(5)用户使用虚拟专有网络

(6)用户断开连接,节点服务器完成PPP流量统计

(7)节点服务器发送流量统计给主控服务器(8)主控服务器完成计费并更新数据库

下图为用户与节点服务器在建立连接阶段的认证过程示意图:

在这里需要注意的是,OCSERV原生不支持PPP协议计费,必须使用脚本使其完成PPP流量统计功能,该脚本的设计目的为利用OCSERV的connect-script配置项和disconnect-script配置项的连接时和连接后的调用,模拟PPP统计信息的发送,实现PPP流量统计与计费效果。

图3 廉洁建立阶段流程示意图

3 结束语

通过本系统可以为用户提供加密的网络连接,在用户访问非HTTPS的网站时可以在一定程度上保证用户的数据安全,与CloudFlare公司的HTTPS CDN服务类似,降低中间人攻击、嗅探攻击等针对网络基础设施的网络攻击风险,这些攻击在中国大陆的运营商层面上经常发生。但如果运维人员无法保证节点服务器所处的网络环节是安全的,则无法保证用户访问的非HTTPS站点完全不会遭遇攻击(如果节点部署于私有云或公有云机房,由于IDC网络环节相对可控,则可以极大的降低风险,除非攻击者在IDC、主干网乃至被访问的站点网络环境层面上进行攻击,而此类攻击相对较少且难度较高)。

本系统除为个人用户提供加密的网络访问服务外,也是一种易于实现的、高效的、安全的、可溯源的、低成本的且易于管理的企业级远程访问系统。企业员工可以便捷地使用不同设备,进行跨平台地远程内网访问,企业运维工程师也可以便捷地对网络进行监控和管理,在用户体验得到提高的同时,保障网络边界安全。

参考文献

[1] 刘洪强. 基于SSL协议的VPN技术研究与实现[D]. 济南:山东大学, 2008.

[2] 康荣保, 张玲, 兰昆. SSL中间人攻击分析与防范[J]. 信息安全与通信保密, 2010, 03(1): 85-87.

[3] 黄存东. 关于计算机网络信息安全问题的技术研究[J]. 软件, 2013, 34(1): 140-141.

[4] 刘西青. 浅谈计算机网络安全问题[J]. 软件, 2013, 34(12): 239.

[5] 荀迈华. 计算机网络安全问题及防范策略[J]. 软件, 2013, 34(12): 240.

[6] CloudFlare Inc. Secure Socket Layer (SSL)/TLS | Cloudflare[OL]. https: //www.cloudflare.com/ssl/, 2016.

[7] Squid ORG. squid: Optimising Web Delivery[OL]. http:// www.squid-cache.org/Doc/, 2016.

[8] StrongSwan ORG. strongSwan-Documentation[OL]. https:// www.strongswan.org/documentation.html, 2016.

[9] Small Bird. 在CentOS 7上搭建IKEv1与IKEv2[OL]. http:// www.smallbird.net/2016/04/27/strongswan-on-centos-7/, 2016.

[10] 金元海, 王西雁. 计算机网络信息安全防范方法研究[J].软件, 2014, 35(1): 89-91.

[11] 田红广. 如何加强计算机网络的安全管理和安全防范[J].软件, 2014, 35(1): 92-93.

[12] 刘斌. 校园网络的安全防护策略[J]. 软件, 2014, 35(1): 98-99.

[13] 刘炳奇. 影响计算机网络安全的因素及应对措施[J]. 软件, 2014, 35(3): 152-154.

[14] 王晓艳. 云计算的应用改进与安全问题分析[J]. 软件, 2014, 35(3): 160.

[15] 唐琳, 陈兰兰, 付达杰. 一种基于IPsec VPN 的联网信息系统审计方案[J]. 软件, 2014, 35(4): 97-99, 102.

Research on Network Encryption System Based on Cloud Computing

ZHANG Jing-qi, LIU Xin

(1. Gansu Provincial Public Security Bureau, Lanzhou Gansu, 730000; 2. School of Information Science and Engineering, Lanzhou University, Lanzhou Gansu, 730000)

With the development of new Internet technology, the degree of network using has been increased. More and more through the Internet, it also means that more and more information will be transmitted through the internet. Therefore, the attack on the user information is also increasing and hijacking events on large websites have occurred frequently. This system is based on cloud technology to build the integrated use of multiple encryption technology, which greatly reduces the possibility of user attack, to protect the privacy of user data, and can play a certain network acceleration effect, help to improve the user experience. In addition, the system provides the statistics, analysis and flow of the user's billing functions, applicable to a wide range of business friendly and easy to deploy, for low cost plays an important role in improving the safety performance of local enterprises to improve network security and performance.

Cloud computing; Network encryption; Information security

000000

A

10.3969/j.issn.1003-6970.2017.01.030

张景琪(1958-),男,工作于甘肃省公安厅,工程师,研究方向为信息技术研究与应用、信息化工程建设、信息技术应用推广,网络安全研究以及安全管理;刘新(1995-),男,就读于兰州大学信息科学与工程学院,硕士研究生,研究方向网络空间安全。

本文著录格式:张景琪,刘新. 基于云计算的网络加密业务系统的研究[J]. 软件,2017,38(1):139-142