基于协议的拟态研究综述

何永忠,陈美玲

(北京交通大学 计算机与信息技术学院,北京 100044)

基于协议的拟态研究综述

何永忠,陈美玲

(北京交通大学 计算机与信息技术学院,北京 100044)

在网络空间安全领域,一个协议可以把自己伪装成其他协议达到避免被发现或者逃避监管的目的.借鉴生物拟态的机制,提出网络协议拟态系统的技术框架.该框架由协议拟态客户端和网桥两部分组成,其中协议拟态客户端包括环境感知、拟态决策、拟态实施处理、发送和接收处理5个部分;网桥分为环境感知、数据接收、恢复和发送4个部分.全面研究和评估已有的几个具有拟态特征的协议,包括SkypeMorgh、StegoTorus、CensorSpoofer及Format-Transforming Encryption系统,从认证机制、拟态变换和加密技术及流量控制技术等方面进行对比和分析,提出协议拟态的基本科学问题供进一步研究.

协议拟态;匿名通信;加密认证;流量控制

随着信息技术的发展,网络已经深入到人们生活的各个方面.各种不同的信息服务都通过网络传输,其中既有合法的内容,也有非法的内容,比如利用互联网进行的犯罪活动与恐怖主义等.因此,针对网络通信流量的窃密与反窃密、监管与反监管成为攻击与防守的一个主要目标.抗流量窃密分析与规避监管实际上是一种技术的正反两种应用.

传统的网络流量监管技术[1]有:IP地址限制、DNS劫持和TCP内容过滤,规避监管技术的发展使得传统的监管技术已经难以达到可管可控的目标.目前较先进的监管系统多是基于正则表达式的深度包内容检测.基于TCP/IP网络协议的集合中,在信息数据传输过程中所使用的段格式、包格式和帧格式的信息很难通过加密等方式来保护流量特征

不被检测,检测可以利用深度数据包载荷检测(Deep Packet Inspection,DPI)技术、基于传输行为模式的流量分类(Blind Classification)技术、基于机器学习(Machine Learning)技术对通信过程中的协议和流量进行拦截和窃听,进而获取了通信过程的重要数据信息,并对异常流量进行处理,最终达到通信流量可管可控.

针对监管,出现了很多规避监管的工具,如Lantern、Tor和Psiphon.这些工具采用匿名和加密两种方式规避监管[2],匿名的协议混淆包含随机化、隧道和协议拟态3种方式.

协议拟态旨在混淆目标协议与源始协议的流量特征,以此来增加流量被检测的难度.在生物学上,拟态指一个物种在进化过程中,获得与另一种物种相似的外表以欺骗捕猎者,或者是引诱猎物靠近.网络环境中的协议拟态是指把一种网络协议(源协议)伪装成另外一种常见的网络协议(目标协议),使攻击者难以从海量的正常通信流量中识别出伪装协议,以达到保护隐秘通信的目的.

目前开发的一些具有拟态性质的系统有SkypeMorgh[3]、StegoTorus[4]、CensorSpoofer[5]和Format-Transforming Encryption[6](FTE)等.SkypeMorph采用协议拟态混淆Skype流量技术,StegoTorus使用数据包破碎后拟态常用应用协议,CensorSpoofer应用上下行流量分离技术且下行流量拟态网页请求协议,FTE使用格式转换加密拟态正则表达式所描述的应用协议.但是,这些协议都是从特定的角度利用了拟态的某些性质,协议拟态的基本理论和框架还未形成,基本机制还需要深入研究.

本文作者提出协议拟态技术框架,基于对已有协议的研究与分析,提出了协议拟态关键技术和机制,并对上述各种协议拟态系统进行评估.

1 攻防模型

不失一般性,本文以拟态方与反拟态方作为描述攻击双方的术语.定义拟态方为通过变换协议以隐藏通信流量的一方,反拟态方为流量识别与监控的一方.反拟态方对拟态方常见的对抗方式有:1)地址过滤,包括IP过滤和MAC地址过滤,可采用黑名单、白名单技术;2)DNS劫持,在进行DNS查询时进行操作;3)协议类型进行过滤;4)模式过滤,基于明文确定性的模式串匹配过滤;5)深度包检测:基于动态流特征的统计分类,包括采用正则表达式进行深度包内容检测;6)数据修改和流量注入,主动修改可疑流量,观察其动态反应情况以识别特点通信.

上述对抗方法中,前4种方法时间效率较高,能处理大量流量数据,但是容易被各种技术旁路攻击,而深度包检测则较为难于绕开,但是却比较耗时;数据修改和注入不仅耗时,而且对网络正常通信的影响最大,但同时也是能力最强的对抗方式,可发现深度包检测难以发现的特定通信.

在实际对抗环境中,反拟态方对网络基础设施的控制能力也有不同,从最基本的局域网出入口控制,到部分管理域广域网骨干节点的控制,以及对整个互联网关键节点的控制能力.显然,最后一种情况下协议拟态方面临的威胁最大,实施隐秘通信的难度也最大.

2 协议拟态系统技术框架

协议拟态系统的出发点是防止用户请求流量的特征和内容泄密,或者连接被阻断.协议拟态技术作为信息安全领域的新方法,对隐秘通信和网络监控技术的研究具有重要意义.本文作者提出一种协议拟态系统技术框架,为协议拟态技术的进一步研究提供参考.

2.1 设计目标

为实现协议隐藏,使反拟态方认为请求的数据及通信的内容为正常流量,需做到在现有的反拟态技术水平上无法明显区分协议拟态流量和真实流量.协议拟态系统的设计需要满足表1设计目标.

被动不可区分仅窃听通信,不主动攻击.静态不可区分即静态特征不可区分,如特征字符串;动态不可区分即动态流特征,比如包长度的时间序列.

表1 协议拟态框架设计目标Tab.1 Performance index of protocol mimicry framework

2.2 总体设计

用户首先通过客户端将源协议拟态生成目标协议流量,目标协议流量即普通网络中的流量,再通过网桥对拟态后的协议进行解析和恢复,交付给最终的访问目标.协议拟态总体框架见图1.

2.3 客户端设计

协议拟态系统的客户端包括发送和接收处理,环境感知,拟态决策和拟态实施处理.拟态实施处理根据流量的流向进行拟态实施处理或者反拟态实施处理.

如图2所示,要实现协议拟态:1)需要对环境进行感知,提取实际通信协议流量特征;在获取环境特征后再进行拟态决策,选择适当的特征进行模拟;2)进行拟态实施,将用户协议变换为拟态协议,或者将网络流量进行反拟态处理;3)拟态完成后交付发送模块进行发送处理,反拟态处理后直接交付主机.

在实现拟态变换时,有以下3种方式.

1)将应用程序交付的源协议流量进行处理(如破碎),去除源协议的部分特征,处理后的数据包再加密,最后数据包重构进行拟态,以目标协议及其特征矩阵为输入参数,输出数据流量.

2)为混淆流量也可选择已有通信服务(如Skype,QQ等),获取账号认证,再利用服务将源协议进行数据包重构,并拟态变换成服务通信的协议.

3)直接将应用程序交付的源协议进行加密,对加密之后的数据包再进行处理,使之具有其他协议的特征,最后控制流量进行发送.

2.4 网桥设计

协议拟态技术框架中引入网桥的目的是为了对协议的客户端实现匿名保护.网桥负责客户端的目标协议数据流进行拟态逆变换工作,或者接收服务器端的数据进行拟态变换.网络通常部署在反拟态方控制边界之外,并且网桥应具有抗阻断性.网桥必须部署一定数量的固定服务器,随着用户的增加,可以利用用户部分计算资源使其成为短时间的网桥.管理网桥的目录服务器对申请加入协议拟态网桥的用户需进行评估,通过评估要求之后,可以将用户的计算机加入网桥.临时网桥的地址并不真实对外显示,目录服务器会对网桥的地址进行伪装.

网桥主要是为了实现对目标协议流量的拟态变换和中转,包含4个模块:环境感知、数据接收、数据拟态变换与逆变换,以及数据发送模块.网桥环境感知模块收集环境信息,数据接收模块接收和缓存网络交付的目标协议流量数据包,处理数据包的排序、垃圾数据包和数据包传输错误等工作.数据变换模块对接收到的数据进行拟态逆变换或者拟态变换.如果从客户端接收到目标协议数据,根据传输层携带的数据包信息分离出应用层数据包,还原成源协议数据包,输出应用层源协议数据流,并由数据发送模块发送.网桥框架见图3.

2.5 安全分析

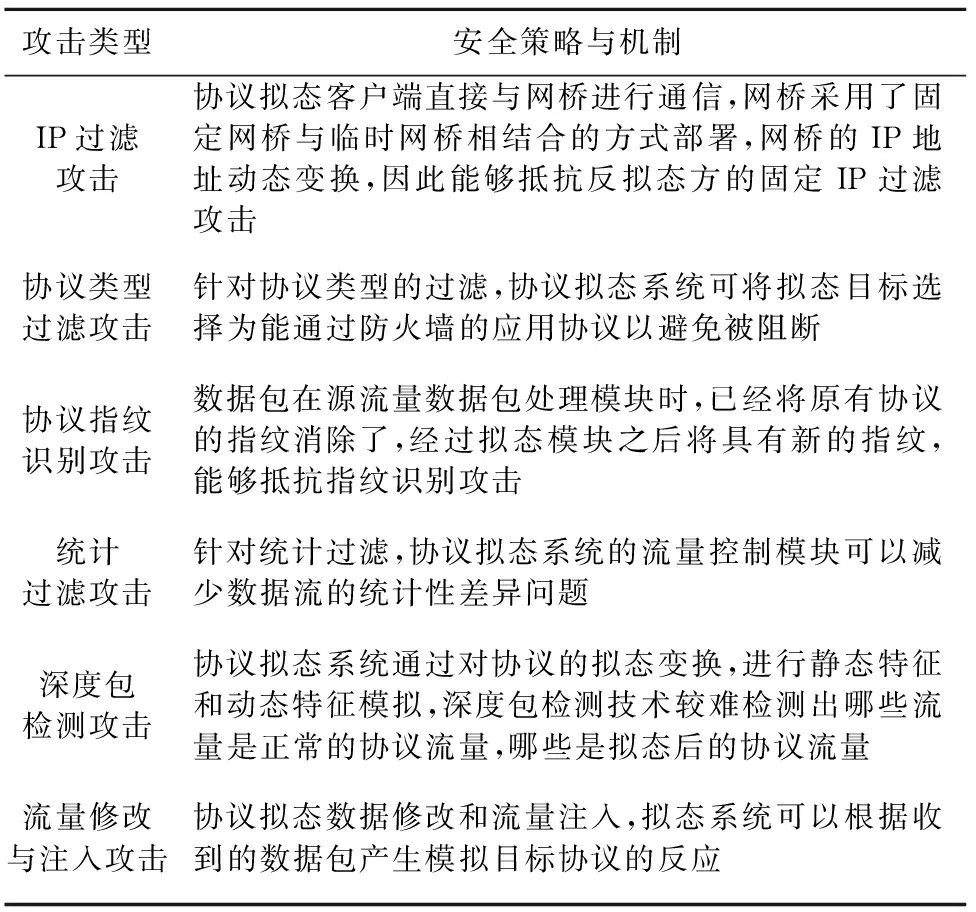

本文提出的协议拟态技术框架具有较好的安全性,该体系结构可以抵抗现有的多种攻击,具体分析见表2.

表2 安全分析Tab.2 Security analysis

安全分析一般从攻防两个角度进行说明,因为攻击和防御是两个相辅相成的过程,一方因另一方而增强或者减弱.本节的安全分析侧重6种攻击类型,分别是IP过滤攻击、IP阻断攻击、深度包检测攻击、数据修改和流量注入攻击、统计过滤攻击、限定防火墙应用协议攻击、指纹识别攻击,这些攻击按照攻击程度由低到高排序,并针对每种攻击类型从协议拟态总体框架的角度阐述框架设计的应对策略。表2对本文提出的协议拟态框架针对不同攻击类型的应对策略从架构、部署方式、设计理念和交互过程多个过程进行分析和说明.

3 协议拟态技术进展

传统的信息隐藏通信带宽很低,不适用实时大容量通信.目前支持高速大容量通信的协议安全隐藏技术分为以下3类.

1)随机化.随机模糊处理程序的目的是要隐藏所有应用层静态指纹,通常是添加后置的处理程序来隐藏那些与随机性相异的字节,如obfsProxy[7].

2)隧道.通过目标协议隧道数据,目标协议一般选择现有的使用率高的协议.比如Tor[8]正在使用的meek,其使用前置域技术并且通过https连接Google、Azure或者Amazon.

3)拟态.协议拟态变换的原理是让反拟态方认为流量是普通协议产生的,如FTE将密文规范成反拟态方允许通过的协议.StegoTorus,SkyperMorph,CensorSpoofer,Marionette[9]也采用了行为化的隐藏技术产生可以通过反拟态监控的正常协议流量.其中SkypeMorph,StegoTorus,FTE被应用到Tor.而CensorSpoofer主要被用于反监管网页浏览.

3.1 SkypeMorph

SkypeMorph为非公开网桥.Skype[10]视频通话能够在一个合理的短时间间隔传输一定的数据量,该方式能够让Tor在连接上避免流量使用瓶颈.SkypeMorph主要用于Tor,是Tor的一个可插拔的传输插件,Tor流量作为源协议,Skype为目标协议,拟态后的协议如Skype视频通话一样在Tor客户和Tor网桥之间创建数据流,使反拟态方无法区分.其协议拟态原理见图4.

SkypeMorph以Skype服务为基础,在终端用户和网桥之间建立加密通道.客户端提前获取网桥的Skype账号,并与网桥的ID协商及密钥交换,完成后,SkypeMorph启动Skype视频呼叫网桥,监听UDP端口传入的消息并响应.

网桥和终端用户在协商完成后使用Tor协议通信,为防止Tor流量被识别,对流量特征进行调整[11].流量调整模拟了正常的Skype视频通话产生的数据包大小和时间控制.统计方法主要是包长度和时间属性,包长度分布通过假设源程序和目标程序的概率分布进行计算,X=[xi,…,xm]T是源程序包长的概率分布,Y=[yi,…,yn]T是目标程序的包长分布,流量模拟的任务就是找到一个矩阵A,使得Y=AX.如下计算公式为

SkypeMorph具有可扩展性,可拟态任意基于UDP的加密协议.

3.2 StegoTorus

StegoTorus[11]是Tor的一个传输插件,将Tor的回路流量分布在许多短期存活的连接中.其将Tor产生的固定长度的有序的包破碎为变长且无序的包,每一个破碎后的包都可以使用新的加密系统加密,使输出具有内容不可预测性和包长随机化,破碎后以HTTP协议为拟态对象,破碎后的数据无序发送到网桥,网桥按照规则将包组装起来,最后交付给Tor网络,见图5所示.

如图6所示,在StegoTorus客户端破碎后的数据包采用用了GCM模式的AES算法加密.数据块的最小长度32字节,最大长度217+32字节,块的长度大小由StegoTorus的隐写模块决定.Tor数据包在经过破碎后进行的隐写操作属于HTTP模块,HTTP模块建立在HTTP请求和响应的数据块之上,如果客户端的请求是PDF文档,那么服务器将会产生PDF源信息.HTTP模块包含了两个部分:请求发生器和响应发生器.普通的客户端到服务端都是get或post请求,数据可以被隐藏在URI域和cookie域.请求发生器可以产生客户端请求,响应发生器是对请求进行响应,HTTP模块设计的响应体能够携带任何数据,这些数据都遵守已知的文件形式.StegoTorus的响应发生器目前能够产生3种文件形式:JavaScript、PDF和Flash.

3.3 CensorSpoofer

CensorSpoofer使用IP欺骗的非对称通信来抗网络监管,实现抗监管的网页浏览.采用上行流量与下行流量分离,使用低带宽的间接通道来发送上行流量(比如URL),使用高带宽的直接通道传输下行流量.上行流量通道使用隐藏技术将请求内容编码在Email内或是即时消息中,下行流量使用IP地址欺骗.地址欺骗是建立在UDP协议上的,用户首先需要伪装与虚拟主机开始合法的通信会话,该虚拟主机属于监管之外的主机,同时也通过低带宽的间接通道发送URLs给Spoofer,然后代理将受监管的内容注入到下行流量中并发送给用户,同时伪装代理的IP地址,虚拟主机不需要和用户或者代理有任何交互合作,见图6所示.

图6中Spoofer[12]原型包括4部分:SIP消息处理器,RTP/RTCP转换器,上行消息接收器,预取代理.客户端实现了客户端HTTP代理来处理用户浏览器产生的HTTP请求和从RTP通道接收的HTTP响应.

3.4 Format-Transforming Encryption

FTE通过格式转换加密将密文表达成正则表达式所要求的协议形式,达到隐藏源协议的目的.FTE[13]结合了FTE record layer和SOCKS,能够抵抗深度包检测系统,能够隧道任意网络流量,目前被应用在Tor中.

DPI被用来对包进行分类和监管,能鉴别出Tor协议的头部和格式.转换加密FTE是一种新的加密原语,不但具有完全加密技术所具有的优势,还能够准确控制密文的格式,便可通过DPI监管.具体实现见图7所示.

图7中,密钥、明文和正则表达式R作为输入,最终输出为确定格式的密文.正则表达式作为输入会在内部模块中先转换成非确定的有穷状态自动机(NFA),再由NFA转换成确定的有穷状态自动机(DFA),DFA和认证加密模块的输出作为Unrank模块的输入,最终形成密文.

4 4种协议拟态系统评估

本节对4种协议拟态系统的关键技术进行分析并对系统进行评估,从认证机制、协议拟态、加密技术及流量控制技术4个方面进行对比和分析.

4.1 关键技术

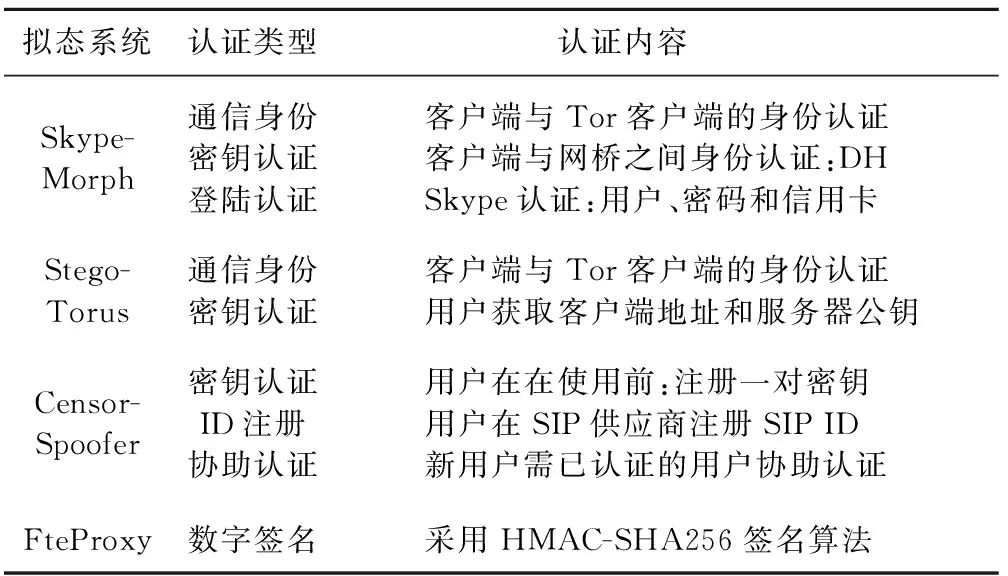

4.1.1 认证机制

SkypeMorph客户端与网桥之间身份认证:Diffie Hellman 密钥交换,每个对象可以导出4个密钥:对输入和输出流量的加密密钥,对输入和输出流量的消息认证密钥.CensorSpoofer的用户首先需注册一对密钥,其中编码密钥来保持内容的不可见,下行流量拟态VoIP,加密密钥使用ZRTP[14]协商,见表3.

表3 认证技术Tab.3 Authentication techniques

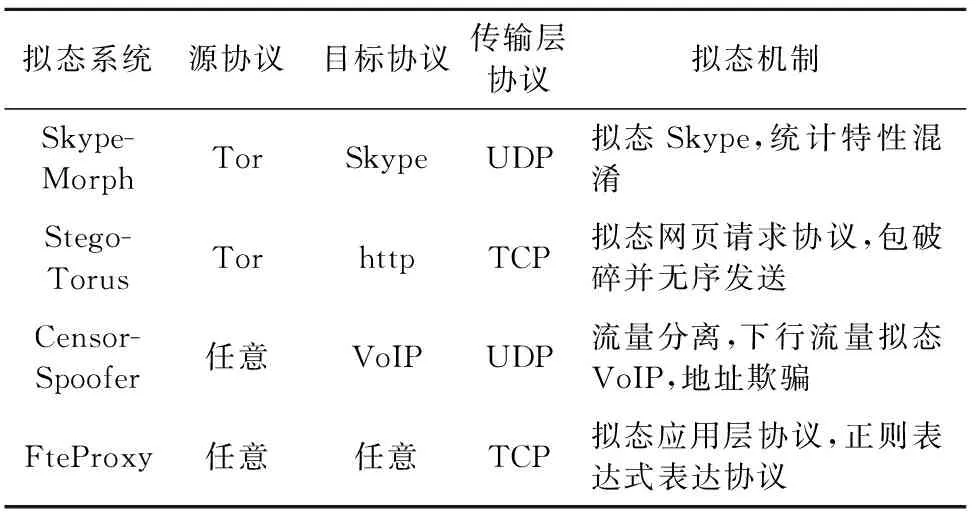

4.1.2 拟态变换

协议拟态变换技术通过伪装和模仿另一协议的实现,达到伪装后的协议与被模仿协议间无法轻易被鉴别.不同协议采用不同拟态变换方法,见表4.

表4 拟态变换Tab.4 Mimicry exchange

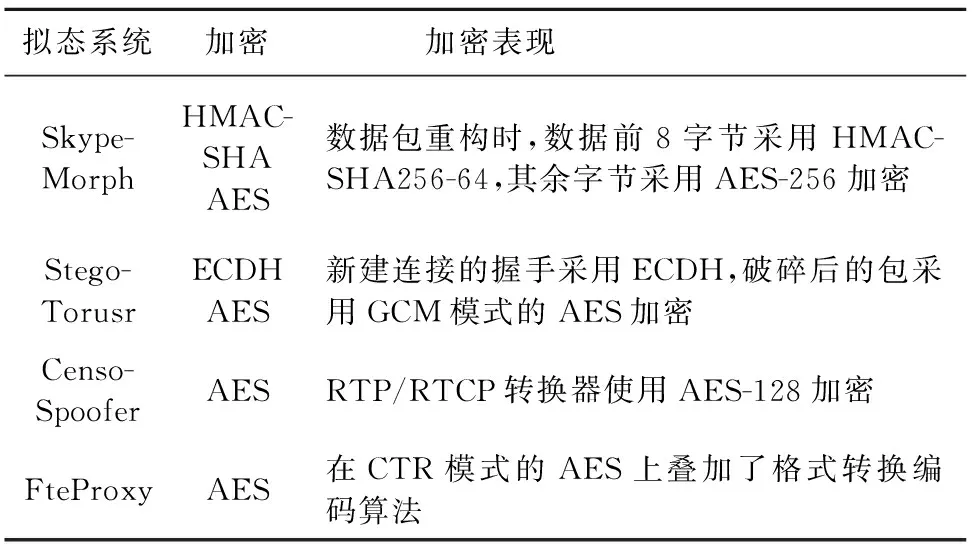

4.1.3 加密技术

加密技术是最常用的安全保密手段,利用技术手段把重要的数据变为乱码传送,到达目的地后再用相同或不同的手段还原.加密包括两个元素:算法和密钥.算法是使明文与密钥结合,产生密文的步骤,密钥用于对数据进行编码和解码,见表5.

表5 加密技术Tab.5 Encryption techniques

4.1.4 流量控制技术

流量控制是指对网络流量数据进行静态和动态的外部特征控制,隐藏某种特征或显示某种特征[15],见表6.

4.2 系统评估

SkypeMorph的实现基于Linux操作平台,Kolmogorov-Smirnov[16]测试显示包长和包延迟分布与Skype video没有明显的统计特性差异,网桥在运行时可以改变自身的IP地址和端口号,且目标协议可以是任何基于UDP的加密协议,源协议可以是任何基于TCP的协议.

StegoTorus也基于Linux,用户需同时启动StegoTorus客户端和Tor客户端,StegoTorus客户端输出速度快,数据量大.访问每一个站点的分类得分AUC(Area Under Curve)都低于Tor,大概在0.75以下,而Tor的得分为0.95(AUC得分为1表示完全识别,得分0.5表示随机猜想),StegoTorus在流量混淆方面具有较好的性能.

CensorSpoofer实验针对wikipedia.org,显示加载html文件只需6 s,整个页面的下载需27 s,比Tor消耗的时间长.RTP通道的性能对CensorSpoofer的影响大,增加带宽可以显著提高其性能[17].

FteProxy被集成在Tor中,Tor使用该网桥并采用80端口可成功的规避监管.FTE在规避已有深度包检测系统时具有很好的性能,如appid[18],l7filter[19],YAF[20]和bro[21]等开源DPI系统.FteProxy具有较大灵活性,能够支持多种目标协议,但也存在长度固定,连接之间相关度低等可被反拟态方利用安全弱点[22].

本文2.1节设计目标表1所列安全性是从系统的一般要求出发,在具体实现时,以下协议拟态系统分别有不同的处理和取舍.在SkypeMorph中,反拟态方若获取IP地址和Skype ID,就可阻断网桥针对该问题SkypeMorph具备改变IP地址的能力.StegoTorus网桥容易受到地址过滤攻击,针对该问题StegoTorus采用随机为用户更新分布服务器地址.CensorSpoofer,反拟态方可从INVITE消息中知道被呼叫者的SIP ID,为防止反拟态方发现SIP ID,用户不允许呼叫同一个SIP ID.

这几种协议拟态系统的应用场景不同,能够抵抗的攻击类型也不同,也具有不同的设计缺陷[23],如表7所示按照安全特性的强度由低到高排序,分别为CensorSpoofer、StegoTorus、SkypeMorph和FteProxy,CensorSpoofer强度最低达到抗协议类型攻击,FteProxy强度最高能达到抗深度包检测攻击.

SkypeMorph、StegoTorus、CensorSpoofer和FteProxy共同的安全弱点是均不支持环境感知,即不能根据环境的变化而自动改变目标协议的能力,也不能抵抗流量注入攻击.

5 基本科学问题

目前,协议拟态技术需要研究如下5个基本科学问题:

1)协议拟态正反方的博弈论模型问题:协议拟态与反拟态双方可以看成博弈的对手,基于博弈理论对协议拟态攻防进行建模,对深入理解拟态双方可以采用的技术与策略的方向和界限具有理论指导意义.

2)协议拟态安全性形式化描述问题:对协议拟态的安全性给出数学形式的模型,是严格分析协议拟态安全性的基础.

3)协议拟态环境感知问题:由于一般来说拟态方与反拟态方在网络空间中处于的位置不一样,观察到的环境可能就不一样,因此拟态方如何获取全面的环境信息并对环境信息进行分析是拟态安全的一个关键问题.

4)协议拟态的变迁机制:静态的协议拟态很难完全避免反拟态技术攻击,因此研究如何通过协议拟态的动态变迁来规避反拟态技术是协议拟态动态安全的关键问题.

5)协议拟态的位置隐私机制:位置隐私机制是协议拟态安全的一个重要方面,当发现协议拟态通信流量时,对协议拟态通信双方的位置的检测相对容易,因此研究面对不同能力的反拟态方时如何实现位置隐私具有较大挑战性的问题.

协议拟态技术对流量特征的混淆和伪装,使得现有的审计方法无法识别协议拟态所产生的流量特征,所以,可能存在不法用户使用协议拟态技术突破现有的网络访问控制并获取非法网络资源、泄露机密信息、破坏网络安全环境等事件.因此,协议拟态的流量特征的进一步识别技术对于网络发展过程中的安全研究有着重大意义.协议拟态流量识别技术的研究,对已有的监管检测系统的改进也具有十分重要的作用.

6 结语

利用协议拟态技术规避监管或反窃密是目前学术界的前沿课题.

1)本文作者提出了协议拟态系统技术基本型框架,其中客户端包含了环境感知、拟态决策、拟态实施处理、发送和接收处理5个部分,以及作为中转传输的网桥包含环境感知、数据接收、变换和发送4个部分.

2)对现有的协议拟态系统深入研究,在认证机制、协议拟态、加密技术和流量控制等方面分别进行系统比较和评估.

3)提出拟态双方的博弈论模型、安全性形式化描述、拟态环境感知、协议拟态的变迁机制及位置隐私机制等需要研究的基本科学问题.

[1] Defeat internet censorship: Overview of advanced technologies and products[J]. White Paper, Global Internet Freedom Consortium , 2007,12:1-22.

[2] WUSTROW E,WOLCHOK S,GOLDBERG I,et al. Telex:anticensorship in the network infrastructure[C]. In Proceedings of the 20th USENIX Security Symposium, 2011:30-45.

[3] MOGHADDAM H. SkypeMorph: Protocol obfuscation for tor bridges[C]. In CCS, 2012:92-108.

[4] WEINBERG Z, WANG J, YEGNESWARAN V, et al. StegoTorus : A camou- flage proxy for the tor anonymity system[C]. ACM Conference on Computer and Communications Security, 2012:109-120.

[5] WANG Q, GONG X,NGUYEN G, et al. CensorSpoofer: asymmetric communication using IP spoofing for censorship-resistant web browsing[C]. ACM Conference on Computer and Communications Security, 2012:121-132.

[6] KEVIN D P, SCOTTE C , THOMAS R, et al. Protocol misidentication made easy with format-transforming encryption[C]. ACM Conference on Computer and Communications Security, 2013:61-72.

[7] The bridge of obfsproxy[EB/OL].[2016-03-01].https:// blog.torproject.org/blog/obfsproxy-next-step-censor-ship-arms-race.

[8] SMITS R, JAIN D, PIDCOCK S, et al.BridgeSPA:Improving tor bridges with single packet authoriztion[J]. ACM workshop on Privacy in the Electronic Society,2011:93-102.

[9] DYER K P, COULL S E, SHRIMPTON T. Marionette: a programmable network traffic obfuscation system[C]. Usenix Conference on Security Symposium,2015:367-382.

[10] Skype ban in the UAE could be lifted,as it is purely a licensing matter[EB/OL].[2016-03-01].http://thenextweb. com/me/2012/04/21/skype-ban-in-the- uae-could-be-lifted-as-it-is-purely-a-licensing-matter/.

[11] Stegotorus [EB/OL].[2016-03-01].https://github.com /SRI -CSL/stegotorus.

[12] Source of spoofer [EB/OL]. [2016-03-01].http://spoofer.caida.org/.

[13] Fteproxy official site[EB/OL].[2016-03-01].https://fte proxy.org/.

[14] Zrtp: Media path key agreement for unicast secure rtp[EB/OL].[2016-03-01].http://www.ietf.org/rfc/rfc6189.txt.

[15] WRIGHT C V, COULL S E, MONROSE F.TrafficMorphing:An efficient defense against statistical traffic analysis[J].Proceedings of Network & Distributed Security Symposium,2009:237-250.

[16] NIST/SEMATECH.e-Handbook of statistical methods[EB/OL].[2016-03-01].http://www.itl.nist.gov/div898/handbook/index.htm.

[17] MIT ANA Spoofer project[EB/OL]. [2016-03-01].http://spoofer.csail.mit.edu/.

[18] App_id technology[EB/OL].[2016-03-01].https://www. paloaltonetworks.com/technologies/app-id.

[19] Introduction of l7 filter [EB/OL].[2016-03-01].http: //l7filter.clearfoundation.com/.

[20] INACIO C. Yaf: yet another flowmeter[C]. In Proceedings of the 24th International Conference on Large Installation System Administration, 2010:1-16.

[21] Bro information[EB/OL].[2016-03-01].https://www. bro.org/.

[22] HOUMANSADR A, BRUBAKER C, SHMATIKOV V. The parrot is dead: observing unobservable network communications[J]. Security & Privacy, 2013:65-79.

[23] ALEXIS C, PAUL Q,ALEXANDR C.Detecting FTEproxy[EB/OL].[2016-03-01].https://ensiwiki.ensimag.fr/.

Protocol mimicry technique and its development

HEYongzhong,CHENMeiling

(School of Computer and Information Technology, Beijing Jiaotong University, Beijing 100044,China)

In the field of cyberspace security, a protocol can be disguised as another protocol to avoid being detected. Draw on the theory of biological mimicry,the technical framework of network protocol mimicry system is proposed. The framework includes client and bridge. The client contains environment perception, mimicry decision, mimicry implementation process, sending and reception.The bridge contains environment perception, receiving, sending and recovery modules.Then some existing protocol mimicry systems including SkypeMorgh, StegoTorus, CensorSpoofer and Format-Transforming Encryption are comprehensively analyzed and evaluated from the perspective of authentication, imitation, encryption and flow control etc. Finally, the proposed basic scientific problems of protocol mimicry could be used for further research study.

protocol mimicry; anonymous communication; encryption authenticated;traffic control

2016-02-25

国家自然科学基金资助项目(61402035)

何永忠(1969—),男,重庆人,副教授,博士.研究方向为信息安全.email:yzhhe@bjtu.edu.cn.

TP393.4

A

1673-0291(2016)05-0001-08

10.11860/j.issn.1673-0291.2016.05.001

——稳就业、惠民生,“数”读十年成绩单