一种移动支付分析模型及其应用

朱鹏飞 张利琴 李 伟 于华章

1(智能网络身份认证技术北京工程实验室 北京 100085)

一种移动支付分析模型及其应用

朱鹏飞1,2张利琴2李 伟2于华章2

1(智能网络身份认证技术北京工程实验室 北京 100085)

2(飞天诚信科技股份有限公司 北京 100085)

(pengfei@ftsafe.com)

提出了一种用于分析移动终端在移动支付中的模型,基于该模型对若干移动支付方案进行了映射,证实移动终端在不同的移动支付方案中映射的对象不同;针对移动终端涉及的多种对象,给出了可对照的标准化设备,由此证实该模型的实用性.

移动支付;分析;模型;移动终端;信息安全

随着移动支付的高速发展,对其进行规范和监管的要求日益紧迫.中国金融移动支付技术标准体系由五大类35项技术规范组成,包括应用基础类、联网通用类、设备类、应用类、安全保障类以及相关的安全技术,从产品形态、业务模式、联网通用、安全保障等方面明确了系统化的技术要求,覆盖金融移动支付各个环节的基础要素、安全要求和实现方案,包括非接触通信频率、安全载体形态、可信服务管理、电子认证等关键技术方案.然而,在实际应用中还出现了一些名称不在上述标准化框架之内的移动支付方案,其内涵与标准化框架存在重叠、交叉等情况,难以直接使用中国金融移动支付技术标准体系的框架进行分析和规范,导致相关信息安全要求难以落实.为了促进中国金融移动支付技术标准体系相关要求的落实,切实发挥其规范指导作用,有必要针对实际应用中的移动支付方案和金融行业标准所定义的移动支付交易模型设计统一的分析框架.

1 模型设计与验证

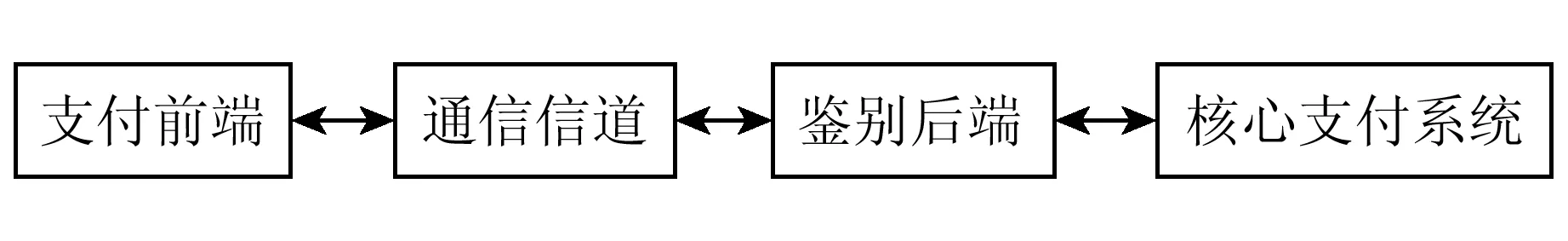

从信息流的角度观察,支付指令的生成、传递、鉴别和执行贯穿了移动支付的全过程.鉴于此,在文献[4]提出的一种可用于分析移动支付系统安全需求的模型基础上进行细化,本文提出一种移动支付系统分析模型,如图1所示:

图1 移动支付模型

移动支付系统包括以下子系统:

1) 支付前端.与用户交互,根据(用户的)输入生成支付指令(包括真实性、有效性鉴别凭据),将支付指令传递给通信信道.

2) 通信信道.支付前端与鉴别后端之间的信息通信渠道.

3) 鉴别后端.对接收到的支付指令的真实性、完整性进行鉴别,将通过鉴别的有效合法支付指令传递给核心支付系统.

4) 核心支付系统.根据接收到的支付指令完成支付.

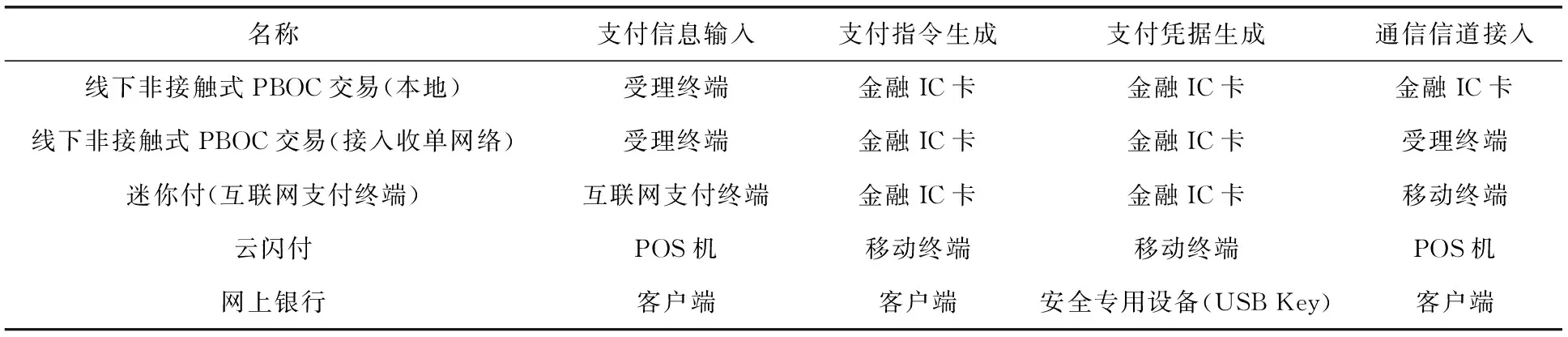

进一步地,支付前端包括以下组件:

1) 支付信息输入.与用户交互,接收支付信息输入.

2) 支付指令生成.根据支付信息生成支付指令.

3) 支付凭据生成.为支付指令生成真实性、有效性鉴别凭据.

4) 通信信道接入.与通信信道建立连接,传递支付指令及其鉴别凭据.

该模型的特点在于使用“通信信道”这一概念对移动支付涉及的无线通信网络、近场信息交互等支付指令传输通道进行了抽象,从而将近场移动支付和远程移动支付统一起来,初步具备了作为统一分析框架的条件.

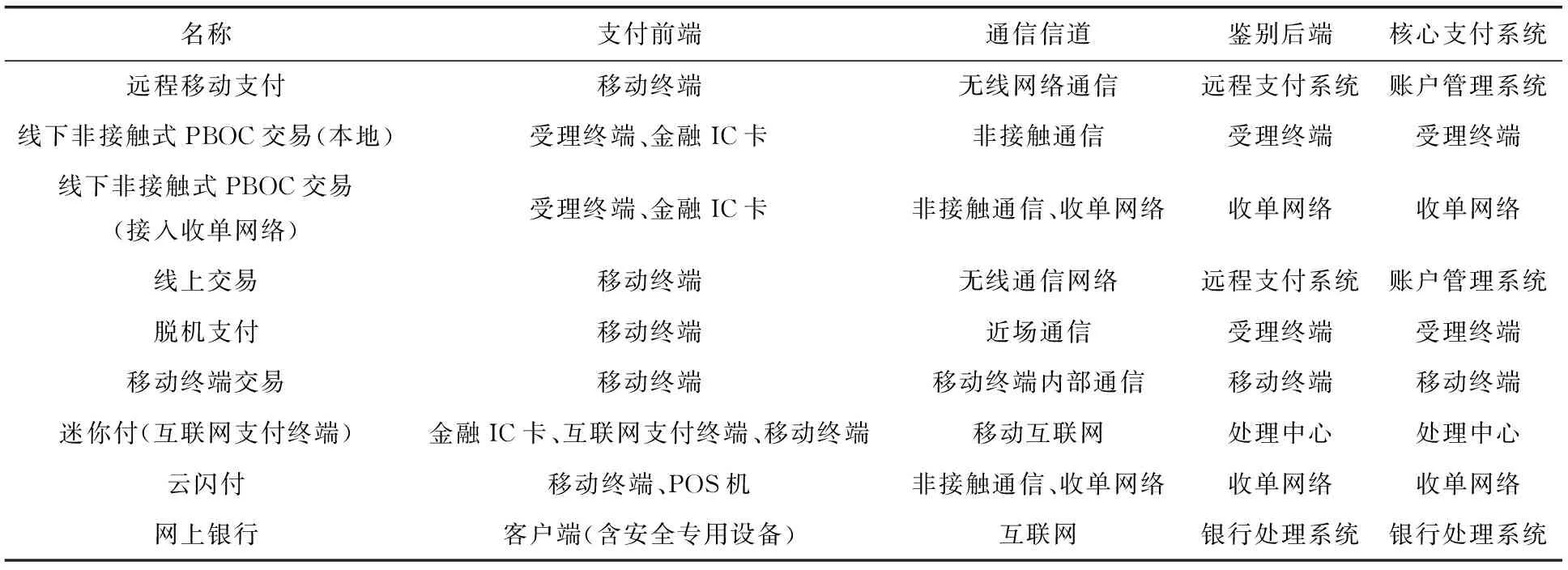

为进一步验证该模型的实用性,使用该模型对金融行业标准定义的若干交易模型以及实际应用中的若干移动支付方案进行分析.具体包括:

5) 云闪付[6].以智能手机为基础,基于NFC的HCE和Token技术的一种支付方式.首先需要拥有一部具备近场支付(NFC)功能、IOS系统或安卓系统的手机;持卡人需在所属银行的手机APP中绑定自己的银行卡,生成一张云闪付卡,相当于实体银行卡的“替身卡”;最后,在超市、商场收银台具有银联“闪付”标识的POS机前,收银员输入支付额度后,消费者只需点亮手机并轻轻放置在POS机附近,在“滴”的一声后输入密码,就完成了整个支付过程.

6) 迷你付[7].银联迷你付产品可受理境内外商业银行发行的符合PBOC2.0标准的金融IC卡,支持借贷记主账户余额查询、消费,指定账户充值、电子现金余额查询交易等功能.迷你付产品符合金融行业标准JRT 0025.16—2013《中国金融集成电路(IC)卡规范 第16部分:IC卡互联网终端规范》的规定.

支付前端子系统存在由多个实体组成的情况.在组件层面对其做进一步的映射,如表2所示.

表1 移动支付方案映射:子系统

表2 移动支付方案映射:组件

映射后,在上述任一移动支付方案中,移动终端对应的对象(子系统或组件)是单一的.只要考察对该对象的密码技术及信息安全要求,就能够明确移动终端的相应要求,为更加精确地分析移动终端在移动支付方案中的密码技术及信息安全要求提供了良好的基础.由此也体现了本文所述模型的实用性.

2 基于模型的分析

对映射后的若干移动支付方案进行分析,得到以下结论:

第一,从移动终端的角度来说,在不同的移动支付方案中所映射的对象(组件或子系统)并不一定相同.而不同的对象,与密码技术及信息安全相关的要求也不相同.例如,通信信道接入组件可以不支持任何密码算法,信息安全方面也可以不作要求;支付凭据生成组件应支持所需的密码技术,并符合相关的密码及信息安全要求;支付信息输入组件应保证输入环节的保密性、完整性等安全特性;支付前端子系统应满足上述所有要求,并保证组件之间信息传递的保密性和完整性,等等.这意味着移动终端在不同的移动支付方案中使用时,其密码技术和信息安全要求是可变的.对于移动终端的制造方和移动支付业务监管方而言,由于无法断定移动终端用于何种移动支付场景,因此倾向于支持所有涉及的密码技术并满足所有相关的信息安全要求;然而,对于移动终端的使用方(移动支付应用开发者、移动支付服务运营者、移动支付用户等)而言,当前应用场景所不需要的密码技术或信息安全特性是无用的,甚至会因为影响用户体验而显得有害.这可能是移动支付密码技术及信息安全要求标准化过程中出现争议较多的原因之一.

第二,如果仅考虑密码技术或信息安全要求,在本文所分析的范围内,尽管移动终端在不同移动支付方案中的映射不同,但在映射到涉及密码技术或信息安全的对象时,能够在现有标准化体系中找到映射对象相同的设备,如金融IC卡、USBKey等等.无论移动终端所映射的对象为何,都可比照映射到同一对象的设备对进行密码技术及信息安全方面的约束.需要指出的是在本文所述模型中,支付指令的真实性和完整性保护不依赖于通信信道.这意味着支付指令必须携带能够验证自身的真实性和完整性的有效凭据.而电子签名等电子认证技术是当前实现这一目标的主要技术手段.现行网上银行和金融IC卡相关标准,特别是与电子认证相关的部分,将成为对移动支付应用场景下的移动终端进行规范的重要参考.这与中国金融移动支付技术标准体系“移动支付是在现有金融技术环境下的继承式发展,而不是颠覆性的重建”[9]的指导思想是一致的.

第三,从方案的角度来说,在本文所分析的范围内,实际应用的移动支付方案和标准化的移动支付模型能够在统一的框架下进行分析.尽管交易报文、通信接口等具体细节存在不同,但密码技术和信息安全方面的要求是一致的.因此,从密码技术或信息安全的层面对移动支付相关要求进行规范,有可能对所有的移动支付应用提供支撑和指导.另一方面,对于移动支付业务,也要参考现有的网上银行及金融IC卡相关标准,选择具体细节较为接近者作为移动支付业务的指导标准.需要注意的是现有标准的条文中往往与系统、设备的具体规格存在关联,与移动终端的实际情况不符,难以直接引用,应进行甄别和拆分,这对于移动支付相关标准的制订有一定参考价值.

第四,本文所述模型仍有进一步细化的空间.例如,该模型忽略了用户身份鉴别信息的输入与鉴别,而这一过程在信息安全防护方面有着重要的意义.在模型中加入相应的组件,有助于将现有相关标准要求引入移动支付领域,从而更全面、更完善地体现对移动终端的密码技术及信息安全的要求.

3 总结和展望

本文提出的移动支付分析模型,对于移动支付领域中的密码技术应用和信息安全保障的复杂性给出了初步解释,提供了一种分析移动支付密码技术应用和信息安全要求的框架,也为《中国人民银行关于推动移动金融技术创新健康发展的指导意见》(银发[2015]11号)中“移动金融技术创新应坚持继承式发展,最大限度复用现有金融IC卡基础设施,减少重复建设,实现集约化发展和规模化应用”的指导思想提供了支撑.接下来的工作重点包括:参照网上银行和金融IC卡相关标准,制订符合移动终端实际情况、密码技术及信息安全方面与相关标准保持一致、实用性强的标准;对模型进行进一步的细化,并据此对移动支付密码技术应用和信息安全要求进行更加深入的研究.

[3]中国人民银行. 2015年支付体系运行总体情况[EBOL]. [2016-04-06]. http:www.pbc.gov.cngoutongjiaoliu1134561134693044097index.html

[4]朱鹏飞, 于华章, 陆舟, 等. 移动支付系统安全需求分析[J]. 卡技术与安全, 2015 (12): 49-51

[9]全国金融标准化技术委员会. 中国金融移动支付技术标准[EBOL]. [2013-05-22]. http:www.cfstc.orgpublishmain196020130522095045350578782index.html朱鹏飞

博士,工程师,主要研究方向为信息安全.

pengfei@ftsafe.com

张利琴

硕士,高级工程师,主要研究方向为信息安全.

liqin@ftsafe.com

李 伟

本科,高级工程师(教授级),主要研究方向为信息安全.

liwei@ftsafe.com

于华章

硕士,助理研究员,主要研究方向为信息安全.

huazhang@ftsafe.com

An Analysis Model and Application for Mobile Payment

Zhu Pengfei1,2, Zhang Liqin2, Li Wei2, and Yu Huazhang2

1(IntelligentNetworkIdentityAuthenticationTechnologyinBeijingCityEngineeringLaboratory,Beijing100085)2(FeitianTechnologiesCo.,Ltd,Beijing100085)

This paper has proposed a model to analyze the role of mobile terminals in mobile payment, taken some maps in kinds of mobile payment solutions based on the model, and proved that the mapping objects of mobile terminals are different in different mobile payment solutions. At the same time, this paper also provides existing standardized equipment in view of related objects, to use a reference to normalize the cryptography and information security requirements of mobile terminals ,and proves the practicability of the model.

mobile payment; analyze; model; mobile terminal; information security

2016-05-29

TP302.7