石化工控信息网络安全区域识别与防护

甄涛

摘要:随着两化深度融合,加上互联网技术和产品的广泛应用,工控系统的信息安全面临严峻考验。以某石化企业的柴油加氢工艺系统为例,从安全区域的识别和分隔、区域边界建立、区域边界防护和区域内部防护等方面,提出深度防御关注的安全区域建立方法,并对安全区域识别和防护过程进行了探讨。

关键词:石化行业;工业控制系统;安全区域;深度防御;信息安全

DOIDOI:10.11907/rjdk.161739

中图分类号:TP309

文献标识码:A文章编号文章编号:16727800(2016)009015103

基金项目基金项目:

作者简介作者简介:甄涛(1992-),男,河北石家庄人,上海理工大学光电信息与计算机工程学院硕士研究生,研究方向为工控信息安全。

0引言

信息时代,对石油化工等制造业而言,以震网蠕虫为代表的木马、病毒等对工业自动化生产安全带来了极大威胁,工业控制系统安全成为信息化时代企业安全生产的重中之重。最初的工控系统被设计为独立封闭的系统,其安全风险主要来自设备运行不稳定、操作不合理等方面。但是,随着信息化的推进和工业化进程的加速,越来越多的计算机和网络技术应用于工业控制系统,在为工业生产带来极大推动作用的同时也带来了诸如木马、病毒、网络攻击等安全问题。

1石化行业工控系统面临的信息安全问题

随着石化行业信息化的不断深入,管理的精细化和智能工厂的实施,都离不开实时的现场信息,因此管与控的结合就成为了必然趋势。DCS控制系统与外界不再隔离,控制网络和信息网络之间广泛采用OPC通信技术;此外,先进过程控制(APC)也需要OPC技术建立通讯。目前,常用的OPC通讯随机使用1024~65535中的任意端口,采用传统IT防火墙进行防护配置时,被迫需要开放大量端口,形成严重的安全漏洞;同时,OPC的访问权限过于宽松,任意网络中的任意计算机都可以运行OPC中的服务;且OPC使用的Windows的DCOM和RPC服务极易受到攻击。普通IT方后勤无法实现工业通讯协议过滤,网络中某个操作站/工程师站感染病毒,会马上传播到其它计算机,造成所有操作站同时故障,严重时可导致操作站失控甚至停车[1]。目前,存在的工控信息安全问题主要有[2]:

(1)操作系统漏洞。目前,工业计算机操作系统大多采用Windows操作系统,甚至还有XP系统,这些一般不允许安装操作系统的安全补丁和防病毒软件。针对性的网络攻击、病毒感染都会给系统造成严重后果,而且由于漏洞和病毒公布的滞后性,杀毒软件并不能有效地进行防护。此外,不正当的操作,比如,在项目实施和后期维护中使用U盘、笔记本等外设,也会存在一定的安全隐患。

(2)隔离失效。大多数石化企业通过OPC的双网卡结构对数据采集网络与控制网之间进行了隔离,使得恶意程序无法直接攻击控制网络。但对于针对Windows系统漏洞的病毒,这种设置就失去了效果,造成病毒在数采网和控制网之间传播。

(3)信息安全延迟性。若工业网络遭受黑客攻击,维护人员无法采取相应措施,并查询故障点和分析原因。通常情况下,小的信息安全问题直至发展成大的安全事故才会被发现和解决。

2柴油加氢控制系统安全防护简介

目前,我国炼油、石化等行业工业控制系统一般分为3部分:控制层、数据采集层和管理信息层,普遍采用DCS(分散控制系统)和PLC(可编程逻辑控制器)等数字化手段,自动化程度高,多以DCS系统为核心、PLC为辅机控制,形成对设备组命令的下达与控制,并对DCS和PLC反馈的数据进行分析以掌握设备组的整体运行状况。

某石化公司的柴油加氢系统采取安全防护后的拓扑结构如图1所示。

实时服务器和组态服务器组成管理信息层;监控层包括操作员站、工程师站、OPC应用站和异构系统工作站,控制层包括以DCS为主控制温度显示仪表、液位计、继电器和阀门等仪表,PLC为辅控制报警器。其中,设备层与控制层通过模拟数字通信模块通信。

其中:①信息层与数据采集层之间添加纵向隔离平台,避免信息层向下采集数据时造成信息泄露;②异构系统应用站采用横向隔离平台,防止其它系统对加氢操作工艺产生不必要的影响;③引入智能防火墙,对工业协议和应用程序进行审计、监控。

3工业网络中的安全区域

按照IEC 62443定义,“区域”由逻辑的或物理的资产组成,并且共享通用的信息安全要求。区域是代表需考虑系统分区的实体集合,基于功能、逻辑和物理关系[3]。

3.1使用操作域识别区域

安全区域的建立,第一步就是识别所有操作域,以确定每个区域的组成及边界所在。一般在工业网络中建立区域时,要考虑的操作域包括有网络连接控制回路、监控系统、控制流程、控制数据存储、交易通信、远程访问以及用户群体和工业协议组之类。其目的是通过隔离使各操作域受到攻击的风险最低,从而进一步使用各类安全产品和技术对每个操作域进行保护,成为安全区域。然而现实情况下,有必要使用操作域间功能共享来简化操作域,从而有效地将重叠的操作域结合成一个独立的更大的区域。

3.2区域边界建立

理想情况下,每个操作域与其它区域都有明确的边界,并且确保每个分区都采用独特的安全防护设备,这样边界防御才能部署在正确的位置上。

识别区域后,将其映射到网络,从而定义清晰的边界,CIP-005-3[4]的NERC规则中提到该过程的要求。只有存在已被定义和管理的接入点,区域才会被保护。

3.3网络架构调整

所有设备都应该直接连接到该区域或者该区域的任何设备上,然而,比如一台打印机不属于该区域,但是可能连接到本地交换机或路由器的接口或无线接入上。这种差错可能是不当的网络设计或网络寻址的结果。当定义了安全区域的划分并对网络架构作出了必要的调整,这样就具备了履行NERC CIP、ISA99、CFATS等符合规范性要求的必要信息。

3.4区域及其安全设备配置

防火墙、IDS(入侵检测系统)和IPS(入侵防护系统)、安全信息和事件管理系统(SIEM)以及许多其它安全系统支持变量的使用,使得边界安全控制与合规性要求相互关联。

对于每一个区域,如下几项都应保持在最低限度[5]:①通过IP地址,将设备划分到特定区域;②通过用户名或其它标志,获得修改区域权限的用户;③在区域中使用的协议、端口及服务。

创建这些变量将有助于制定用于增强区域边界的防火墙和IDS规则,同时也会帮助安全监管工具检测策略异常并发出警报。

4对安全区域边界和内部的安全防护

CIP-005-4 R1要求在“任何关键网络资产”边界,以及该边界上的所有访问点都要建立通过对已建立、标识并记录归档电子安全边界(ESP)[6]。区域周围建立电子安全边界可以提供直接的保护,并且防止对封闭系统未经授权的访问,同时防止从内部访问外部系统,这是很容易忽略的一点。

要使建立的电子安全边界能有效保护入站和出站流量,必须达到两点要求[4]:①所有的入站和出站流量必须通过一个和多个已知的、能够被监控和控制的网络连接;②每个连接中应该部署一个或多个安全设备。

4.1区域边界安全防护

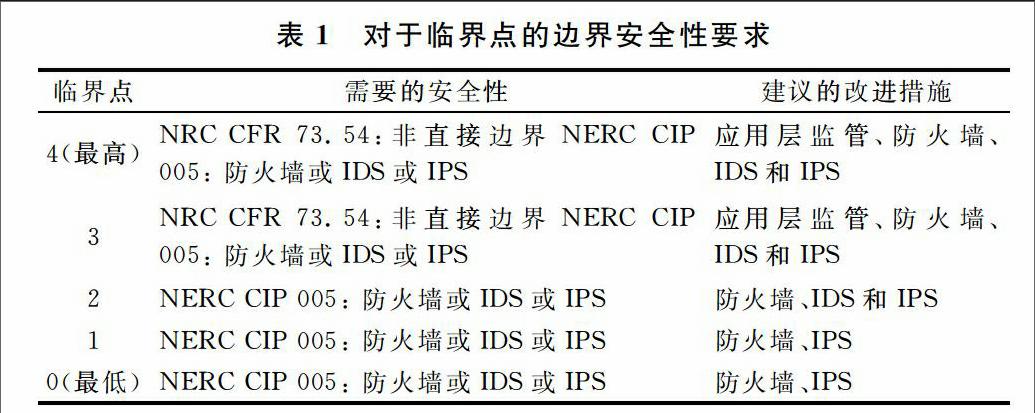

对于临界点,NERC CIP和NRC CFR 73.54[7]给出了安全评价标准以及建议的改进措施,如表1所示。

其中防火墙和IPS都被建议的原因是,防火墙和IPS设备具有不同的功能:防火墙限制了允许通过边界的流量类型,而IPS则检查已被允许通过的流量,目的是为了检测恶意代码或恶意软件等带有破坏目的的流量。这两种设备的优势在于:①IPS可以对所有经过防火墙的流量进行深度包检测(DPI);②防火墙基于定义的安全区域变量限制了通过的流量,使IPS可以专注于这部分流量,并因此可以执行更为全面和强大的IPS规则集。

4.2区域内部安全防护

区域内部由特定的设备以及这些设备之间各种各样的网络通信组成。区域内部安全主要是通过基于主机安全来实现,通过控制终端用户对设备的身份认证、设备如何在网络上通信、设备能访问哪些文件以及可以通过设备执行什么应用程序。

主要的3种安全领域[5]:①访问控制,包括用户身份认证和服务的可用性;②基于主机的网络安全,包括主机防火墙和主机入侵检测系统(HIDS);③反恶意软件系统,如反病毒(AV)和应用程序白名单(AWL)。

5结语

石油化工等关键基础设施和能源行业关系国计民生,在我国两化融合深入发展的同时,如何确保工控系统信息安全是石化行业信息化建设的重要研究课题。本文以某石化行业柴油加氢系统架构为例,重点介绍了如何识别和分隔操作域,确定每个区域的边界和组成,最终建立安全区域,并从外部使用防火墙、IDS、IPS以及应用程序监控器等安全设备,从内部使用主机防火墙、主机IDS和应用程序白名单等对工业控制系统进行保护。

参考文献参考文献:

[1]李东周.工控蠕虫病毒威胁,化企如何应对?[N].中国化工报,20140527.

[2]温克强.石化行业工控系统信息安全的纵深防御[J].中国仪器仪表,2014(9):3738.

[3]肖建荣.工业控制系统信息安全[M].北京:电子工业出版社,2015.

[4]NORTH AMERICAN RELIABILITY CORPORATION.Standard CIP0053.cyber security—electronic security perimeter[S].2009.

[5]纳普.工业网络安全:智能电网,SCADA和其他工业控制系统等关键基础设备的网络安全[M].周秦,译.北京:国防工业出版社,2014.

[6]NORTH AMERICAN RELIABILITY CORPORATION.Standard CIP0054.cyber security—electronic security perimeter[S].2011.

[7]U.S. NUCLEAR REGULATORY COMMISSION.73.54 Protection of digital computer and communication systems and networks[S].2009.

责任编辑(责任编辑:孙娟)