基于海上无线网络的安全身份认证技术研究*

赵 彦

(中国船舶工业综合技术经济研究院 北京 100081)

基于海上无线网络的安全身份认证技术研究*

赵彦

(中国船舶工业综合技术经济研究院北京100081)

以海上复杂网络的信息安全为背景,提出了一种基于海上无线网络的安全身份认证方法。针对海战场通信网络对身份认证的需求问题,分析了不同信任域条件下的集成身份认证机制,设计了一套安全身份认证流程。在此基础上提出了一种基于无线异构移动安全环境的集成身份认证模型,为保障复杂海上战场的网络环境安全提供技术支撑。

身份认证;海上无线网络

Class NumberTP393

1 引言

海上通信网络是复杂的无线异构网络,是以舰船为信息处理节点终端,舰船之间、舰队与舰队之间、舰队与协同指挥中心之间构成了一个业务逻辑上分层多级的通信网络[1~2],物理链路上按照地理分布,以Ad-hoc提供网络接入,组成集成各种分布式资源节点的网格。在海上无线环境中,必须杜绝非法用户的侵入和信息破坏。基于海上无线异构移动环境的安全身份认证技术研究,是保障复杂海上战场网络环境下信息安全的基础性研究。

2 海战场通信网络对身份认证的需求

海上无线网络在安全方面的要求包括:

1)应对物理威胁,无线路由器可能被获得并使用,这容易造成攻击者对无线路由器的攻击,如修改路由器中的信息,窃取路由器中用于认证的对称密钥或公私钥对,或者用非法的无线路由器替换合法的。所以必须设计安全的路由协议以对抗针对路由协议的攻击。

2)信任机制,必须研究信任与信任域,使得作战信息网格中的主体能够安全地使用资源、行使任务执行职权,并支持范围约束内的扩展服务。

3)通信安全,作战业务资源本身需要提供通信保护,以保障业务信息的完整性,防止和主体假冒和数据泄密。

4)认证与委托,由于海战场业务的分布性,需要系统支持多种认证方式和委托方式,并提供层次化、区域化的资源使用权限。该权限直接关系到任务层面的信任,更是信任机制的基础。

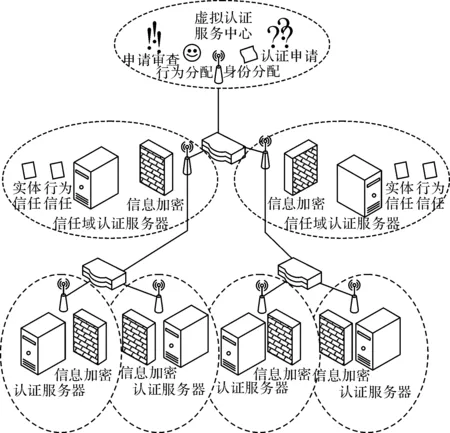

海战场通信网络安全模型核心是建立信任机制,信任机制的核心之一是身份认证。其中身份认证整个系统结构如图1所示。

图1 身份认证系统结构

其中各单平台内需有内部认证服务器作为认证统一处理设备,经过信息加密后实现与无线网络的接入。而作为信任域内认证服务器可以是物理存在的平台节点(通常为编队指挥节点),也可以是作为各协同节点内的外部认证模型载体,即当为平台对等协同状态下,身份认证将以各独立节点为中心,自己完成信任域内的实体信任和行为信任的建立工作。而编队与编队间的身份认证(跨信任域)将类似信任域互联和组织的结构,编队内有内部认证服务器,对外有虚拟的服务中心(其建立在特定的实体平台上,也可由某个认证服务器兼任),完成认证申请与来自外部认证申请审查工作,并进行身份分配和行为分配,从而确保树状层次化的身份认证结构。

海战场通信网络体系结构特点以及网络安全要求决定了对身份认证有如下的要求:

1)身份认证必须符合海战场网络体系结构的特点,提供分层、分级的身份认证,实现实体信任机制。

2)身份认证必须提供身份识别,以及任务执行合法性、资源请求合法性的判别,实现行为信任机制。

3)身份认证需要提供与身份相符的授权,以便于授信节点提供符合权限的服务。

4)身份认证需要提供多种方式,以便于作战人员的使用。

5)身份认证必须简洁、快速、安全,减少不必要的网络通信。

6)身份认证必须能够提供信息加密方式,以保证身份认证信息在网络或本地计算机上不被窃取。

3 海上无线异构移动安全网络的集成身份认证机制

根据海上无线异构安全网络环境下身份认证的需求与其特殊性,结合网络安全模型和体系结构,需构建多样性多层次的身份认证机制。

3.1集成身份认证机制

海上身份认证的核心是为了解决舰船实体之间相互信任的问题。海上通信网络按照地域分布和海上任务,可划分成为不同的信任域,通常这种信任域是以海上编队为单位。集成身份认证模型包含了信任域内身份认证和跨信任域的身份认证[3~7]。

3.1.1信任域内身份认证机制

信任域内的身份认证通常以交换可识别的信息作为基础,并与各自预先可获知的信息进行比对,以完成应用层面的身份识别。身份识别后将建立实体信任关联并将该关联以特殊标识进行定义,同时,给该实体信任关联给予特定存活时限,保证安全性。在时限内的实体信任将可维持正常的信息交互,并降低交互成本。

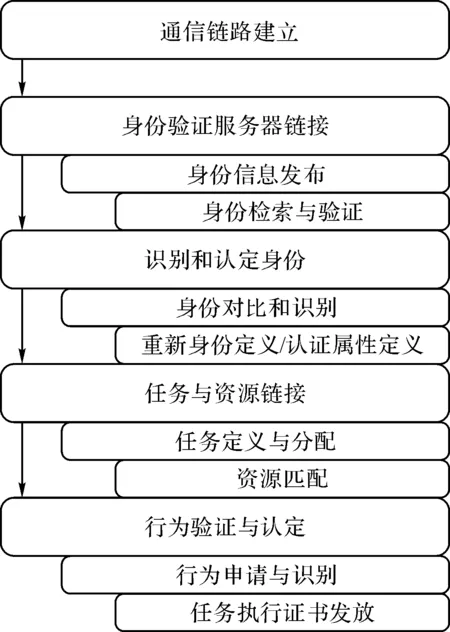

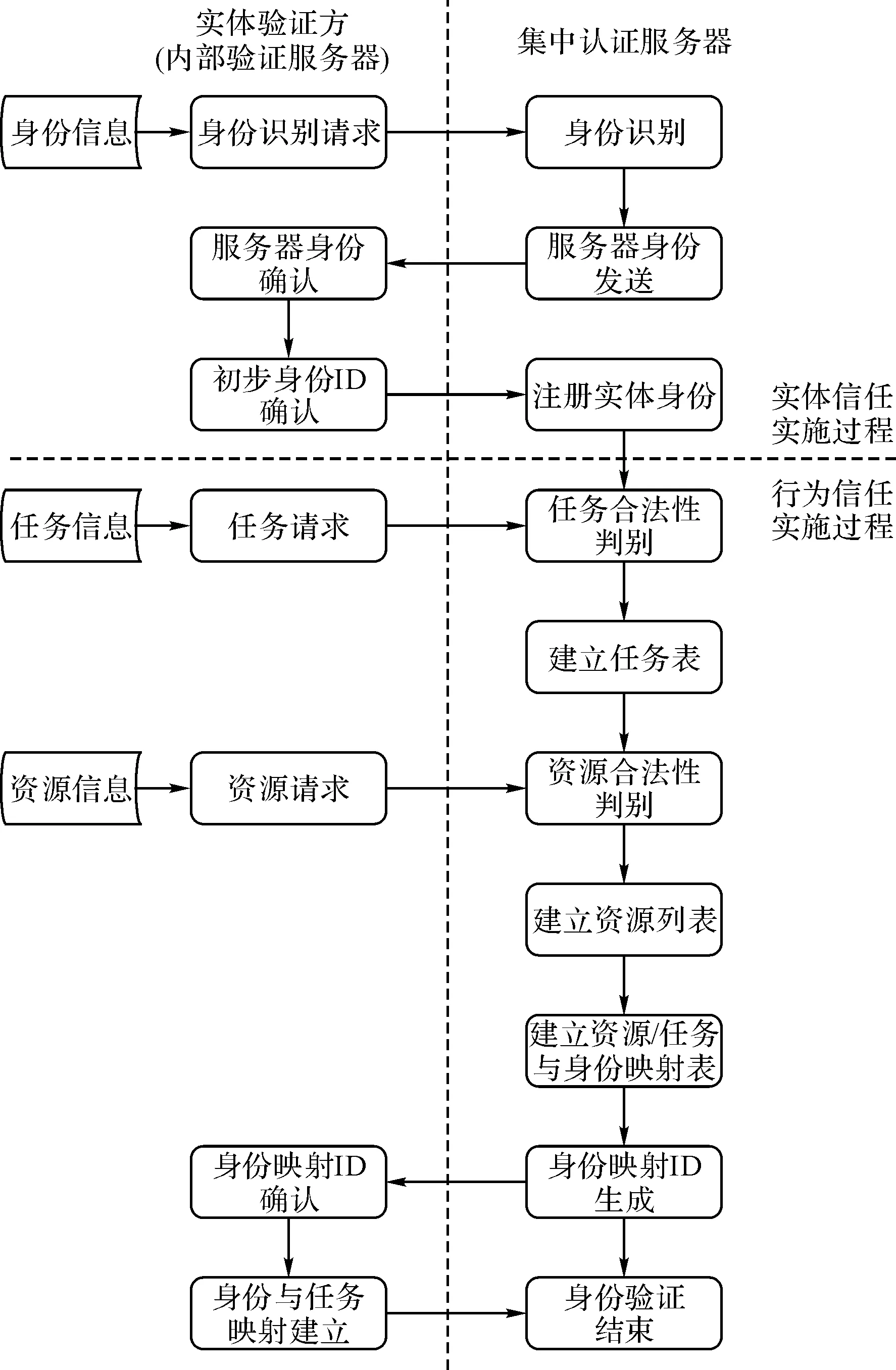

在实体信任的基础上,还需要进行面向作战资源与任务的行为信任建立工作。包括对任务和资源信息的集中定义和分配,并与获得的实体信息进行匹配,形成行为映射表,最终按映射表定义关系进行行为验证,保证具体作战过程的身份认证。基本流程如图2所示。

图2 信任域内的身份认证基本流程

首先,通过对请求身份认证的节点进行软硬件标识识别,避免非法的软硬件资源连接到网络路由,从而建立一定程度可信的通信链路,然后,与身份验证服务器连接,进行识别和认定身份,完成实体信任。在节点执行任务时,还要经过认证服务,将任务与资源链接,通过与之匹配的权限,进行行为验证和认定,从而,完成行为信任过程。

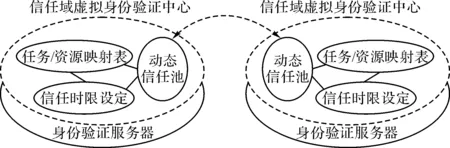

首先,在单舰上需要部署认证服务器(AS),以实现认证任务处理。其次,认证服务器上应建立并保留作战实体身份信息列表、作战任务列表、作战实体与作战任务关系表、作战资源实体表、作战任务与作战资源关系表。最后,在认证过程中将调取相应的表,执行严格的流程并实现动态身份认证。具体的内部信息以及可共享/预知的身份信息设计如图3所示。

图3 身份信息设计图

实体身份信息存储了作战实体的唯一标识、作战实体的类型、作战实体的授权信息。作战任务列表包含了该舰能够执行的任务信息。作战资源实体表描述了本舰的作战资源实力。实体与作战任务关系表描述了在当前实体授信范围内可执行的任务。作战任务与作战资源关系表描述了各个类型和各级别的任务能够使用的资源范围。

3.1.2跨信任域内身份认证机制

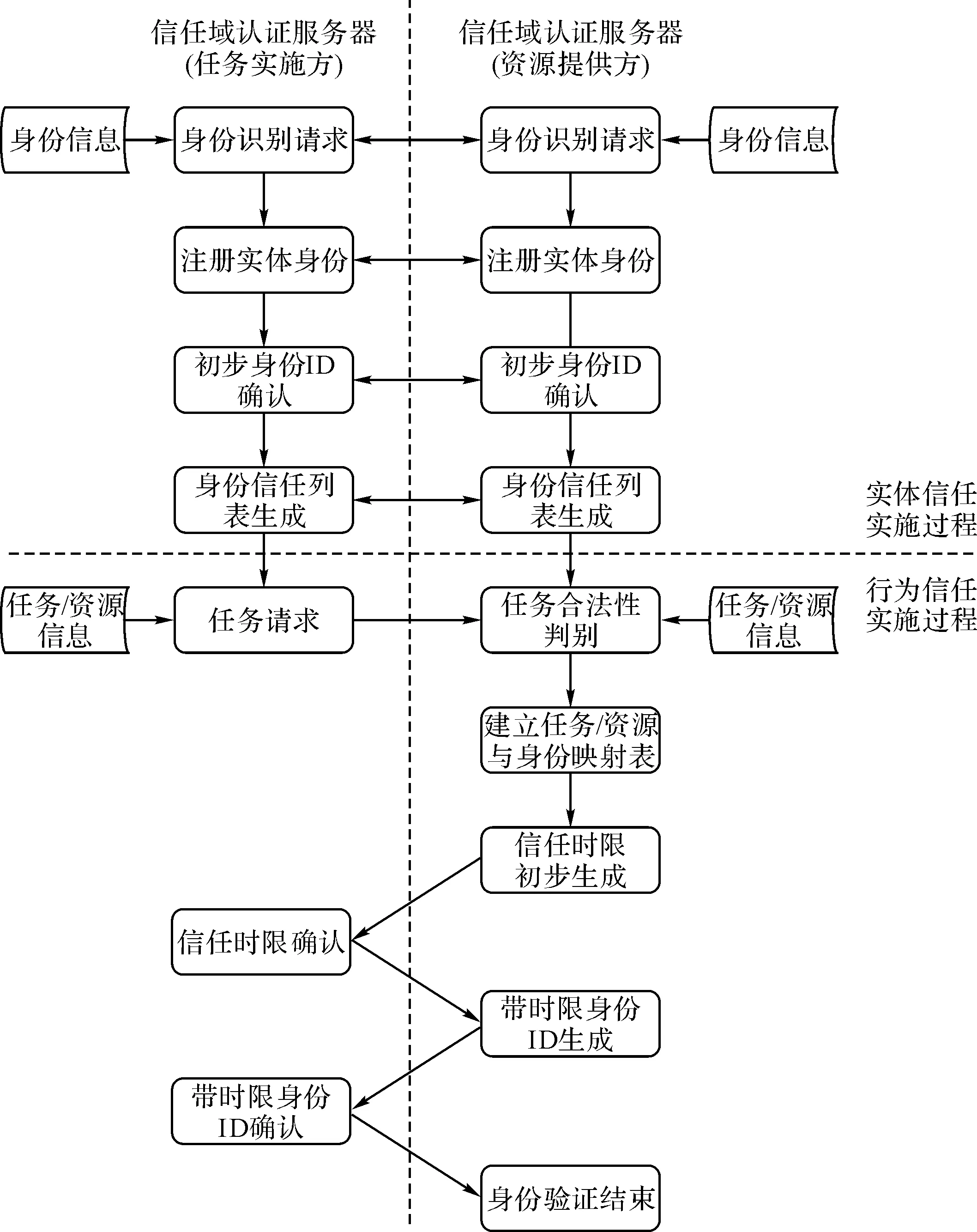

跨信任域内身份认证与信任域内身份认证不一样的地方在于其身份识别采用的技术与信任域内身份识别不同,包括建立各自的虚拟认证服务中心,统一调配以本信任域内的行为信任验证过程,完成交叉认证过程。

图4 跨信任域内身份认证示意图

另外,信任域内身份认证通过身份识别后建立的通信链接是常态存在的,跨信任域内身份认证通过身份识别建立的通信链接是按照请求建立的临时通信,只具有一定时限的可信资格。在时限内实体间信任可支持信息的互通,而时限通常是以完成特定任务为目标,具体设定值由双方约定。而跨信任域内的身份认证将围绕特定任务和资源调用,其行为信任验证实现过程合并实体信任验证过程一起进行。

跨信任域内身份认证的流程除了上述差异外,其流程基本相同。

3.2安全身份认证流程

3.2.1信任域内身份认证流程

具体的身份认证流程如图5所示。

图5 信任域内身份认证的具体流程

1)作战实体发出身份识别请求,认证服务器完成身份识别。

2)认证服务器将根据作战实体身份信息保留在实体身份信息表中。为该作战实体建立可信链接,根据作战实体的授信,分配符合授信的通信链路。这样在整个信任域内建立实体信任。

3)当作战实体提出作战任务请求时,认证服务器根据作战实体类型及授信,通过作战实体与任务关系表对该作战实体进行任务合法性判别。当任务合法性判别通过,再根据作战任务级别等信息,通过作战任务与作战资源关系表为作战实体分配资源使用权限,并建立资源使用的时限以及安全阈值。

4)当作战实体执行任务时,认证服务器根据上一步分配的资源使用权限进行资源使用合法性判别。当超过资源使用的时限,需要重新提交任务请求。而当超过阈值,认证服务器将自动关闭对该作战实体的授信服务,并提交安全警报。

3.2.2跨信任域内身份认证流程

具体的身份认证流程如图6所示。

图6 跨信任域内身份认证的具体流程

在跨舰艇信任域内进行身份认证时,首先应该进行平台的身份识别。其识别过程与第一步相同。在作战实体进行跨舰艇任务请求时,重复上述流程,只是其认证服务器应该是目标舰艇的认证服务器。同时,作战实体的授信等级应该不高于舰艇平台的授信等级。

需要注意的是,在信任域内经过身份认证后的作战实体,在整个信任域内均是可信作战实体。实际上,信任域内各舰之间的认证服务器共同构成了一个分布式的认证体系。而跨信任域身份认证与信任域身份认证过程有两个活动相对特殊,其一是信任时限的生成与确定;其二是分立式认证ID与任务时限的关联,并建立任务、资源与信任身份的映射。

4 无线异构移动安全环境的集成身份认证模型

4.1集成身份认证技术分析

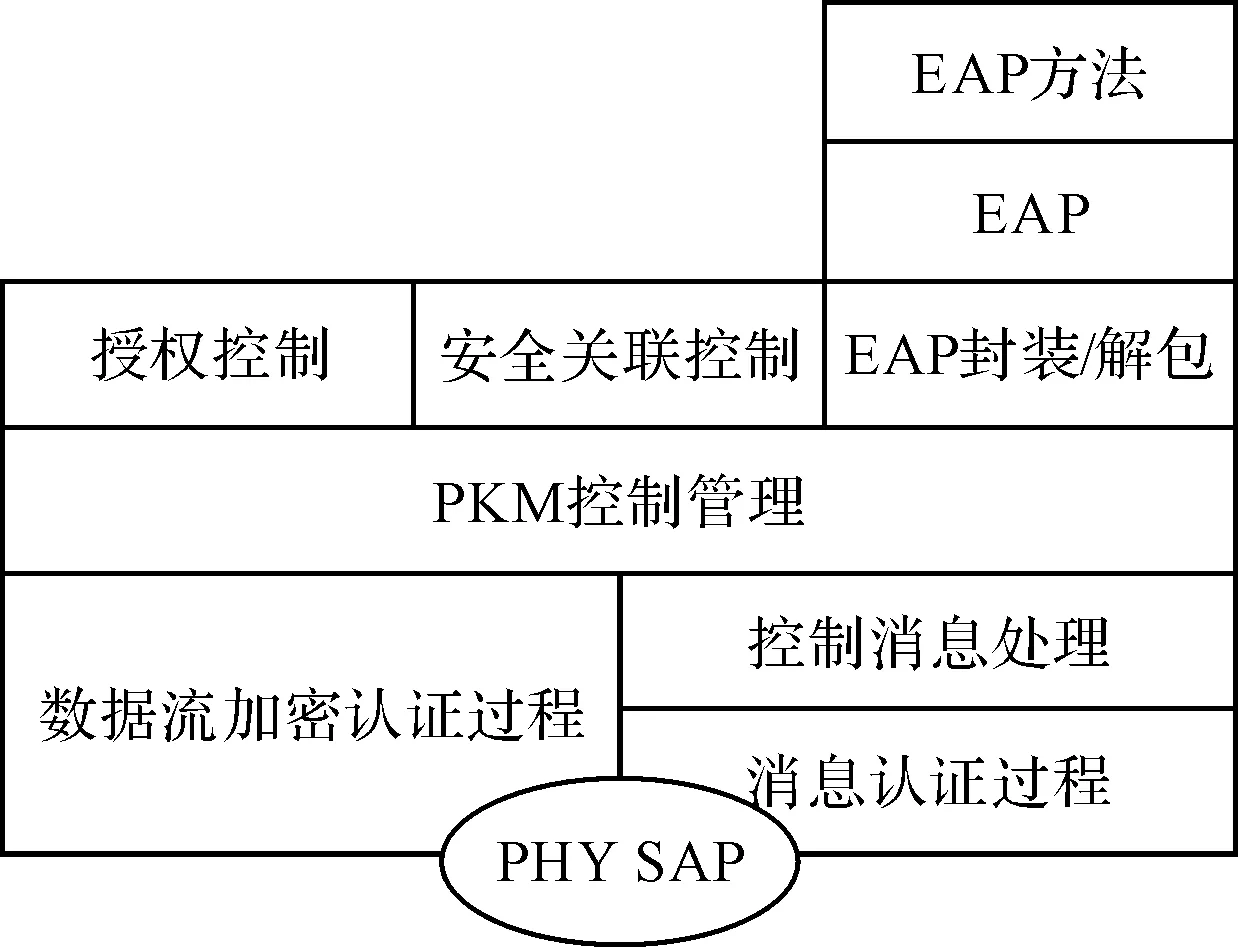

从海上无线网络集成身份认证的实现来看,需要一系列的身份认证协议栈来支持和满足不同环境、不同状态、不同业务的需要。其协议栈如下图所示。

图7中,物理层接入点(PHY SAP)是协议栈与物理层的接口;数据流加密认证过程负责数据消息的加密解密和完整性认证处理;控制消息处理和消息认证过程负责处理控制消息的认证和控制;PKM控制管理用于控制和管理所有的安全单元;授权控制负责控制授权密钥状态机;安全关联控制负责控制多个流加密密钥状态机; EAP封装解封装,作为PKM与EAP层的接口,负责PKM基于EAP的认证;RSA认证负责PKM基于RSA的认证。

图7 集成身份认证的协议栈

4.2信任域内身份认证技术

信任域内身份认证采用集中认证方式,该方式下认证过程包括实体信任实施过程和行为信任实施过程。该集中实体信任实施过程主要采用是IEEE 关于局域网络访问控制的标准802.1x。行为信任过程则采用应用层的设定和任务、资源动态分配映射技术[8~9]。

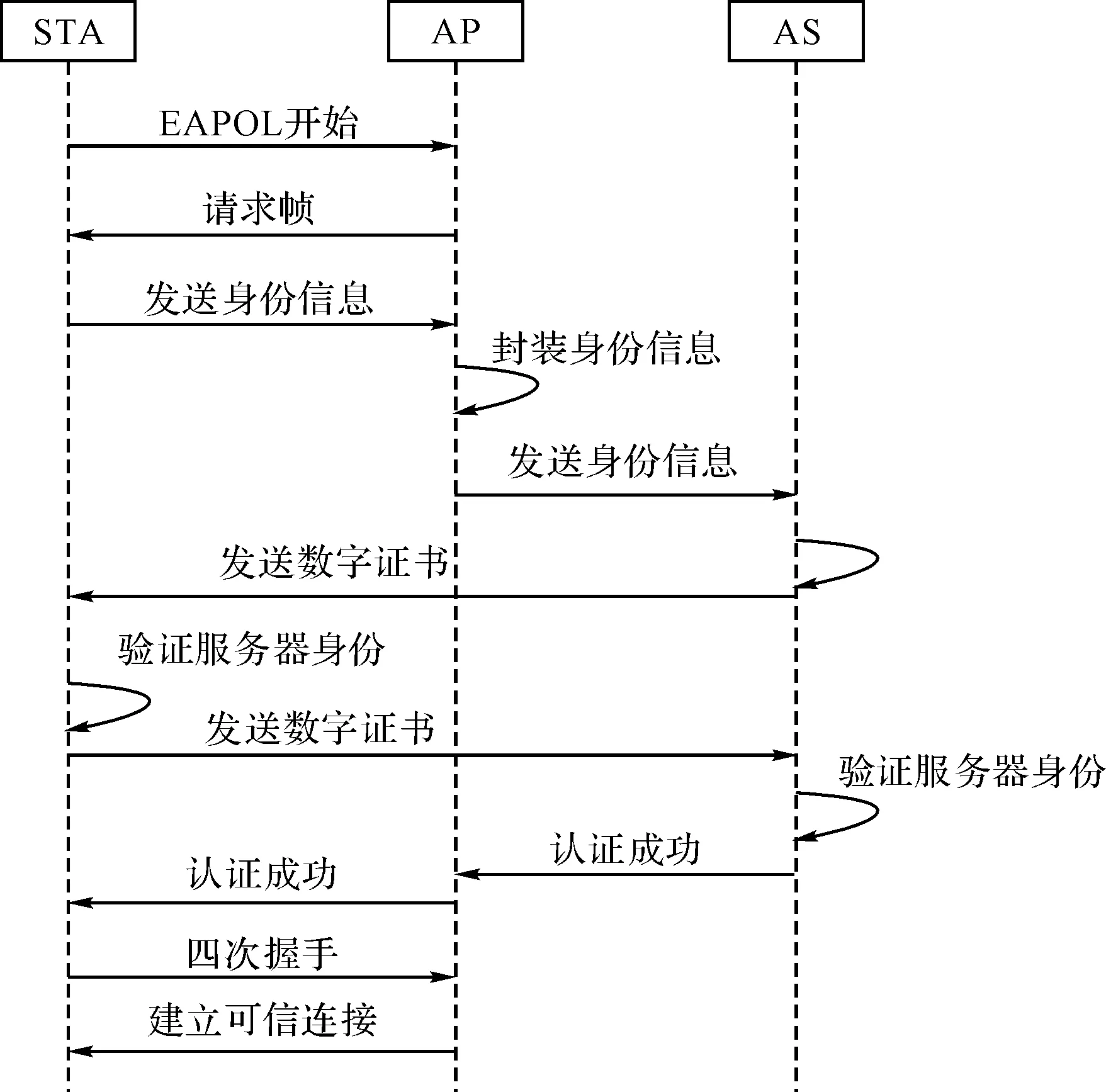

1)实体信任实施过程

802.1x 是一个标准,它使用的主要协议则是基于一个 IETF定义的叫 EAP(可扩展认证协议)的协议。EAP是一个可扩展的协议框架,具体的 EAP 协议则可以有很多种,例如 EAP-TLS,EAP-TTLS,PEAP等。当进行 802.1x/EAP 认证时,在客户端和 AP 间运行的就是 EAPOL 协议,而在 AP 和认证服务器之间运行的是RADIUS协议。

具体流程如图8所示。图中,AS为认证服务器;AP为无线接入点设备;STA为站点;EAPOL为局域网可扩展认证协议。

(1)客户端(即申请者)发出EAPOL开始消息发起认证过程;

(2)AP发出请求帧,要求客户输入用户名;

(3)客户机响应请求,将自己的用户名信息通过数据帧发送给AP;

图8 实体信任实施具体流程

(4)AP将客户的用户名信息重新封装成RADIUS.AccessRequest包发送给服务器;

(5)RADIUS服务器验证用户名合法后客户机发送自己的数字证书;

(6)客户机通过证书验证服务器的身份;

(7)客户机给服务器发送自己的数字证书;

(8)服务器通过证书验证客户身份,完成相互认证;

(9)在相互认证的过程中,客户机和服务器通过四次握手也获得了主会话密钥Master—Session—Key;

(10)认证成功,RADIUS服务器向AP发送RADIUS.ACCEPT消息,其中包括密钥信息;

(11)AP向客户机转发EAPOL Success消息,认证成功。

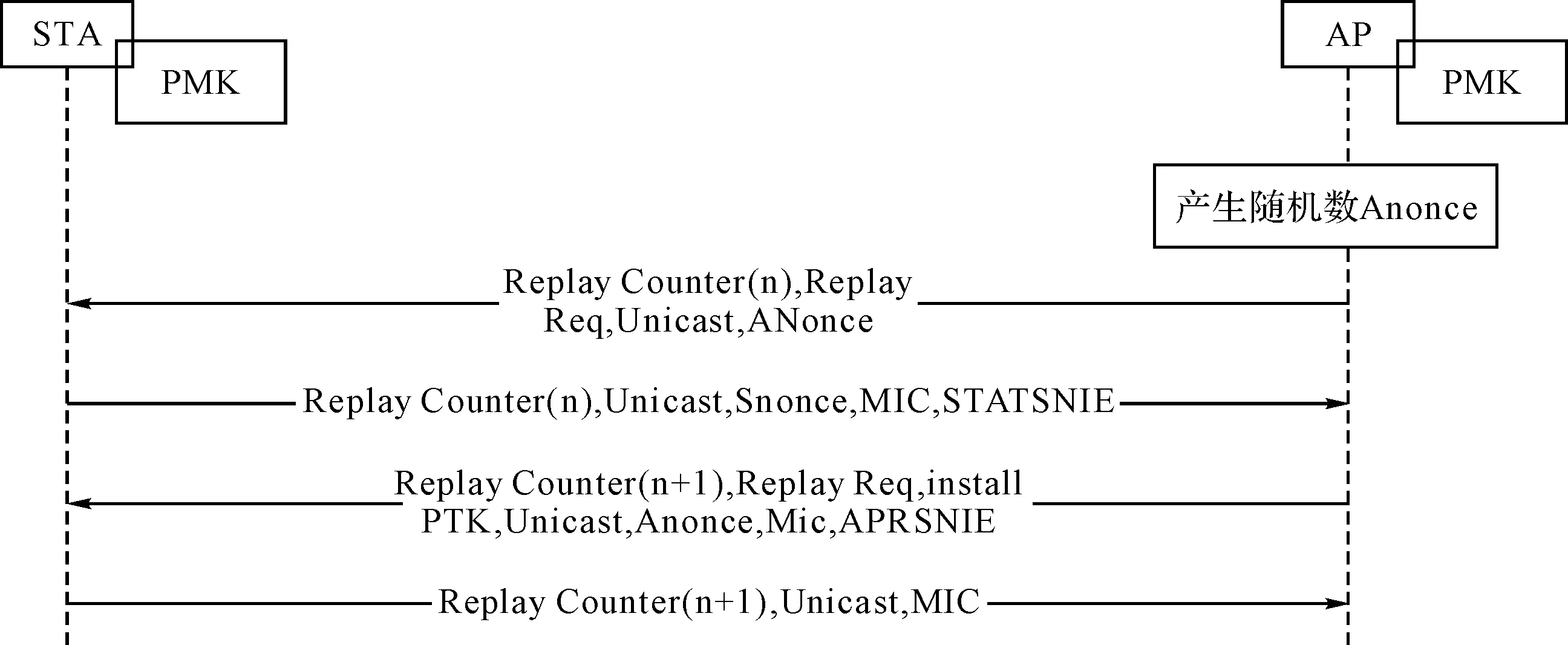

在上述过程中,四次握手协议是密钥管理系统中最主要的步骤,主要目的是确定申请者和认证者得到的PMK(主密钥)是相同的,并且是最新的,以保证可以获得最新的PTK,其中PMK是在认证结束时,由STA和AP协商生成的。PTK可以由AP定时更新,也可以在不改变PMK的情况下由STA发出初始化四次握手的请求。申请者和认证者之间的密钥协商所传递的信息,都是采用EAPOL-Key进行封装的。四次握手过程如图9。

图9 四次握手过程示意图

(1)消息1:认证者发送EAPOL-Key消息,其中包括ANonce。

(2)消息2:申请者由ANonce和SNonce产生PTK,发送EAPOL-Key消息,包含SNonce和MIC。

(3)消息3:认证者由ANonce和SNonce产生PTK,并且对MIC做校验,发送EAPOL-Key消息,其中包括ANonce、MIC以及是否安装加密/整体性密钥。

(4)消息4:申请者发送EAPOL-Key消息,确认密钥已经安装。

通过上述过程,实现STA与信任域的双向认证,确保可信的STA链接到正确的信任域。

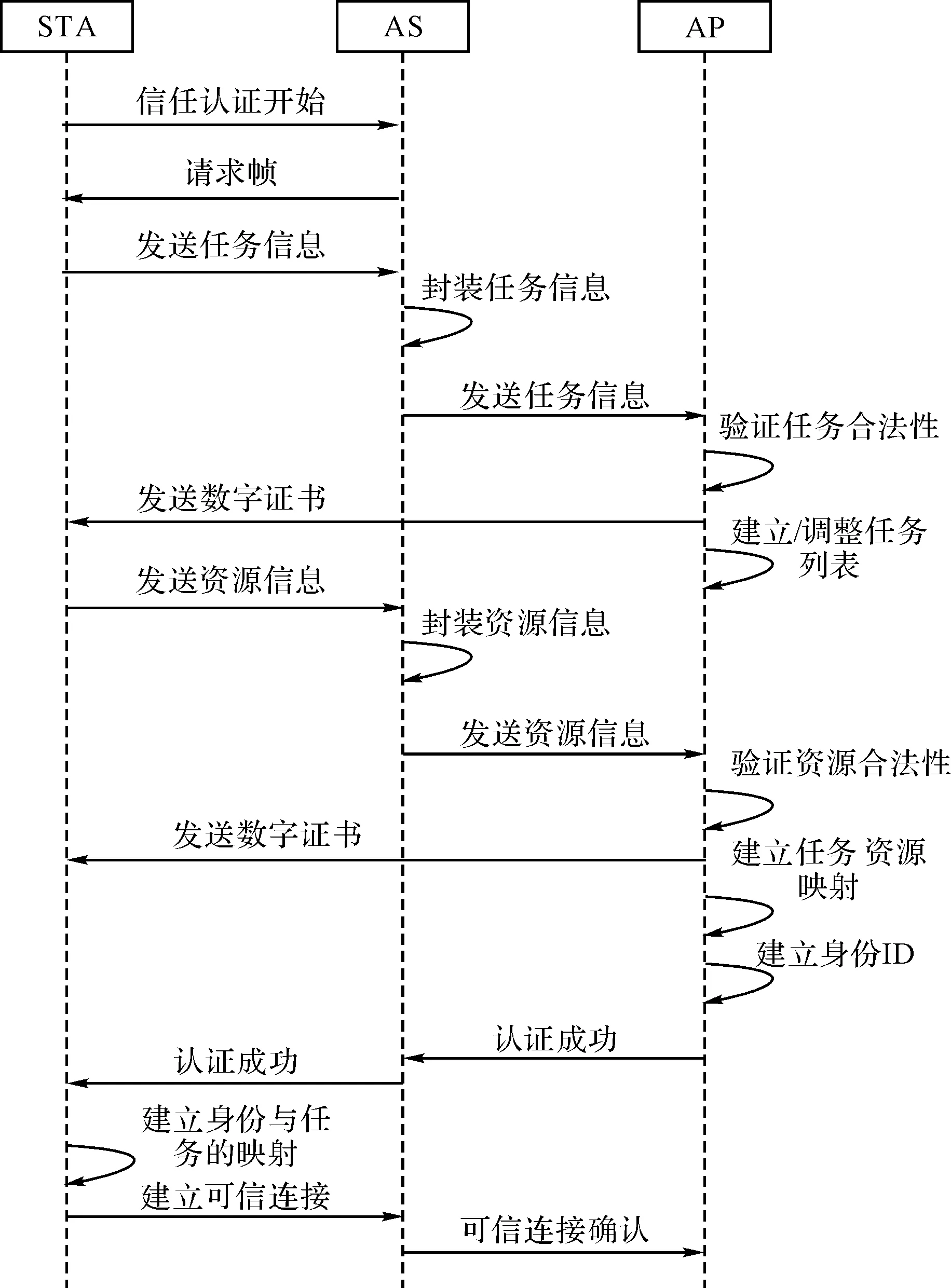

2)行为信任实施过程

在实体信任完成后,将实施行为信任过程,具体实现如图10所示。

具体包含如下消息:

(1)消息1:申请者发送身份认证开始消息,其中包括已确定的初步身份ID。

(2)消息2:申请者由本身的ID产生任务和资源信息,发送行为级消息,包含任务ID和资源ID。

(3)消息3:认证者由行为级消息以及收到的任务ID和资源ID产生最终的身份ID,并且对其进行整体性密钥包装。

(4)消息4:申请者发送确认消息,确认身份验证完成,密钥通过。

4.3跨信任域内身份认证技术

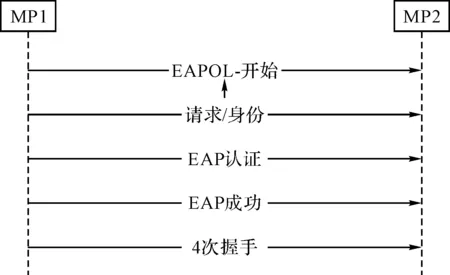

跨信任域身份认证,需要使用分布式认证模型,采用分布式 IEEE 802.1x认证机制时,MP将如图11所示建立握手。

图10 行为信任实施示意图

图11 跨信任域内身份认证握手过程示意图

MP Mesh节点说明:

1)从对等体的信标和探测回复帧,鉴别出一个对等的 MP作为能够建立握手。

2)可能引入开放式系统认证。

3)每一格 MP都使用 IEEE 802.1x 来与AS进行认证,这些 AS是与其它 MP的认证方相联系的。

4)每个 MP 的 SME 通过执行一个密钥管理算法建立临时的密钥,使用在 802.11 中定义的协议。因此两个这样的密钥管理算法都独立发生在任何两个申请者 MP 和认证方 MP中。

5)MP双方都是用从一次交换中得来的成对瞬时密钥(Pairwise Transient Key,PTK)的临时决定密钥部分和成对密码对来保护连接的。每个MP使用由它发起的交换中所建立的GTK来保护它自己传输的多播和广播帧。

6)任一个Mesh AP,它都能为STA认证。

在集中式认证中,由于CA的强势存在,使得信任问题相对简化。节点只需判断出自身是否信任这唯一 CA签发的证书即可。而在分布式系统中,信任关系就会变得复杂得多,别是在全局 CA 缺失的情况中。需要结合海战场作战网络的特点,实施可行的分布式信任模型。

4.4分布式信任技术

按照集成身份认证业务模型来看,其跨信任域的认证结构形成了一种分布式的网络结构[10~11]。而这种结构,由于海战场作战网络的特殊环境,其信任实现与传统信任存在较大差异。具体来说:

1)基础设施:传统信任依赖固定的可信基础设施如 CA 中心、目录服务器等,这些服务必须在线提供,任何实体在需要的时候总能连通到服务器。相反的,在海上网络中,或者根本没有 CA中心和目录服务器,或者即使存在,但由于无线网不能保证网络的连通性,它们并不总是可达的,相互通信的节点随时都可能与存储证书的目录服务器断开。因此,海战场网络不能过分依赖存储在目录服务器中的证书来建立信任关系。

2)关系期限:在传统信任中建立起来的信任关系是长期和稳定的。相反的,在海上网络中,很少存在稳定而长期的信任证据。无线节点的安全性取决于它的位置,不能预先确定。因此,海上网络中的信任关系是短期的、变化的,经常需要重新搜集和评估信任证据来建立新的信任关系。在无线 mesh 网中,两个移动的节点可能只有很短的时间交换信息,搜集和评估信任证据的过程必须足够快。对时间的要求决定了无线自组网中只能依据在线证据来建立信任关系。

3)证据完整性:传统信任中不会由于连接失败而导致某些信任关系长时间不可用。通信链路、路由器、服务器的冗余性保证了网络的连通性。因此,可以假设任何用于建立信任的证据在需要的时候都是可用的。而在无线 mesh 网中,节点之间的连通性不能得到保证,不能假设信任证据在需要的时候总是可用的,有时只能依据不完整的和非确定的证据来建立信任关系。

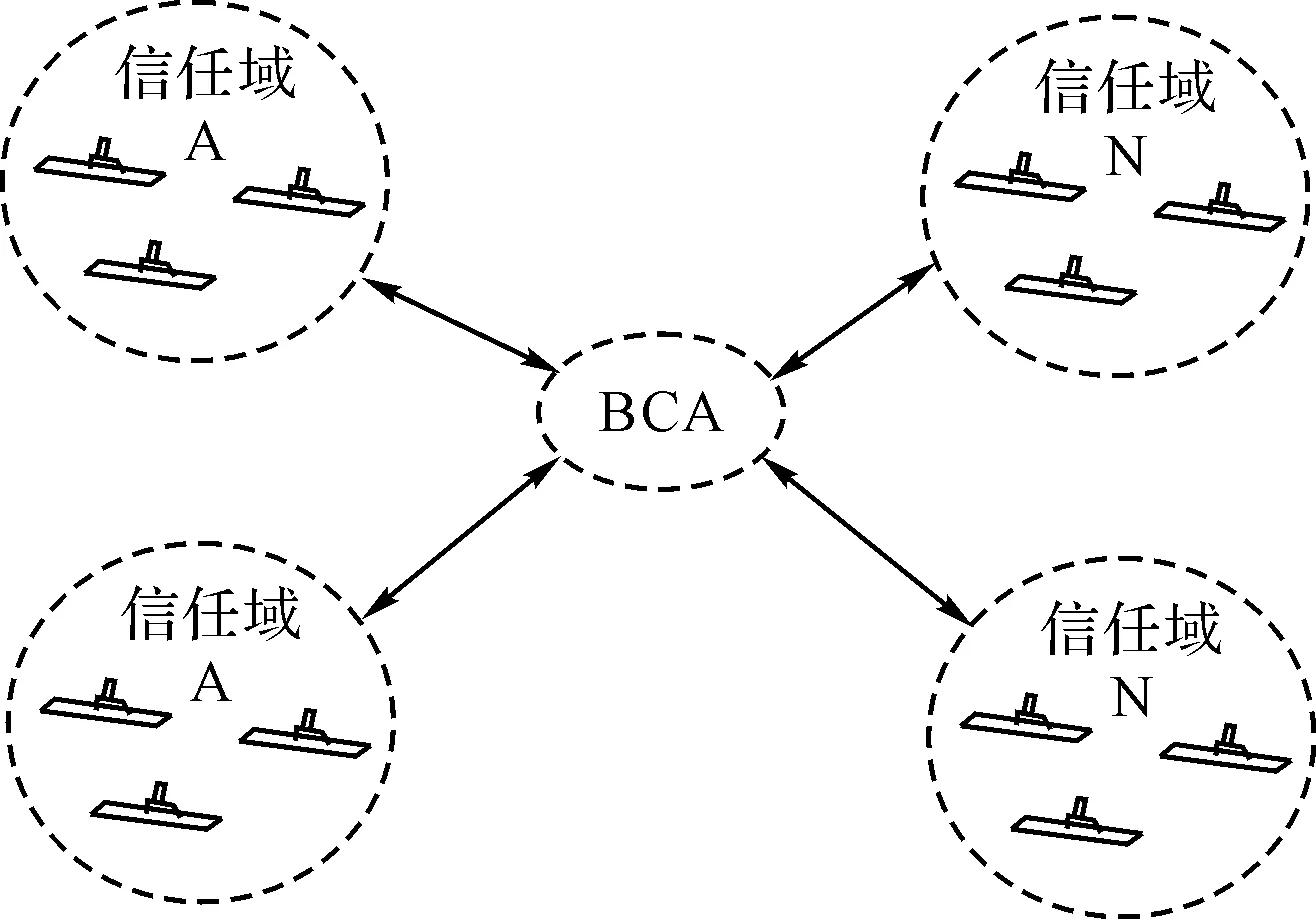

因此,可采用桥式模型来进行分布式认证,解决上述问题。具体如图12所示。

在该结构中,每一套独立的CA体系部与一个处于中心地位的桥CA进行交叉认证,桥CA只是一个中介,它不是一个树状结构的根CA,而是作为

交叉认证的中介,它与不同的信任域之间建立对等的信任关系,允许用户保留他们自己的原始信任点,具有更高的可扩展性,信任域的扩展非常容易,且不受数量限制等优点。其主要特点为

1)安全风险被分散到各个认证机构中。

2)连接的各个独立CA体系可以是任何传统类型的信任模型。

3)桥CA需要利用证书信息来限制不同信任域PKI的信任关系,会导致证书处理的复杂度增加。

图12 分布式认证的桥式模型

5 结语

本文针对海战场通信网络对身份认证的需求问题,提出了一种基于海上无线网络的安全身份认证方法。围绕信任域内与跨信任域两个角度,重点分析了集成身份认证机制,设计了安全身份认证流程。根据不同信任域的认证结构,提出了相应身份认证模型,为提高海上无线异构网络的整体安全性提供技术支撑。

[1]N.B.Salem and J-P Hubaux.Securing Wireless Mesh Network[J].IEEE.Wireless Communication,2006,13(2):51-55.

[2]Dae-Hee Seo,Im-Yeong Lee.Single Sign-on Authentication Model Using MAS(Multi agent System)[J].Communications,Computers and Signal Processing,2003(2):692-695.

[3]张昌宏,麻旻,朱婷婷,等.基于IBE的无线网络身份认证模型研究[J].计算机与数字工程,2010,38(8):165-167.

[4]Caimu T,Oliver W.Mobile privacy in wireless network revisited[J].IEEE Transactions on Wireless Communication,2008,7(3):1035-1041.

[5]李金库,张德运,张勇.身份认证机制研究及其安全性分析[J].计算机应用研究,2001(1):126-128.

[6]H.Xie,J.Zhao.A lightweight identity authentication method by exploiting network covert channel[J].Networking and Applications,2014,8(6):1-10

[7]L.Xiao,L.Greenstein and N.Mandayam,et al.Using the physical layer for wireless authentication in time-variant channels[J].IEEE Trans.Wireless Communication,2008,7(7):2571-2579.

[8]周贤伟,刘宁,覃伯平.IEEE802.1x协议认证机制及其改进[J].计算机应用,2007,26(12):2894-2896.

[9]C.Wang,Z.Huang,E.Peng.On the unified authentication technology of network token[J].Energy Procedia,2012,17:1476-1481.

[10]T.Miyake,S.Suzuki,et al.Efficiency of authentication network construction on organization LAN[J].Leice technical report office information systems,2009,108:19-24.

[11]Boneh D,Franklin M.Identity-Based encryption from the Weil pairing[C]//Lecture Notes in Computer Science 2139.Berlin:Springer-Verlag,2001:213-229.

Technology of Security Authentication Based on Marine Wireless Networks

ZHAO Yan

(China Institute of Marine Technology &Economy,Beijing100081)

This paper puts forward a method of security authentication based on marine wireless networks under the background of information security in marine complex network.A consolidated authentication mechanism is analyzed under the conditions of different trusted domains.A set of security authentication is also designed.On the basis,a model of integration authentication is put forward based on wireless heterogeneous mobile security environment.The technical support is provided for ensuring the network environment security of complex sea battlefield.

authentication,marine wireless networks

2016年3月8日,

2016年9月17日

赵彦,女,高级工程师,研究方向:信息安全、网络系统测评。

TP393DOI:10.3969/j.issn.1672-9730.2016.09.021