信息安全攻防实验室建设探究

胡元凯, 薛新白

(1.国网安徽省电力公司培训中心, 安徽 合肥 230022;2.安徽电气工程职业技术学院, 安徽 合肥 230051)

信息安全攻防实验室建设探究

胡元凯1,2, 薛新白1,2

(1.国网安徽省电力公司培训中心, 安徽合肥230022;2.安徽电气工程职业技术学院, 安徽合肥230051)

网络安全攻防实验是培养信息安全人才的必要手段;随着市场的变化以及知识的更替,信息安全方面的人才需求在逐年增加,建设网络信息安全攻防实验室有着现实需求;网络信息安全攻防实验室应以培养人才为中心,软硬件要满足多系统、多平台、多样性、可扩展性等要求;网络信息安全攻防实验室应成为高校的教学平台与科研平台,满足信息安全方面的教学、实验与科研任务。

信息安全;信息安全攻防实验;人才培养;科研平台

0 前言

随着市场的不断变化以及知识的更替,信息安全方面的人才需求在逐年增加,如何培养出满足社会需求的信息安全人才,成为当前面临的主要问题,而建设网络安全攻防实验室将是解决此问题的必要手段。

具体而言,网络安全攻防实验室的建设应达到如下目标:(1)满足安全技术专家培养的教学要求。在逐步建立完善实验室软硬件环境基础的同时,通过制定详细的教学课程,提高学生的信息安全攻防能力,培养专业的信息安全从业人员,提升学生的竞争力,并力争将课程建设成具有深度、适合社会需求的精品课程。(2)成为信息安全技术研究的科研平台。提供适当的网络及系统平台,模拟典型现实网络中的架构与应用情况,收集并组织研究网络安全攻防技术,组织研究计算机网络系统的弱点和修补加固技术。如网络攻击与防御、病毒和恶意代码的研究与查杀,系统安全研究、应用系统安全研究等具体内容。(3)能成为为社会信息安全服务的机构。凭借攻防实验室这个技术平台以及通过这个平台培养的安全技术人才、学校可向社会提供专业的安全服务,如应用系统的测评、安全产品的测试等。(4)可进行某些专项信息安全技术研究[1]。通过分析信息安全专业人才的需求现状,从应用的角度提出相应的人才培养道路及思路,开设专项安全科研课题,建立优势学科与专业。

1 信息安全攻防实验室建设原则

1.1以培养学生为核心

信息安全攻防实验室的建设,其核心是为了培养专业的信息安全人才,提升学生的专业素养与实际操作能力,并在逐步的发展中建立优势学科,提高学校的教育竞争力。

1.2多系统、多平台原则

基于培养学生实际工作中需要的动手能力,攻防实验室将模拟典型的复杂信息网络系统,在实际网络环境中,除了大量的windows操作系统与终端外,还存在大量的Unix/Linux系统平台以及其他的应用系统平台,攻防实验室应当具备多系统环境。此外,在现实的信息安全环境中,用户追求的不单纯是系统层面的安全,更重要的是很多应用系统层面的安全,因此要在多系统、多平台的基础上,构造一定规模的应用系统平台才能满足教学与科研的需要。另外,当前典型的整体安全框架中涉及到多种安全设备的协同工作,所以攻防技术人员必须了解当前的主流的安全产品的使用与功能。

1.3多样性原则

网络攻击与防御,涉及到传输层、网络层、系统层、应用层的众多知识与技术,且攻防本身是一种对理论知识与实践经验结合要求很高的技术。攻防实验室里不仅要有系统平台来模拟演练攻击者如何探测、监听、躲避和入侵,更要有各种网络安全设备,来对攻击行为告警、预防、跟踪、取证。所以无论是从打击网络犯罪、跟踪网络入侵者、对网络犯罪行为取证的角度考虑,还是从攻击和干扰非法者借助网络所进行的不利于目标网络安全的行为,都必须对各种网络设备、安全设备进行研究[2]。

1.4可扩展性原则

计算机与通信技术的发展速度非常快,网络攻击与防御技术也在不断地发展变化,新的攻击方式、防御技术与防御体系的不断衍化都要求攻防实验室的网络平台、系统平台和应用平台,都要具备一定的扩展能力。

2 信息安全攻防实验室的主要构成

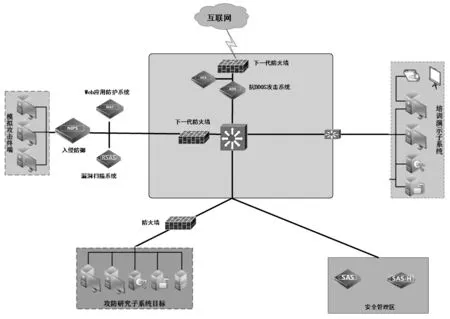

信息安全攻防实验室的主要构成如图1所示。

图1 信息安全攻防实验室结构示意图

从功能和使用要求上来区别,攻防实验室主要由以下几个部分组成:

* 模拟攻击终端区、攻防研究子系统目标、培训演示子系统。

* 安全管理区。

以上各实验区承担不同的功用,此拓扑图为实验区域,其他实验设备如IPS、漏洞扫描安全产品作为实验设备,进行架设调配。

本区域为整个攻防实验室的核心区域,承担主要的“系统安全试验”和“网络安全试验”两大功能。

* 系统安全实验主要用于针对操作系统、应用系统的攻防技术研究和安全实验。

* 网络安全实验作为系统安全实验的重要补充,提供相关网络安全实验功能。

2.1实验功能

(1)病毒及恶意软件分析测试实验。在本实验室内,学生可以研究测试典型网络内经常遭遇的病毒、木马、蠕虫、恶意程序等,学习如何利用杀毒软件或以手工方式来发现、采样、分析、处理病毒和恶意软件,甚至包括对于内部病毒源头的追踪。在此基础上,可通过学习和深入分析,进一步了解掌握恶意代码的特征分析,脱壳加壳技术、反编译等技术,甚至对病毒样本文件进行代码级的分析。

(2)系统层的攻防实验。学生也可以学习针对主流操作系统、数据库的攻击与防御技术,学习如何利用安全软件、安全产品甚至手工方式去发现和利用系统漏洞、进行账号及口令猜测、系统后门利用,学习如何防御和修复漏洞、识别迷惑和诱骗、学习手工和利用安全产品对攻击事件进行准确定位、并进行修复和取证。

(3)针对应用的攻防实验。在系统基础平台上,建立一套典型的应用系统,因为攻击者大多数情况下都是直接面对应用系统,这些应用系统应包含通用的办公、邮件、网站、内部DNS、FTP等,学生可以在应用系统上进行实战演练,学习对常见应用系统的漏洞发现和利用,以及典型应用系统的防护与加固,如针对网站如何使用安全工具和手工配置来进行安全防护。这些工作将为高校开展应用系统级的安全测评服务,做好技术、知识与人员的储备。

(4)针对流量的攻击方式。学生可在出口,学习DDoS攻击的原理与攻击/防御手段。作为网络上危害较大、影响范围较广的攻击方式、应予以分析、研究,作为对金融、运营商、政府网站等重要行业、单位影响较大的攻击方式,应通过攻防实验室的学习,学会预防、缓解DDoS攻击的影响[3]。

实验区内设备说明:

* 整个实验室区域应当具备一定的快速恢复能力,在安全实验中有较多会产生破坏性的攻击实验,因此可以采用硬盘还原卡、Ghost系统镜像等办法来保证实验室区域的快速恢复能力。

* 常用的Windows服务器系统如Windows 2000 Server、Windows 2003 Server,以及Windows客户端系统如Windows 2000 Professional、Windows XP、Windows Vista系统。

* 常用的MS SQl、Oracle、Sybase、MYSQL等数据库系统。

* AIX系统在金融、电力、政府等行业具有较多的应用,且大多数运行中间件、数据库系统,可以考虑采用IBM的AIX工作站,以缓解资金压力。

* SUN系统作为运营商等大型客户常用的应用系统,且在早期版本存在较多的安全问题,所以可以考虑用来练习针对Unix的攻击技术,因此建议配备1-2台SUN工作站。

* 在此实验区域中还应配备一些PC服务器,用来运行典型网络中常见的Linux,BSD系统等。

* 在系统平台建设的基础上,模拟搭建网络典型应用系统、如办公系统、邮件系统、文件服务系统、FTP服务系统,为学生提供真实环境下的应用渗透和攻防实战演练。这个区域主要用于网络安全实验使用,主要侧重网络层面的安全防护与攻击、渗透。

* 考虑到未来无线局域网的广泛应用,在网络系统实验区应搭建无线局域网接入环境。

* 在网络安全实验区部署VPN接入环境、模拟典型VPN接入,进行攻防测试。

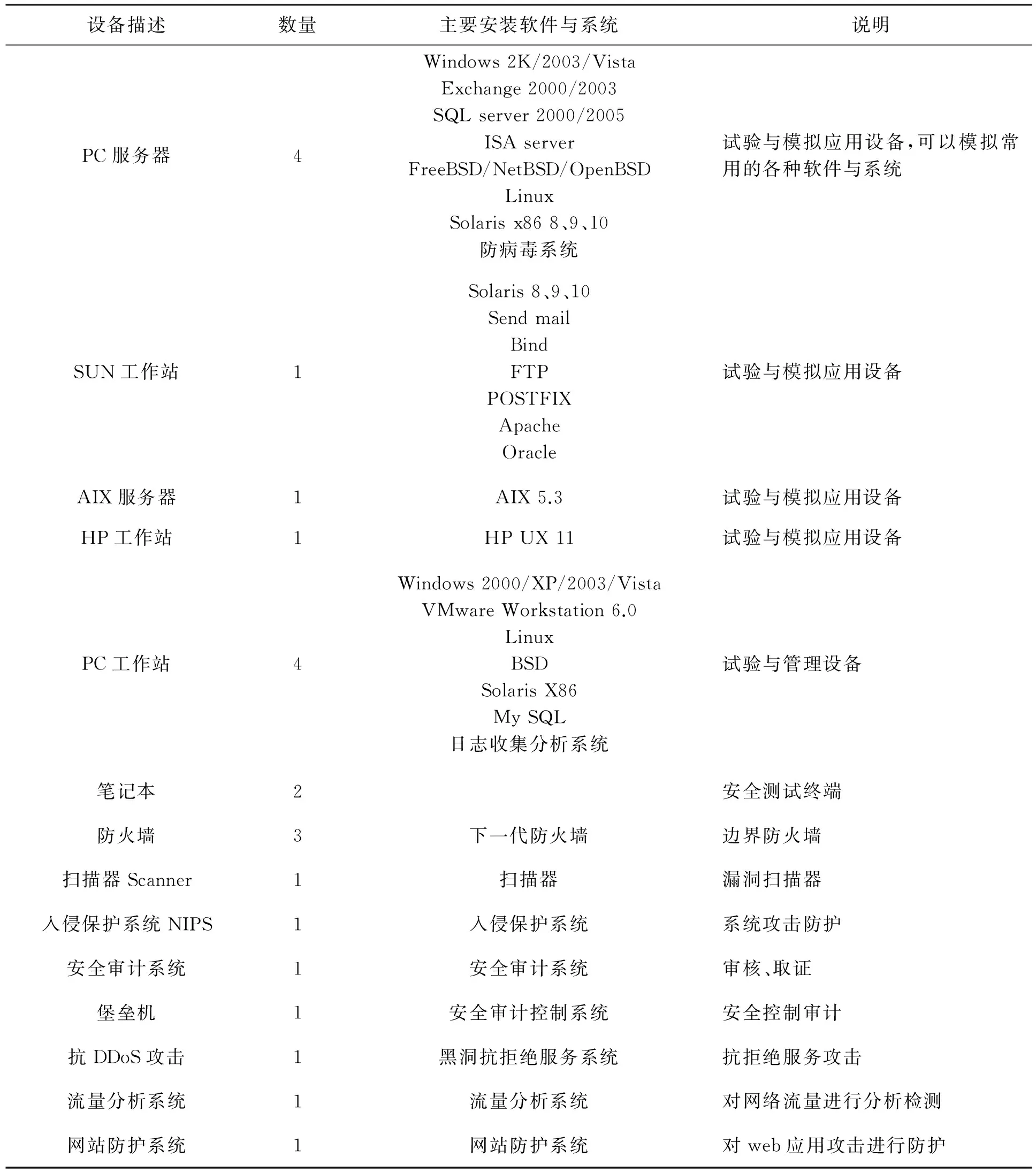

2.2实验室主要配置清单

设备描述数量主要安装软件与系统说明PC服务器4Windows2K/2003/VistaExchange2000/2003SQLserver2000/2005ISAserverFreeBSD/NetBSD/OpenBSDLinuxSolarisx868、9、10防病毒系统试验与模拟应用设备,可以模拟常用的各种软件与系统SUN工作站1Solaris8、9、10SendmailBindFTPPOSTFIXApacheOracle试验与模拟应用设备AIX服务器1AIX5.3试验与模拟应用设备HP工作站1HPUX11试验与模拟应用设备PC工作站4Windows2000/XP/2003/VistaVMwareWorkstation6.0LinuxBSDSolarisX86MySQL日志收集分析系统试验与管理设备笔记本2安全测试终端防火墙3下一代防火墙边界防火墙扫描器Scanner1扫描器漏洞扫描器入侵保护系统NIPS1入侵保护系统系统攻击防护安全审计系统1安全审计系统审核、取证堡垒机1安全审计控制系统安全控制审计抗DDoS攻击1黑洞抗拒绝服务系统抗拒绝服务攻击流量分析系统1流量分析系统对网络流量进行分析检测网站防护系统1网站防护系统对web应用攻击进行防护

2.3 信息安全人员培养

2.3.1划分方向及选择

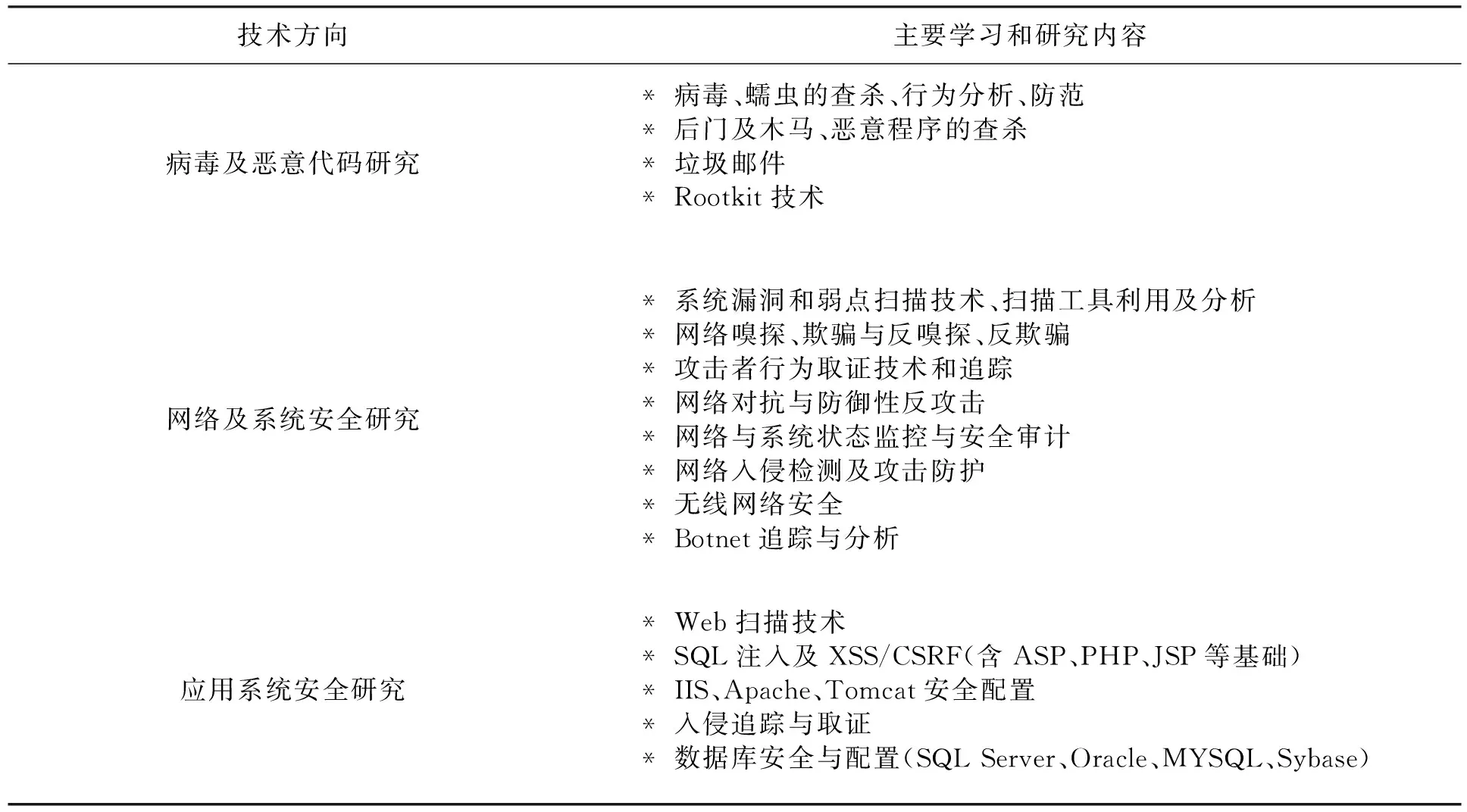

安全攻防技术范围广、内容纷繁复杂,因此必须要明确到底需要将学生培养成什么样的安全技术人员和安全专家。安全攻防实验室的建设初衷决定了应当培养实用型、技能型的安全专业人才。认为应当对人员的培养学习方向进行一定的划分,明确其学习研究方向和技术特长,做到有的放矢。

成为一名合格的安全技术人员需要长时间的系统学习和经验积累,作者认为,从技术方向上划分明确,确定了相关人员学习的侧重点和研究方向,能够集中精力和资源进行培养锻炼,可以在较短的时间内达到一定的技术高度、产生初步的效果。这也为安全攻防实验室的后期建设积累经验。

下表是攻防实验室技术人员所设定的技术研究学习方向:

技术方向主要学习和研究内容病毒及恶意代码研究*病毒、蠕虫的查杀、行为分析、防范*后门及木马、恶意程序的查杀*垃圾邮件*Rootkit技术网络及系统安全研究*系统漏洞和弱点扫描技术、扫描工具利用及分析*网络嗅探、欺骗与反嗅探、反欺骗*攻击者行为取证技术和追踪*网络对抗与防御性反攻击*网络与系统状态监控与安全审计*网络入侵检测及攻击防护*无线网络安全*Botnet追踪与分析应用系统安全研究*Web扫描技术*SQL注入及XSS/CSRF(含ASP、PHP、JSP等基础)*IIS、Apache、Tomcat安全配置*入侵追踪与取证*数据库安全与配置(SQLServer、Oracle、MYSQL、Sybase)

(注:从网络安全的变化形势,以及攻防技术的发展情况来看,目前很多技术没有严格的划分界限,存在彼此交叉的情况,因此上表只是划分大的技术方向作为参考。)

针对以上的划分方式,对安全技术人员分别制订出适合其技术方向的培养计划和考核体系。

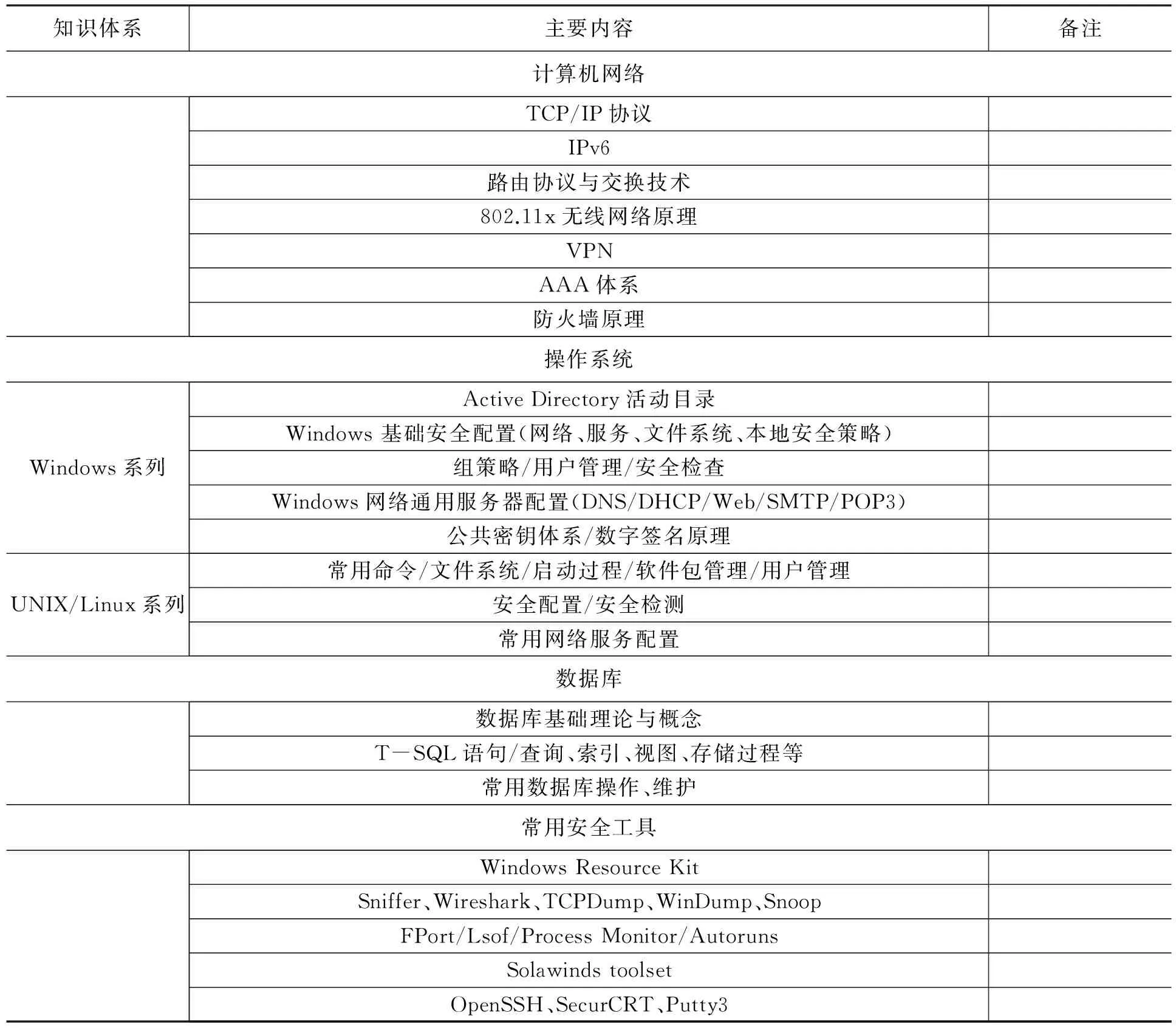

2.3.2培养体系

安全技术人员应当熟悉或掌握的基础知识体系,应当包含如下内容:

知识体系主要内容备注计算机网络TCP/IP协议IPv6路由协议与交换技术802.11x无线网络原理VPNAAA体系防火墙原理操作系统Windows系列ActiveDirectory活动目录Windows基础安全配置(网络、服务、文件系统、本地安全策略)组策略/用户管理/安全检查Windows网络通用服务器配置(DNS/DHCP/Web/SMTP/POP3)公共密钥体系/数字签名原理UNIX/Linux系列常用命令/文件系统/启动过程/软件包管理/用户管理安全配置/安全检测常用网络服务配置数据库数据库基础理论与概念T-SQL语句/查询、索引、视图、存储过程等常用数据库操作、维护常用安全工具WindowsResourceKitSniffer、Wireshark、TCPDump、WinDump、SnoopFPort/Lsof/ProcessMonitor/AutorunsSolawindstoolsetOpenSSH、SecurCRT、Putty3

3 信息安全攻防实验室运作及维护

建设信息安全攻防实验室时,应建立相应的制度与规范,主要包括:《网络攻防实验室人员岗位职责》、《网络攻防实验室安全管理制度》、《网络攻防实验室开放管理制度》、《网络攻防实验设备管理使用制度》、《网络攻防实验室文档资料管理》、《网络攻防实验室安全实验流程制度》等。

通过这些制度,为攻防实验室明确岗位划分、人员责任,以及规范安全技术人员在日常的安全培训、学习、实验过程中的操作规范。需要定期对规范和制度的落实情况进行检查,以免走过场。

信息安全攻防实验室内的设备,应当实现专用,并由专人负责保管,特别是U盘、存储设备、主机设备等,这些设备通常会用来存储大量的黑客工具、病毒及蠕虫样本、木马和后门程序,一旦管理不善很容易威胁校园网络自身的安全,造成不必要的损失,因此必须特别重视对这些设施的使用和管理。

特别强调:(1)信息安全攻防实验室的设备要专用,原则上不外借给其它部门使用。如果必须外借,针对主机、U盘、移动硬盘等具备存储功能的设备,应当申请外借流程,由实验室安全管理人员确认设备中没有病毒和恶意程序、没有实验室中用到的安全软件和工具、没有与安全实验室中相关的文档和资料;(2)信息安全攻防实验室设备的管理责任到人,应当有专人负责设备的使用、维护、保养等;(3)信息安全攻防实验室内的U盘、移动硬盘等存储设备专用,由专人统一保管,不可随意借调、带出实验室;(4)信息安全攻防实验室中的系统应具备快速恢复能力,建议采用虚拟系统或Ghost镜像。

建议以下具有破坏性的安全实验,可以在虚拟系统上或具备快速恢复的系统上完成:病毒、蠕虫及恶意程序的实验;网络攻击(远程漏洞溢出攻击等)。

4 结束语

从信息安全实验室的建设与发展历程来看,国外在信息安全实验室的建设上具有超过20年的经验,大都由IT厂商、科研机构采用独立建设或合作建设的模式发展而来。

建立之初,大都为厂商提供产品测试与研究或为科研机构提供安全技术研究提供综合性研究平台。但随着信息技术的发展,信息安全实验室也逐渐出现分类,专业性更强、研究方向更专一的实验室成为发展的主流,按研究领域的划分来看,出现了如网络安全技术实验室、密码技术实验室、系统安全实验室、病毒实验室、网络攻防实验室等专业实验室。这些实验室的研究成果为信息安全技术的发展做出了巨大贡献。目前众多国外的安全厂商、科研机构、大学都非常重视自有安全实验室的建设与安全专家的培养。本文关于信息安全攻防实验室建设构想,首先是为学校提供一个培养学生的平台,其次是以信息安全攻防技术作为研究方向进行建设。

[1] 郑志彬,吴昊,辛阳.建立产学研结合的信息安全人才培养道路[J].北京电子科技学院学报,2006(1):23-26.

[2] 罗高宁,李必云.高校网络攻防实验室建设探索[J].电子世界,2015(17):91-93.

[3] 李俐颖.分布式拒绝服务攻击检测技术研究[D].电子科技大学,2007.

[责任编辑:朱子]

Construction of Information Security Attack and Defense Laboratory

HUYuan-kai1,2,XUEXin-bai1,2

(1.TrainingCentreofStateGridAnhuiElectricPowerCorporation,Hefei230022,China;2.AnhuiElectricalEngineeringProfessionalTechniqueCollege,Hefei230051,China)

A necessary means for information security personnel training is network information security attack and defense experiment; with the market changing and knowledge updating, the demand for information security talents is increasing year by year. As a result, the construction of network information security attack and defense laboratories has real demand. The center of the laboratory construction is talents development. The requirements of multi-system, multi-platform, diversity and scalability are met by software and hardware. Network information security attack and defense laboratories should be a teaching and researching platform for universities which fulfills the tasks of information security teaching, experiment and researching.

information security; network security attack and defense experiment; personnel training; research platform

2016- 06-11

胡元凯(1977-),男,安徽歙县人,国网安徽省电力公司培训中心、安徽电气工程职业技术学院,助讲。

薛新白(1991-),女,河南唐河县人,国网安徽省电力公司培训中心、安徽电气工程职业技术学院,讲师。

TP309

A

1672-9706(2016)03- 0108- 06