二次设备基础数据挖掘系统的设计与实现

林志超

(广东电网有限责任公司惠州供电局,惠州 516001)

二次设备基础数据挖掘系统的设计与实现

林志超

(广东电网有限责任公司惠州供电局,惠州516001)

南方电网科技项目(No.K-GD2013-0706)

0 引言

随着电力系统自动化和信息化的发展,数字化电子设备不断增多,各类相互独立的监控系统、地理信息系统和管理信息系统的投运,电力系统中产生的数据正在以指数速度增长[1]。随着不同时期建立的各类信息系统之间的交互变得复杂,信息和设备等安全风险日益加剧,电力二次系统安全面临前所未有的挑战[2-3],调度操作人员也面临着越来越大的决策压力。

近年来,数据挖掘技术已经在电力系统中得到越来越多的应用[4],包括电力系统安全评估、电网经济调度、负荷预测、故障诊断等方面[5]。这些研究主要集中在电力一次系统。在电网安全风险方面,电力一次系统的风险评已经得到了比较深入的研究[6],而对二次系统安全风险研究主要包括从安全防御角度提出构想[7],从运维及安全管理角度进行系统设计[8],或者关注二次设备系统状态监测[9],数据分析与挖掘的研究尚较缺乏。

电力二次系统是指各级电力监控系统和调度数据网络以及各级管理信息系统和电力数据通信网络构成的大系统[6],可实现人与一次系统的联系监视、控制,确保一次系统能安全经济地运行,因而是电力系统不可缺少的重要组成部分。包括控制和信号器具、测量仪表、继电保护装置、自动装置、远动装置、操作电源及二次电缆等的电网二次设备成为了电力系统设备可靠性研究的重要组成部分[6]。本文从惠州供电局的二次设备数据管理的现状及需求出发,设计和实现了供电局二次设备基础数据挖掘系统,为降低电力二次系统安全风险整体水平,确保电力系统的安全高效运行提供决策支持。

1 总体技术框架

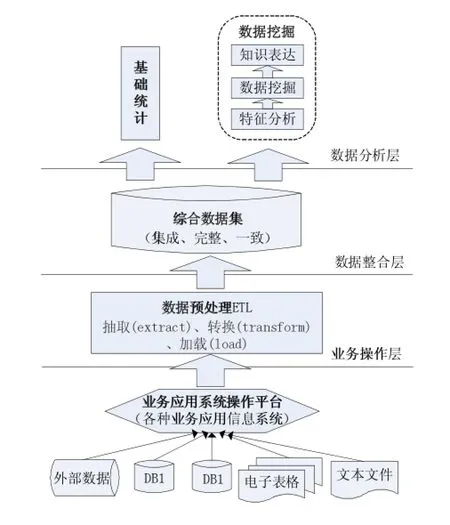

系统总体技术框架如图1所示。

在各异构数据源汇集到业务应用系统操作平台的基础上,二次设备基础数据挖掘系统的数据处理与分析主要包括以下环节:

(1)数据预处理

通过分析业务系统中的数据,选取合适的数据,并通过ETL(抽取、转换、加载)得到提供给数据挖掘的完整和一致的综合数据集。

(2)基础统计

基础统计提供基本的数理统计,一方面支持对数据的浅层分析,另一方面也可以作为后续特征分析或数据挖掘的预分析阶段。

(3)特征分析

通过对特征进行描述性数据分析,选取合适的特征以及合适的特征生成参数,如聚合粒度。

(4)数据挖掘

通过对业务需求的深入分析,选定开展的数据挖掘方法,开展数据挖掘工作[10]。主要的数据挖掘方法包括聚类方法、关联分析、分类与预测等。

(5)知识表达

根据数据挖掘的结果,转换为合适的知识表达,并进行初步评估,然后交给业务部门供决策支持用。

图1 系统总体技术框架

2 系统设计

2.1供电局二次设备数据分析

惠州供电局目前的二次设备数据管理的现状是,虽然已经有统一安装实现的生产MIS系统,但缺乏在其基础上通过对二次设备数据的整合与挖掘,实现二次数据微观、中观乃至宏观的统计、分析、综合和推理,为二次设备的运维管理工作提供指导和决策参考;通过对数据分析,发现事件间的相互关联,利用已有的数据对未来二次设备的状态、定值、潜在缺陷等内容进行预测。

通过业务需求分析,初步确定待分析的数据有:EMS系统告警信息、变电站信息、设备信息、告警类型信息、生产系统缺陷信息等,告警信息又分为:遥信变位、二次遥信告警、事故、遥测越限、遥控操作、遥信操作、遥测操作、SOE等数据。这些数据的关系如图2所示。

图2 待分析的二次设备数据

2.2系统主要功能模块

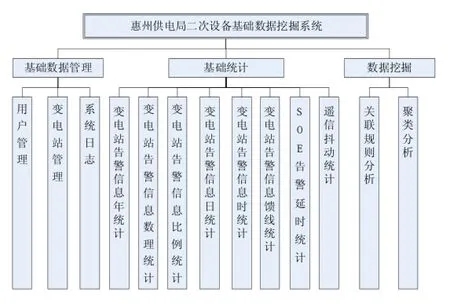

系统的功能主要包括基础数据管理、基础统计和数据挖掘三个方面。如图3所示。

图3 系统功能结构图

(1)基础数据管理

主要包括用户管理、变电站管理以及系统日志三个子模块。用于设定统计分析范围及数据挖掘的访问权限控制与保留历史操作痕迹。

(2)基础统计

主要包括了对变电站告警信息不同范围以及不同时间粒度的统计,可以按变电站、馈线进行统计,也支持年、月、日、时等不同时间粒度的统计。并且还包括了对SOE告警的延时统计,以及遥信抖动的统计。

(3)数据挖掘

关联规则分析:采用经典的Apriori算法挖掘告警信息流中的频繁模式。得到在选定观测时期内特定观测窗口时间粒度的满足设定的最小支持度阈值(min_sup)频繁告警组合。在频繁模式挖掘的基础上进行关联规则提取,分析同时满足最小支持度阈值(min_sup)和最小置信度阈值(min_conf)的规则,得到关联的告警。

聚类分析:采用经典的K-mean聚类算法,基于告警统计信息,进行变电站告警状况聚类,分离出不同种类的变电站。对聚类的结果进行进一步的类内分析(Intra-Cluster),配合专业人员的解读,给出不同聚类群体的分析结论。

未来计划继续增加时间序列分析和分类预测等挖掘业务。

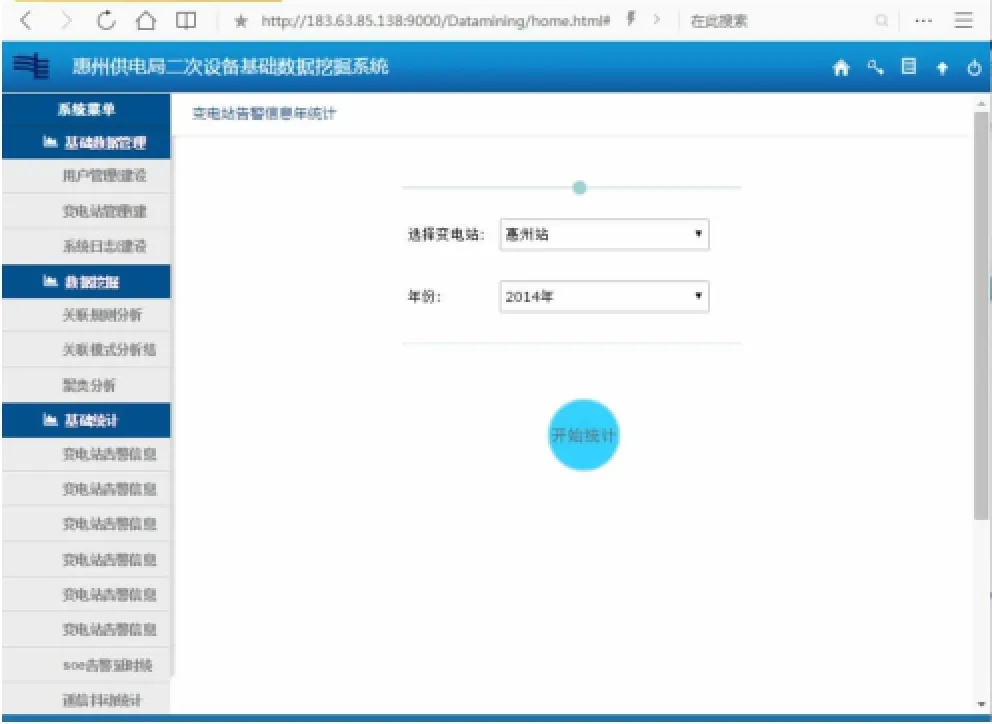

3 系统

系统采用J2EE企业开发标准,使用SSH框架作为基本开发构建,使用可以扩展MVC经典模式。MVC是一种使用Model View Controller(模型-视图-控制器)设计创建Web应用程序的模式,在本系统中Model(模型)层对告警数据源进行抽取、转换,并通过统计方法和数据挖掘算法建立数据分析模型,View(视图)层以网页方式把挖掘分析结果以各种图表方式进行知识表达,建立用户交互界面,Controller(控制器)层连通底层数据模型与用户交互界面,为知识表达与数据分析模型之间提供传输通道。系统采用B/S结构进行开发。主界面如图4所示,左边是功能模块栏目,右边是信息展示窗口。

数据挖掘还支持过程数据展示,方便分析人员查阅数据挖掘过程的一些中间处理结果。如关联规则分析,图5所示,可以查看选定变电站每天的告警信息,还可以查阅选定事务窗口(步长)后的数据准备结果,并且可以提供删除相似告警模式的功能。

数据挖掘的结果以方便提供辅助决策的知识展示,如关联规则分析的结果包括带支持度的频繁项集,以及带支持度和置信度的关联规则,如图6所示。

图4 系统主界面

图5 关联规则分析挖据过程

图6 关联规则分析挖据结果展示

4 结语

本文探讨了面向二次系统安全风险控制的二次设备基础数据管理与分析问题。从惠州供电局的二次设备数据管理的现状和需求出发,设计和实现了包含基础统计和数据挖掘的决策支持系统,可预期能为降低电力二次系统安全风险整体水平,确保电力系统的安全高效运行提供辅助决策。

[1]廖志伟,孙雅明.数据挖掘技术及其在电力系统中的应用[J].电力系统自动化,2011,25(11):62-66

[2]帅军庆.特大型电网高级调度中心关键技术[M].北京:中国电力出版社,2010:220-224.

[3]Pearson ILG.Smart Grid Cyber Security for Europe[J].Energy Policy,2011,39(9):5211-5218.

[4]陈星莺,张晓花,瞿峰,等.数据挖掘在电力系统中的应用综述[J].电力科学与技术学报,2007,22(3):51-56.

[5]Mori H.State-of-Art Overview on Data Mining in Power Systems[C].IEEE Power Engineering Society General Meeting,Canada,2006.

[6]郭创新,陆海波,俞斌,等.电力二次系统安全风险评估研究综述[J].电网技术,2013,37(1):112-118.

[7]胡炎,辛耀中,韩英铎.二次系统安全体系结构化设计方法[J].电力系统自动化,2003,27(21):63-68.

[8]徐展强,陈家桐.电力二次系统运维及安全管理系统设计[J].电力信息化,2012,10(11):87-91

[9]袁浩,屈刚,庄卫金,等.电网二次设备状态监测内容探讨[J].电力系统自动化,2014,38(12):100-106.

[10]韩家炜,Micheline Kamber,裴健.数据挖掘概念与技术(第三版)[J].北京:机械工业出版社,2012.

Design and Implementation of Basic Data Mining System of Secondary Equipment

LIN Zhi-chao

(Huizhou Power Supply Bureau,Guangdong Power Grid Co.,Ltd.,Huizhou 516001)

林志超(1972-),男,惠州人,硕士,高级工程师,研究方向为继电保护

2015-11-19

给出面向二次系统辅助决策的供电局二次设备基础数据挖掘系统的技术框架,并从惠州供电局二次设备数据管理的现状及需求出发,设计数据挖掘系统的主要功能模块,主要的数据分析功能包括基础统计及关联规则、聚类分析等数据挖掘方法。最后介绍系统实现。

二次设备;告警分析;数据挖掘

Presents the technical framework of the secondary equipment data mining system of Power Supply Bureau,which is designed for the decision support of the secondary system in power grid.The main system functional modules are designed based on the analysis of the current situation and requirement of secondary equipment data management in Huizhou Power Supply Bureau.Main data analysis methods include basic statistics,association rules,clustering analysis and other data mining methods.Finally,the implementation of the system is introduced.