eSIM卡空中写号技术发展与安全问题分析

卢 丹 中国信息通信研究院安全研究所工程师吴宏建 中国信息通信研究院安全研究所高级工程师

网络技术——网络与信息安全专题

eSIM卡空中写号技术发展与安全问题分析

卢丹 中国信息通信研究院安全研究所工程师

吴宏建 中国信息通信研究院安全研究所高级工程师

伴随着物联网技术的发展,针对嵌入式SIM卡的空中写号技术应运而生。空中写号技术能够解决嵌入式SIM卡的运营商数据激活和管理问题。近年来,空中写号技术也逐渐扩展到智能终端(手机、Pad)等应用领域。本文梳理了空中写号技术发展现状,并从安全方面深入分析了该新技术存在的安全隐患,并给出了后期发展的建议。

eSIM;GSMA;SIM

1 引言

伴随着物联网M 2M市场的疾速发展,大量物理设备需要连接移动通信网络以实现信息交互。GSMA预计移动互联设备的数量到2020年将达110亿台。与普通手机不同,物联网设备通常工作在复杂恶劣的环境中,因此生产厂商一般需要将SIM卡嵌入在通信终端中,称为嵌入式SIM卡(eSIM卡)。目前,eSIM卡主要有两种形式,一种是以贴片的方式焊接在通信终端中,另一种则是以烧写的方式将SIM卡数据写入通信终端(见图1)。然而,SIM卡一旦嵌入,制造商在生产时就必须确定好销售的国家或地区、使用的运营商,进而确定SIM卡的卡号,但若销售国家或地区的更改导致需要更改卡号时,则不得不整体更换通信终端;不仅如此,M 2M设备在其生命周期内有可能还会更换运营商,例如车联网服务中,车企希望能够更灵活地选择运营商,而不必与一家运营商绑定。因此,针对eSIM卡的空中写号技术应运而生。

空中写号技术是指在SIM卡保持不变的情况下,通过空中接口OTA(OvertheAir)下载、激活、更换SIM卡内根密钥等运营商数据,实现同一运营商内或不同运营商间码号更换。空中写号技术的出现,解决了物联网设备中通信卡的管理和激活问题,可以用于多种应用场景,包括智能电表等远程计量设备、车联网终端以及导航仪等设备。值得一提的是,2014年10月苹果公司在新发布的iPadAir2和iPadM ini3产品上推出了“Apple SIM”,能够通过空中写号技术实现美国的AT&T、T-Mobile、Sprint及英国EE 4家运营商的切换;而华为公司2015年在其智能手机终端推出了“天际通”业务,通过空中写号技术实现手机终端在境外不同运营商间的切换,从而满足商务人士出国后的上网需求。但这些用于个人通信终端中的SIM卡和物联网中的eSIM卡不同,APPLESIM采用了苹果公司自主知识产权技术,而华为天际通业务的SIM卡内置在华为海思芯片当中,而没有直接内嵌在终端上。但总体来看,空中写号技术从初始定位的M 2M应用领域涉入到个人通信领域,使得设备商能够直接面向用户为用户提供选择运营商的机会。

图1 M 2M设备所使用的eSIM卡

2 空中写号技术的体系架构

空中写号技术在ETSI、3GPP以及GSMA标准组织中均有相关研究工作。其中,ETSI研究较早,在2010、2013年分别发布了M 2M设备SIM卡的一些物理/逻辑特性和应用场景两个标准。GSMA则在ETSI工作的基础上成立了特别工作组,主要研究空中写号技术,并于2013年12月6日发布了eSIM卡远程空中写 号 系 统 架 构 规 范《Embedded SIM Remote Provisioning Architecture Version1.1》,并在2015年6月30日发布了eSIM卡远程空中写号技术规范《Remote Provisioning Architecture for Embedded UICC Technical Specification Version3.0》,进一步细化了空中写号的实现流程。3GPP则于2010年R10阶段发布了TR 33.812的研究报告,研究了M 2M设备空中写号技术的可行性和安全要求。

eSIM卡的空中写号系统架构如图2所示,主要涉及的功能实体包括:

图2 空中写号系统架构

(1)用户签约数据管理—数据准备SM-DP(SubscriptionManager-DataPreparation)

SM-DP主要负责根据运营商的需求,以及证书发行者提供的证书信息生成可供下载的签约信息,包括个人化(密钥信息或认证证书)信息以及非个人化信息;之后,通过SM-SR将这些数据传输并安装在嵌入式SIM卡上。

(2)用户签约数据管理—安全路由SM-SR(Subscription Manager-Secure Routing)

SM-SR在接收到运营商或SM-DP的下载指令后,负责建立一个安全的传输通道,用以完成签约数据的下载、激活、禁用、删除。每一个嵌入式SIM卡都需要在一个SM-SR处注册,但可以切换其注册的SM-SR,因此SM-SR之间需要传递相关的签约数据。

(3)嵌入时SIM卡制造商

制造商在制作时,需要将一些初始的签约数据装载到eSIM卡中,包括证书签发者提供的身份认证证书,运营商提供的IMSI、ICCID等可用码号信息。eSIM卡制作完毕后则将这些初始信息备份到SM-SR中。此外制造商还会向SM-DP提供签约数据的生成工具,以便SM-DP可以自行生成新的签约数据。

(4)嵌入式SIM卡

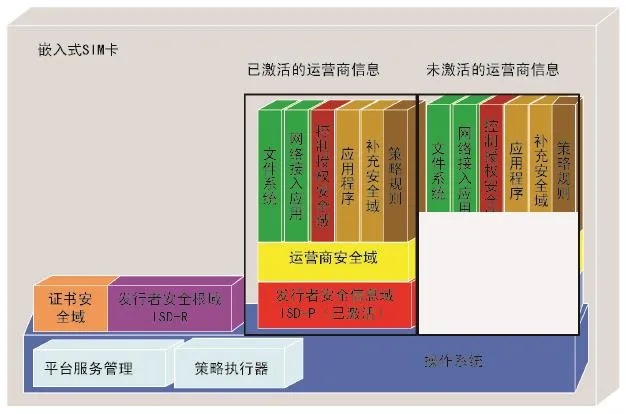

如图3所示,嵌入式SIM卡是一个带有操作系统的智能卡,内部包含了证书安全域、发行者安全根域以及多个发行者安全信息域。其中证书安全域中存储着私钥、相关证书、CI的根公钥以及用于证书更换的密钥组,安全级别较高;发行者安全根域则负责执行SM-SR发送的平台管理指令,并在SM-SR切换时执行密钥建立协议。发行者安全信息域代表了运营商的一个签约数据,包括文件系统、网络接入应用、控制授权安全域、补充安全域、策略规则以及运营商安全域。空中写号的过程实际上就是对发行者安全信息域的下载和管理。

3 空中写号的工作流程

空中写号的工作流程包含以下步骤:

图3 嵌入式SIM卡的内部结构

(1)在SM-SR处注册eUICC制造的预设信息

eUICC在制作完成后,制造商首先需要将eUICC内部预存储的签约数据在SM-SR处注册,签约数据包括签约数据类别、应用标识、ICCID、MSISDN、签约数据状态、需分配内存、管理策略等。

(2)运营商向SM-DP发送签约数据预订指令

当运营商需要更新eUICC的签约数据,则向SM-DP发送签约数据预生成指令。由运营商将所需的签约数据数量、签约数据要求、可用IMSI范围告知SM-DP,SM-DP根据这些描述信息自行生成签约数据中的密钥、证书等个人信息部分,并将这些签约数据存储在SM-DP中准备下载。

(3)签约数据的空口下载和安装

签约数据的空口下载和安装是其中的核心流程,具体参见图4。SM-DP完成签约数据准备后,运营商将下载请求发送给SM-DP,SM-DP识别请求中的用户设备卡的ID号(EID)和对应预注册的SM-SR标识号(SRID)。SM-DP与注册的SM-SR双向鉴权后,由SM-SR依据用户设备卡的ID号将该SIM卡预设信息(EIS)提取出来发送给SM-DP,以便于确认该eUICC是否适合下载该签约数据。若可以,SM-DP向SM-SR签署安装新的ISD-P请求。之后,SM-SR和eUICC中的ISD-R完成认证,先创建一个空的ISD-P,并将确认信息返回给SM-DP。SM-DP则与新建立的ISD-P通过密钥协商流程建立一个共享传输密钥,并从生成的多个新的签约数据中挑选一个预备发送给eSIM卡。为了确保安全,使用与ISD-P协商好的密钥加密其中的个人签约数据后发送给ISD-P。ISD-P接收后,完成解密和安装后,将安装结果和状态返回给SM-DP。最后,SM-DP将ISD-P的安装结果和状态发送给SM-SR,SM-SR更新其数据库,并将新的签约数据放置在eUICC签约数据集(EIS)中,并处于未激活状态。

(4)新签约数据激活和原签约数据禁用

用户确认开通新签约数据时,运营商向SM-SR发送新签约数据激活请求,SM-SR确认该新签约数据集中的策略信息(PolicyRule2)是否允许切换;若允许,则签署一个注册激活请求给eUICC的ISD-R,eUICC继续进行本地执行策略(Policy Rule1)的确认;如果有冲突,ISD-R停止该过程,并且告知SM-SR;如果没有冲突,ISD-R实行签约数据切换,并告知切换结果给SMSR,SM-SR再告知运营商切换结果。之后,运营商再通过SM-SR将原签约数据禁用,同样需要经过两次策略信息的确认后再执行操作。

图4 签约数据的空口下载和安装流程

(5)原签约数据的删除

当运营商决定对某签约数据不再启用,并将彻底删除时,可以继续进行eSIM卡内该签约数据的删除。

4 空中写号的安全问题

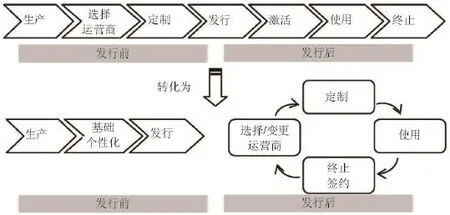

从空中写号的实现流程来看,传统的SIM卡使用流程发生了较大的改变。如图5所示,传统SIM卡在发行前需要经过生产、选择运营商、定制、发行、激活、使用、终止共7个环节。空中写号技术出现后,SIM卡在发行前只需要进行基础性的个性化,例如SIM卡ID写入、SIM卡基本认证授权参数的写入、初始签约数据或相关参数的写入,发行后则可以根据运营商提供的新注册描述信息,由SM-DP重新生成新的签约数据并下载到eUICC中,实现运营商的选择更换。由此可以看出,签约数据的定制过程从卡商公司内部更改为通过空口的制作和安装,尤其是个人化密钥、证书等数据的生成和写入,因此空中写号的安全问题凸显出来,一直受到运营商、卡商以及用户的高度关注。

空中写号技术的安全威胁包括假冒、窃听、重放、拒绝服务和非授权访问,具体包括:

(1)身份假冒威胁

在产生、下载、安装、切换签约数据的过程,不同的操作实体会参与进来,例如多个运营商、多个SM-SR,因此身份认证算法不可避免地会被多个操作实体掌握,同时通过证书获取操作授权时,一旦证书丢失,则会导致出现非法操作。

图5 传统SIM卡和嵌入式SIM卡的使用过程

(2)篡改威胁

在SM-SD到SM-SR、运营商到SM-SD、运营商到SM-SR之间传递操作信令时,可能面临信息篡改风险,例如在SM-DP向SM-SR发送所需安装的eSIM卡标识号时,若SIM卡标识号被人篡改,则可能将签约数据安装在错误的SIM卡。

(3)拒绝服务和窃听威胁

在用户进行空中操作时,可能会遭受到拒绝服务,导致无法完成写号流程;此外,由于空口容易被人窃听,极易导致在进行信息交换时,其交换的密钥信息被人截获。

(4)设备使用风险

eUICC依然存在着关键信息存储的不安全风险;同时,由于eUICC可以切换签约数据,在使用时还可能会错误安装、或者激活了一个不完整的签约数据,导致无法使用。

从空中写号的工作流程来看,目前可采用的安全机制应包括:

(1)多重的身份认证

例如,SM-DP到SM-SR或SM-SR到SM-SR都需要进行身份的双向认证,确认身份正确后方可进行通信。

(2)关键信息加密,并通过安全通道传输

例如,SM-DP在将签约数据中的关键个人信息(包括密钥、证书)下发给eUICC前,需要通过一个密钥协商流程来确定一个加密密钥,之后将加密后的关键个人信息通过WebService安全或SSL建立的安全传输通道下发,以保证安全。

(3)空口传输的重放和完整性检测

要求发送者按照一定的顺序发送指令并不允许重复发送相同的报文,发送和接收双方都要维护自己的计数器,而且计数器要参与认证计算,同时对发送的数据需要进行完整性保护。例如,SM-DP和SM-SR都已设置了计数器,防止空口数据被截获或遭受重放攻击。

(4)策略规则管理

为了确保eUICC正确安装符合要求的签约数据,SM-DP和eUICC会在安装之前通过策略管理(Policy Rules)对是否能够安装进行反复确认,同时若安装无法完成,将会自动回退到初始的签约数据,以保证eUICC的正常使用。

(5)敏感信息独立存储、不允许读写

不允许eUICC或M 2M设备读取或修改敏感数据,并将关键信息存储在专门的、独立的空间中(如硬件安全模块)。GMSA制订了安全认定机制(Security Accreditation SchemeSAS),仅允许通过该安全认定机制认可的企业方可制作eUICC。

然而,空中写号技术仍需要进一步更新相应的安全机制,例如在进行身份认证时,可以考虑使用多级的身份认证方法,通过一个预写入的根证书生成多级证书,用于不同实体的身份认证;或使用公私钥的身份认证,在进行空口密钥协商时采用具有更高安全性的密钥协商算法,并使用高安全性的加密算法以及安全传输通道建立方式等。

5 后续发展建议

GSMA空中写号标准推出后,受到了运营商、卡商以及设备商的高度关注。部分卡商已经开始积极部署针对M 2M市场的SIM卡的管理和应用系统。美国Japser公司针对M 2M设备推出了基于Web的Jasper Wireless Control Center应用管理平台,对其发行的GlobalSIM卡进行实时可见、可控的操作。捷德则推出了电信级空中下载平台SmartTrustAirOn,实现M 2M设备的远程管理和服务。

在我国,目前还没有开展eSIM卡空中写号的应用,华为“天际通”还仅在境外运营商间进行切换,各家车联网企业、终端企业都在密切关注空中写号技术的应用,运营商也在筹备空中写号技术的应用。为了积极应对物联网时代的到来,我国应积极布局eSIM卡空中写号技术的应用,但针对安全问题应继续做好以下工作:

(1)进一步开展eSIM卡空中写号技术的安全能力增强技术研究,包括传输安全、存储安全和使用安全,保障用户隐私和降低使用风险。

(2)进一步分析和评估eSIM卡带来的用户号码变更对市场及监管的影响,并做好相关的应对措施。

[1]GSMA.Remote Provisioning Architecture for Embedded UICC Technical Specification Version3.0,2015.

[2]GSMA Association.Embedded SIM Remote Provisioning Architecture.Version1.1,2013.

[3]ETSI TS 102 671.Smart Cards;Machine to Machine UICC;Physical and Logical Characteristics,2010.

[4]ETSI Smart Cards.Embedded UICC;Requirements Specification,2013.

[5]3GPP TR 33.812.Technical Specification Group Services and System Aspects;Feasibility Study on the Security Aspects of Remote Provisioning and Change of Subscription for Machine to Machine(M 2M)Equipment,2010,4.

诺基亚增强AirFrame数据中心产品组合融入OCP设计

诺基亚近日宣布将在AirFrame数据中心产品组合中融入OCP设计(OCP:开放计算项目)。在OCP的帮助下,AirFrame能够提供更高的效率、密度、散热能力和能效,这些关键改进已经帮助Facebook在近3年内节省了超过20亿美元的基础设施成本。这些改进将显著降低运营成本,增强可维护性,并能够在开放式IT平台上提供运营商级的服务质量。

诺基亚还宣布为AirFrame产品组合提供额外的加速选项。除了可将IP安全性(IPSec)负载应用性能最多提高一倍的加密加速功能以外,AirFrame服务器现在还支持数据包加速,能够将处理容量增加超过10%,并将数据包延迟最多降低50%,这无论是对基于电信的工作负载还是向基于无线云的演进来说都非常重要。

Ananlysis of Embedded SIM Remote Provisioning Technologies and Security Problems

LuDan,WuHongjian

With development of Internet of Things,embedded SIM remote provisioning technologies are developed.It can manage embedded SIM flexibly,and can be used in mobie phone to change MNO freely without change the SIM card.The article analyzes the implementation technologies and security problems of eSIM remote provisioning,and finally gives suggestions forits futured evelopment.

eSIM;GSMA;SIM

2015-12-25)