基于BP算法的Web攻击溯源技术研究

沈阳理工大学信息科学与工程学院 张丹丹 李爱华 黄训华

基于BP算法的Web攻击溯源技术研究

沈阳理工大学信息科学与工程学院张丹丹李爱华黄训华

研究Web攻击源追踪技术,采用BP算法对基本包标记提出改进策略,设计溯源方案。基于NS2仿真平台进行测试,对实验结果进行分析,仿真实现了基于BP算法对Web攻击源的追踪,满足了溯源速度快和溯源准确性高的要求。

Web攻击;BP算法;IP溯源;NS2仿真

随着业务系统越来越多的采用基于Web服务方式,针对Web业务的攻击迅速增长,严重威胁了网络安全[1]。在IP追踪技术发展的过程中,主要出现了包标记、链路测试、路由日志等方法,Savage等人于2001年首先提出了概率包标记算法,他们提出的节点采样、边采样和分段标记算法被广泛应用于随之出现的各种优化方案中。

1 Web攻击概述

1.1Web攻击分类

Web攻击可以分为三类:一是利用Web服务器的漏洞进行攻击;二是利用网页自身的安全漏洞进行攻击;三是利用僵尸网络的分布式 DoS 攻击。

1.2SQL注入

SQL注入是针对应用程序中的漏洞,利用SQL语法,当攻击者操作数据时,向应用程序中插入一些SQL语句,欺骗数据库服务器执行非法授权的任意查询,篡改和命令执行[4-5]。

1.3(D)DoS攻击

DoS攻击是指故意攻击网络协议实现的缺陷或直接通过野蛮手段残忍地耗尽被攻击对象的资源,使目标系统服务系统停止响应甚至崩溃。

随着计算机的处理能力增强,出现了DDoS攻击[3,6],这是一种特殊的DoS攻击,具有极高的隐蔽性和极强的破坏性[7-9]。在本文中,将DDoS攻击作为实验仿真的对象。

2 Web攻击中的IP溯源技术

IP溯源技术主要是在路由器的帮助下回溯出包经过的路径或包的源地址。

在IP溯源发展中,有很多技术,但是其中的很多方法,受到很多因素的限制,未能成为IP溯源的主流方法,而包标记法具备事后追踪,带内传输的优势,是当前的研究重点。

3 基于BP算法的IP溯源技术研究

针对上述问题,本文提出解决方案,采用BP算法,对攻击包进行初步检测,基于包标记算法进行改进,有效IP溯源,重构攻击路径。

3.1BP算法分析

BP 网络是反向传播(Back Propagation)网络[12-13]。BP算法是目前较为成熟的应用在前馈多层神经网络中的学习算法,采用最小均方差学习方式。

3.2基于BP算法的SQL注入攻击追踪

该算法利用BP神经网络的自适应和自学习的能力,通过对权值的不断调整,对其训练,使其从合法站点页面和以往SQL注入后的页面进行比较,总结出敏感特征的正常状态模型,作为敏感特征异常检测的模型。

3.2.1包标记算法描述

概率包标记是指路由器以某种概率将部分路径信息标记在通过此路由器的数据包中,受害者可以根据所获IP地址的频率对这些路由器进行排序,重构攻击路径。

在标记过程中,标记空间的设置很重要,特别是针对伪造源信息,要有所作用。此外,选取最合适的概率同样重要,设概率为d,那么任意距离的路由器是最后一个标记数据包的概率为1/d,受害者重构路径所需的数据包最少[16-17]。

3.2.2包标记策略的改进

(1)设计BP算法模型,对SQL注入攻击进行初步检测。

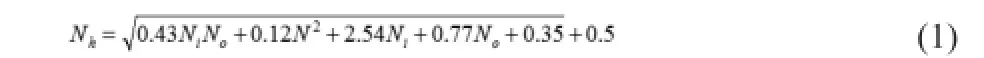

输入层节点个数为SQL注入攻击时,提取的异常特征向量的个数。输出层节点个数为1,输出0~1之间的实数,表示被检查页面的异常度。计算隐藏层节点个数的公式:

其中Nh为隐藏节点个数,Ni为输入层节点数,No为输出层节点数。神经网络的输出ep是0~1的模糊数,输出值越接近1,异常程度越大。当值越接近0,可认为是正常页面,没有SQL注入攻击。

(2)设计标记空间。

使用IP包头中未被使用的域来记录路由信息。在本文中,使用Identification域(16位)、标志域(1位)以及TTL域(5位),共使用25位。将32位的IP地址分为两片,将任意一片放在16位的Identification域,标志域的第一位用来标识分片的偏移:1表示该分片是地址的高16位,0表示是地址的低16位。使用TOS域的最后1位用来表示数据包标记的状态:0表示未被标记,1表示已被标记。

(3)标记概率的选择。

采用数据包中的TTL值代替包标记方法中的Distance域。

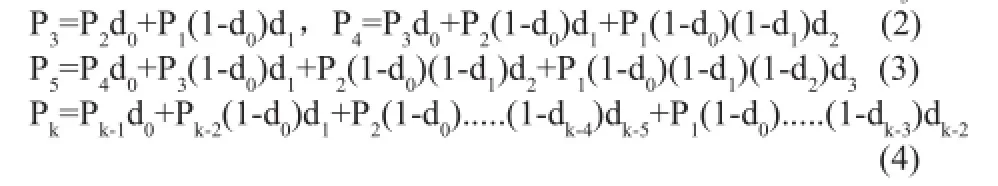

设路由器Ri对数据包的标记概率为为Pi。

取P1=1,当数据包到达R2时,P2=d0=1/2;当数据包到达R3时,

由前文知道,当Pd=1/d时,路径重构所需的数据包的数量最少,将其带入(2) (3) (4)公式,得:

d0=1/2=0.5,d1=1/6≈0.1667,d2=1/10=0.1,d3=19/270≈0.07,d4=27/502≈0.054,d5=863/19950≈0.043......如果,攻击者对数据包中的信息进行伪造,那么数据包中的距离域会设置很大,使得后面路由器标记数据包的概率变得很小,增加了溯源的不确定性[17-18]。所以在概率变的很小之前,选择一个合适的概率,为0.04-0.05,本文概率取值为0.04。

(4)路径重构。

从距离受害者1跳的路由器开始,将所有距离域d值相同的数据包按照offset的不同值分成8个集合,用n表示哈希函数的编号,取0,1,2,3,4,5,6,7。从d=0开始,攻击路径上到受害者距离为d的节点的每个上游路由器R,进行哈希运算。如果8个分片的哈希运算结果属于(d,n),那么将此路由器R计入到受害者距离为d+1处,并作为到受害者d处的一条边。依次处理,直到d为最大值而不能继续。

4 仿真结果及其分析

利用NS2对DDoS攻击进行模拟,得到关于收敛速度和精确度两方面的结果。

(1)收敛速度。

对于不同路径,分别模拟基本包标记和本文改进的概率包标记的过程,多次模拟再取平均值。

在本文中,p=0.04。

重构路径需要的包数量(平均值)

由上面实验数据可得:在本文提出的改进方案中,重构路径所需的数

据包数目只需要基本数据包的约1/4左右,达到了比较理想的收敛效果。

(2)准确率。

假设在距离受害者d处,已经得到k个路由器,其上游的路由器的数量为m个,对于任意一个32位的组合数,通过哈希检验的概率约为,在本文算法中的,误报数约为,基本包标记的误报数为,我们得到,准确率得到提高。

6 结束语

针对常见的Web攻击,采用BP算法对攻击包进行初步检测,在基本包标记算法基础上进行包头编码优化,并在NS2仿真测试。结果显示,基于BP算法的IP溯源技术,在理论方面具有高效、误差较小、路由负载得到有效减轻等优势。

由于本文提出的溯源方案,只是在网络虚拟平台上进行实验,且可供参考的理论文献数量有限,在实际Web攻击中,该方案需要进一步改善。

[1]魏春霞,张琳琳,赵楷.基于源地址伪造的Web服务DoS攻击防御方法[J].计算机工程与设计,2014,35(09):3034-3035.

[2]徐书欣,王希军.Web页面中SQL注入攻击过程及防御措施[J].信息技术,2014,8(08):187-189.

[3]刘小虎,张明清,程建,范涛.DDoS攻击建模仿真平台设计与实现[J].计算机工程与设计,2014,35(04):1361-1362.

[4]刘建军.Web入侵检测技术研究[D].北京邮电大学,2015.

[5]韩涛.基于解析树的SQL注入检测方法研究[D].哈尔滨工业大学,2013.

[6]余双成.DDoS攻击检测技术研究[D].北京邮电大学,2013.

[7]黄宸.Web服务DDoS攻击的防御技术研究[D].北京邮电大学,2013.

[8]靳娜.DDoS攻击下的数据包标记优化方案的研究[D].电子科技大学,2013.

[9]赵会平.面向DDoS攻击的溯源技术研究[D].电子科技大学,2013.

[10]林白露,杨百龙,毛晶等.IP溯源技术及其分类方法研究[J].电脑知识与技术,2012,34(05):3044-3045.。

[11]齐开诚.IPv4/IPv6网络攻击溯源系统的研究与实现[D].北京邮电大学,2013.

[12]卓林超,王堃.大数据中面向乱序数据的改进型BP算法[J].系统工程理论与实践,2014,34(06):159-162.

[13]任谢楠.基于遗传算法的BP神经网络的优化研究及MATLAB仿真[D].天津师范大学,2014.

[14]刘红.基于DPPM的IP追踪方法研究[D].上海交通大学,2013.

[15]奚洋.基于概率包标记的入侵追踪技术研究[D].南京航空航天大学,2013.

[16]冯波.基于IPv6的概率包标记路径溯源方案[J].计算机工程与应用,2016.