虚拟机之间通讯安全研究与实践

周 东

(南京广播电视大学,江苏 南京 210002)

虚拟机之间通讯安全研究与实践

周 东

(南京广播电视大学,江苏 南京 210002)

现如今互联网蓬勃发展,云计算技术和各种云端的应用也越来越广泛,其中基础设施即服务IaaS(Infrastructure as a Service)这种云端服务使用虚拟化技术来达成部署云端服务环境是常用的方式,然而位于同一架构之下的用户虚拟机之间的资料传输以及管理方面的安全问题对于云端服务提供商的管理员而言是一个挑战。文章提出一种建议,为既有虚拟化技术架构提供一种监测方法,通过此种方法来实现用户虚拟服务器之间的资料传输,经过用户授权且受到信任才允许访问以及在允许状况之外的情况发生时,能够发出警告并及时阻止,以防事态扩大。希望通过文章提出的建议方法解决用户之间分享资料时会出现的通讯安全问题,如未经授权的读取、未经授权的连接以及在上述状况发生时,能及时通知管理员以便介入处理。

云计算;云计算安全;跨虚拟机器攻击;虚拟化技术

随着网络技术的不断发展,云计算技术被提出,各种云端应用也随之应运而生。在实现部署各种云端计算服务的架构以及量化计算资源作统一管理中,虚拟化技术是经常被使用的技术,而其中基础架构及服务(IaaS)这种环境,是云服务供应商将自己所拥有的数据中心的计算、存储、网络等硬件资源量化,根据用户的需求分配所需的资源,并进行适当地配置,相关运用如Amazon的EC2。用户在申请过程中提出所需要的CPU数量、内存的大小、硬盘的储存空间大小等参数,Amazon在收到需求之后,随即量化数据中心的硬件资源并创建出一台虚拟服务器给用户。而在虚拟服务器(或称虚拟机)之间的资料传输产生的数据安全问题以及云计算服务供应商管理员所能介入作进一步处理的能力,就是本文的目标与重点。本文提出一种建议与方法,用以确保用户传输资料时的安全以及云计算服务供应商及时介入为用户解决问题的能力。

1 云计算虚拟化安全威胁

虚拟化是云计算的核心技术,同时也是其有别于传统计算方式的重要特征。通过对物理资源进行虚拟化,不但提升了硬件资源的利用率,还使得资源具有动态可扩展性,可以根据用户的实际需求动态分配,为用户提供弹性的计算资源。但虚拟化同时也产生了更多的安全问题,而且传统的安全防护措施已经不能够满足云计算的需求。

以下列出了虚拟化环境中需要考虑的几个主要安全威胁:

(1)虚拟机之间流量不可控。在虚拟化环境中,每台物理机上都承载着多台虚拟机,虚拟机之间通过虚拟化平台提供的虚拟交换机(vSwitch)进行通信,同一个虚拟交换机上的虚拟机是可以相互通信的,如果这些虚拟机不属于同一用户,则可能会造成相互攻击和数据泄露。同时传统的防护手段位于物理主机的边缘,如果一台物理机中的多台虚拟机之间发生通信,这部分流量将无法被外部安全设备监控和保护。

(2)虚拟机之间共享资源的竞争与冲突。在虚拟化环境中,由于多台虚拟机共享同一物理机资源,所以可能会造成资源冲突和竞争。如果没有正确配置和限制单一虚拟机的可用资源,则可能会造成个别虚拟机恶意占用资源,从而导致其他虚拟机出现拒绝服务的现象。另一方面,如果同一物理机上的多台虚拟机同时进行病毒扫描等大量占用物理资源的动作,当物理机资源耗尽时就会造成宕机,导致虚拟机业务中断。

(3)云平台对虚拟机的控制。由于虚拟机完全受到云平台的控制,并且通常同一个云平台中管理着节点中的所有虚拟机,所以云平台自身的安全就显得尤为重要。如果云平台组件遭到病毒感染或者篡改,轻则云服务的运行受到影响,重则导致用户数据丢失或泄露,虚拟机资源被非法用户控制。

(4)云数据安全存在风险。首先,大量用户数据集中存储,很容易被黑客大规模攻击;其次,多租户共享存储资源,系统数据和用户数据共存,导致无法对重要数据进行特殊保护,如果对不同用户的存储数据隔离不当,则会造成数据泄露的风险;最后,虚拟机数据大多以明文存储,一旦遭到黑客入侵,由于虚拟机间之间流量不可视且缺乏流量行为审计,黑客将可以轻易将数据转到其他虚拟机或外部服务器,用户很难发现数据失窃。

(5)云计算管理权限问题。在传统的IDC数据机房中,用户直接租用服务器或机柜,服务器权限大多由用户自己管理,而管理员只负责机房网络环境、物理机状态等维护。在云计算环境中,用户失去了对物理机的控制,而管理员则拥有更高权限,极有可能是因为管理员有意或无意的操作导致用户服务的终止,甚至数据丢失。

2 系统架构设计与建议

2.1 系统架构

本文所使用的云服务架构是VMware推出的vSphere架构(见图1)。

图1 VMware公司vSphere的架构

可以看到,此架构虽然稍显庞大,但是很好理解,Hypervisor为VMware公司出品的VMware ESXi以及建立在VMware ESXi上的VM虚拟机器,统一管理两者以及其他资源的管理中心VMware vCenter Server以及最后让管理员能远程登录VMware vCenter Server和VMware ESXi进行管理的VMware vSphere Client客户端。

VMware是虚拟化技术领域的领导者,拥有丰富的技术专利,成熟的架构以及市场环境,所以使用VMware架构最大的优势即部署云计算环境的过程中所遇到的问题会比较少,如令人头痛的兼容性问题、硬件支援特性等,VMware都有完善的测试与问题解决方案以及部署过程中遇到问题时所能获得的技术支持能力也非常强大,所以本文使用此架构进行实际操作。另一方面,VMware的vSphere也提供各种企业应用,如不停机的虚拟机器迁移等,更详细的资料可以参考VMware的官方网站。

2.2 系统架构设计

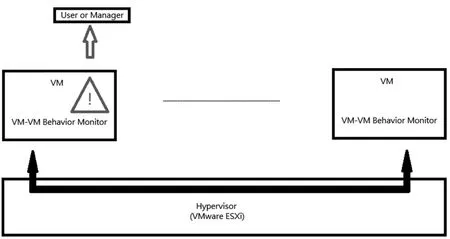

本文建议在构建完云计算环境之后,在用户部署的虚拟机(以下称为VM)的驱动程序中,附加VM与VM之间传输资料的功能之外,还必须有主机入侵防御系统等详细读取规则的监视模块,此监视模块能监视VM之间的资料传输行为,判断是否异常以及是否经过授权等。而异常状况可以通知用户或是云服务管理员介入处理,监视模块的概念如图2所示。

在每个VM所安装的行为监视模块中,如发现异常行为,则会通过报警机制通报用户或是管理员,通知用户受到攻击或受异常行为干扰,而通知管理员的目的在于,对一些连续攻击或是困扰用户的攻击,管理员可以通过较高的权限进行处理,如阻断VM双方的通讯,甚至能迫使攻击者的VM停机,然而让攻击者VM停机的做法必须事先确定用户规范,如明文规定用户出现恶意行为,管理员有权进行关停其虚拟服务器等声明,以避免用户与管理员之间产生纠纷。

最后本文所建议的监视模块是与驱动程序做捆绑安装的,目的在于解决Hypervisor以及虚拟服务器的最佳化问题。安装主机入侵防御系统应该也能解决一些用户安全上的问题,然而此类软件大多并非为虚拟化架构所打造,所以本文提出与驱动程序捆绑的方案更易操作。

2.3 系统架构实践

图2 监视模块概念

部署VMWarev Sphere所需的运行环境,最基本的是安装VMware ESXi(Hypervisor)的服务器一台,安装运行vCenter Server的服务器一台以及执行vSphere Client用以远程登录vCenter Server的个人电脑或是笔记本电脑。其中VMware ESXi所需的硬件重点是支持硬件虚拟化技术的至少两个CPU以及至少4GB的内存,并且不接受双核心CPU,不符合需求的硬件在安装VMware ESXi过程中会中断。另一方面,负责安装vCenter Server的服务器,最主要的需求是安装64位服务器操作系统。最后作为安装 vSphere Client远程登录vCenter Server的电脑,只要是普通个人电脑或是笔记本电脑都能流畅运行,并无特别的硬件需求。

顺利安装完成之后即可利用vSphere Client连入vCenter Server对VMware ESXi做管理,依照用户需求的资源建立VM虚拟机,部署完成后即可套用本文提出的建议和方法。虚拟服务器的驱动程序中所附加的VM之间资料传输功能的相关行为监视模块范例,如图3所示。

通过此模块可以检测出异常行为,并将异常行为分类显示在页面上,并列出详细的来源VM与目标VM两者的IP地址、事件发生的时间点等,接着便是通知用户或管理员相关的警告信息,概念范例如图4所示。

此警告信息可以通过各种方式发送给管理员或用户,可以通过电脑网络,或者通过短信来通知用户及管理员,以便增加用户使用上的安全以及管理员接收信息协助用户处理事件的能力。

借由以上架构的建议和方法来完成VM之间安全的、经过用户授权的资料传输,而通知管理员事件的最大用意在于管理员可以动用管理权限对恶意用户做封锁,另一方面通知用户相关事件则是可以避免损失扩大。

3 结语

希望本文的建议与方法,方便用户在虚拟服务器之间传输资料的同时,防范非法的或是未经授权的读取,也在用户受到对方恶意骚扰时,能让云计算服务供应商管理员有办法得知并给予用户一些帮助,协助用户进行处理。

图3 VM之间资料传输功能相关的行为监视模块范例

本文提出的方法依然有很多地方需要改进,例如通知管理员的机制。希望未来可以在各种智能手机上运行,通过信息发送或是其他方式通知云计算服务供应商管理员突发状况,而同样的通知机制也可以套用在用户身上。

图4 通知用户或管理员的警告信息,并连带攻击记录

最后,本文所提出的建议与方法,目的是期望有更多方案可以为广大云计算用户带来便利的同时,也能兼顾用户的数据安全。且不管是用户还是管理员,只要是云计算架构的一员,都能够为云计算架构的数据安全作出自己的努力。

[1]蔡天浩,陈彦仲,黄秀娟,等.一种应用于虚拟平台之实体隔离机制[M].台北:中华电信研究所资通安全研究室,2011.

[2]王笑帝,张云勇,刘镝,等.云计算虚拟化安全技术研究[J].电信科学,2015(6):1-5.

[3]RAJKUMAR B,CHEE S Y,SRIKUMANR V,et al.Cloud computing and emerging IT platforms:Vision,hype,and reality for delivering computing as the 5th utility[D].Australia:the University of Melbourne,2009.

[4]REINER S,TRENT J,ENRIQUILLO V,et al.Building a Mac-Based Security Architecture for the Xen Open-Source Hypervisor[J].IBM Thomas Watson Research Center,2005(11):5-9.

Research and Implementation for the Communication Security of VM to VM

Zhou Dong

(Nanjing Radio and TV University, Nanjing 210002, China)

Nowadays the Internet development is vigorous and the cloud computing technologies are proposed and each kind of cloud computing application is also widespread. The cloud service, IaaS(Infrastructure as a Service), is often deployed by virtualization technologies. The security issue of data transmission and management between virtual Machines is a big challenge of each cloud service provider.This paper proposes a monitoring method that makes sure the data transmission between virtual Machines authorized and data accessed with trust. Moreover, the system can give the user and the manager warning messages to prevent the insecure situation expansion. We hope our suggestion could solve security problem that appears when users sharing data. For example, the unauthorized accessing and the unauthorized connecting occur and the system can immediately notice the clouds service managers to solve problems. In hope that this paper can really improve the cloud computing security.

cloud computing; cloud security; virtualization; Inter-VM attack

周东(1982— ),男,江苏宿迁,科长,工程师;研究方向:计算机网络。