互联汽车的安全驾驶之道

Keith+Bromley

互联汽车并非什么新概念。早在20世纪70年代,它就频频出现在詹姆斯·邦德的007系列电影中,《霹雳游侠》(Knight Rider)的电视剧迷们也应该仍然对“Kitt”智能跑车记忆犹新。

无论是自动紧急呼叫eCall系统、GPS跟踪导航系统,还是能够连接移动热点的增强型信息娱乐系统等技术,都如雨后春笋般纷纷涌现;车联网(V2N)、车联车(V2V)等众多汽车与外部网络的连接方式,也即将成为现实。

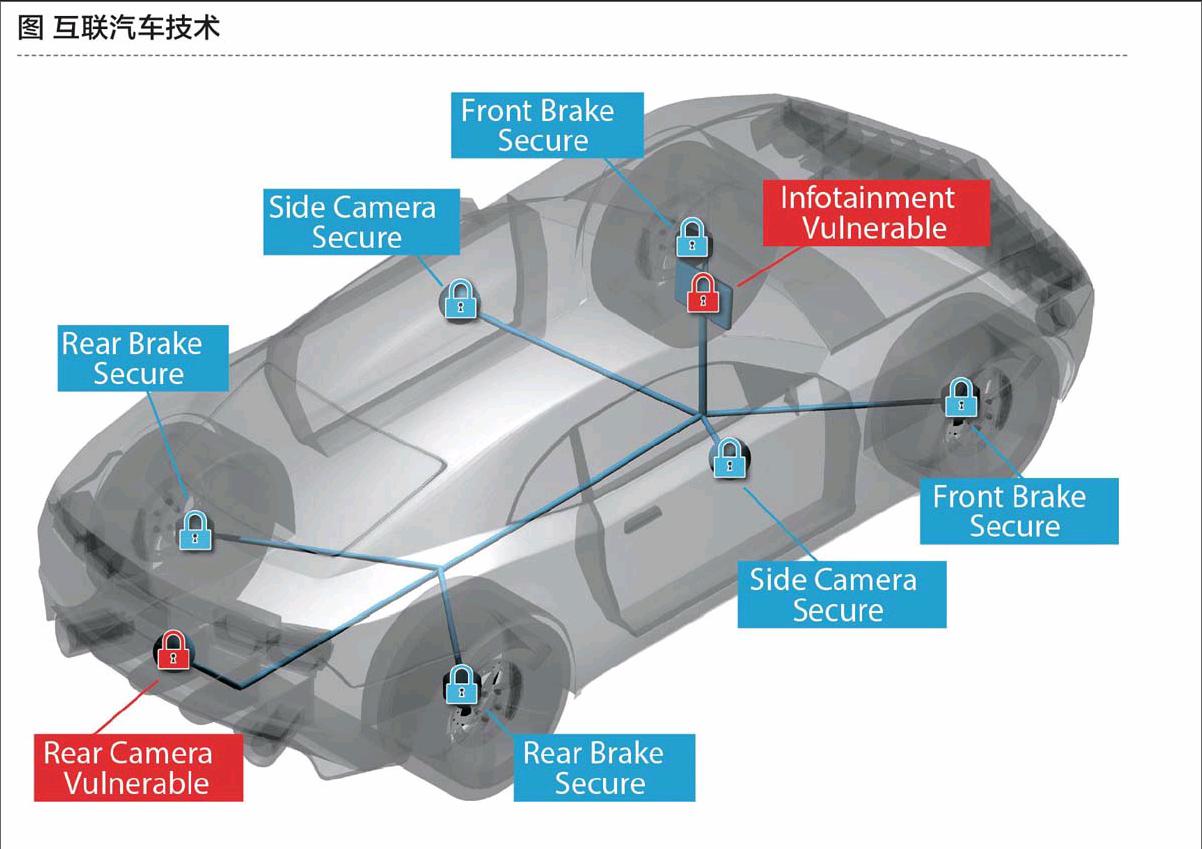

互联汽车的技术不仅带来了切实的好处,同时也成为了现代车主们的众望所归。然而随着车载系统的复杂性与集成度日益上升,安全威胁的数量与严重性也随之增加。

相关研究显示,网络黑客与“黑客主义者”可以对汽车展开严重攻击。黑客们对汽车以太网与TCP/IP的熟悉,致使攻击风险大幅上升。此外,网络的移动性也使得潜在的攻击媒介数量进一步增加。现代车辆与各类网络相互通信(如:移动、V2V / V2I / V2X、蓝牙、Wi-Fi、汽车以太网),而每一种都可能成为发起攻击的工具。

由于汽车软件无法如同IT系统那样轻松升级,所以一旦被置于“无约束环境”之下,将更加难以避免被漏洞所利用。同时,攻击者也可通过对车辆发起物理访问从而瓦解移动网络的综合保护机制。

所以必须对系统进行精心设计,以便在遭到破坏时能够确保所有子系统,尤其是安全性子系统依然能够抵御攻击。让拒绝服务类攻击在任何情况下都不能干扰车辆制动。

测试已知漏洞

MITRE的CVE数据库列出的被公众所熟知的普通漏洞,已经被几乎所有安全公司收入囊中。其中有部分安全漏洞专门针对某一平台、操作系统与应用,而某些漏洞则比较泛化,能够影响各个系统。目前,该数据库拥有50000多项条目,而国际电信联盟(ITU)及其它标准机构,已对CVE数据库的使用进行了标准化。

有些制造商针对已知漏洞提供了测试设备及系统的工具,而这些工具在概念与功能范围方面各有不同。对于不同漏洞,这些工具可以开展不同的测试,竭力防止黑客利用漏洞入侵系统,从而使系统瘫痪或被操纵。同时,汽车制造商可能还需要修改其中的部分工具,以适用于互联汽车。由于汽车网络通常拥有一些静态的预配置参数,IT网络将对这些参数进行协商或采用发现机制。

此外,汽车制造商需要对从网络基础架构、网关到操作系统的各系统组件进行深入测试。但仅仅对系统进行整体测试还远远不够,因为这不符合多层安全原则。目前,通过移动网络从车内网络到后端基础架构进行整体的安全评估,正变得日益重要。

发现未知漏洞

发动已知安全威胁对于黑客们而言可谓轻而易举,只需稍费工夫和耍点计谋,他们即可找到新的未知漏洞。黑客还可以利用这些漏洞操纵关键的车辆系统,“白帽黑客”已经公开展示了各种攻击试验。

所以,稳固的架构、清晰的设计以及综合测试方法是抵御未知漏洞的第一道防线,而最佳的控制则可以令黑客找不到任何弱点。据估算,每隔大约1000行精心编写的代码中即存在一个漏洞。所以即使某次攻击未能得逞,它仍会对个别组件造成以下影响:

●增加网络流量或函数调用次数

●延长反应时间

●破坏其与外部设备的通信能力

●增加内存消耗

为了评估稳定性以及抵御此类攻击的能力,系统中的所有层级与组件均需要检查。

当前的车辆系统以及复杂软件系统都非常容易受到攻击。因此,一方面汽车制造商及其供应商需要通盘考虑汽车安全,另一方面,他们需要针对每个组件进行大量测试,以确保系统稳定可靠。

以下方法可用来测试稳定性与反攻击力:

●压力测试:检测在正常运行情况下增加负载,并观察系统在此类状况下将做出怎样的反应。

●弹性测试:检测车辆在受到破坏或出现故障情况下的运行情况(如:传感器出现故障)。

●损伤测试:检查通信出错情况下(一般为延迟、中断以及收发错误的数据包)的汽车性能。

●功能与性能测试:检测正常情况以及受攻击状况下的安全性组件(攻击状况检测应成为安全性组件“标准”测试的一部分)。