无线网络安全策略研究

白洁仙

(山西工商学院 山西太原212000)

管理与创新

无线网络安全策略研究

白洁仙

(山西工商学院 山西太原212000)

探讨了无线网络的具体分类,无线网络安全与有线网络安全的具体差别包括:无线网络的开放性、移动性、拓扑结构缺陷,并在此基础上提出了相应的无线网络安全策略。安全策略包括:对系统的约定和假设进行分析,对无线网络的体系结构进行分析,分析无线网络的业务构成,分析网络和系统中的信任模型,对攻击系统和网络的攻击敌手模型进行分析,对已经存在的安全隐患进行归纳等,以期为相关的研究提供一定的借鉴。

无线网络 安全 策略

0 引 言

无线网络技术的本质是通过无线通信技术构架成的网络,通常情况下,无线网络允许其使用者建立远距离的无线连接,并完成网络内部的语音和数据交换。无线网络与有线网络在功能上十分相似,其主要区别在于传输媒介的差别。一般而言,无线网络与有线网络之间可以起到互为备份的作用。

目前我国较为主流的无线网络为小范围的无线局域网络和通过公众移动通信实现的无线网络。随着无线网络使用的日益广泛,其安全性受到人们的重视。本文主要介绍无线网络的具体分类,无线网络安全与有线网络安全的具体差别,并在此基础上提出了相应的无线网络安全策略,以期为相关的研究提供一定的借鉴。

1 无线网络的分类

一般而言,无线网络根据其用途、覆盖范围和传输速率的差别大致分为无线广域网、无线局域网、无线城域网、无线体域网和无线个域网,由于最后两种无线网络普及率相对较低,本文重点介绍前3种无线网络。

1.1 无线广域网

无线广域网主要通过卫星进行数据交换,其最大的特点是覆盖范围较广,目前流行的3G、4G技术,都是以无线广域网为基础进行数据交换的,其中,4G网络传输的速度一般在2,Mb/s左右。随着3G和4G技术的普及,一些国家标准化组织开始着手研发推广具有更高传输速率的新一代移动通信技术。

1.2 无线城域网

无线城域网主要是通过车载装置移动通信设备完成数据交换的,无线城域网一般可以覆盖城区内的绝大部分区域,其技术核心为移动宽带无线接入技术(MBWA)。无线城域网更加注重终端设备的移动性,通常要求在时速高达250,km的条件下,仍然可以保证网络畅通,无线城域网的前身为 IEEE 802.16 宽带无线接入技术。

1.3 无线局域网

无线局域网最大的特点是覆盖范围小、传输速率高,无线局域网的覆盖范围一般不超过直径50~100,m,其传输速率一般可以达到11~56,m/s。无线局域网络的技术核心为IEEE802.11 系列和HomeRF技术。IEEE802.11 标准系列包含 802.11,b/a/g 3个WLAN 标准,该技术主要是为了解决校园局域网络或办公室局域网络接入的需求,IEEE802.11/b技术的工作频段一般在2.4,GHz左右,其数据交换速度一般可以达到11,Mb/s,802.11,a的工作频段为5.15~5.825,GHz,数据传输速率可达到54,Mb/s,但由于该项技术的成本较高,因而推广率较低。

2 无线网络安全问题

一般来说,无线网络安全问题是相对于有线网络而言的,无线网络的开放性、移动性、拓扑结构、信号传输的不稳定性、终端设备的差异性都是其容易受到网络攻击的原因。

2.1 无线网络的开放性

开放性是无线网络最为重要的特点之一,也是其容易受到网络攻击的重要原因之一,只要是在无线网络覆盖范围内的终端设备,都可以通过各种方式接入无线网络,而有线网络较之无线网络则具有相对明确的物理边界。网络攻击者在攻击有线网络时,必须先通过接入有线网络,并通过网关和防火墙才可以实施攻击,而由于无线网络的开放性,为攻击者在信息截取、恶意注入信息、未授权使用服务等方面带来极大的便利。目前,DDoS 攻击现象在无线网络中十分普遍。

2.2 无线网络的移动性

无线网络的移动性是无线网络安全管理难度增加的主要原因,由于有限网络有光缆等连接媒介的限制,因而无法在较大范围内移动,无形中降低了管理的难度。而无线网络终端设备则可以在较大范围内自由移动甚至可以做到跨区域漫游,这极大地增加了对接入点认证的难度,同时移动设备终端几乎不存在有效的物理防护,这为攻击者的劫持破坏和窃听提供了极大的便利。攻击者可以在无线网络覆盖范围内的任意区域对无线网络发动攻击,而管理人员对于攻击者的追踪则变得十分困难,同时,移动性在VANET 中会产生位置隐私保护问题。

2.3 无线网络的拓扑结构缺陷

无线网络的拓扑结构是动态变化的,这为网络安全方案的实施造成了极大的困难。一般而言,有线网络的拓扑结构是固定的,为有线网络的安全方案及安全技术的部署提供了便利。而无线网络拓扑结构动态性、变化性的特点则存在极大的安全隐患,例如,WSN 中的密钥管理问题、MANET 中的信任管理问题。另一方面,无线网络环境中做出的许多决策是分散的,许多网络算法(如路由算法、定位算法等)必须依赖大量节点的共同参与和协作来完成,如 MANET中的安全路由问题。攻击者可能实施新的攻击来破坏协作机制(于是基于博弈论的方法在无线网络安全中成为一个热点)。

3 无线网络安全策略

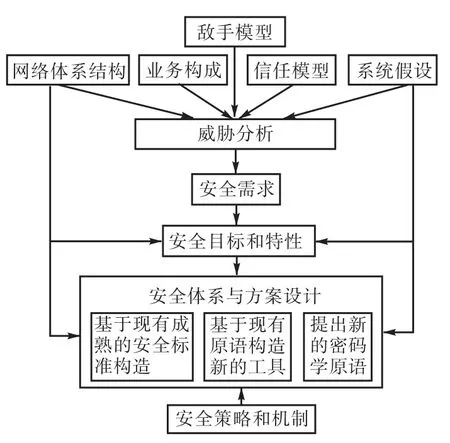

图1 无线网络安全问题解决思路Fig.1 Solution for wireless network security

一般而言,在遇到无线网络攻击时,基本解决思路如图1所示,第一步对系统的约定和假设进行分析,通常应该包含网络中各个相关节点的计算和对电源、通信、存储等能力的基本假设;第二步,对无线网络的体系结构进行分析,重点明确无线网络的网络规模、拓扑结构及其变化规律,节点移动速度、链路特征参数、网络异构特征;第三步,分析无线网络的业务构成(操作过程、工作流程)所涉及的所有相关实体以及业务通信的基本内容,分析其可能遭遇的安全威胁;第四步,分析网络和系统中的信任模型,明确方案涉及的相关实体和通信链路的信任程度,即通信链路或者实体是可信、半可信还是不可信的,思考并确定安全的边界;第五步,对攻击系统和网络的攻击敌手模型进行分析,主要分析攻击来自于系统内部还是外部,攻击属于主动攻击还是被动攻击,同时计算这些攻击可能导致的安全后果;第六步,对已经存在的安全隐患进行归纳,分析出无线网络共性的安全需求,包括无线网络的可用性、健壮性、保密性、完整性、认证性、信任管理、隐私保护等;第七步,则是在前面步骤的基础上设定无线网络的安全目标,以及实现这个目标需要满足的特征;第八步,根据安全目标和特性、网络体系结构、系统假设等最后确定安全体系或方案。

[1] 任伟. 无线网络安全[M]. 北京:电子工业出版社,2011:1-10.

[2] 朱建明. 无线网络安全方法与技术研究[D]. 西安:西安电子科技大学,2004.

[3] 张帆. 无线网络安全协议的形式化分析方法[D]. 西安:西安电子科技大学,2007.

[4] Lotz A D. The promotional role of the network upfront presentations in the production of culture [J]. Television&New Media,2009(2):3-24.

[5] Robinson L. The cyber self:the self-ing project goes online,symbolic interaction in the digital age [J]. New Media&Society,2009(2):93-110.

[6] Klastrup L. Book review:media,technology and everyday life in Europe:from information to communication [J]. New Media&Society,2007(2):177-180.

[7] Langdale J. Competition in Telecommunications [M]. Cambridge:MIT Press,2000.

On Wireless Network Security Strategies

BAI Jiexian

(Shanxi Technology and Business University,Taiyuan 212000,Shanxi Province,China)

This paper mainly discusses the classification of wireless network and the difference between wireless network security and wired network security,including the openness of wireless network,the mobility of wireless network and wireless network topological defect.Then,it proposes corresponding wireless network security strategies.The security policies include analyses of agreements and assumptions of the system,system structure of wireless network,composition of wireless network businesses,trust model of the network and the system,network and system adversary model,as well as a summary of existing safety loopholes,wishing to provide certain reference to relevant studies.

wireless network;security;strategy

TP3I9.3

:A

:1006-8945(2016)09-0013-02

2016-08-31