面向流量的海底光纤系统脆弱性分析方法

吴元立,司光亚,罗 批,荣 明

(1.国防大学a.信息作战与指挥训练教研部;b.研究生院,北京 100091;2.总参总医院信息中心,北京 100091)

面向流量的海底光纤系统脆弱性分析方法

吴元立1,2,司光亚1a,罗批1a,荣明1a

(1.国防大学a.信息作战与指挥训练教研部;b.研究生院,北京 100091;2.总参总医院信息中心,北京 100091)

摘要:选择网络流量传输成本作为海底光纤系统的脆弱性测度指标,提出了一种基于双层优化模型的海底光纤系统脆弱性分析方法,能够识别出特定毁伤预算下的脆弱点,并能对受损情况下重新分布的网络流量进行量化分析。最后,通过某假设地区的两大海底光纤系统验证了方法的有效性,探讨了动态脆弱性的一些特征并给出了相应的保护策略。

关键词:脆弱性分析;海底光纤;互联网基础设施;多商品网络流

0引言

海底光纤系统承载着全球95%的语音和数据流量[1],是互联网和全球通信的骨干基础设施,是重要的战争潜力目标。海底光纤系统主要由光纤着陆点、海底光纤、光纤分支节点组成,一个地区的海底光纤着陆点集合在一定程度上代表着一个地区的网络边界,通过海底光纤作为传输纽带中转该地区与外部网络的国际流量。海底光纤系统的微小扰动或人为破坏会对整个互联网造成重大影响,例如2006年的南海海域地震使得多条海底光纤发生中断,致使附近国家和地区的网络通信受到严重影响[2]。全球海底光纤系统由数百个单独的海底光纤系统构成,是一个典型的复杂系统,如何分析海底光纤系统的脆弱性节点或边并量化其毁伤效应,进而提供保护和优化策略是各国网络安全决策者关心的重要问题,通过建模仿真手段来对其进行脆弱性分析也逐渐成为网络安全领域的研究热点[3-4]。

在网络脆弱性研究方面,当前的互联网脆弱性研究多是围绕网络的结构指标(如网络联通性)展开的,例如Albert等[5]人分别研究了随机网络和无标度网络面对不同打击条件下极大连通片尺寸与网络规模之比、极大连通片平均最短路径与节点移除比例的关系。这类研究侧重从机理上发现不同性质网络在结构上的脆弱性特征,对于网络流量的动态行为及网络结构受损后流量的重分布缺乏考虑。

网络的服务能力不仅依赖于网络拓扑结构,也取决于网络流量的动态分布,一些研究者开始选择流量作为脆弱性测度指标对陆上互联网骨干网展开研究[5-8],例如,文献[5]建立了拓扑、路由和流量在内的多层次美国互联网模型来评估互联网基础设施脆弱节点,把流经某一节点的流量大小作为节点的关键性测度指标,通过仿真手段计算了节点被移除后的网络流重分布情况来分析网络的脆弱性。近年来,美国在海底光纤脆弱性研究方面取得了一些进展,文献[3]通过建立粗粒度的互联网模型,给出了海底光纤在大洲级别的脆弱性分析方法但是该方法缺乏对局部重点地区的描述能力。文献[4]通过搜集海底光缆的配置、着陆点、光缆系统容量等数据,应用Attacker-Defender模型[9]来分析海底光纤系统的脆弱性,但没有给出着陆点毁伤的分析方法,并缺少对流量随时间变化等特性的考虑。

本文在文献[3]的基础上,以网络流量传输成本作为海底光纤系统的脆弱性测度指标,在国家间流量需求分配方法中引入时间因素,提出了一种新的面向流量的海底光纤系统脆弱性分析方法,该方法基于双层优化模型,能够计算出特定毁伤预算下海底光纤系统的脆弱性节点或边集合,并能量化系统毁伤后重新分布的网络流。

1脆弱性分析方法

1.1建模框架

海底光纤系统本质上是用来实现流量在地区之间的传输,海底光纤系统运营商追求流量传输效益的最大化,即把给定的流量需求以最小成本完成传输。本文选择海底光纤系统的整体流量传输成本作为脆弱性测度指标,在特定的毁伤预算内,使得整体流量传输成本下降最多的节点或边的集合称为该毁伤预算下海底光纤系统的脆弱点集合。整体研究框架如图1所示。

拓扑建模将目标区域中的多个独立海底光纤系统的物理拓扑抽象成一个整体的逻辑拓扑网络;流量需求生成算法SCFlow根据各国互联网发展指数和时间因素生成节点间的流量需求矩阵;网络自适应优化模型应用多商品网络流理论配置流量需求在逻辑拓扑中的分配,追求网络流传送成本最小化;脆弱性分析模型在网络自适应优化模型和毁伤预算R的基础上计算出系统的脆弱点集合,追求网络传输成本最大化。

1.2拓扑建模方法

提出一种海底光纤系统逻辑拓扑建模方法,通过将国家抽象成节点,使得各个单独的海底光纤系统连接成覆盖全球的整体网络。在逻辑拓扑中,节点共分为3类,分别是国家节点、光纤着陆点节点、光纤分支节点。边是有向边,分为逻辑边和物理边两类,物理边代表实际的一段海底光纤,并受限于该条光纤的物理带宽,逻辑边没有带宽限制,用于连接国家和光纤着陆点,使得各个海底光纤形成整体网络。以东非海底光纤系统为例,图2给出了其不同的拓扑视角,在图2b逻辑拓扑中,南非等国家节点抽象表达了南非等国的国内整体网络,LD1-LD5表示5个不同的光纤着陆点,BU1-BU4表示该光纤系统中的4个分支单元,具有路由功能,逻辑拓扑中的物理边用有向实线表示,逻辑边用有向虚线表示。这种拓扑建模方法可将待研究区域的多个独立的海底光纤系统通过国家和着陆点连接成为整体的逻辑拓扑网络。

1.3网络流量需求矩阵生成算法

虽然针对互联网流量测量已有大量研究[10],但是由于其复杂性,地区之间的流量强度还没有定量的测量数据[11]。由于地区的互联网发展水平与当地的互联网人数和平均下载速度成正比,我们将互联网发展水平定义为当地互联网人数和平均下载速度的乘积。本文改进了文献[4]的Gravity模型,通过综合考虑互联网流量的时间特性和地区间流量的双向流动不对称性,提出了网络流量需求分配算法(SCFlow)

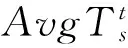

Ni=Hi*Si

(1)

(2)

(3)

(4)

在算法SCFlow中,式(1)计算某地区的互联网发展水平;式(2)基于Gravity模型思想,在互联网流量总量基础上根据地区间互联网用户数量计算了地区之间交换的互联网平均流量;式(3)计算地区间单向的流量分配策略,这里体现了流量双向流动的不对称特性,例如美国拥有大量的互联网使用者和发达的互联网基础设施,而南非互联网发展水平相对较弱,现实中从美国流向南非的互联网流量(即南非从美国的下载量)要远大于南非流向美国的流量;式(4)体现了互联网流量的时间特性,地区的互联网流量随当地时间而呈周期性的曲线变化,根据t地区所在时区和UTC(世界协调时)时间计算某一时刻从s流向t的网络流量,函数映射关系通过图3所示的互联网流量统计数据[12]拟合生成。

1.4网络自适应优化模型

基于SCFlow算法,给出面向成本最优化的网络自适应优化模型来解决全球海底光纤中的流量分配问题。

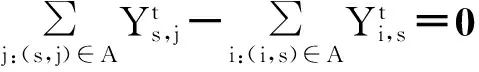

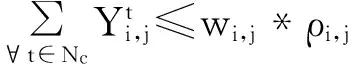

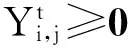

定义:点集合:设N为节点集合,Nc为国家节点的集合,Nt是海底光纤着陆点的集合,Nc是N的子集;边集合:A为有向边集合。

决策变量:

目标:

(5)

约束于:

(6)

(7)

(8)

(9)

(10)

(11)

(12)

1.5脆弱性分析模型

外部威胁可能会使得系统的部分组件失效,对海底光纤系统而言,可能受到威胁的组件包括海底光纤着陆点和海底光纤本身,当组件失效后会引起失效组件原来承载的流量进行重新分配或丢弃,进而造成系统整体流量传输成本上升和流量损失。本节基于文献[5]提出的Attacker-Defender模型,提出了一种基于双层优化模型的海底光纤系统脆弱性分析方法,该方法的本质是双层max-min混合整数优化问题,其中,网络自适应优化模型追求流量传输成本最小化,而外层的脆弱性分析模型旨在最大化这个最小值。

美军缴获的塔利班手册上写道:通过公开渠道可搜集到目标80%的情报[13]。事实上,telegeography等机构每年都会发布全球海底光纤系统的详尽信息,因此,在脆弱性分析模型中假设脆弱性分析方拥有网络的拓扑结构信息,其目标是选择能给网络的整体传输能力带来最大破坏效果的一系列边或节点的集合。在该方法中,假设某一条海底光纤的毁伤会使该条光纤丧失全部的流量传输能力,光纤着陆点的毁伤会使得该着陆点及相连光纤全部丧失流量传输能力。

额外数据:pi,j:边(i,j)受损后传输单位流量所需支付的惩罚费用,单位为元/Gbps;n:毁伤预算,即允许被毁伤的边或着陆点的数量上限,单位为个。

额外的决策变量:Xi,j:布尔变量,若边(i,j)毁伤,则该值为1,否者为0;Xa:布尔变量,若着陆点a毁伤,则该值为1,并将使所有相连边失效,否者为0;

目标:

(13)

约束于式(6)~(12),

(14)

Xi,j=Xj,i,∀i,j∈A

(15)

Xi,j∈{0,1},∀i,j∈A

(16)

Xa∈{0,1},∀a∈Nt

(17)

Xa=0,∀a∈N-Nt

(18)

2实验与讨论

2.1实验设计及数据来源

某假设区域有两大海底光纤系统,分别为“一号海缆”和“二号海缆”,这两大海底光纤系统连接着A-E 5个国家,是该大洋区域的核心网络通道,相关信息见表1和图4。实验以这两大海底光纤系统组成的整体网络为例,设计了多个实验展开脆弱性分析。

实验基于Microsoft Visual Studio 2012环境开发,该海底光纤的逻辑拓扑、流量需求矩阵等数据保存在Access数据库文件中,网络自适应优化和脆弱性分析模型求解通过Google OR tools (http://code.google.com/p/or-tools/)实现。假设该区域中5个国家之间每秒钟平均总流量需求为15Tbps,根据1.3节算法,可计算得出各国间平均流量需求矩阵F:

根据网络拓扑建模方法和网络自适应优化模型,可得到这两大海底光纤系统对应的逻辑拓扑和相应的网络链路负载状态,如图5所示,可以看出,部分光纤接近满负载运行状态。

2.2实验

2.2.1平均流量脆弱性分析

本节不考虑时间因素,仅在平均流量的基础上考察不同的毁伤预算和不同链路负载情况下边阻断对系统的影响,包括实验1a和实验1b两个对比实验,实验1a中总流量需求为15 T,使得链路负载接近饱和状态(见图5),实验1b中将总流量需求调整为7.5 T,使得链路负载较轻,这与实际的海底光纤系统运行状态较为吻合。

在结果的分析上,采用归一化方式处理(见图6),横坐标为毁伤预算,最大值为10,纵坐标选取了总损失流量百分比、AD间损失流量百分比和传输费用百分比3个指标在同一张图表中表示,其中,传输费用百分比的分母固定为毁伤预算为10的传输费用,后续实验依照此处理方式进行结果分析。由于A国和D国为该假设区域的两大互联网大国,所以选取AD间的损失流量百分比作为研究指标。

图6给出了实验1a和实验1b在不同的毁伤预算下的流量及传输成本曲线,根据1.5节的脆弱性分析模型,表3给出了毁伤预算为1到5的情况下的系统脆弱点集合,其中,E前缀代表海底光纤,V前缀代表着陆点。结合图6和表3可以看出:

从毁伤效益比方面,在实验1a中,当毁伤预算由1提升到2时,毁伤效益比(总损失流量/毁伤预算)上升最快,可使得总损失流量从5%迅速上升到43%,而毁伤预算大于6时上升曲率较小。存在流量损失能力跃升缓坡,毁伤预算由2提升到3或由4提升到5均没有造成总体流量损失的提升,仅仅只是轻微提高了总体传输费用,这是因为光纤系统对流量进行了重新路由,并且新的传输路径带宽能够满足流量传输的需求,但使得路径传输距离变长,增加了传输总费用。可见整个光纤系统的重新路由能力是系统遭受毁伤的情况下保持传输能力的重要基础,这符合文献[4]得出的结论。

在脆弱性节点分析方面,实验1a的拓扑结构中,C国仅有两个海底光纤出口,且接近饱和状态,作为流量大国的A国和D国均有3条以上海底光纤出口,因此在毁伤预算小于3的情况下,C国的主要进出口光纤受到毁伤会大量削弱甚至切断C国与外界的流量传输;从图6a也可以看出,在毁伤预算小于3的情况下,对AD间的流量没有造成影响,而当毁伤预算达到4时,AD间的流量传输被完全阻断,因为E14-15,E28-29,E27-25和E32-31这4条毁伤光纤均位于AD间的几条主要路径上,毁伤后将使A国和D国分属两个连通片,其流量传输在拓扑结构上完全被阻断,但由于4个毁伤点相距数千公里,很难有攻击者(恐怖组织或自然灾害)具有这种能力,这种地理分布使得互联网基础设施具备了相当强的抗毁性,这与互联网到目前为止还没有发生过大尺度的瘫痪式断网现象相一致。

实验1b中链路负载较轻,这与现实中海底光纤系统运营状态较为接近,毁伤预算为1时将不会造成整体流量的损失,只会使得流量被重新路由到更长的传输路径上去,进而使运营费用由14.5%上升到15.5%,现实中海底光纤系统面临的威胁多是小概率的地震等自然灾害,这与现实中单独发生的自然灾害不会对全球互联网造成严重影响的现象相一致。

从表3可以看出,随着毁伤预算的改变,系统中的脆弱边集合会发生改变,即毁伤预算小时对应的脆弱边集合并不一定是毁伤预算大时对应的脆弱边集合的子集,例如在实验1b中,毁伤预算为1时的脆弱边集合(E23-27)并不是毁伤预算为2时的脆弱边集合(E10-15和E26-29)的子集。

2.2.2时变脆弱性分析

本节考虑时间因素对脆弱性的影响,分别选取UTC=20:00(实验2a)和8:00(实验2b)两个时间点分析海底光纤系统的脆弱性,与2.2.1节一样,本节也只分析脆弱边的影响,总平均流量需求均为15 T。

实验2a中,UTC=20:00,A,B,C,D和E的当地时间分别为2:00,3:00,13:00,13:00和2:00,根据2.3节TrafficByTime算法可得出总流量需求为14 741 G,AD间流量需求为4 341 G,各国瞬时流量系数(瞬时流量/平均流量)分别为0.35,0.35,1.65,1.65和0.35,可以看出A,B,E所在地区由于时间为凌晨,用户下载流量较少,而C,D则由于在午后一点,下载较为活跃,可计算得到其流量需求矩阵F:

实验2b中,UTC=8:00,A-E当地时间分别为14:00,15:00,1:00,1:00和14:00,根据1.3节TrafficByTime算法可得出总流量需求为21 060 G,AD间流量需求为4 449 G,各地瞬时流量系数(瞬时流量/平均流量)分别为2.48,2.0,0.47,0.47和2.48,可计算得到流量需求矩阵F:

根据2.5节的脆弱性分析模型,图7给出了实验2a和实验2b在不同的毁伤预算下的流量及传输成本曲线,表4给出了毁伤预算为1到5的系统脆弱边。

从图7和表4可以看出,时间因素对系统脆弱性的影响是明显的,由于流量分布的不同,同样的毁伤预算下系统在不同时间的脆弱边集合是不同的,例如,毁伤预算为2时,实验2a的脆弱边集合为E10-15和E26-29,而实验2b的脆弱边集合为E14-15和E32-31。当毁伤预算由0提升到2时,实验2a的总流量损失比实验2b跃升得更快。时间因素对系统脆弱性也是有限的,可以看出,当毁伤预算足够多时(大于等于3),会从结构上选择使整体网络连通性下降最多的目标,这与实验1的系统脆弱边集合基本是一致的。

2.2.3光纤和着陆点均可毁伤情况下脆弱性分析

本节研究对海底光纤系统中光纤和着陆点均可毁伤情况下系统的脆弱性(实验3),不考虑时间因素,设总平均流量需求为15 T,流量需求矩阵与实验1a一致。根据1.5节的脆弱性分析模型,图8给出了实验3在不同的毁伤预算下的流量及传输成本曲线,表5给出了毁伤预算为1到5时的系统脆弱节点或脆弱边集合。

可以看出,与实验1a一样,在毁伤预算较少(毁伤预算小于3)的情况下,C国的光纤着陆点受到毁伤会使得C国流量损失最大甚至与整体网络脱离开,当毁伤预算增加时,流量吞吐最大的A国着陆点成为系统的脆弱点集合,例如,当毁伤预算为3时,A国所有的3个海底光纤着陆点均为打击目标,且使整体流量损失达到65%。

同样的毁伤预算情况下,着陆点的毁伤会使系统损失略大于光纤毁伤(实验1a)造成的损失,因为着陆点毁伤后,其相连光纤也无法再传送流量。各国的海底光纤着陆点是有限的,由于本文只选择了两个海底光纤系统作为实验对象,每个光纤着陆点的连边较少,当光纤系统足够多时,每个光纤着陆点的光纤连边数量较多,此时,海底光纤着陆点的毁伤会带来系统损失的跃升。

3结语

通过上述基于实际数据的相关实验分析,本文得到如下启示:1)海底光纤系统的脆弱性是动态的,由拓扑结构、流量分布、时间等多种因素综合决定。当毁伤预算较小时,随时间变化的流量成为脆弱性的关键因素,而当毁伤预算足够大时,结构连通性又成为影响系统脆弱性的主导因素。在系统脆弱点分析方面,当毁伤预算小且能够对某重要区域流量构成封锁时,该区域的着陆点或进出口海底光纤成为系统的脆弱点集合;当毁伤预算足够时,支撑重要区域之间的连接路径成为系统的脆弱点集合。2)海底光纤分布的广域性和自身的鲁棒性使得单个地点的自然灾害不会对整体互联网造成重大损失,而非国家性的恐怖组织不具备对跨大洋的多处海底光纤脆弱点进行打击的能力,同时,具备这种打击能力的大国由于全球性合作关系又不具备这种意愿,这使得海底光纤系统作为互联网基础设施具备了相当强的鲁棒性,所以互联网诞生以来还没有经历过全球范围的断网事故。3)增加海底光纤带宽和流量的多路径路由能力能有效提高网络鲁棒性,增加国家的光纤着陆点数量可有效提高国家的网络抗封锁能力。4)不同毁伤预算下的脆弱点集合不具备包含关系,若m>k,则毁伤预算为k时的脆弱点集合不一定是毁伤预算为m时的脆弱点集合的子集,这对有限预算下的防御方案制定有启示作用。5)不同评估方法下测得的共性脆弱性节点成为国家需要重点保护的节点,但是海底光纤系统作为一个整体系统,对某地区重要的脆弱性节点很可能在远洋或别国的控制范围内,例如,实验1a中当毁伤预算为4时造成了AD间网络联系的完全阻断,这几个脆弱点均在D、E近海,这对A国制定相应的保护策略造成了一定困难。

本文突破了以往的面向拓扑结构的脆弱性研究手段,针对重要的互联网基础设施——海底光纤系统,构建了支持毁伤后网络流量重分布的海底光纤系统脆弱性分析方法,其研究方法和研究对象对中国互联网基础设施保护具有重要意义。

参考文献:

[1]International Cable Protection Committee. About submarine telecommunications cables[DB/OL]. [2015-03-06]. http://www.iscpc.org/.

[2]International Cable Protection Committee. Submarine cable network security[DB/OL]. [2015-03-06].http://www.iscpc.org/.

[3]Omer M, Nilchiani R, Mostashari A. Measuring the Resilience of the Global Internet Infrastructure System[C]// The 3rd Annual IEEE International Systems Conference. Vancouver, Canada: IEEE, 2009:156-162.

[4]Crain J K. Assessing resilience in the global undersea cable infrastructure [D]. California: Naval Post Graduate School, 2012.

[5]Albert R, Jeong H, Barabási A-L. Error and attack tolerance of complex networks[J]. Nature, 2000, 406(6794): 378-382.

[6]Yan G, Eidenbenz S, Thulasidasan S, et al. Criticality analysis of Internet infrastructure[J]. Computer Networks, 2010, 54(7): 1169-1182.

[7]Cetinkaya E K, Broyles D, Dandekar A, et al. Modelling communication network challenges for future internet resilience, survivability, and disruption tolerance: a simulation-based approach[J]. Telecommunication Systems, 2013, 52(2): 751-766.

[8]Cetinkaya E K, Broyles D, Dandekar A, et al. A comprehensive framework to simulate network attacks and challenges[C]// Proceedings of the 2nd IEEE/IFIP international workshop on reliable networks design and modeling (RNDM). Moscow, Russia: IEEE, 2010: 538-544.

[9]Brown G, Carlyle M, Salmerón J, et al. Defending critical infrastructure[J]. Interfaces, 2006, 36(6): 530-544.

[10]Chang H, Roughan M, Uhlig S, et al. The many facets of Internet topology and traffic[J]. Networks and Heterogeneous Media, 2006, 1(4): 569-600.

[11]Leland W E, Taqqu M S, Willinger W, et al. On the self-similar nature of Ethernet traffic[C] //ACM SIGCOMM Computer Communication Review. San Francisco, Calif: ACM, 1993: 183-193.

[12]James Cook University. Internet accounting system[DB/OL]. [2014-12-30]. http://www.jcu.edu.au/internetaccounting/traffic/.

[13]Federation of American Scientists. Al qaeda training manual. federation of American scientists[DB/OL].[2015-03-06]. Http://www.fas.org/irp/world/.2006.8.1.

(责任编辑李进)

Vulnerability Analysis Method for Global Undersea Cable Infrastructure Based on Network Traffic

WU Yuanli1,2, SI Guangya1a, LUO Pi1a, RONG Ming1a

(1.a.The Department of Information Operation& Command Training; b.The graduate School, NDU of PLA, Beijing 100091, China ; 2.The Department of Information, The 309 Hospital of PLA, Beijing 100091, China)

Abstract:This paper chooses network traffic as the vulnerability metric for global undersea cable infrastructure and proposes a vulnerability analysis method based on bi-level optimization theory which can identify the most vulnerable parts of the system under specific damage budget and take quantitative analysis for the rerouted traffic because of the damaged parts. Finally, the vulnerability analysis method is verified with two undersea cable systems in a certain hypothesis region, and characteristics of the dynamic vulnerability and corresponding protection strategy are discussed.

Key words:vulnerability analyze; undersea cable system; internet infrastructure; multi-commodity flow

文章编号:1672—3813(2016)02—0014—08;

DOI:10.13306/j.1672-3813.2016.02.002

收稿日期:2015-05-02;修回日期:2015-12-23

基金项目:国家自然科学基金资助项目(U1435218,61273189,61403401,61174035)

作者简介:吴元立(1985-),男,辽宁辽阳人,博士研究生,工程师,主要研究方向为战争模拟、网络建模仿真。

中图分类号:TP393.4; TP393.08

文献标识码:A