一种改进的社会网络动态信任模型

刘雪亮,胡晓辉

(兰州交通大学 电子与信息工程学院,甘肃 兰州 730070)

一种改进的社会网络动态信任模型

刘雪亮,胡晓辉

(兰州交通大学 电子与信息工程学院,甘肃 兰州 730070)

社会网络中,针对信任计算过程中出现的恶意节点通过提供低质量服务和节点的动态摇摆的攻击从而达到某种利益而导致网络中恶意服务的增多,导致节点之间的信任不可信或者不可靠,给节点的交互带来一定的不安全性等问题进行了研究。通过分析节点的信任评估行为,节点共谋产生不信任的推荐,提出了一种改进的信任形成和计算方法。通过引入节点的主观评价和客观评价,结合GTFT和TFT博弈激励策略对推荐过程中不诚实的信任推荐给予相应的惩罚策略。仿真结果表明,根据节点主观评价与客观评价所形成的直接信任和通过博弈计算的推荐信任在一定程度上能够促进节点理性地参与网络行为,改善网络中信任计算的不可信和不可靠问题,使得网络中攻击节点逐渐减少。

博弈论;反馈值;激励策略;信任推荐

0 引 言

社会网络推荐系统中存在节点之间和节点对服务的信任评估行为,例如基于效用的推荐系统、基于信任的推荐系统等。在评估过程中存在一些问题,节点在累计了一定的信任以后,由于节点之间的合谋或者背叛改变策略形成对网络的损害,对于提供真实服务或者交互经验的节点评估为低信任节点,对提供虚假服务或者虚假交互经验的恶意节点评估为高信任节点,即网络过程中的“动态摇摆”行为。因此,如何遏制节点在评估过程中的不理性行为是文中研究的重点。

文中提出一种基于节点信誉设计的动态更新的信任评估方法。节点的信誉由直接信任和间接信任组成,分析节点的主观行为和客观行为遏制节点的虚假评估。在节点交互的不同时期增加不同的激励策略给予惩罚,解决间接信任中存在的攻击问题。博弈纳什均衡更能反映节点间的信任关系[1]。文献[2]利用博弈论原理分析在评估过程中的节点信誉,更新节点信誉值,有效防止节点共谋。在节点评估后考虑服务自身属性,考虑节点的评估值与节点评估值之间的差异分析节点评估的真实性。真实评估能够增加节点的信誉,虚假评估使得节点的信誉下降,动态地分析节点不同时期信誉度的变化情况。在提供服务节点与请求服务节点之间进行博弈,通过信誉惩罚激励节点提供真实的交互经验,从而使得信誉系统能够有效地改善动态摇摆节点行为。通过博弈达到的纳什均衡不一定为最优解,所以要不断计算信任评估过程中节点的信誉的变化。节点调整策略后达到纳什均衡,同时希望自身的受益最大从而寻求最优解。

1994年,Marsh在网络研究中提出信任模型,认为信任是一种对于实体的可靠性的信念[3]。Kamvar等提出的EigenRep模型跟踪其历史交互过程中对其他节点的历史信任计算全局信任,其直接信任计算方法为满意的不同程度无法判断,信任模型计算本地信任值是在评价过程中的节点i对节点j的满意与不满意次数的差值来判断直接信任[4]。Song提出的PeerTrust信任模型认为节点之间的信任由个别因素决定,不需要计算全局信任[5]。李俊等改进了EigenRep模型,提出利用时间因子、失败惩罚因子、交易价值等更新直接信任[6]。

1 理论研究

(1)信任。

信任是节点在与其他节点交互过程中对于其他节点的评判,以及能力的反馈[7]。信任是节点通过与另一节点交互使其自身信任其他节点的可能性的大小。节点的信任值从其本质上来说,不仅与其物理属性真实,而且也与节点的行为动作真实,不但表现出节点的物理能力,也表现出了节点对于执行行动的意愿[8]。信任推荐模型通过节点评估,计算正面与负面评估所得效益值[9],从而得到节点的信任值。信任值的高低决定了系统是否推荐内容给节点。

(2)激励机制。

在激励机制的研究中,基于虚拟支付的激励机制通过提供虚拟货币的奖励跟踪节点交互过程,但是交互过程中费用不透明,难以通过真实费用设置激励机制[10]。基于互惠的激励机制在节点长期交互的情况下较有效,而对于新加入节点不能提供较好的策略。基于信誉的激励机制,节点分析自身属性和其他节点推荐累计信任。在评估过程中评估不实需要进一步研究[11-12]。

TFT是节点选择的策略,是上一时刻交互节点选择的策略;GTFT是节点在TFT策略选择的基础上允许交互节点一定的背叛[13]。

文中在分析节点信誉度的基础上,提出了一种动态激励机制提供节点的信誉,在基于信誉机制缺乏惩罚的基础上综合惩罚研究模型。通过每一轮博弈,不同行为策略导致不同的收益函数,从而支配行动,激励节点的理性行为。

2 评估模型

文中研究的社会网络中节点信任传递过程中信任评估行为,信任度评估模型是通过分析节点与其他节点交互时,对交互过程的一种信任的评估,通过分析不同可信度评价请求节点对提供服务节点信任评价过程,引入节点可信度,节点的直接信任和间接信任的形成是在信任计算过程中增加惩罚来激励节点在网络中理性的行为。

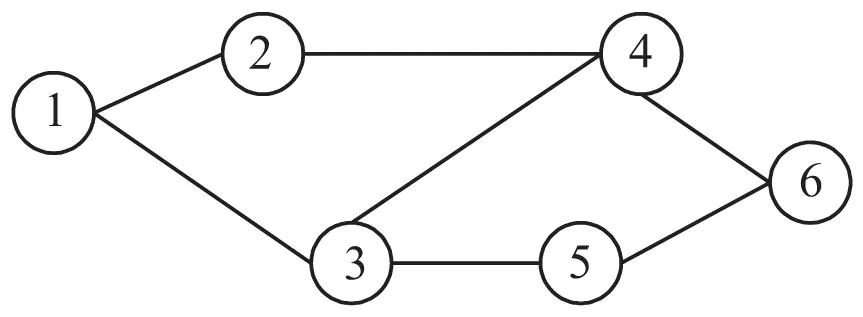

2.1 信任网络

基于推荐的信任计算过程中,请求服务的节点发布服务的需求,系统通过反馈给用户提供服务节点的信誉度,节点选择信任度较高的节点进行交互。网络中信任传递过程如图1所示。

图1 网络中信任评估模型

节点对信任的评估包括两个部分:直接信任与间接信任。直接信任是节点与节点直接信息交互时,根据交互属性计算的信任值,分为主观的评价产生的信任和客观评价产生的直接信任。文中考虑节点的主观评价和客观评价产生的直接信任。根据节点的直接评价可信度和服务节点的直接交易信任度计算。间接信任是节点在请求该节点服务之前由于不知道该节点是否为恶意节点而询问自己的朋友所得的该节点的信任值。通过间接信任度推荐用户推荐可信度的评价判断节点的间接信任。

2.2 直接信任

(1)节点的主观评价。

节点在交互过程中对提供服务的节点提供服务是否满意的评价值,评价节点Ei与服务提供节点Gj对第t次交互的满意度评价为一系列离散的、区间在[0,1]中的服务请求节点在不同交互周期的评价值。

TSi→j,t=(Ei,Gj,t),TS={TSi→j,1,TSi→j,2,…,TSi→j,t}

(2)节点的客观评价。

请求服务节点提供的服务质量的需求与提供服务节点实际提供的服务质量相减,请求节点提供的服务需求质量为QEi→Gj,服务节点提供的服务质量为QGj,质量间的差值为Mi=QEi→Gj-QGj。假设请求节点优先,服务的质量达到节点的请求,认为满意度为自己请求服务的质量,服务质量在比需求小的情况下,认为被服务节点欺骗,在其提供的服务质量的基础上增加一个惩罚。

(1)

节点综合评价满意度为:

Si=α·TSi+(1-α)·RSi,0≤α≤1

(2)

一般系统更加相信实际检测的数据,节点的客观评价满意度占比更重。文中设置α=0.2。

(3)节点评价的可信度。

通过节点主观评价和客观评价的相似性,判断节点评价的相似性。节点的主观评价序列TS={TS1,TS2,…,TSi},客观评价序列为RS={RS1,RS2,…,RSi},评价可信度为:

(3)

评价的可信度值越大,表示评价越可信。

节点直接信任度为:

(4)

2.3 间接信任

节点k向节点i提供的关于提供服务节点j的间接信任,推荐信任计算模型公式为:

Tj=ωi→k·Rk→j,ωi→k=exp(-d(i,k))

(5)

其中,ωi→k指节点的信任推荐根据节点路径递减的函数;Rk→j指推荐节点k提供的关于节点j的直接信任。

综合信任值为:

(6)

由于理性节点更信任自身的直接信任,所以直接信任所占比重较大,取β=0.6。节点信誉值为所有节点对其节点信任值的平均值。

(7)

3 基于可信度的动态激励策略

节点请求服务的过程如下:节点向周围节点提出服务请求,其中部分节点会根据情况自己响应该节点发出的请求或者推荐其他节点来响应请求,当得到这些响应节点的服务后,节点获取其信任值,包括直接信任和推荐信任来判断是否与其交互,直接信任能直接判断与其是否交互。在没有直接信任的情况下,通过获取其他节点的推荐信任判断是否交互,节点i得到节点(k,m,n…)提供的关于节点k的信任推荐,节点在得到信任推荐后,判断是否接受其信任推荐并与推荐的节点交互。如果共谋节点提供了关于推荐的节点的虚假信任信息,节点与其交互会得到损害[14]。

本节将提出一种改进的激励节点真实推荐的策略,引入到信任计算公式中。由于共谋节点的不能有效抑制,合谋节点采取的行动使提交服务请求较低,服务节点提供低质量服务,请求节点给予较高满意度,共谋节点之间能够累计较高的信任,使得网络中的节点推荐请求的信任度的真实性无法判断。

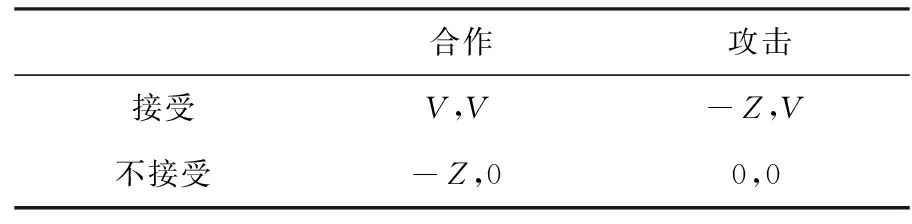

3.1 博弈分析

本节分析节点信任推荐过程,请求节点1和信任推荐节点2加入博弈,博弈的结果是节点1采取合作或者攻击策略,节点2接受或者不接受节点1提供的策略。节点1合作是指节点提供关于请求服务的推荐真实交互信息,节点2背叛提供共谋节点的虚假推荐信任。两节点支付矩阵见表1。

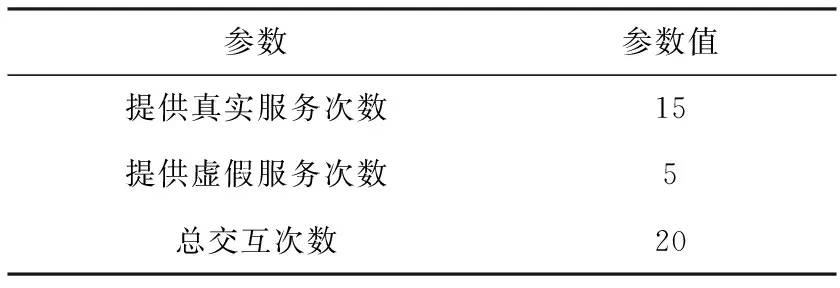

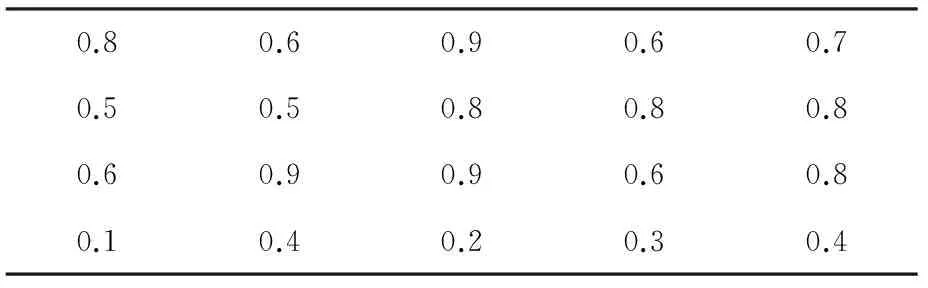

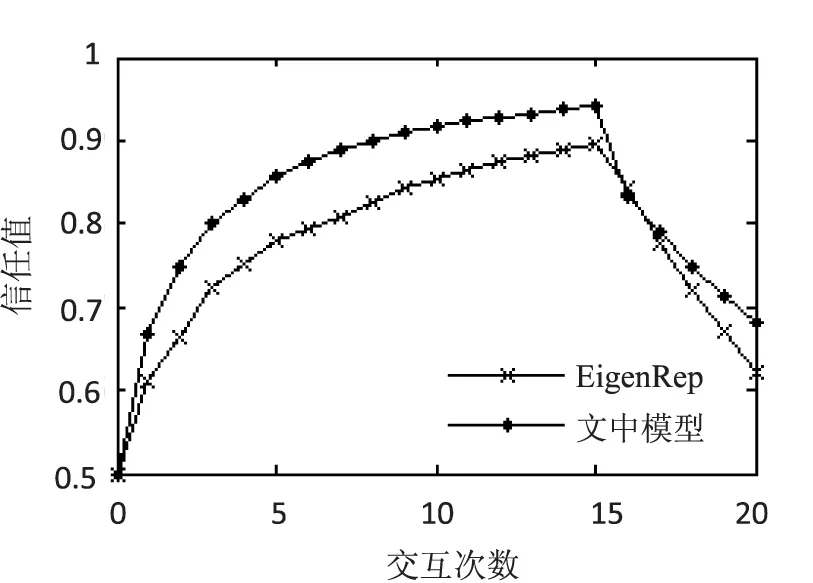

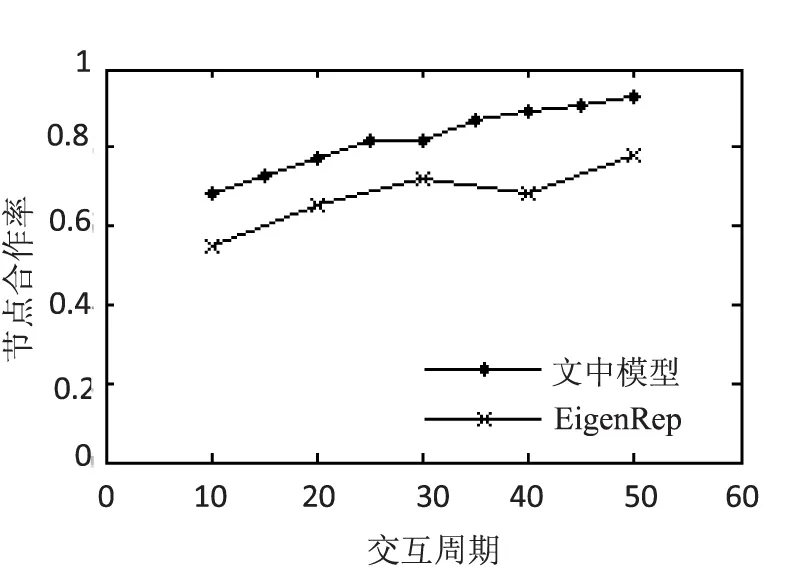

表1 支付矩阵

节点接受合作节点的推荐时收益为V,不接受合作节点的推荐时损失为Z,接受恶意攻击节点的信任推荐时损失为Z。节点的信任推荐被接受,请求节点得到V的收益,并反馈给推荐节点V的支付,不接受得不到支付,收益为0。单次博弈的情况下,博弈纳什均衡状态(V,V),即提供服务节点合作,请求节点接受其推荐信任。

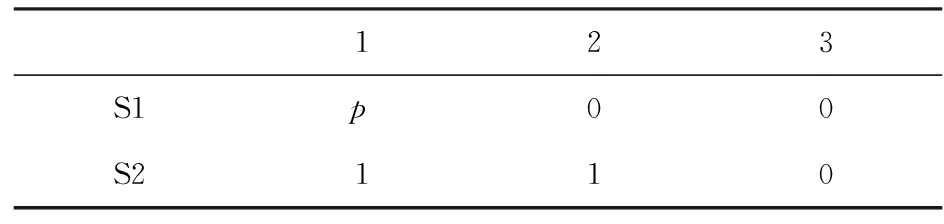

假设节点1第一次以概率p选择合作,第二次节点1的选择要看节点2有没有接受其信任推荐。若节点2接受推荐,如果节点1下一次博弈中采取攻击行为,节点2第二次的行动取决于节点1有无采取合作策略,若合作接受其信任推荐,否则不接受其信任推荐。其行动策略如见表2。

表2 节点行动策略

纳什均衡的结果是节点1持续合作时收益大于节点选择背叛的策略,如式(8)。

即E>0,得(p+δ)(1-δ)<1。由于p∈(0,1],δ∈(0,1],节点以任意概率采取合作策略,其收益都无法大于完全采取合作策略的收益。所以节点倾向于采取合作策略。

对于不采取合作策略的节点,文中提出激励策略。节点参与网络行为的权限要根据节点信任值决定,博弈中计算节点的收益,若小于持续合作时节点的收益,判定其采取了恶意的攻击行为,恶意攻击次数加1,请求节点将节点信誉值降低γ,在下一时刻如果节点继续采取攻击策略,对该节点进行加倍惩罚。该节点在请求网络中节点的服务时,其他节点不予提供服务,并且当前交互节点不与该节点交互,直到节点与其他节点在信任推荐过程中合作τ周期之后,节点收益上升到0.5,网络中节点开始响应该节点发布的请求。若节点攻击次数大于2,节点将被踢出网络。

3.2 节点之间信任推荐步骤

Step1:节点2检测节点1的信誉值Reputation,并检测h,n。

Step2:如果h=1表示节点1与其历史中接受过其信任推荐,判断Reputation≥0.5,节点选择以概率p信任节点1的推荐。

Step3:计算节点2收益u2,如果u2 Step4:如果Reputation<0.5,节点选择不信任节点1的推荐,计算节点2的收益u2。 Step5:如果h=0,表示节点未给予过信任推荐,节点2选择以概率p信任节点1的推荐,跳到步骤3。 Step6:节点1与其他节点交互,如果在τ个周期内持续合作行为,恢复其信誉值Reputation=Reputation+nγ;否则n=2,Reputation=Reputation-n2γ,系统将该节点踢出。 4.1 信任仿真 采用Matlab R2013a,由于目前没有服务质量的实验数据,该实验随机生成服务的质量和节点需求数据。 首先分析节点与其他节点交互过程中文中信任计算函数的作用。动态摇摆节点存在恶意行为时,随着交互周期推移节点信任值的变化情况。 初始化:节点的初始信任值为0.5。假设网络中,节点提供真实服务的次数为15次,虚假服务的次数为5次。实验参数见表3。经过计算20次评价过程的满意度见图2。 表3 参数设置 0.80.60.90.60.70.50.50.80.80.80.60.90.90.60.80.10.40.20.30.4 图2 节点满意度评估 在节点交互过程中存在15次高质量服务,5次低质量服务,在前15次交互过程中节点的信任值由于提供高质量服务缓慢上升,当节点提供虚假的服务时节点的信任值快速下降,然后趋于平稳。从图3中看出,在节点第16次提供了虚假服务后该节点的信任值迅速递减。 图3 动态摇摆节点信任值 从图3可以看出,与EigenRep模型相比,文中模型的信任值上升较慢下降较快,节点自私交互或者恶意服务提供的概率有一定的减少。 4.2 共谋推荐 文中仿真100个摇摆节点,每个节点的交互根据交互过程中的策略而定。恶意节点的比率为40%,节点的初始信任度随机生成。 通过分析节点的信任值低于0.5时不再交互,动态摇摆节点合作的比例下降,交互节点的影响力交互过程的系统中,合谋节点通过在一定时期内合作累计信誉,在下一个周期内实行合谋从而实现双方利益的最大化。节点通过分析合作在所有节点中占有的比例与文献[4]提到的EigenRep模型进行比较。从图4中可得,文中模型在交互过程中节点的共谋次数减少,合作的概率增大。 图4 动态摇摆节点合作率 对于现有评估信任模型中存在的合谋评估从而使得被评估节点信任值增大,致使在推荐过程中推荐给其他节点错误的服务,文中提出改进的基于网络推荐过程中的综合影响因子计算节点的信任,在信任计算过程中博弈分析节点是否参与了合谋。根据节点的信誉值动态衰减或递增节点的信誉,设置阈值从而激励节点评估动态地改变自己的策略。文中的信任值只是单方面根据节点评估所得的直接信任和推荐信任,在进一步研究中需综合考虑信任值形成的各要素。 [1] Wu Shih-Hung,Soo Von-Wun.Escape from a prisoners’ dilemma by communication with a trusted third party[C]//Proceedings of 1998 tenth IEEE international conference on tools with artificial intelligence.[s.l.]:IEEE,1998:58-65. [2] 姜文君.在线社会网络中个性化信任评价基础与应用研究[D].长沙:中南大学,2014. [3] Marsh S.Formalizing trust as a computational concept[D].UK:University of Stirling,1994. [4] Kamvar S D,Schlosser M T.EigenRep:reputation management in P2P networks[C]//Lawrence S.Proceedings of the 12th international world wide web conference.Budapest:ACM Press,2003:123-134. [5] Xiong I,Liu I.PeerTrust:supporting reputation based trust for peer-to-peer electronic communities[J].IEEE Transactions on Knowledge and Data Engineering,2004,16(7):843-857. [6] 李 俊,薛 伟,甘旭阳.基于EigenRep信任模型的一种改进信任机制[J].计算机科学,2013,40(7):113-115. [7] 王 倩.基于博弈论的Web服务信任评估模型[D].秦皇岛:燕山大学,2014. [8] 郭艳燕,童向荣,刘其成,等.基于博弈论的网络信息传播模型的研究[J].计算机科学,2014,41(3):238-244. [9] 申利民,王 倩,李 峰.基于博弈论的Web服务信任评估模型[J].小型微型计算机系统,2014,35(8):1687-1692. [10] 王 刚,蒲国林,邱玉辉.一个基于社会网络的内容推荐模型研究[J].计算机应用与软件,2012,29(12):47-50. [11] 王 晟,王子琪,张 铭.个性化微博推荐算法[J].计算机科学与探索,2012,6(10):895-902. [12] 罗柏发,蔡国永.一种基于社会网络的激励兼容的信任模型[J].计算机应用研究,2011,28(5):1932-1936. [13] 欧阳竟成.对等网络中信任模型与激励机制研究[D].长沙:湖南大学,2012. [14] 张佩云,黄 波,谢荣见,等.一种基于社会网络信任关系的服务推荐方法[J].小型微型计算机系统,2014,35(2):222-227. An Improved Dynamic Trust Model in Social Network LIU Xue-liang,HU Xiao-hui (School of Electronics and Information Engineering,Lanzhou Jiaotong University, Lanzhou 730070,China) In social network,the problem of large number of malicious services and the trust value unlikelihood or unreliable with the malicious nodes and the dynamic nodes which provide low quality service and network attack in trust calculating is researched.By analyzing the trust evaluation behavior of the node and the recommendation from the conspiracy node,an improved method to calculate and form trust value is proposed.Through introducing the subjective and objective evaluation of the node,combined with the GTFT and TFT,a related punishment strategy is given for dishonest trust recommendation in recommending process.The simulation shows that the direct trust and recommendation trust based on the subjective evaluation and objective evaluation can promote the rational participation of the nodes,improving the unlikelihood or unreliable problem in trust calculation,and decrease the attack node in the network. game theory;feedback value;incentive strategy;trust recommendation 2015-09-16 2015-12-18 时间:2016-05-25 甘肃省高等学校特色专业(080901);甘肃省科技支撑计划(2014GS03891) 刘雪亮(1990-),女,硕士研究生,研究方向为智能信息处理;胡晓辉,教授,硕士研究生导师,研究方向为智能信息处理、分布式计算。 http://www.cnki.net/kcms/detail/61.1450.TP.20160525.1709.048.html TP393 A 1673-629X(2016)06-0051-05 10.3969/j.issn.1673-629X.2016.06.0114 仿真分析

5 结束语