电信运营商信息安全管控架构及集中策略研究

电信运营商信息安全管控架构及集中策略研究

丁志刚, 肖子玉

(中国移动通信集团设计院有限公司,北京 100080)

摘 要本文对运营商信息安全集中管控架构演进和信息安全管控策略面临的问题进行了深入分析,提出了信息安全集中管控架构的演进方向建议及对信息安全监控策略工作优化的若干意见。

关键词信息内容安全;集中管控;信息安全策略

1 研究背景

随着移动通信技术的发展,信息内容安全已成为运营商面临的重要课题,不法分子为了牟利等目的利用移动通信网络传播不良信息、侵入用户系统,一方面造成了用户的隐私泄露、用户被恶意扣费、用户受到垃圾信息骚扰等问题,另一方面也对运营商网络资源造成了极大负担,损害了运营商的企业形象。为了解决这些问题,各大移动运营商在努力提高自身移动通信业务能力的同时,针对各类涉及用户内容安全的业务部署了多套信息安全管控系统,如针对垃圾短信问题的垃圾短信监控系统、针对骚扰电话问题的骚扰电话监控系统等。本文将对信息安全管控系统面临的问题和优化方案进行讨论分析。

2 信息安全管控系统部署架构分析

2.1 信息安全管控系统架构演进情况

信息内容安全问题是随着通信业务的发展逐渐涌现的,如早期用户主要使用短信业务,垃圾短信问题便随业务发展逐渐凸显,随后移动互联网业务、彩信等业务开始流行,又出现了通过互联网传播淫秽色情内容、垃圾彩信、手机恶意软件等问题,运营商每面对一个新的信息安全问题便在网内针对业务部署新的管控系统,各系统均独立设置独立运营。

另外,由于我国运营商组织架构和网络架构背景所致,信息安全管控系统部署初期一般都是按省部署,各省独立设计自有系统的实现方案,造成各省系统功能、监控效果差别大,不利于运营商集团层面统一管理和考核。

因此,近年来信息安全集中管控架构被提出,着手于对现有的信息安全监控系统进行统一管理和整合。系统的建设思路如下:

(1)针对每种信息安全业务建设集中管控平台。

(2)各业务的集中管控平台逻辑上分开建设,但在物理上部署在同一私有云节点,便于各管控平台之间数据的分享交互。

(3)根据每种信息安全业务的实际情况,选择采用“二级架构”:主要由省节点平台负责业务的监控,集中管控平台负责完成省节点的统一管理、监控策略下发、人工审核和小部分的监控任务,如垃圾短信监控系统;或选择采用“集中架构”:直接由集中管控平台对业务安全进行监控,如垃圾彩信集中管控系统。

(4)二级架构系统涉及的省内节点系统功能按统一规范进行改造,保证各省系统监控功能一致性。

目前,已经被纳入信息安全集中管控的系统包括:垃圾短信监控系统、淫秽色情监控系统、骚扰电话监控系统、虚假主叫监控系统、手机恶意软件监控系统、垃圾彩信监控系统、远程安全检测系统等。以上架构优化了运营商信息安全管理体系,使得各省系统之间的监控策略联动更加便利,也使得信息安全业务全国统一考核成为可能。信息安全系统尚不完善,本文将提出一些优化建议。

2.2 信息安全管控系统架构优化建议

垃圾短信、淫秽色情、骚扰电话、虚假主叫、手机恶意软件、垃圾彩信、远程登录安全等信息内容安全问题已被纳入集中管控,但随着运营商的业务拓展,更多的安全问题随之出现,有必要针对新的安全问题研究解决方案并纳入集中管控。根据网络发展现状和运营商业务特点,建议纳入的业务包括:对运营商自有客户端应用安全的检测;对运营商自有互联网业务的安全检测。

以上提到的信息安全系统在信息安全体系中均可定位为“生产系统”,每一套系统针对各自对应的业务进行监控,同时每套系统均从外部系统获取了数据源用于支撑监控工作,由此可见,仅有生产系统的信息安全管控架构是不完整的。除了现有生产系统连接的外部系统,考虑到信息安全工作的优化还依赖于用户行为分析以及管控策略,所以集中管控体系中建立自有的“支撑系统”完成信息安全业务经营分析和管控策略的优化是十分必要的。

考虑到信息安全业务的敏感性,在信息安全集中管控涉及多套平台资产情况时,对这些平台的资源进行集中网管的需求变得迫切。这其中包括两个方面的管理,一是对系统软硬件的可靠性、有效性进行管控,二是对使用系统的用户权限、操作行为进行管理。可通过建设一套集中的维护操作系统来完成这些工作:系统对于上文提到的信息安全的生产系统、支撑系统等完成包括运行管理、维护操作和单点接入管理等工作。

信息安全集中管控各生产系统目前物理上合设在一处,但逻辑上彼此独立,实际上并未实现能力上的共享。具体的能力共享问题将在下一章讨论,探讨结论是建议将一些信息安全策略引擎封装为能力平台,供多套生产系统共同使用,建议新纳入的能力平台的包括图片识别能力平台、信息安全名单查询平台。

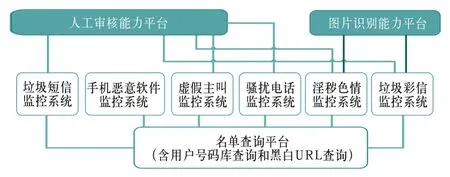

根据以上分析,建议信息安全集中管控演进架构如图1所示。

图1 信息安全集中管控架构图

将现已具备的信息安全集中管控平台均定位为生产中心,并在其中新纳入自有客户端安全测试平台、自有互联网业务信息安全监控系统,分离各平台的图片识别引擎功能、各类名单查询功能作为两个能力平台供各生产平台共用;新增了信息安全策略运营分析平台、信息安全经营分析平台,定位为运营支撑中心。增加信息安全集中操作维护系统定位为网管维护中心。

3 信息安全监控策略的关键问题分析

3.1 信息安全监控策略现状

运营商的各类信息安全管控平台主要从用户行为分析、信息内容解析两个方向入手来监测信息安全事件,前者涉及的典型算法诸如:垃圾短信监控中的高频次短信发送监控、骚扰电话监控中的呼叫频次策略等;后者涉及的典型算法诸如:垃圾短信监控中的关键词匹配策略,淫秽色情监控中的涉黄图片识别策略等。两个方向均是对不良信息监控的有效途径,早期的不良信息监控系统着重做好一个方面即可对几乎全量的不良信息进行监控,但目前,采用单一的监控策略已越来越无法适应多样的不良信息传播方式,各管控系统均针对各自对应不良信息情况制定了用户行为分析、信息内容解析等多种方式结合的监控策略。

目前各类信息安全管控系统采用的主要监控策略情况,如表1所示。

3.2 信息安全监控策略存在的问题

首先,讨论策略联动的问题,由策略的现状情况表可知,各类信息内容监控系统均采用了丰富的策略,但采用的策略和技术有很大程度重合的。部分策略从策略内容本身来讲即可多个业务复用,如免审核名单过滤策略,免审核名单来源实际为在网的优质客户名单,这种名单对于各监控平台来说也是通用的;部分策略虽然内容配置不尽相同,但策略实现引擎是可以共用的,如关键字匹配策略在垃圾短信、垃圾彩信、淫秽色情的监控中都会涉及,并且都是作为核心策略来执行的。各平台策略最主要的来源是工作在信息安全管控一线的工作人员从日常的工作中积累的经验加以梳理整理形成,另一部分则来自相关的管理部门提出的明确监控指标要求,但无论是经验获得或是管理部门下达,形成的策略均是针对某一类特定的不良信息的,未考虑过不同类不良信息的关联性。目前,各信息安全管控平台策略的实际情况是策略基本独立,即各平台各自实现了自身需要的策略引擎,缺乏与其他平台之间的策略联动。这样的部署架构对策略的优化是不利的,同时也造成了对投资和资源的浪费。因此,各不良信息管控平台之间实现策略联动是十分必要的,需要在信息安全总体系统架构上进行优化整合以促进策略联动。

信息安全策略选择的另一个难点是查全率和误拦率的矛盾问题,如:对垃圾短信的监控,在监控策略定义过于严格时会造成大量误拦截,但当策略规则设置宽松时又会漏拦许多实际垃圾短信。目前,针对这一问题采用了“严格疑似策略+全量人工审核”的办法,即对于严格策略命中的短信不进行直接拦截,而是将其定义为疑似垃圾短信,对所有的疑似垃圾短信均需要进行人工审核以判定为垃圾短信或是应进行放行。这样的方法虽然能够从一定程度上避免上述矛盾,但是无疑会造成大量的人力投入,并且对于疑似垃圾短信的人工审核造成的短信业务延时也会影响用户的业务体验。因此,现有的方案并不是解决矛盾的最佳方案,而所述的矛盾也可能会一直存在。从优化的角度考虑,本文有如下两个建议来缓解这个矛盾。

表1 信息安全管控系统策略现状表

(1)引入机器学习的算法,通过样本训练的方法来对策略参数进行调优,而非采用信息安全监控工作人员的主观意见来定义策略参数,这样可以在查全率和误拦率问题上找到一个最佳的平衡点。

(2)从管理角度考虑,信息安全监控的实际执行部门需要推进信息安全上级管理部门展开工作,从法律层面来明确界定不良信息的范围,进而指导监控策略的制定,为不良信息监控引起的投诉提供解释的依据。

另一个需要关注的信息安全监控策略要点是策略的实时性问题。之前提到,不良信息的监控策略随着不法分子不良信息传播手段的变化也在逐渐变化,多种策略结合方式判定不良信息的方法已经在现网用了一段时间,不法分子对运营商所采取的监控策略逐渐适应,能够很快识破运营商监控的策略、门限,一旦识破策略,他们会通过变更不良信息发送频次、对不良信息内容进行变换的方法以规避监控策略,而这种对策略的破解和适配过程目前已变得越来越快,甚至实现了自动化的适配。针对这种问题,建议不良信息管控平台采用的监控策略应引入实时的适配引擎,实时地对策略运行效果进行评估,一旦发现监控效果降低,可以实时的通过机器学习变更监控策略加以应对。

3.3 信息安全策略工作优化建议

3.3.1 实现信息安全管控策略集中运营

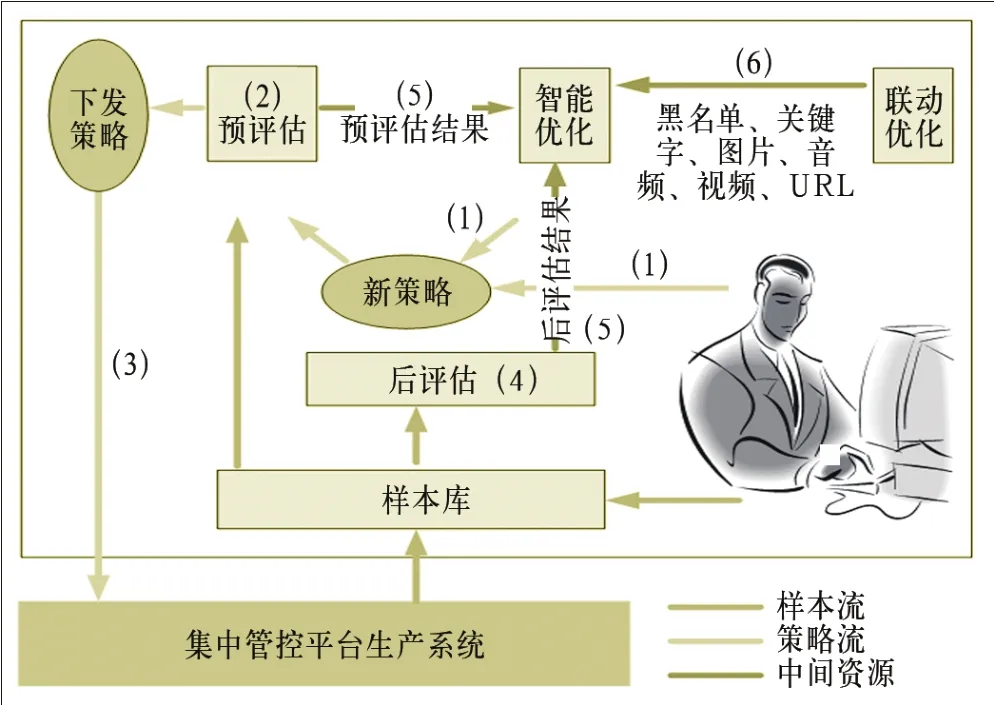

为了解决上文提到的策略优化、策略联动问题,建议建设统一的信息安全策略运营分析平台完成策略联动、策略自动优化、策略评估等工作,此平台已在分析架构时简单介绍过,建议纳入信息安全集中管控的支撑中心。平台中每种安全业务策略优化均实现闭环策略优化流程,建议的策略优化流程如下,如图2所示。

(1)通过外部机构、人工导入或智能优化等方式产生新策略。

(2)通过预评估模块初步确定策略可行性。

(3)进而将新策略发布到现网环境。

(4)在现网环境执行新策略后结果样本反馈给策略平台,进行后评估。

(5)预评估和后评估结果均能指导智能优化模块进一步对策略进行调优。

(6)不同系统之间部分策略可以进行联动优化(如:关键词、恶意URL、不良图片等)。

同时,策略平台通过与生产系统联动还可以有效解决上文所述策略的动态适配更新问题,建议将垃圾短信监控平台、垃圾彩信监控平台纳入到自适应策略体系中去。策略的动态更新通过如下机制完成:

(1)垃圾短信(彩信)监控设定监控策略效果门槛,如设定策略X查全率达到95%以上。

(2)垃圾短信(彩信)监控系统在监控过程中定时将监控结果上报策略运营分析系统。

(3)策略运营分析在规定时间内完成对监控结果和策略的后评估。

(4)根据后评估结果,如果达到查全率阈值,则告知监控系统沿用现有策略。如果后评估结果低于查全率阈值,策略运营分析平台通过智能优化等功能根据最新样本数据产生新策略,将新策略下发给监控系统执行。

图2 策略运营分析平台流程图

3.3.2 剥离部分策略引擎组建能力平台

信息安全策略问题分析中提到部分信息安全业务策略是可以共用的,在各平台集中建设的情况下,由各平台分别实现这些策略引擎既消耗系统资源,也不利于对策略规则的统一管理。因此建议调整信息安全管控系统架构,引入分布式的能力引擎架构,将部分监控引擎的能力从各系统中剥离出来形成能力平台供生产系统共用。监控能力剥离示意图,如图3所示。

从现有策略的重合情况考虑,有如下几个策略可考虑剥离为独立能力引擎:关键字过滤、用户黑白名单以及URL库的查询、不良图片识别策略及人工审核能力。建议的剥离后能力平台后架构如图4所示。

其中,考虑关键字引擎对系统的消耗低,但实时性要求高,剥离可能造成业务处理能力下降过大,同时,系统全网分散部署,涉及改造量过大,故建议不剥离关

键字引擎。

垃圾彩信和淫秽色情监控平台都涉及使用不良图片识别引擎,并且拦截的策略要求基本一致,建议封装为统一能力平台以供调用。

对于用户黑白名单以及URL库查询能力要求,几乎所有的管控平台均涉及名单和URL的查询功能,目前实现方案是:

(1)黑白用户名单各由各业务平台维护自有的名单,未实现共享。

(2)通过垃圾短信集中管控系统中转优质客户名单和高危客户名单给其他系统使用,实现了数据共享,但查询能力是分开的。

(3)黑白URL样本库由各业务平台维护自有的一套库,未实现共享。

因此,建议将所有的名单查询和URL查询功能封装为一个能力平台,对所有的名单类数据进行集中管理并提供实时查询能力。各平台通过实时查询请求方式实现各自业务流程。

最后,对于人工审核工作,现有的各集中管控平台基本均涉及,也建议作为一个能力提供。运营商的实际情况是已建设了集中的人工审核中心,处理来自各平台的信息审核中心,完全符合能力分离的思想,此方案建议沿用。

图3 监控能力剥离示意图

图4 剥离后的监控能力架构

4 结束语

本文对运营商信息安全集中管控架构演进和信息安全管控策略面临的问题和优化需求进行了深入分析,提出了信息安全管控架构的演进方向,及对信息安全策略工作优化的若干意见。

Research on telecom operators' information security architecture and concentrated strategy

DING Zhi-gang, XIAO Zi-yu

(China Mobile Group Design Institute Co., Ltd., Beijing 100080, China)

AbstractThe paper deeply analyses on the information security centralized control architecture evolution and the problem of information security management strategy, put forward suggestions for centralized control architecture evolution direction of information security and some suggestions for optimized monitoring strategy of information security.

Keywordsinformation content security; centralized control; information security strategy

收稿日期:2014-05-14

文章编号1008-5599(2015)01-0062-06

文献标识码A

中图分类号TN918